Avaliação de segurança: impor criptografia para a interface de registro de certificado RPC (ESC8) (Visualização)

Este artigo descreve o relatório de avaliação de postura de segurança Impor criptografia do Microsoft Defender for Identity para registro de certificado RPC .

O que é criptografia com registro de certificado RPC?

Os Serviços de Certificados do Active Directory (AD CS) oferecem suporte ao registro de certificado usando o protocolo RPC, especificamente com a interface MS-ICPR. Nesses casos, as configurações de autoridade de certificação determinam as configurações de segurança para a interface RPC, incluindo o requisito de privacidade de pacotes.

Se o sinalizador estiver ativado, a interface RPC só aceitará conexões com o IF_ENFORCEENCRYPTICERTREQUEST nível de RPC_C_AUTHN_LEVEL_PKT_PRIVACY autenticação. Este é o nível de autenticação mais alto e requer que cada pacote seja assinado e criptografado para evitar qualquer tipo de ataque de retransmissão. Isso é semelhante ao SMB Signing protocolo SMB.

Se a interface de registro RPC não exigir privacidade de pacote, ela se tornará vulnerável a ataques de retransmissão (ESC8). O IF_ENFORCEENCRYPTICERTREQUEST sinalizador está ativado por padrão, mas geralmente é desativado para permitir que clientes que não podem oferecer suporte ao nível de autenticação RPC necessário, como clientes que executam o Windows XP.

Pré-requisitos

Essa avaliação está disponível apenas para clientes que instalaram um sensor em um servidor AD CS. Para obter mais informações, consulte Novo tipo de sensor para os Serviços de Certificados do Active Directory (AD CS).

Como usar essa avaliação de segurança para melhorar minha postura de segurança organizacional?

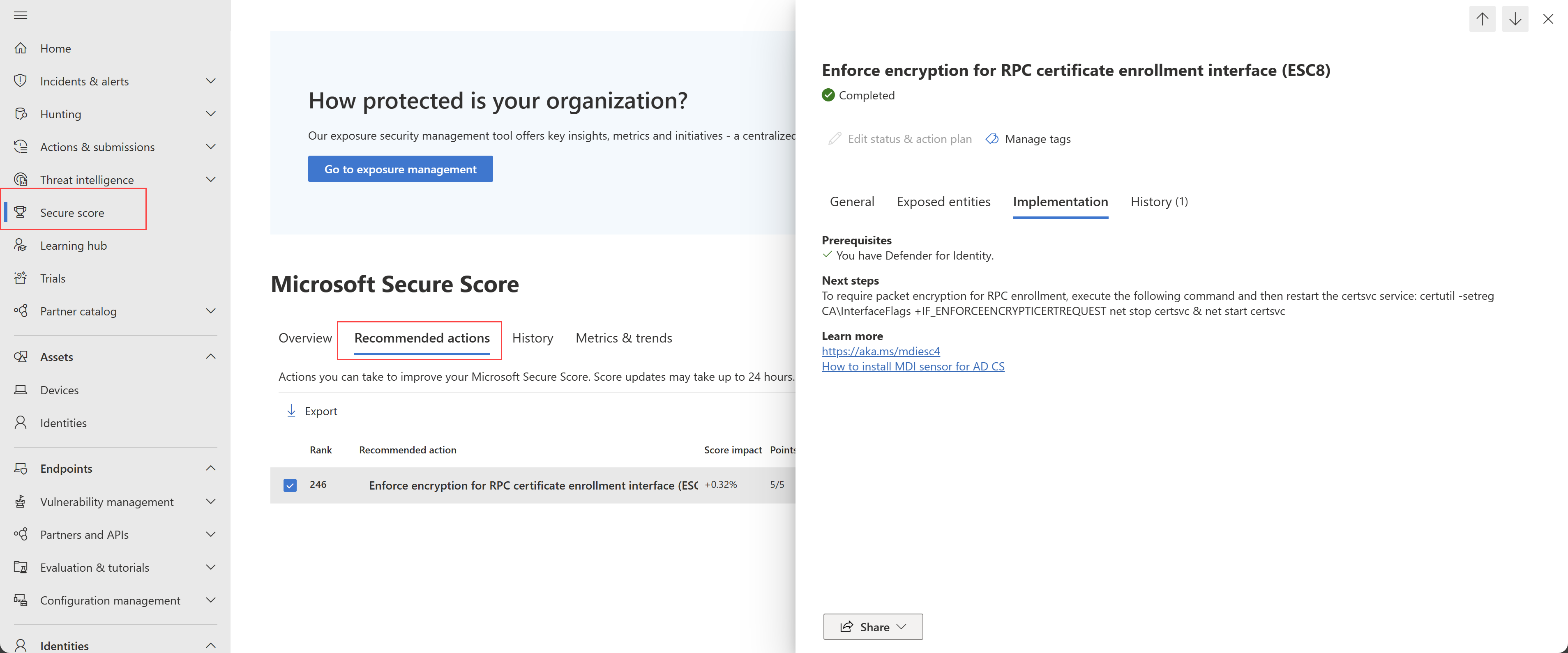

Revise a ação recomendada em https://security.microsoft.com/securescore?viewid=actions para impor criptografia para registro de certificado RPC. Por exemplo:

Pesquise por que a

IF_ENFORCEENCRYPTICERTREQUESTbandeira está desligada.Certifique-se de ativar o

IF_ENFORCEENCRYPTICERTREQUESTsinalizador para remover a vulnerabilidade.Para ativar o sinalizador, execute:

certutil -setreg CA\InterfaceFlags +IF_ENFORCEENCRYPTICERTREQUESTPara reiniciar o serviço, execute:

net stop certsvc & net start certsvc

Certifique-se de testar suas configurações em um ambiente controlado antes de ativá-las na produção.

Observação

Enquanto as avaliações são atualizadas quase em tempo real, as pontuações e os status são atualizados a cada 24 horas. Embora a lista de entidades afetadas seja atualizada em poucos minutos após a implementação das recomendações, o status ainda pode levar tempo até ser marcado como Concluído.

Os relatórios mostram as entidades afetadas dos últimos 30 dias. Após esse período, as entidades não mais afetadas serão removidas da lista de entidades expostas.