Configurar sealers ARC fidedignos

A autenticação por e-mail ajuda a validar o e-mail enviado para e da sua organização do Microsoft 365 para impedir remetentes falsificados que são utilizados em e-mails empresariais comprometidos (BEC), ransomware e outros ataques de phishing.

No entanto, alguns serviços de e-mail legítimos podem modificar mensagens antes de serem entregues à sua organização do Microsoft 365. Modificar mensagens de entrada em trânsito pode e provavelmente causará as seguintes falhas de autenticação de e-mail no Microsoft 365:

- O SPF falha devido à nova origem da mensagem (endereço IP).

- O DKIM falha devido à modificação do conteúdo.

- O DMARC falha devido às falhas do SPF e do DKIM.

A Cadeia De Receção Autenticada (ARC) ajuda a reduzir as falhas de autenticação de e-mail de entrada da modificação de mensagens por serviços de e-mail legítimos. O ARC preserva as informações de autenticação de e-mail originais no serviço de e-mail. Pode configurar a sua organização do Microsoft 365 para confiar no serviço que modificou a mensagem e para utilizar essas informações originais nas verificações de autenticação de e-mail.

Quando usar os selos ARC confiáveis?

Uma organização do Microsoft 365 só precisa de identificar sealers ARC fidedignos quando as mensagens entregues aos destinatários do Microsoft 365 são regularmente afetadas das seguintes formas:

- O serviço intermediário modifica o cabeçalho da mensagem ou o conteúdo do e-mail.

- As modificações da mensagem fazem com que a autenticação falhe por outros motivos (por exemplo, ao remover anexos).

Depois de um administrador adicionar um selador ARC fidedigno no portal do Defender, o Microsoft 365 utiliza as informações de autenticação de e-mail originais que o selador ARC fornece para validar as mensagens enviadas através do serviço para o Microsoft 365.

Dica

Adicione apenas serviços legítimos e necessários como sealers ARC fidedignos na sua organização do Microsoft 365. Esta ação ajuda as mensagens afetadas a passar verificações de autenticação de e-mail e impede que mensagens legítimas sejam entregues na pasta E-mail de Lixo, colocadas em quarentena ou rejeitadas devido a falhas de autenticação de e-mail.

Do que você precisa saber para começar?

Abra o portal do Microsoft Defender em https://security.microsoft.com. Para aceder diretamente à página Definições de autenticação de e-mail , utilize https://security.microsoft.com/authentication.

Para se conectar ao PowerShell do Exchange Online, confira Conectar ao PowerShell do Exchange Online. Para se conectar ao EOP PowerShell autônomo, consulte Conectar-se ao PowerShell do Exchange Online Protection..

Tem de lhe ser atribuídas permissões antes de poder efetuar os procedimentos neste artigo. Você tem as seguintes opções:

Controlo de acesso unificado (RBAC) do Microsoft Defender XDR (Se o E-mail & aspermissões doDefender para Office 365 de colaboração > estiverem

Ativas. Afeta apenas o portal do Defender, não o PowerShell): Autorização e definições/Definições de segurança/Definições de Segurança Principal (gerir) ou Autorização e definições/Definições de segurança/Definições de Segurança Principal (leitura).

Ativas. Afeta apenas o portal do Defender, não o PowerShell): Autorização e definições/Definições de segurança/Definições de Segurança Principal (gerir) ou Autorização e definições/Definições de segurança/Definições de Segurança Principal (leitura).Permissões do Exchange Online: associação nos grupos de funções Gestão da Organização ou Administrador de Segurança .

Permissões do Microsoft Entra: a associação às funções de Administrador* Global ou Administrador de Segurança dá aos utilizadores as permissões e permissões necessárias para outras funcionalidades no Microsoft 365.

Importante

* A Microsoft recomenda que utilize funções com menos permissões. A utilização de contas com permissões mais baixas ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não pode utilizar uma função existente.

Utilizar o portal do Microsoft Defender para adicionar sealers ARC fidedignos

No portal do Microsoft Defender em https://security.microsoft.com, aceda a E-mail &Políticas de Colaboração >& Regras>Políticas> de ameaçasDefinições de Autenticação de E-mail na secção >RegrasARC . Em alternativa, para aceder diretamente à página Definições de autenticação de e-mail , utilize https://security.microsoft.com/authentication.

Na página Definições de autenticação de e-mail , verifique se o separador ARC está selecionado e, em seguida, selecione

Adicionar.

Adicionar.Dica

Se os sealers Fidedignos já estiverem listados no separador ARC , selecione

Editar.

Editar.Na lista de opções Adicionar sealers ARC fidedignos que é aberta, introduza o domínio de assinatura fidedigno na caixa (por exemplo, fabrikam.com).

O nome de domínio tem de corresponder ao domínio apresentado no valor d nos cabeçalhos ARC-Seal e ARC-Message-Signature nas mensagens afetadas. Utilize os seguintes métodos para ver o cabeçalho da mensagem:

- Ver cabeçalhos de mensagens da Internet no Outlook.

- Utilize o Analisador de Cabeçalhos de Mensagens em https://mha.azurewebsites.net.

Repita essa etapa quantas vezes forem necessárias. Para remover uma entrada existente, selecione

junto à entrada.

junto à entrada.Quando tiver terminado na lista de opções Adicionar sealers ARC fidedignos , selecione Guardar

Utilizar o PowerShell do Exchange Online para adicionar sealers ARC fidedignos

Se preferir utilizar o PowerShell para ver, adicionar ou remover sealers ARC fidedignos, ligue-se ao PowerShell do Exchange Online para executar os seguintes comandos.

Ver sealers ARC fidedignos existentes

Get-ArcConfigSe não estiverem configurados sealers ARC fidedignos, o comando não devolve resultados.

Adicionar ou remover sealers ARC fidedignos

Para substituir quaisquer sealers ARC existentes pelos valores que especificar, utilize a seguinte sintaxe:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"O valor TenantId\ não é necessário na sua própria organização, apenas em organizações delegadas. É um GUID que está visível em muitos URLs do portal de administração no Microsoft 365 (o

tid=valor). Por exemplo, a32d39e2-3702-4ff5-9628-31358774c091.Este exemplo configura "cohovineyard.com" e "tailspintoys.com" como os únicos sealers ARC fidedignos na organização.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Para preservar os valores existentes, certifique-se de que inclui os sealers ARC que pretende manter juntamente com os novos sealers ARC que pretende adicionar.

Para adicionar ou remover sealers ARC sem afetar as outras entradas, veja a secção Exemplos em Set-ArcConfig.

Validar um selador ARC fidedigno

Se existir um selo ARC de um serviço antes de a mensagem chegar ao Microsoft 365, verifique o cabeçalho da mensagem para obter os cabeçalhos arc mais recentes após a entrega da mensagem.

No último cabeçalho ARC-Authentication-Results , procure arc=pass e oda=1. Estes valores indicam:

- O ARC anterior foi verificado.

- O selador ARC anterior é fidedigno.

- O resultado anterior do passe pode ser utilizado para substituir a falha DMARC atual.

Por exemplo:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Para verificar se o resultado do ARC foi utilizado para substituir uma falha DMARC, procure compauth=pass e reason=130 no último cabeçalho Authentication-Results . Por exemplo:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

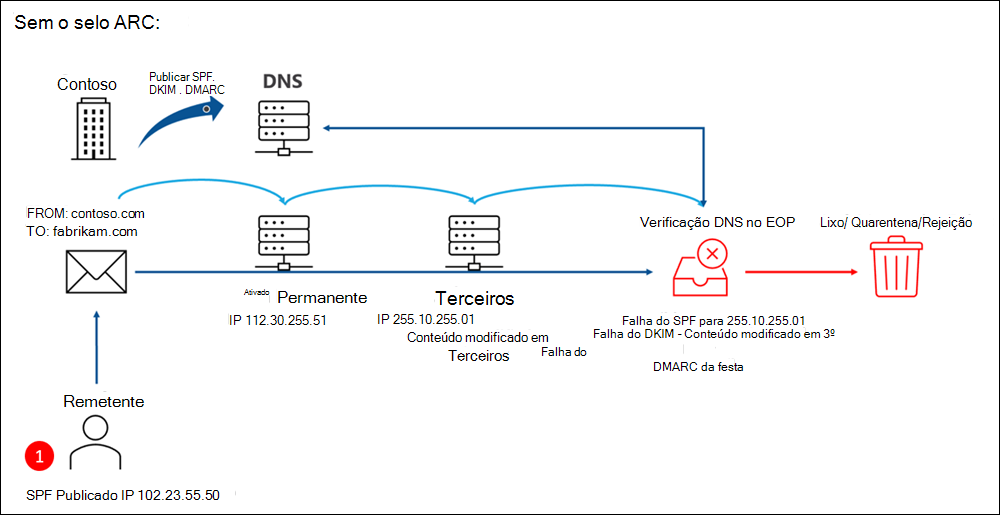

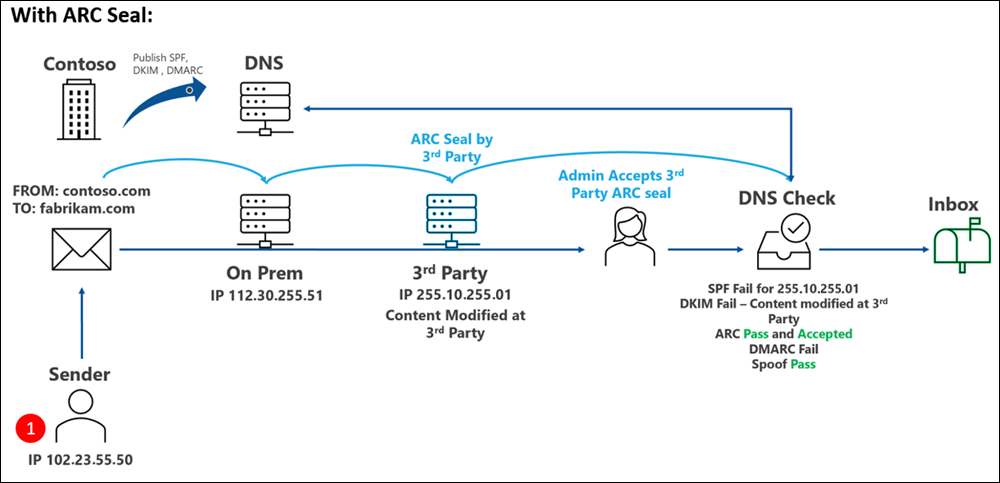

Diagramas de fluxo de correio do selador ARC fidedigno

Os diagramas nesta secção contrastam o fluxo de correio e afetam os resultados da autenticação de e-mail com e sem um selador ARC fidedigno. Em ambos os diagramas, a organização do Microsoft 365 utiliza um serviço de e-mail legítimo que modifica o correio de entrada antes de ser entregue no Microsoft 365. Esta modificação interrompe o fluxo de correio, o que pode causar falhas de autenticação de e-mail ao alterar o IP de origem e atualizar o cabeçalho da mensagem de e-mail.

Este diagrama demonstra o resultado sem um selador ARC fidedigno:

Este diagrama demonstra o resultado com um selador ARC fidedigno:

Próximas etapas

Verifique os Cabeçalhos do ARC com o Analisador de Cabeçalhos de Mensagens em https://mha.azurewebsites.net.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de