Configurar a funcionalidade de engano no Microsoft Defender XDR

Aplica-se a:

- Microsoft Defender XDR

Observação

A funcionalidade de engano interna no Microsoft Defender XDR abrange todos os clientes Windows integrados ao Microsoft Defender para Ponto de Extremidade. Saiba como integrar clientes ao Defender para Ponto de Extremidade em Integração para Microsoft Defender para Ponto de Extremidade.

Microsoft Defender XDR tem tecnologia de engano criada para proteger seu ambiente contra ataques de alto impacto que usam movimento lateral operado pelo homem. Este artigo descreve como configurar a funcionalidade de engano em Microsoft Defender XDR.

Ativar a funcionalidade de engano

A funcionalidade de engano é desativada por padrão. Para ativá-lo, execute as seguintes etapas:

- Selecione Configurações>Pontos de Extremidade.

- Em Geral, selecione Recursos avançados.

- Procure recursos do Deception e alterne a opção para Ativar.

Uma regra padrão é criada automaticamente e ativada quando o recurso de engano está habilitado. A regra padrão, que você pode editar de acordo, gera automaticamente contas de isca e hosts integrados a iscas e planta-as a todos os dispositivos de destino na organização. Embora o escopo do recurso de engano seja definido como todos os dispositivos da organização, as iscas são plantadas apenas em dispositivos cliente Windows.

Create e modificar regras de engano

Observação

Microsoft Defender XDR atualmente dá suporte à criação de até dez (dez) regras de engano.

Para criar uma regra de engano, execute as seguintes etapas:

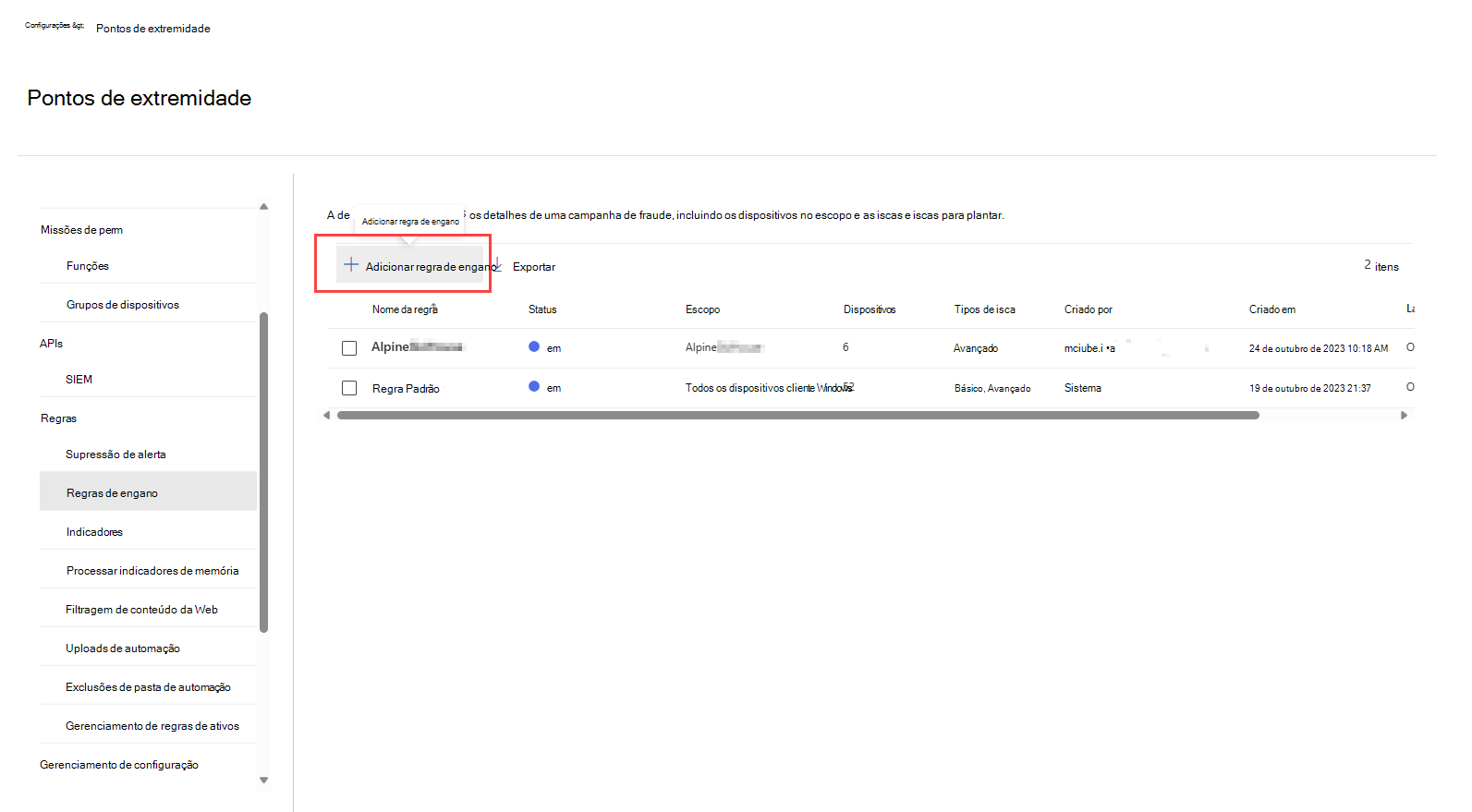

- Navegue até Pontos de Extremidade de Configurações>. Em Regras, selecione Regras de engano.

- Selecione Adicionar regra de engano.

- No painel de criação de regras, adicione um nome de regra, uma descrição e selecione quais tipos de isca criar. Você pode selecionar tipos de isca básicos e avançados .

- Identifique os dispositivos em que você pretende plantar as iscas na seção de escopo. Você pode selecionar para plantar iscas em todos os dispositivos cliente Windows ou em clientes com marcas específicas. O recurso de engano atualmente abrange clientes Windows.

- A funcionalidade de engano leva alguns minutos para gerar automaticamente contas de isca e hosts. Observe que o recurso de engano gera contas de isca que imitam o UPN (Nome da Entidade de Usuário) no Active Directory.

- Você pode examinar, editar ou excluir iscas geradas automaticamente. Você também pode adicionar suas próprias contas de isca e hosts nesta seção. Para evitar detecções falsas positivas, verifique se os hosts/endereços IP adicionados não são usados pela organização.

- Você pode editar um nome de conta de isca, nome do host e o endereço IP em que as iscas são plantadas na seção iscas. Ao adicionar endereços IP, recomendamos usar um IP de área restrita se ele existir na organização. Evite usar endereços comumente usados, por exemplo, 127.0.0.1, 10.0.0.1 e similares.

Cuidado

Para evitar alertas falsos positivos, é altamente recomendável criar contas de usuário exclusivas e nomes de host ao criar e editar contas de isca e hosts. Verifique se as contas de usuário e hosts criados são exclusivos para cada regra de engano e que essas contas e hosts não existem no diretório da organização.

- Identifique se você usar iscas autogeneradas ou personalizadas na seção iscas. Selecione adicionar nova isca em Usar iscas personalizadas apenas para carregar sua própria isca. As iscas personalizadas podem ser qualquer tipo de arquivo (exceto arquivos .DLL e .EXE) e são limitadas a 10 MB cada. Ao criar e carregar iscas personalizadas, recomendamos que as iscas contenham ou menção os hosts falsos ou contas de usuário falsas geradas nas etapas anteriores para garantir que as iscas sejam atraentes para os invasores.

- Forneça um nome de isca e um caminho onde a isca será plantada. Em seguida, você pode selecionar para plantar a isca em todos os dispositivos cobertos na seção escopo e se quiser que a isca seja plantada como um arquivo oculto. Se essas caixas forem deixadas desmarcadas, o recurso de engano planta automaticamente as iscas inibidas em dispositivos aleatórios no escopo.

- Examine os detalhes da regra criada na seção resumo. Você pode editar os detalhes da regra selecionando Editar na seção que você precisa modificar. Selecione Salvar após a revisão.

- A nova regra aparece no painel Regras de engano após a criação bem-sucedida. Leva aproximadamente de 12 a 24 horas para concluir a criação da regra. Verifique o Status para monitorar o progresso da criação da regra.

- Para marcar sobre os detalhes das regras ativas, incluindo detalhes de dispositivos cobertos e iscas e iscas plantadas, selecione Exportar no painel de regras.

Para modificar uma regra de engano, execute as seguintes etapas:

- Selecione a regra a ser modificada no painel Regras de engano.

- Selecione Editar no painel de detalhes da regra.

- Para desativar a regra, selecione Desativar no painel de edição.

- Para excluir uma regra de engano, selecione Excluir no painel de edição.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.