Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Aplica-se a:

- Microsoft Defender XDR

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

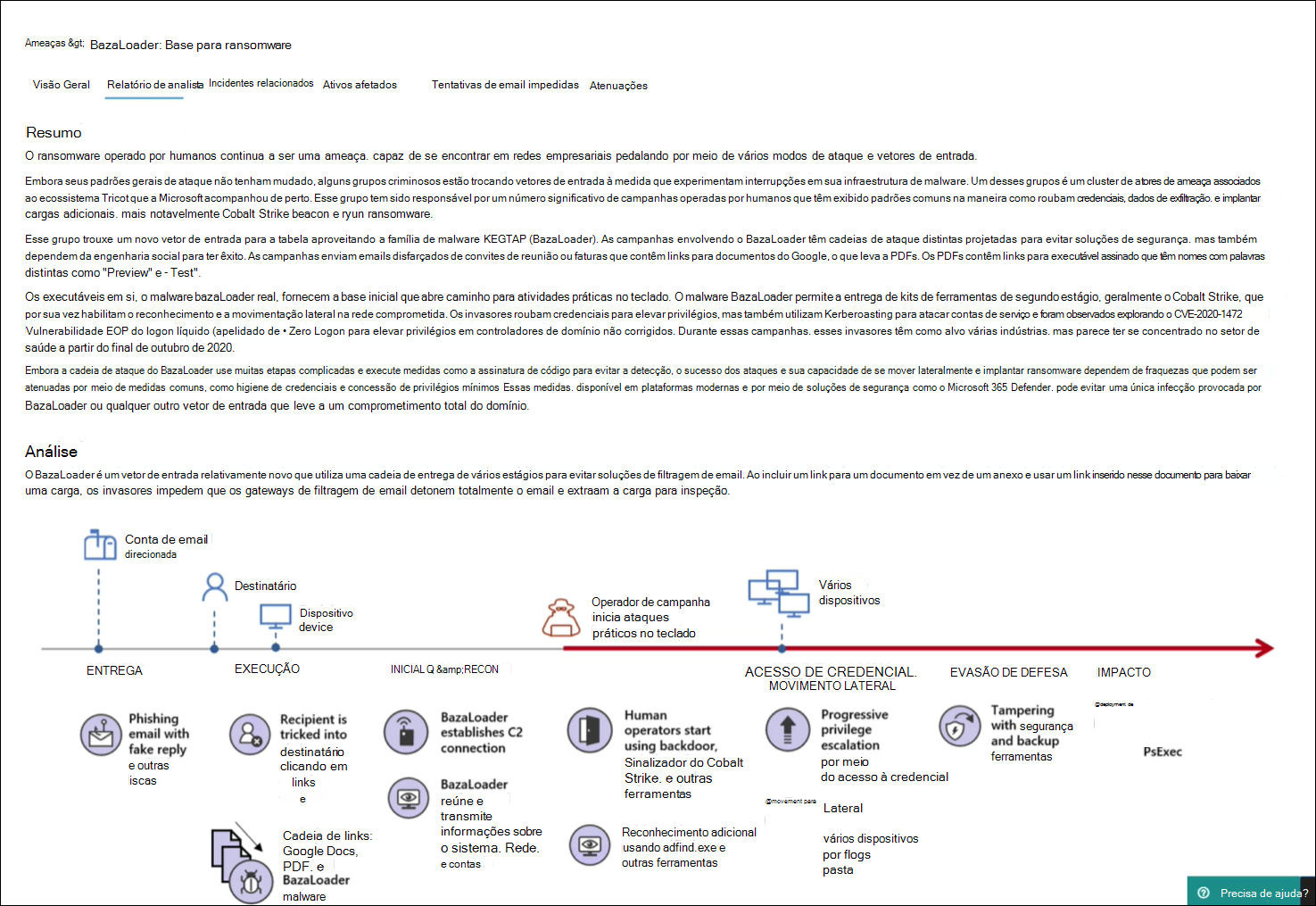

Cada relatório de análise de ameaças inclui secções dinâmicas e uma secção escrita abrangente denominada relatório de analista. Para aceder a esta secção, abra o relatório sobre a ameaça registada e selecione o separador Relatório do analista .

Secção de relatório de analista de um relatório de análise de ameaças

Conhecer os diferentes tipos de relatórios de analistas

Um relatório de análise de ameaças pode ser classificado num dos seguintes tipos de relatório:

- Perfil de atividade – fornece informações sobre uma campanha de ataque específica que é frequentemente associada a um ator de ameaças. Este relatório aborda como ocorreu um ataque, por que motivo deve preocupar-se com o mesmo e como a Microsoft protege os seus clientes do mesmo. Um perfil de atividade também pode incluir detalhes como linha do tempo de eventos, cadeias de ataques e comportamentos e metodologias.

- Perfil de ator – fornece informações sobre um ator de ameaças controlado pela Microsoft por detrás de ciberataques notáveis. Este relatório aborda as motivações, a indústria e/ou os alvos geográficos do ator, bem como as suas táticas, técnicas e procedimentos (TTPs). Um perfil de ator também pode incluir informações sobre a infraestrutura de ataque do ator, software maligno (personalizado ou código aberto) e explorações que utilizavam e eventos ou campanhas notáveis dos quais faziam parte.

- Perfil de técnica – fornece informações sobre uma técnica específica utilizada por atores de ameaças ( por exemplo, utilização maliciosa do PowerShell ou recolha de credenciais no comprometimento de e-mail empresarial (BEC)) e como a Microsoft protege os seus clientes ao detetar atividade associada à técnica.

- Descrição geral da ameaça – resume vários relatórios de perfil numa narrativa que pinta uma imagem mais ampla de uma ameaça que utiliza ou está relacionada com estes relatórios. Por exemplo, os atores de ameaças utilizam técnicas diferentes para roubar credenciais no local e uma descrição geral de ameaças sobre o roubo de credenciais no local pode ligar a perfis de técnica em ataques de força bruta, ataques Kerberos ou software maligno de roubo de informações. O Microsoft Threat Intelligence utiliza os sensores nas principais ameaças que afetam os ambientes dos clientes para avaliar que ameaça pode merecer este tipo de relatório.

- Perfil de ferramenta – fornece informações sobre uma ferramenta personalizada ou open source específica que é frequentemente associada a um ator de ameaças. Este relatório aborda as capacidades da ferramenta, os objetivos que o ator de ameaças que está a utilizar pode estar a tentar alcançar e como a Microsoft protege os seus clientes ao detetar atividade associada aos mesmos.

- Perfil de vulnerabilidade – fornece informações sobre um ID de Vulnerabilidades e Exposições Comuns (CVE) específico ou um grupo de CVEs semelhantes que afetam um produto. Normalmente, um perfil de vulnerabilidade aborda vulnerabilidades importantes, como as que estão a ser utilizadas por atores de ameaças e campanhas de ataque notáveis. Abrange um ou mais dos seguintes tipos de informações: tipo de vulnerabilidade, serviços afetados, exploração de zero dias ou na natureza, classificação de gravidade e impacto potencial e cobertura da Microsoft.

Analisar o relatório do analista

Cada secção do relatório do analista foi concebida para fornecer informações acionáveis. Embora os relatórios variem, a maioria dos relatórios inclui as secções descritas na tabela seguinte.

| Secção Relatório | Descrição |

|---|---|

| Resumo executivo | Instantâneo da ameaça, que pode incluir quando foi vista pela primeira vez, as suas motivações, eventos notáveis, alvos principais e ferramentas e técnicas distintas. Pode utilizar estas informações para avaliar melhor como atribuir prioridades à ameaça no contexto da sua indústria, localização geográfica e rede. |

| Visão Geral | Análise técnica sobre a ameaça, que, dependendo do tipo de relatório, pode incluir os detalhes de um ataque e como os atacantes podem utilizar uma nova técnica ou superfície de ataque. Esta secção também tem diferentes cabeçalhos e subsecções adicionais, consoante o tipo de relatório, para fornecer mais contexto e detalhes. Por exemplo, um perfil de vulnerabilidade tem uma secção separada que lista tecnologias afetadas, enquanto um perfil de ator pode incluir as secções Ferramentas e TTPs e Atribuição . |

| Deteções/Consultas de investigação |

Deteções específicas e genéricas fornecidas por soluções de segurança da Microsoft que podem surgir atividade ou componentes associados à ameaça. Esta secção também fornece consultas de investigação para identificar proativamente uma possível atividade de ameaças. A maioria das consultas são fornecidas para complementar as deteções, especialmente para localizar componentes ou comportamentos potencialmente maliciosos que não puderam ser avaliados dinamicamente como maliciosos. |

| Mitre ATT&técnicas CK observadas | Como as técnicas observadas mapeiam para a arquitetura de ataque MITRE ATT&CK |

| Recomendações | Passos acionáveis que podem parar ou ajudar a reduzir o impacto da ameaça. Esta secção também inclui mitigações que não são monitorizadas dinamicamente como parte do relatório de análise de ameaças. |

| Referências | Publicações da Microsoft e de terceiros referenciadas por analistas durante a criação do relatório. O conteúdo da análise de ameaças baseia-se em dados validados por investigadores da Microsoft. As informações provenientes de origens de terceiros publicamente disponíveis são identificadas claramente como tal. |

| Log de mudanças | O momento em que o relatório foi publicado e quando foram feitas alterações significativas ao relatório. |

Compreender como cada ameaça pode ser detetada

O relatório do analista também fornece informações de várias soluções da Microsoft que podem ajudar a detetar a ameaça. Lista deteções específicas desta ameaça de cada um dos produtos listados nas secções seguintes, conforme aplicável. Os alertas destas deteções específicas de ameaças são apresentados no alerta status cartões da página Análise de ameaças.

Alguns relatórios de analistas também menção alertas concebidos para sinalizar genericamente comportamentos suspeitos e que podem não estar associados à ameaça controlada. Nestes casos, o relatório indicará claramente que o alerta pode ser acionado por atividades de ameaças não relacionadas e que não é monitorizado nos cartões status fornecidos na página Análise de ameaças.

Microsoft Defender Antivírus

As deteções de antivírus estão disponíveis em dispositivos com o Antivírus Microsoft Defender no Windows ativado. Estas deteções estão ligadas às respetivas descrições de enciclopédia de software maligno no Inteligência de Segurança da Microsoft, quando disponíveis.

Microsoft Defender para Ponto de Extremidade

Os alertas de deteção e resposta de pontos finais (EDR) são gerados para dispositivos integrados no Microsoft Defender para Ponto de Extremidade. Estes alertas dependem de sinais de segurança recolhidos pelo sensor do Defender para Ponto Final e de outras capacidades de pontos finais ( como antivírus, proteção de rede, proteção contra adulteração) que servem como origens de sinal avançadas.

Microsoft Defender para Office 365

As deteções e mitigações de Defender para Office 365 também estão incluídas em relatórios de analistas. Defender para Office 365 é uma integração totalmente integrada nas subscrições do Microsoft 365 que protege contra ameaças no e-mail, ligações (URLs), anexos de ficheiros e ferramentas de colaboração.

Microsoft Defender para Identidade

O Defender para Identidade é uma solução de segurança baseada na cloud que ajuda a proteger a monitorização de identidade em toda a sua organização. Utiliza sinais de identidades de Active Directory local e da cloud para ajudar a identificar, detetar e investigar melhor ameaças avançadas direcionadas para a sua organização.

Microsoft Defender for Cloud Apps

Defender para Aplicativos de Nuvem fornece proteção total para aplicações SaaS, ajudando-o a monitorizar e proteger os seus dados de aplicações na cloud, através da funcionalidade de mediador de segurança de acesso à cloud (CASB) fundamental, funcionalidades de Gestão da Postura de Segurança SaaS (SSPM), proteção avançada contra ameaças e proteção aplicação-a-aplicação.

Microsoft Defender para Nuvem

O Defender para a Cloud é uma plataforma de proteção de aplicações nativa da cloud (CNAPP) composta por medidas e práticas de segurança concebidas para proteger aplicações baseadas na cloud contra várias ameaças e vulnerabilidades.

Localizar artefactos de ameaças subtis com investigação avançada

Embora as deteções lhe permitam identificar e parar a ameaça registada automaticamente, muitas atividades de ataque deixam rastreios subtis que requerem mais inspeção. Algumas atividades de ataque apresentam comportamentos que também podem ser normais, pelo que detetá-las dinamicamente pode resultar em ruído operacional ou mesmo falsos positivos. As consultas de investigação permitem-lhe localizar proativamente estes componentes ou comportamentos potencialmente maliciosos.

Microsoft Defender XDR consultas avançadas de investigação

A investigação avançada fornece uma interface de consulta baseada em Linguagem de Consulta Kusto que simplifica a localização de indicadores subtis de atividade de ameaças. Também lhe permite ver informações contextuais e verificar se os indicadores estão ligados a uma ameaça.

As consultas avançadas de investigação nos relatórios dos analistas foram verificadas pelos analistas da Microsoft e estão prontas para serem executadas no editor avançado de consultas de investigação. Também pode utilizar as consultas para criar regras de deteção personalizadas que acionam alertas para futuras correspondências.

consultas de Microsoft Sentinel

Os relatórios dos analistas também podem incluir consultas de investigação aplicáveis para clientes Microsoft Sentinel.

Microsoft Sentinel tem poderosas ferramentas de pesquisa e consulta de investigação para investigar ameaças de segurança nas origens de dados da sua organização. Para o ajudar a procurar proativamente novas anomalias que não são detetadas pelas suas aplicações de segurança ou mesmo pelas regras de análise agendadas, Sentinel consultas de investigação ajudam-no a fazer as perguntas certas para encontrar problemas nos dados que já tem na sua rede.

Aplicar mitigações adicionais

A análise de ameaças monitoriza dinamicamente a status de determinadas atualizações de segurança e configurações seguras. Estes tipos de informações estão disponíveis como gráficos e tabelas nos separadores Pontos finais e Ações recomendadas e são recomendações repetíveis que se aplicam a esta ameaça e que também podem ser aplicadas a outras ameaças.

Além destas recomendações registadas, o relatório do analista também pode discutir mitigações que não são monitorizadas dinamicamente porque são específicas apenas da ameaça ou situação que está a ser discutida no relatório. Eis alguns exemplos de mitigações importantes que não são monitorizadas dinamicamente:

- Bloquear e-mails com anexos .lnk ou outros tipos de ficheiro suspeitos

- Aleatorizar palavras-passe de administrador local

- Informar os utilizadores finais sobre o e-mail de phishing e outros vetores de ameaças

- Ativar regras específicas de redução da superfície de ataque

Embora possa utilizar os separadores Pontos finais e Ações recomendadas para avaliar a sua postura de segurança relativamente a uma ameaça, estas recomendações permitem-lhe seguir outros passos para melhorar a postura de segurança. Leia cuidadosamente todas as orientações de mitigação no relatório do analista e aplique-as sempre que possível.

Confira também

- Visão geral da análise de ameaças

- Encontrar proativamente ameaças com investigação avançada

- Regras de detecção personalizadas

Dica

Você deseja aprender mais? Participe da comunidade de Segurança da Microsoft em nossa Tech Community: Tech Community do Microsoft Defender XDR.