Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

O cliente de Acesso Seguro Global é uma parte essencial do Acesso Seguro Global. Ele ajuda as organizações a gerenciar e proteger o tráfego de rede em dispositivos de usuário final. O cliente roteia o tráfego que precisa ser protegido pelo Acesso Seguro Global ao serviço de nuvem. Todo o tráfego restante vai diretamente para a rede. Os Perfis de Encaminhamento configurados no portal decidem qual tráfego o cliente do Acesso Seguro Global roteia para o serviço de nuvem.

Nota

O Cliente de Acesso Seguro Global também está disponível para macOS, Android e iOS. Para saber como instalar o cliente de Acesso Seguro Global nessas plataformas, consulte cliente de Acesso Seguro Global para macOS, cliente de Acesso Seguro Global para Androide cliente de Acesso Seguro Global para iOS.

O artigo descreve como baixar e instalar o cliente do acesso seguro global para Windows.

Pré-requisitos

- Um locatário do Microsoft Entra integrado ao Acesso Global Seguro.

- Um dispositivo gerenciado ingressado no locatário integrado. O dispositivo precisa ser ingressado no Microsoft Entra ou ingressado no Microsoft Entra híbrido.

- Não há suporte para dispositivos registrados no Microsoft Entra.

- O cliente do Acesso Seguro Global precisa de uma versão de 64 bits do Windows 10 ou windows 11 ou uma versão arm64 do Windows 11.

- A Área de Trabalho Virtual do Azure para sessão única possui suporte.

- A multissessão da Área de Trabalho Virtual do Azure não é suportada.

- O Windows 365 possui suporte.

- Você precisa de credenciais de administrador local para instalar ou atualizar o cliente de Acesso Seguro Global.

- O cliente de Acesso Seguro Global precisa de uma licença. Para obter detalhes, veja a seção de licenciamento de O que é Acesso Global Seguro. Se necessário, você pode comprar licenças ou obter licenças de avaliação.

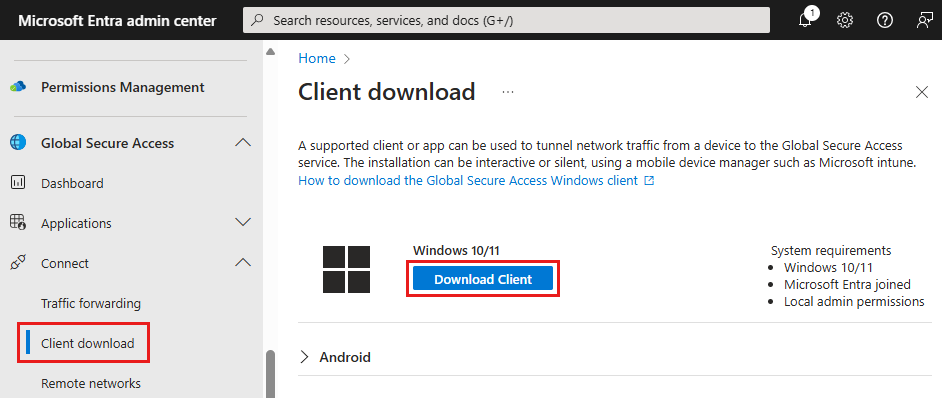

Baixar o cliente

A versão mais atual do cliente do acesso seguro global pode ser baixada do centro de administração do Microsoft Entra.

- Entre no centro de administração do Microsoft Entra como um Administrador do Acesso Global Seguro.

- Navegue até Acesso Global Seguro>Conectar-se>Download do cliente.

- Selecione Baixar Cliente.

Instalar o cliente do acesso seguro global

Instalação automatizada

As organizações podem instalar o cliente do acesso seguro global silenciosamente com a opção /quiet ou usar soluções MDM (gerenciamento de dispositivo móvel), como Microsoft Intune para implantá-lo em seus dispositivos.

Implantar o cliente de Acesso Seguro Global com o Intune

Nesta seção, você aprenderá a instalar manualmente o cliente de Acesso Seguro Global em um dispositivo cliente Windows 11 com o Intune.

Pré-requisitos

- Um grupo de segurança com dispositivos ou usuários para identificar onde instalar o cliente de Acesso Seguro Global

Empacotar o cliente

Converta o .exe arquivo em um .intunewin arquivo.

Baixe o cliente de Acesso Global Seguro do centro de administração do Microsoft Entra>Acesso Global Seguro>Conectar-se>Download do cliente. Selecione Download do cliente no Windows 11.

Acesse a Ferramenta de Preparação de Conteúdo do Microsoft Win32. Selecione IntuneWinAppUtil.exe.

No canto superior direito, selecione Mais ações de arquivo e, em seguida, selecione Baixar.

Navegue até

IntuneWinAppUtil.exee execute-o. Um prompt de comando será aberto.Insira o caminho da pasta do arquivo

.exede Acesso Global Seguro. Selecione Inserir.Insira o nome do arquivo Global de Acesso Seguro

.exe. Selecione Inserir.Insira o caminho da pasta no qual colocar o

.intunewinarquivo. Selecione Inserir.Insira N. Selecione Enter.

O .intunewin arquivo está pronto para você implantar o Microsoft Intune.

Implantar o cliente de Acesso Seguro Global com o Intune

Faça referência a diretrizes detalhadas para adicionar e atribuir aplicativos Win32 ao Microsoft Intune.

Navegue até https://intune.microsoft.com.

Selecione Aplicativos>Todos os aplicativos>Adicionar.

Em Selecionar tipo de aplicativo, em Outros tipos de aplicativo, selecione o aplicativo do Windows (Win32).

Selecione Selecionar. As etapas para Adicionar aplicativo são exibidas.

Selecione Selecionar arquivo de pacote do aplicativo.

Selecione o ícone de pasta. Abra o

.intunewinarquivo que você criou na seção anterior.

Selecione OK.

Configure estes campos:

- Nome: insira um nome para o aplicativo cliente.

- Descrição: insira uma descrição.

- Publicador: introduza Microsoft.

- Versão do aplicativo(opcional): insira a versão do cliente.

Você pode usar os valores padrão nos campos restantes. Selecione Próximo.

Configure estes campos:

- Comando de instalação: use o nome original do arquivo

.exepara"OriginalNameOfFile.exe" /install /quiet /norestart. - Comando desinstalar: use o nome original do arquivo

.exepara"OriginalNameOfFile.exe" /uninstall /quiet /norestart. - Permitir desinstalação disponível: Selecione Não.

- Comportamento de instalação: Selecionar Sistema.

- Comportamento de reinicialização do dispositivo: selecione Determinar o comportamento com base nos códigos de retorno.

- Comando de instalação: use o nome original do arquivo

| Código de retorno | Tipo de código |

|---|---|

| 0 | Êxito |

| 1707 | Êxito |

| 3010 | Êxito |

| 1641 | Êxito |

| 1618 | Tentar novamente |

Nota

Os códigos de retorno são preenchidos com códigos de saída padrão do Windows. Nesse caso, alteramos dois dos tipos de código para Success para evitar reinicializações desnecessárias do dispositivo.

Selecione Próximo.

Configure estes campos:

- Arquitetura do sistema operacional: selecione seus requisitos mínimos.

- Sistema operacional mínimo: selecione seus requisitos mínimos.

Deixe os campos restantes em branco. Selecione Próximo.

No formato Regras, selecione Configurar manualmente as regras de detecção.

Selecione Adicionar.

Em Tipo de regra, selecione Arquivo.

Configure estes campos:

- Caminho: Insira

C:\Program Files\Global Secure Access Client\TrayApp. - Arquivo ou pasta: Insira

GlobalSecureAccessClient.exe. - Método de detecção: Selecione Cadeia de Caracteres (versão).

- Operador: Selecione Maior ou igual a.

- Valor: insira o número da versão do cliente.

- Associado a um aplicativo de 32 bits em um cliente de 64 bits: Selecione Não.

- Caminho: Insira

Selecione OK. Selecione Próximo.

Selecione Avançar mais duas vezes para acessar Atribuições.

Em Obrigatório, selecione +Adicionar grupo. Selecione um grupo de usuários ou dispositivos. Selecione Selecionar.

Selecione Próximo. Selecione Criar.

Atualizar o cliente para uma versão mais recente

Para atualizar para a versão mais recente do cliente, siga as etapas atualizar um aplicativo de linha de negócios . Atualize as seguintes configurações além de carregar o novo .intunewin arquivo:

- Versão do Cliente

- Instalar e desinstalar comandos

- Valor da regra de detecção definido como o novo número de versão do cliente

Em um ambiente de produção, é melhor prática implantar novas versões do cliente em uma abordagem de implantação em fases:

- Deixe o aplicativo existente no lugar por enquanto.

- Adicione um novo aplicativo para a nova versão do cliente, repetindo as etapas anteriores.

- Atribua o novo aplicativo a um pequeno grupo de usuários para testar a nova versão do cliente. Não há problema em atribuir esses usuários ao aplicativo com a versão antiga do cliente para uma atualização in-loco.

- Aumente lentamente a associação do grupo piloto até implantar o novo cliente em todos os dispositivos desejados.

- Exclua o aplicativo com a versão antiga do cliente.

Instalação manual

Para instalar manualmente o cliente do acesso seguro global:

- Execute o arquivo de configuração GlobalSecureAccessClient.exe. Aceite os termos de licença de software.

- O cliente será instalado e se conectará automaticamente com suas credenciais do Microsoft Entra. Se a entrada silenciosa falhar, o instalador solicitará que você entre manualmente.

- Entrar. O ícone de conexão fica verde.

- Passe o mouse sobre o ícone de conexão para abrir a notificação de status do cliente, que deve ser exibida como Conectado.

Interface do cliente

Para abrir a interface do cliente do Acesso Seguro Global, selecione o ícone acesso seguro global na bandeja do sistema. A interface do cliente fornece uma exibição do status da conexão atual, dos canais configurados para o cliente e do acesso às ferramentas de diagnóstico.

Visualização de conexões

No modo de exibição Conexões , você pode ver o Status do cliente e os Canais configurados para o cliente. Se você quiser desabilitar o cliente, selecione o botão Desabilitar . Você pode usar as informações na seção Detalhes adicionais para ajudar a solucionar problemas de conexão do cliente. Selecione Mostrar mais detalhes para expandir a seção e exibir informações adicionais.

Exibição de solução de problemas

Na tela de solução de problemas, você pode executar várias tarefas de diagnóstico. Você pode exportar e compartilhar logs com seu administrador de TI. Você também pode acessar a ferramenta de diagnóstico avançado , que fornece uma variedade de ferramentas de solução de problemas. Observação: você também pode iniciar a ferramenta de diagnóstico avançado no menu de ícone de bandeja do sistema cliente.

Exibição de configurações

Alterne para o modo de exibição Configurações para verificar a versão instalada ou acessar a Política de Privacidade da Microsoft.

Ações do cliente

Para exibir as ações disponíveis no menu do cliente, clique com o botão direito do mouse no ícone do sistema de acesso seguro global na bandeja do sistema.

Dica

As ações de menu do cliente do Acesso Seguro Global variam de acordo com a configuração de chaves do Registro do Cliente .

| Ação | Descrição |

|---|---|

| Sair | Oculto por padrão. Use a ação Sair quando precisar entrar no cliente de Acesso Global Seguro com um usuário do Microsoft Entra diferente daquele usado para entrar no Windows. Para disponibilizar essa ação, atualize as chaves de registro do cliente apropriadas. |

| Desabilitar | Selecione a ação Desativar para desabilitar o cliente. O cliente permanece desabilitado até que você o habilite ou reinicie a máquina. |

| Habilitar | Habilita o cliente Global Secure Access. |

| Desativar acesso privado | Oculto por padrão. Use a ação Desativar acesso privado quando quiser fazer o bypass com o acesso seguro global sempre que conectar seu dispositivo diretamente à rede corporativa para acessar aplicativos privados diretamente pela rede, em vez de por meio do acesso seguro global. Para disponibilizar essa ação, atualize as chaves de registro do cliente apropriadas. |

| Coletar registros | Selecione essa ação para coletar logs do cliente (informações sobre o computador cliente, os logs de eventos relacionados aos serviços e valores do registro) e arquivá-los em um arquivo zip para compartilhar com o Suporte da Microsoft para investigação. O local padrão de armazenamento dos logs é C:\Program Files\Global Secure Access Client\Logs. Você também pode coletar logs de clientes no Windows digitando o seguinte comando no Prompt de Comando: C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>. |

| Diagnóstico avançado | Selecione essa ação para iniciar o utilitário de diagnóstico avançado e acessar uma variedade de ferramentas de solução de problemas. |

Indicadores de status do cliente

Notificação de status

Clique duas vezes no ícone do acesso seguro global para abrir a notificação de status do cliente e visualizar o status de cada canal configurado para o cliente.

Status do cliente no ícone da bandeja do sistema

| Ícone | Mensagem | Descrição |

|---|---|---|

| Acesso Seguro Global | O cliente está inicializando e verificando sua conexão com o acesso seguro global. | |

| Acesso Global Seguro – Conectado | O cliente está conectado ao acesso seguro global. | |

| Acesso Global Seguro – Desabilitado | O cliente está desabilitado porque os serviços estão offline ou o usuário desabilitou o cliente. | |

| Acesso Global Seguro – Desconectado | O cliente falhou ao se conectar ao aceso seguro global. | |

| Acesso Global Seguro – Alguns canais estão inacessíveis | O cliente está parcialmente conectado ao Global Secure Access (ou seja, a conexão com pelo menos um canal falhou: Microsoft Entra, Microsoft 365, Private Access, Internet Access). | |

| Global Secure Access – Desativado pela sua organização | Sua organização desabilitou o cliente (ou seja, todos os perfis de encaminhamento de tráfego estão desabilitados). | |

| Acesso seguro global — acesso privado desativado | O usuário desativou o Acesso privado neste dispositivo. | |

| Acesso seguro global — não foi possível conectar-se à Internet | O cliente não conseguiu detectar uma conexão com a Internet. O dispositivo está conectado a uma rede que não tem uma conexão com a Internet ou a uma rede que requer entrada no portal cativo. |

Limitações conhecidas

Para obter informações detalhadas sobre problemas e limitações conhecidos, consulte limitações conhecidas para acesso seguro global.

Solução de problemas

Para solucionar problemas do cliente do acesso seguro global, clique com o botão direito do mouse no ícone do cliente na barra de tarefas e selecione uma das opções de solução de problemas: Coletar logs ou Diagnóstico avançado.

Dica

Os administradores podem modificar as opções de menu do cliente do acesso seguro global revisando as chaves do registro do cliente.

Para obter informações mais detalhadas sobre a solução de problemas do cliente do acesso seguro global, consulte os seguintes artigos:

- Solucionar problemas do cliente do acesso seguro global: diagnóstico avançado

- Solucionar problemas do cliente do Acesso Global Seguro: guia Verificação de integridade

Chaves do registro do cliente

O cliente do acesso seguro global usa chaves de registro específicas para habilitar ou desabilitar diferentes funcionalidades. Os administradores podem usar soluções de MDM (gerenciamento de dispositivo móvel), como Microsoft Intune ou Política de Grupo para controlar os valores do registro.

Cuidado

Não altere outros valores do Registro, a menos que seja instruído pelo Suporte da Microsoft.

Restringir usuários não privilegiados

O administrador pode impedir que usuários não privilegiados no dispositivo Windows desabilitem ou habilitem o cliente definindo a seguinte chave de registro:

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| Dados | Descrição |

|---|---|

| 0x0 | Usuários não privilegiados no dispositivo Windows podem desabilitar e habilitar o cliente. |

| 0x1 | Usuários sem privilégios no dispositivo Windows estão impedidos de desabilitar e habilitar o cliente. Um prompt do UAC requer credenciais de administrador local para desabilitar e habilitar opções. O administrador também pode ocultar o botão de desabilitação (veja Ocultar ou exibir botões do menu da bandeja do sistema). |

Desabilitar ou habilitar o Acesso privado no cliente

Esse valor do registro controla se o Acesso privado está habilitado ou desabilitado para o cliente. Se um usuário estiver conectado à rede corporativa, ele poderá optar por fazer o bypass pelo acesso seguro global e acessar diretamente os aplicativos privados.

Os usuários podem desabilitar e habilitar o Acesso privado por meio do menu da bandeja do sistema.

Dica

Essa opção estará disponível no menu somente se ela não estiver oculta (consulte exibir ou ocultar os botões do menu da bandeja do sistema) e o Acesso Privado estiver habilitado para este inquilino.

Os administradores podem desabilitar ou habilitar o Acesso privado para o usuário definindo a chave do registro:

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| Valor | Tipo | Dados | Descrição |

|---|---|---|---|

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x0 | O Acesso privado está habilitado neste dispositivo. O tráfego de rede para aplicativos privados passa pelo acesso seguro global. |

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x1 | O Acesso privado está desabilitado neste dispositivo. O tráfego de rede para aplicativos privados vai diretamente para a rede. |

Se o valor do registro não existir, o valor padrão será 0x0, o Acesso privado estará habilitado.

Ocultar ou reexibir botões de menu da bandeja do sistema

O administrador pode mostrar ou ocultar botões específicos no menu do ícone da bandeja do sistema do cliente. Crie os seguintes valores na chave de registro:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| Valor | Tipo | Dados | Comportamento padrão | Descrição |

|---|---|---|---|---|

| HideSignOutButton | REG_DWORD | 0x0 - exibido; 0x1 - oculto | oculto | Defina essa configuração para mostrar ou ocultar a ação Sair. Essa opção é para cenários específicos quando um usuário precisa entrar no cliente com um usuário do Microsoft Entra diferente daquele usado para entrar no Windows. Observação: você deve fazer login no cliente com um usuário no mesmo tenant do Microsoft Entra ao qual o dispositivo está associado. Você também pode usar a ação Sair para autenticar novamente o usuário existente. |

| HideDisablePrivateAccessButton | REG_DWORD | 0x0 - exibido; 0x1 - oculto | oculto | Defina essa configuração para mostrar ou ocultar a ação Desabilitar Acesso privado. Essa opção é para um cenário em que o dispositivo está conectado diretamente à rede corporativa e o usuário prefere acessar aplicativos privados diretamente pela rede em vez de por meio do acesso seguro global. |

| HideDisableButton | REG_DWORD | 0x0 - exibido; 0x1 - oculto | shown | Configure essa configuração para mostrar ou ocultar a ação Desabilitar. Quando visível, o usuário pode desabilitar o cliente Global Secure Access. O cliente permanece desabilitado até que o usuário o habilite novamente. Se a ação Desabilitar estiver oculta, um usuário sem privilégios não poderá desativar o cliente. |

Para obter mais informações, consulte Orientação para configurar o IPv6 no Windows para usuários avançados.