Proteger as identidades de carga de trabalho

O Microsoft Entra ID Protection pode detectar, investigar e corrigir as identidades de carga de trabalho para proteger aplicativos e entidades de serviço, além das identidades do usuário.

Uma identidade de carga de trabalho é uma identidade que permite que um aplicativo acesse recursos, às vezes no contexto de um usuário. Essas identidades de carga de trabalho diferem das contas de usuário tradicionais porque:

- Não executam autenticação multifator.

- Não têm nenhum processo de ciclo de vida formal.

- Precisam armazenar suas credenciais ou segredos em algum lugar.

Essas diferenças dificultam o gerenciamento de identidades de carga de trabalho e aumentam o risco de comprometimento.

Importante

As detecções são visíveis somente para clientes de identidades de carga de trabalho Premium. Os clientes sem licenças de Identidades de Carga de Trabalho Premium também recebem todas as detecções, mas o relatório de detalhes é limitado.

Observação

O ID Protection detecta riscos em aplicativos de locatário único, SaaS de terceiros e aplicativos de vários locatários. As Identidades Gerenciadas não estão atualmente no escopo.

Pré-requisitos

Para usar o risco de identidade da carga de trabalho, incluindo a nova folha Identidades de carga de trabalho arriscadas e a guia Detecções de identidade de carga de trabalho na folha Detecções de risco no portal, você deve ter o seguinte:

- Licenciamento de Identidades de Carga de Trabalho Premium: você pode exibir e adquirir licenças na folha Identidades de Carga de Trabalho.

- Uma das funções de administrador atribuídas a seguir

- Administrador de Segurança

- Operador de Segurança

- Os Usuários do Leitor de Segurança, atribuídos à função de administrador do Acesso Condicional, podem criar políticas que usam o risco como uma condição.

Detecções de risco da identidade da carga de trabalho

Detectamos o risco em identidades de carga de trabalho em comportamentos de entrada e indicadores de comprometimento offline.

| Nome da detecção | Tipo de detecção | Descrição |

|---|---|---|

| Inteligência contra ameaças do Microsoft Entra | Offline | A detecção de risco indica atividades consistentes com padrões de ataque conhecidos com base nas fontes de inteligência contra ameaças internas e externas da Microsoft. |

| Entradas suspeitas | Offline | Essa detecção de risco indica propriedades de entrada ou padrões incomuns para essa entidade de serviço. A detecção aprende o comportamento de entrada das linhas de base para as identidades de carga de trabalho no locatário. Essa detecção levará entre 2 e 60 dias e será disparada se uma ou mais das propriedades desconhecidas abaixo aparecerem durante uma entrada posterior: endereço IP/ASN, recurso de destino, agente do usuário, alteração de IP de hospedagem/não hospedagem, país do IP, tipo de credencial. Devido à natureza programática das entradas de identidade da carga de trabalho, fornecemos um carimbo de data/hora para a atividade suspeita em vez de sinalizar um evento de entrada específico. As entradas iniciadas após uma alteração de configuração autorizada podem disparar essa detecção. |

| Entidade de serviço comprometida, confirmada pelo administrador | Offline | Essa detecção indica que um administrador selecionou "Confirmar comprometida" na interface do usuário de Identidades de Carga de Trabalho Arriscadas ou usou a API riskyServicePrincipals. Para ver qual administrador confirmou que essa conta está comprometida, verifique o histórico de risco da conta (por meio da interface de usuário ou API). |

| Credenciais vazadas | Offline | Essa detecção de risco indica que as credenciais válidas da conta vazaram. Esse vazamento pode ocorrer quando alguém usa as credenciais no artefato de código público do GitHub ou quando as credenciais vazam em uma violação de dados. Quando o serviço de credenciais vazadas da Microsoft adquire credenciais do GitHub, da dark web, da colagem de sites ou de outras fontes, elas são comparadas com as credenciais válidas atuais no Microsoft Entra ID para encontrar correspondências válidas. |

| Aplicativo malicioso | Offline | Essa detecção combina os alertas do ID Protection e do Microsoft Defender para Aplicativos de Nuvem para indicar quando a Microsoft desabilitar um aplicativo por violar nossos termos de serviço. É recomendável realizar uma investigação do aplicativo. Observação: esses aplicativos exibem DisabledDueToViolationOfServicesAgreement na propriedade disabledByMicrosoftStatus nos tipos de recurso de aplicativo e entidade de serviço relacionados no Microsoft Graph. Para impedir que eles sejam instanciados em sua organização novamente no futuro, não exclua esses objetos. |

| Aplicativo suspeito | Offline | Essa detecção indica que o ID Protection ou o Microsoft Defender para Aplicativos de Nuvem identificaram um aplicativo que pode estar violando nossos termos de serviço, mas não o desativaram. É recomendável realizar uma investigação do aplicativo. |

| Atividade de entidade de serviço anômala | Offline | Essa detecção de risco define a linha de base do comportamento normal da entidade de serviço administrativo no Microsoft Entra ID e detecta padrões anômalos de comportamento, como alterações suspeitas no diretório. A detecção é disparada na entidade de serviço administrativo que estiver fazendo a alteração ou no objeto que foi alterado. |

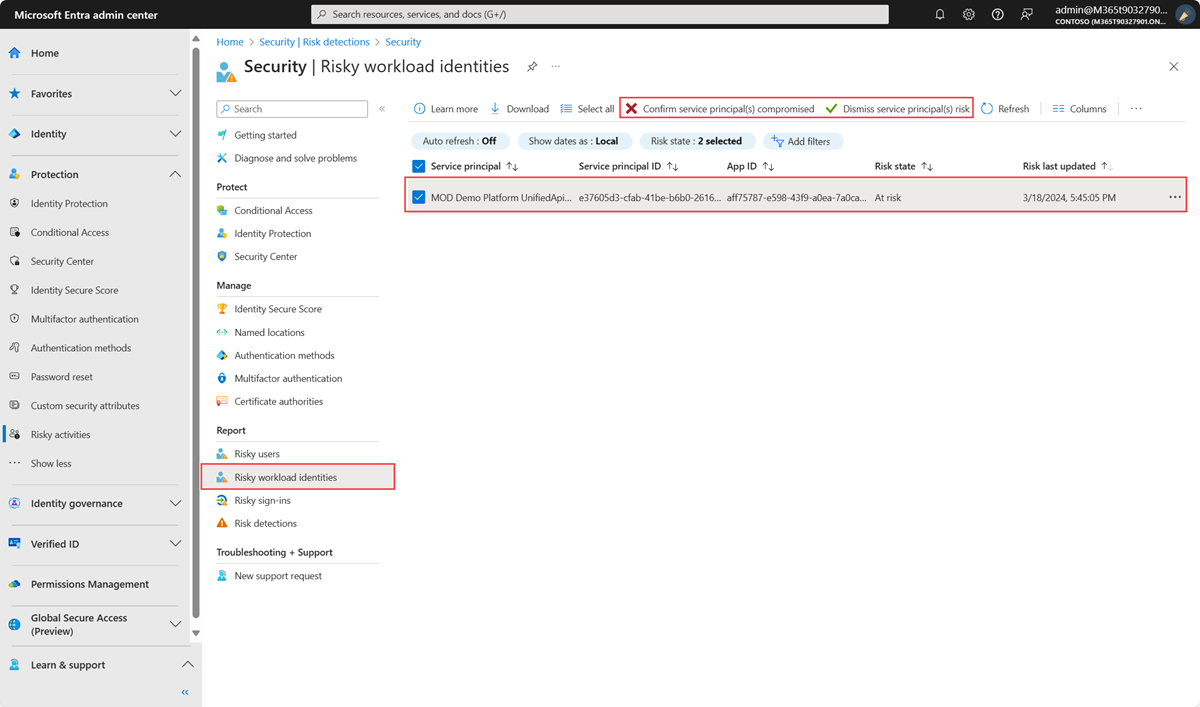

Identificar identidades de carga de trabalho arriscadas

As organizações podem encontrar identidades de carga de trabalho sinalizadas como risco em um dos dois locais:

- Entre no Centro de administração do Microsoft Entra como pelo menos Leitor de Segurança.

- Navegue até Proteção>Proteção de Identidade>Identidades de carga de trabalho de risco.

APIs do Microsoft Graph

Você também pode consultar as identidades de carga de trabalho arriscadas usando a API do Microsoft Graph. Há duas novas coleções nas APIs do ID Protection.

riskyServicePrincipalsservicePrincipalRiskDetections

Exportar dados de risco

As organizações podem exportar os dados definindo as configurações de diagnóstico no Microsoft Entra ID para enviar os dados de risco a um workspace do Log Analytics, arquivá-los em uma conta de armazenamento, transmiti-los para um hub de eventos ou enviá-los para uma solução de SIEM.

Impor controles de acesso com acesso condicional baseado em riscos

Usando o Acesso Condicional para identidades de carga de trabalho, você poderá bloquear o acesso às contas específicas que escolher quando o ID Protection as marcar como "em risco". A política pode ser aplicada às entidades de serviço de locatário único, registradas no locatário. SaaS de terceiros, aplicativos multilocatários e identidades gerenciadas estão fora do escopo.

Para aprimorar a segurança e a resiliência das suas identidades de carga de trabalho, a CAE (Avaliação contínua de acesso) para identidades de carga de trabalho é uma ferramenta avançada que oferece a imposição instantânea das políticas de acesso condicional e todos os sinais de risco detectados. As identidades de carga de trabalho de terceiros habilitadas para CAE que acessam os recursos internos compatíveis com o CAE são equipadas com LLTs (tokens de vida longa) de 24 horas que estão sujeitos a verificações de segurança contínuas. Consulte a documentação da CAE para identidades de carga de trabalho para obter informações sobre como configurar os clientes da identidade de carga de trabalho para a CAE e o escopo de recursos atualizado.

Investigar as identidades de carga de trabalho arriscadas

A Proteção de ID fornece às organizações dois relatórios que elas podem usar para investigar os riscos de identidade da carga de trabalho. Esses relatórios são as identidades de carga de trabalho arriscadas e as detecções de risco para identidades de carga de trabalho. Todos os relatórios permitem o download de eventos no formato CSV para análise adicional.

Algumas das principais perguntas a serem respondidas durante sua investigação incluem:

- As contas exibem atividades de entrada suspeitas?

- Houve alterações não autorizadas nas credenciais?

- Houve alterações de configuração suspeitas nas contas?

- A conta adquiriu funções de aplicativo não autorizadas?

O Guia de operações de segurança do Microsoft Entra para aplicativos fornece diretrizes detalhadas sobre as áreas de investigação acima.

Após determinar se a identidade da carga de trabalho foi comprometida, ignore o risco da conta ou confirme a conta como comprometida no relatório de identidades de carga de trabalho arriscadas. Você também pode selecionar "Desabilitar entidade de serviço" se quiser bloquear novas entradas na conta.

Corrigir identidades de carga de trabalho arriscadas

- Credenciais do inventário atribuídas à identidade de carga de trabalho arriscada, seja para a entidade de serviço ou objetos do aplicativo.

- Adicionar uma credencial. A Microsoft recomenda usar os certificados x509.

- Remova as credenciais comprometidas. Se você acredita que a conta está em risco, recomendamos remover todas as credenciais existentes.

- Corrigir todos os segredos do Azure KeyVault aos quais a Entidade de Serviço tenha acesso, girando-os.

O Kit de ferramentas do Microsoft Entra é um módulo do PowerShell que pode ajudar você a executar algumas dessas ações.