Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

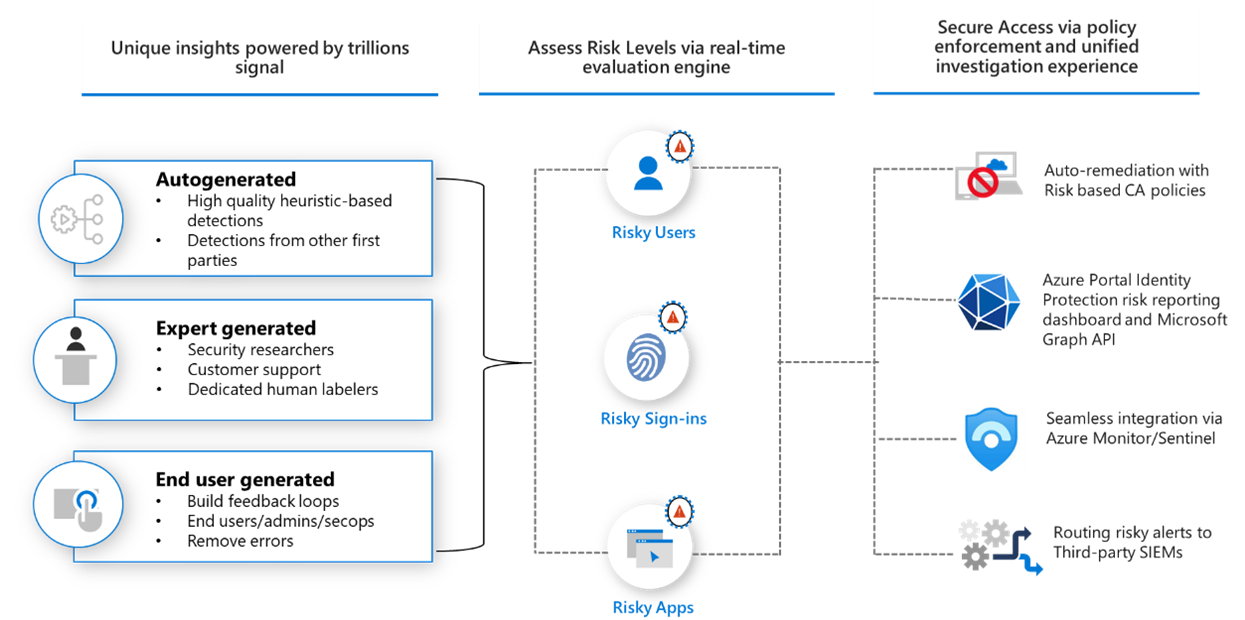

O Microsoft Entra ID Protection ajuda as organizações a detectar, investigar e corrigir riscos baseados em identidade. Esses riscos podem ser alimentados em ferramentas como o Acesso Condicional para tomar decisões de acesso ou enviados a uma ferramenta siem (gerenciamento de eventos e informações de segurança) para investigação e correlação adicionais.

Detectar riscos

A Microsoft adiciona e atualiza continuamente as detecções em nosso catálogo para proteger as organizações. Essas detecções vêm de nossos aprendizados com base na análise de trilhões de sinais todos os dias, provenientes do Active Directory e contas Microsoft e em jogos com o Xbox. Essa ampla gama de sinais ajuda o ID Protection a detectar comportamentos arriscados como:

- Uso de endereço IP anônimo

- Ataques de pulverização de senha

- Credenciais vazadas

- e muito mais...

Durante cada entrada, o ID Protection executa todas as detecções de entrada em tempo real, gerando um nível de risco de sessão de entrada que indica a probabilidade de a entrada ser comprometida. Com base nesse nível de risco, as políticas são aplicadas para proteger o usuário e a organização.

Para obter uma lista completa de riscos e como eles são detectados, confira o artigo O que é risco.

Investigar

Todos os riscos detectados em uma identidade são acompanhados com relatórios. O ID Protection fornece três relatórios importantes para os administradores investigarem os riscos e tomarem medidas:

- Detecções de risco: cada risco detectado é relatado como uma detecção de risco.

- Entradas arriscadas: uma entrada arriscada é relatada quando há uma ou mais detecções de risco relatadas para essa entrada.

-

Usuários suspeitos: um usuário suspeito é relatado quando um ou ambos os itens a seguir são verdadeiros:

- O usuário tem uma ou mais Entradas suspeitas.

- Uma ou mais detecções de risco são relatadas.

Para obter mais informações sobre como usar os relatórios, confira o artigo Como investigar riscos.

Corrigir os riscos

A automação é essencial na segurança porque a escala de sinais e ataques requer automação para acompanhar.

O Relatório de Defesa Digital da Microsoft 2024 fornece as seguintes estatísticas:

78 trilhões de sinais de segurança analisados por dia, um aumento de 13 trilhões em relação ao ano anterior

600 milhões de ataques a clientes da Microsoft por dia

Aumento de 2,75x ano após ano em ataques de ransomware operados por humanos

Essas estatísticas continuam a tendência para cima, sem sinais de desaceleração. Nesse ambiente, a automação é a chave para identificar e corrigir riscos para que as organizações de TI possam se concentrar nas prioridades certas.

Correção automática

As políticas de Acesso Condicional baseadas em risco podem ser habilitadas para exigir controles de acesso, como fornecer um método de autenticação forte, executar autenticação multifator ou executar uma redefinição de senha segura com base no nível de risco detectado. Se o usuário concluir com êxito o controle de acesso, o risco será automaticamente corrigido.

Correção manual

Quando a correção do usuário não estiver habilitada, um administrador deverá revisá-los manualmente nos relatórios no portal, por meio da API ou no Microsoft Defender XDR. Os administradores podem executar ações manuais para descartar um risco, confirmar que é seguro ou confirmar que está comprometido.

Fazendo uso dos dados

Os dados do ID Protection podem ser exportados para outras ferramentas para arquivamento, investigação adicional e correlação. As APIs baseadas no Microsoft Graph permitem que as organizações coletem esses dados para processamento adicional em uma ferramenta como o SIEM. Informações sobre como acessar a API do ID Protection podem ser encontradas no artigo, Introdução ao Microsoft Entra ID Protection e ao Microsoft Graph

Informações sobre como integrar o ID Protection ao Microsoft Sentinel podem ser encontradas no artigo Como conectar dados do Microsoft Entra ID.

As organizações podem armazenar dados por períodos maiores ao alterar as configurações de diagnóstico no Microsoft Entra ID. Elas podem optar por enviar os dados para um workspace do Log Analytics, arquivá-los em uma conta de armazenamento, transmiti-los para Hubs de Eventos ou enviá-los para outra solução. Informações detalhadas sobre como fazer isso podem ser encontradas no artigo Como exportar dados de risco.

Funções necessárias

A Proteção de ID exige que os usuários sejam atribuídos a uma ou mais das funções a seguir.

| Função | Pode ser feito | Não pode ser feito |

|---|---|---|

| Leitor global | Acesso somente leitura ao ID Protection | Gravar o acesso à Proteção contra IDs |

| Administrador de usuários | Redefinir senhas de usuário | Ler ou gravar na Proteção de IDs |

| administrador de acesso condicional | Criar políticas que considerem o risco do usuário ou do login como uma condição | Ler ou gravar em políticas de Proteção de ID antiga |

| Leitor de segurança | Exibir todos os relatórios do ID Protection e a visão geral | Configurar ou alterar políticas Redefinir senha para um usuário Configurar alertas Fornecer comentários sobre as detecções |

| Operador de Segurança | Exibir todos os relatórios do ID Protection e a Visão Geral Ignorar o risco do usuário, confirmar a entrada segura, confirmar o comprometimento |

Configurar ou alterar políticas Redefinir senha para um usuário Configurar alertas |

| Administrador de segurança | Acesso completo ao ID Protection | Redefinir senha para um usuário |

Requisitos de licença

O uso desse recurso requer licenças P2 do Microsoft Entra ID. Para encontrar a licença certa para seus requisitos, consulte os planos e preços do Microsoft Entra. A tabela a seguir descreve os principais recursos do Microsoft Entra ID Protection e os requisitos de licenciamento para cada funcionalidade. Consulte a página de preços e planos do Microsoft Entra para obter detalhes de preços.

| Capacidade | Detalhes | Microsoft Entra ID Gratuito / Microsoft 365 Apps | Microsoft Entra ID P1 | Microsoft Entra ID P2 / Microsoft Entra Suite |

|---|---|---|---|---|

| Políticas de risco | Políticas de risco do usuário e início de sessão (por meio do ID Protection ou do Acesso Condicional) | Não | Não | Sim |

| Relatórios de segurança | Visão geral | Não | Não | Sim |

| Relatórios de segurança | Usuários de risco | Informações limitadas. Somente os usuários com risco médio e alto são mostrados. Sem gaveta de detalhes ou histórico de riscos. | Informações limitadas. Somente os usuários com risco médio e alto são mostrados. Sem gaveta de detalhes ou histórico de riscos. | Acesso completo |

| Relatórios de segurança | Entradas de risco | Informações limitadas. Nenhum detalhe ou nível de risco é mostrado. | Informações limitadas. Nenhum detalhe ou nível de risco é mostrado. | Acesso completo |

| Relatórios de segurança | Detecções de risco | Não | Informações limitadas. Sem gaveta de detalhes. | Acesso completo |

| Notificações | Alertas de usuários em risco detectados | Não | Não | Sim |

| Notificações | Resumo semanal | Não | Não | Sim |

| Política de registro de MFA | Exigir MFA (via Acesso Condicional) | Não | Não | Sim |

| Gráfico da Microsoft | Todos os relatórios de risco | Não | Não | Sim |

Para exibir o relatório Identidades de Carga de Trabalho Arriscadas e a guia Detecções de Identidade de Carga de Trabalho no relatório Detecções de Risco, você precisa do licenciamento Premium de Identidades de Carga de Trabalho. Para obter mais informações, confira Proteção de identidades de carga de trabalho.

Microsoft Defender

O Microsoft Entra ID Protection recebe sinais de produtos do Microsoft Defender para várias detecções de risco, portanto, você também precisa da licença apropriada para o produto Microsoft Defender que possui o sinal em que você está interessado.

O Microsoft 365 E5 abrange todos os seguintes sinais:

Microsoft Defender para Aplicativos de Nuvem

- Atividade de um endereço IP anônimo

- Viagem impossivel

- Acesso em massa a arquivos confidenciais

- Novo país

Microsoft Defender para Office 365

- Regras de caixa de entrada suspeitas

Microsoft Defender para Ponto de Extremidade

- Possível tentativa de acessar o Token de Atualização Primária