Crie uma extensão de autenticação personalizada para eventos de início e envio de coleta de atributos (versão prévia)

Aplica-se a:  Locatários da força de trabalho

Locatários da força de trabalho  Locatários externos (saiba mais)

Locatários externos (saiba mais)

Este artigo descreve como estender a experiência de inscrição de usuários na ID Externa do Microsoft Entra para clientes. Nos fluxos de inscrição de usuários do cliente, os ouvintes de eventos podem ser usados para estender o processo de coleta de atributos antes da coleta de atributos e no momento de envio do atributo:

O evento OnAttributeCollectionStart ocorre no início da etapa de coleta de atributos, antes que a página da coleta de atributos seja renderizada. Você pode adicionar ações como pré-preenchimento de valores e exibição de um erro de bloqueio.

Dica

Para experimentar esse recurso, vá para a demonstração do Woodgrove Groceries e inicie o caso de uso "Pré-preencher atributos de inscrição".

O evento OnAttributeCollectionSubmit ocorre depois que o usuário insere e envia atributos. Você pode adicionar ações como validar ou modificar as entradas do usuário.

Dica

Para experimentar esse recurso, vá para a demonstração do Woodgrove Groceries e inicie o caso de uso "Validar atributos de inscrição" ou o caso de uso "Impedir um usuário de continuar o processo de inscrição".

Além de criar uma extensão de autenticação personalizada para a coleta de atributos iniciar e enviar eventos, você precisa criar uma API REST que defina as ações de fluxo de trabalho a serem executadas para cada evento. Você pode usar qualquer linguagem de programação, estrutura e ambiente de hospedagem para criar e hospedar sua API REST. Este artigo demonstra uma forma rápida de começar a usar uma função do Azure em C#. Com o Azure Functions você pode executar seu código em um ambiente sem servidor sem que seja preciso primeiro criar uma VM (máquina virtual) ou publicar um aplicativo Web.

Pré-requisitos

- Para usar os serviços do Azure, incluindo o Azure Functions, você precisa ter uma assinatura do Azure. Caso não tenha uma conta do Azure, você pode se inscrever em uma avaliação gratuita ou usar seus benefícios da Assinatura do Visual Studio ao criar uma conta.

- Um fluxo de usuário de inscrição e de entrada.

Etapa 1: criar uma API REST de extensões de autenticação personalizada (aplicativo de funções do Azure)

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Nesta etapa, você criará uma API de função de gatilho HTTP usando o Azure Functions. A API de função é a origem da lógica de negócios para seus fluxos de usuário. Depois de criar sua função de gatilho, você poderá configurá-la para qualquer um dos seguintes eventos:

Entre no Portal do Azure com sua conta de administrador.

No menu do portal do Azure ou na Página inicial, selecione Criar um recurso.

Pesquise e selecione Function App e selecione Criar.

Na página Informações básicas, use as configurações do aplicativo de funções conforme especificado na seguinte tabela:

Configuração Valor sugerido Descrição Assinatura Sua assinatura A assinatura na qual o novo aplicativo de funções será criado. Grupo de Recursos myResourceGroup Selecione um grupo de recursos existente ou nomeie um novo no qual você criará seu aplicativo de funções. Nome do aplicativo de funções Nome globalmente exclusivo Um nome que identifique o novo aplicativo de funções. Os caracteres válidos são a-z(não diferencia maiúsculas de minúsculas),0-9e-.Publicar Código Opção para publicar arquivos de código ou um contêiner do Docker. Para este tutorial, selecione Código. Pilha de runtime .NET Sua linguagem de programação preferida. Para este tutorial, selecione .NET. Versão 6 (LTS) Em processo Versão do runtime do .NET. Em processo significa que você pode criar e modificar funções no portal, o que é recomendado para este guia Região Região preferencial Selecione uma região perto de você ou perto de outros serviços que suas funções podem acessar. Sistema operacional Windows O sistema operacional é pré-selecionado para você com base na seleção da pilha de runtime. Tipo de plano Consumo (sem servidor) Plano de hospedagem que define como os recursos são alocados para seu aplicativo de funções. Selecione Examinar + criar para examinar as seleções de configuração do aplicativo e, em seguida, selecione Criar. A implantação leva alguns minutos.

Depois de implantado, selecione Ir para o recurso para visualizar seu novo aplicativo de funções.

1.1 Criar funções de gatilho HTTP

Agora que você criou o aplicativo de funções do Azure, crie funções de gatilho HTTP para as ações que deseja invocar com uma solicitação HTTP. Os gatilhos HTTP são referenciados e chamados pela extensão de autenticação personalizada do Microsoft Entra.

- Na página Visão geral do seu aplicativo de funções, selecione o painel Funções e selecione Criar função em Criar no portal do Azure.

- Na janela Criar Função, deixe a propriedade Ambiente de desenvolvimento como Desenvolver no portal. Em Template, selecione Gatilho HTTP.

- Em Detalhes do modelo, insira CustomAuthenticationExtensionsAPI para a propriedade Nova Função.

- Para o Nível de autorização, selecione Função.

- Selecione Criar.

1.2 Configurar o gatilho HTTP para OnAttributeCollectionStart

- No menu, selecione Código + Teste.

- Selecione a guia abaixo para o cenário que você deseja implementar: Continuar, Bloquearou SetPrefillValues. Substitua o código pelos snippets de código fornecidos.

- Depois de substituir o código, no menu superior, selecione Obter URL da Função e copie a URL. Use essa URL na Etapa 2: criar e registrar uma extensão de autenticação personalizada para a URL de Destino.

Use esse gatilho HTTP para permitir que o usuário continue com o fluxo de inscrição se nenhuma ação adicional for necessária.

#r "Newtonsoft.Json"

using System.Net;

using Microsoft.AspNetCore.Mvc;

using Microsoft.Extensions.Primitives;

using Newtonsoft.Json;

using System.Text;

public static async Task<object> Run(HttpRequest req, ILogger log)

{

log.LogInformation("C# HTTP trigger function processed a request.");

string requestBody = await new StreamReader(req.Body).ReadToEndAsync();

dynamic request = JsonConvert.DeserializeObject(requestBody);

var actions = new List<ContinueWithDefaultBehavior>{

new ContinueWithDefaultBehavior { type = "microsoft.graph.attributeCollectionStart.continueWithDefaultBehavior"}

};

var dataObject = new Data {

type = "microsoft.graph.onAttributeCollectionStartResponseData",

actions= actions

};

dynamic response = new ResponseObject {

data = dataObject

};

// Send the response

return response;

}

public class ResponseObject

{

public Data data { get; set; }

}

[JsonObject]

public class Data {

[JsonProperty("@odata.type")]

public string type { get; set; }

public List<ContinueWithDefaultBehavior> actions { get; set; }

}

[JsonObject]

public class ContinueWithDefaultBehavior {

[JsonProperty("@odata.type")]

public string type { get; set; }

}

1.3 Configurar o gatilho HTTP para OnAttributeCollectionSubmit

- No menu, selecione Código + Teste.

- Selecione a guia abaixo para o cenário que você deseja implementar: Continuar, Bloquear, Modificar valores ou Erro de validação. Substitua o código pelos snippets de código fornecidos.

- Depois de substituir o código, no menu superior, selecione Obter URL da Função e copie a URL. Use essa URL na Etapa 2: criar e registrar uma extensão de autenticação personalizada para a URL de Destino.

Use esse gatilho HTTP para permitir que o usuário continue com o fluxo de inscrição se nenhuma ação adicional for necessária.

#r "Newtonsoft.Json"

using System.Net;

using Microsoft.AspNetCore.Mvc;

using Microsoft.Extensions.Primitives;

using Newtonsoft.Json;

using System.Text;

public static async Task<object> Run(HttpRequest req, ILogger log)

{

log.LogInformation("C# HTTP trigger function processed a request.");

string requestBody = await new StreamReader(req.Body).ReadToEndAsync();

dynamic request = JsonConvert.DeserializeObject(requestBody);

var actions = new List<ContinueWithDefaultBehavior>{

new ContinueWithDefaultBehavior { type = "microsoft.graph.attributeCollectionSubmit.continueWithDefaultBehavior"}

};

var dataObject = new Data {

type = "microsoft.graph.onAttributeCollectionSubmitResponseData",

actions= actions

};

dynamic response = new ResponseObject {

data = dataObject

};

// Send the response

return response;

}

public class ResponseObject

{

public Data data { get; set; }

}

[JsonObject]

public class Data {

[JsonProperty("@odata.type")]

public string type { get; set; }

public List<ContinueWithDefaultBehavior> actions { get; set; }

}

[JsonObject]

public class ContinueWithDefaultBehavior {

[JsonProperty("@odata.type")]

public string type { get; set; }

}

Etapa 2: criar e registrar uma extensão de autenticação personalizada

Nesta etapa, você registrará uma extensão de autenticação personalizada usada pelo Microsoft Entra ID para chamar sua função do Azure. A extensão de autenticação personalizada contém informações sobre o ponto de extremidade da API REST, as ações de início e envio da coleta de atributos que analisa da API REST e de como autenticar em sua API REST.

Entre no Centro de administração do Microsoft Entra pelo menos como um Administrador de Aplicativo e Administrador de Autenticação.

Navegue até Identidades>Identidades Externas>Extensões de autenticação personalizadas.

Selecione Criar uma extensão personalizada.

Em Básico, selecione o evento AttributeCollectionStart ou o evento AttributeCollectionSubmit e selecione Avançar. Certifique-se de que isso corresponda à configuração na etapa anterior.

Em Configuração do ponto de extremidade, preencha as seguintes propriedades:

- Nome – um nome para sua extensão de autenticação personalizada. Por exemplo, Evento On Attribute Collection.

- URL de destino – o

{Function_Url}da URL da função do Azure. - Descrição – uma descrição para suas extensões de autenticação personalizadas.

Selecione Avançar.

Em Autenticação de API, selecione a opção Criar registro de aplicativo para criar um registro de aplicativo que represente seu aplicativo de funções.

Dê um nome ao aplicativo, por exemplo, API de eventos de autenticação do Azure Functions.

Selecione Avançar.

Selecione Criar; isso vai criar a extensão de autenticação personalizada e o registro de aplicativo associado.

2.2 Fornecer o consentimento do administrador

Depois que sua extensão de autenticação personalizada for criada, dê o consentimento ao aplicativo registrado, o que permitirá que a extensão de autenticação personalizada se autentique em sua API.

- Navegue até Identidades>Identidades Externas>Extensões de autenticação personalizadas (versão prévia).

- Selecione sua extensão de autenticação personalizada na lista.

- Na guia Visão geral, selecione o botão Conceder permissão para dar consentimento do administrador ao aplicativo registrado. A extensão de autenticação personalizada usa

client_credentialspara autenticar no Aplicativo de Funções do Azure usando a permissãoReceive custom authentication extension HTTP requests. Selecione Aceitar.

Etapa 3: adicionar a extensão de autenticação personalizada a um fluxo de usuário

Agora você pode associar a extensão de autenticação personalizada a um ou mais fluxos de usuário.

Observação

Se você precisar criar um fluxo de usuário, siga as etapas em Criar um fluxo de usuário de inscrição e entrada para os clientes.

3.1 Adicionar a extensão de autenticação personalizada a um fluxo de usuário existente

Entre no Centro de administração do Microsoft Entra como Administrador de Aplicativo e Administrador de Autenticação no mínimo

Se você tiver acesso a vários locatários, use o ícone Configurações

no menu superior para alternar para o locatário externo.

no menu superior para alternar para o locatário externo.Navegue atéIdentidade>Identidades Externas>Fluxos do Usuário.

Selecione o fluxo de usuário na lista.

Selecione Extensões de autenticação personalizadas.

Na página Extensões de autenticação personalizadas, você pode associar sua extensão de autenticação personalizada a duas etapas diferentes no fluxo do usuário:

- Antes de coletar informações do usuário é associado ao evento OnAttributeCollectionStart. Selecione o lápis de edição. Somente as extensões personalizadas configuradas para o evento OnAttributeCollectionStart serão exibidas. Selecione o aplicativo configurado para o evento de início da coleta de atributos e escolha Selecionar.

- Quando um usuário envia suas informações são associadas ao evento OnAttributeCollectionSubmit. somente as extensões personalizadas configuradas para o evento OnAttributeCollectionSubmit serão exibidas. Selecione o aplicativo configurado para o evento de envio da coleta de atributos e escolha Selecionar.

Verifique se os aplicativos listados ao lado de ambas as etapas de coleção de atributos estão corretos.

Selecione o ícone Salvar.

Etapa 4: testar o aplicativo

Para obter um token e testar a extensão de autenticação personalizada, você pode usar o aplicativo https://jwt.ms. É um aplicativo da Web de propriedade da Microsoft que exibe o conteúdo decodificado de um token (o conteúdo do token nunca sai do seu navegador).

Siga estas etapas para registrar o aplicativo Web jwt.ms :

4.1 Registrar o aplicativo Web jwt.ms

- Entre no Centro de administração do Microsoft Entra pelo menos como um Administrador de Aplicativo.

- Navegue até Identidade>Inscrições>Registros de inscrições.

- Selecione Novo registro.

- Insira um Nome para o aplicativo. Por exemplo, Meu aplicativo de teste.

- Em Tipos de contas com suporte, selecione Contas somente neste diretório organizacional.

- Na lista suspensa Selecionar uma plataforma no URI de redirecionamento, selecione Web e, em seguida, insira

https://jwt.msna caixa de texto URL. - Selecione Registrar para concluir o registro do aplicativo.

4.2 Obter a ID do aplicativo

No registro do aplicativo, em Visão geral, copie a ID do aplicativo (cliente). A ID do aplicativo é referenciada como o <client_id> nas etapas posteriores. No Microsoft Graph, ela é referenciada pela propriedade appId.

4.3 Habilitar o fluxo implícito

O aplicativo de teste jwt.ms usa o fluxo implícito. Habilite o fluxo implícito no registro do Meu aplicativo de teste com as seguintes etapas.

Importante

A Microsoft recomenda usar o fluxo de autenticação mais seguro disponível. O fluxo de autenticação usado para testes neste procedimento exige um grau muito alto de confiança no aplicativo e traz riscos que não estão presentes em outros fluxos. Essa abordagem não deve ser usada para autenticar usuários em seus aplicativos de produção (saiba mais).

- Em Gerenciar, selecione Autenticação.

- Na seção Concessão implícita e fluxos híbridos, selecione a caixa de seleção Tokens de ID (usados para fluxos implícitos e híbridos).

- Selecione Salvar.

Etapa 5: proteger sua Função do Azure

A extensão de autenticação personalizada do Microsoft Entra utiliza o fluxo de servidor para o servidor para obter um token de acesso que é enviado no cabeçalho HTTP Authorization para sua função do Azure. Ao publicar sua função no Azure, especialmente em um ambiente de produção, você precisa validar o token enviado no cabeçalho de autorização.

Para proteger sua função do Azure, siga estas etapas para integrar a autenticação do Microsoft Entra, para validar tokens de entrada com o registro de aplicativos API de eventos de autenticação do Azure Functions.

Observação

Se o aplicativo de funções do Azure estiver hospedado em um locatário do Azure diferente do locatário no qual sua extensão de autenticação personalizada está registrada, pule para a etapa 5.1 Usar o provedor de identidade do OpenID Connect.

5.1 Adicione um provedor de identidade à sua Função Azure

Entre no portal do Azure.

Navegue e selecione o aplicativo de funções que você publicou anteriormente.

Selecione Autenticação no menu à esquerda.

Selecione Adicionar provedor de identidade.

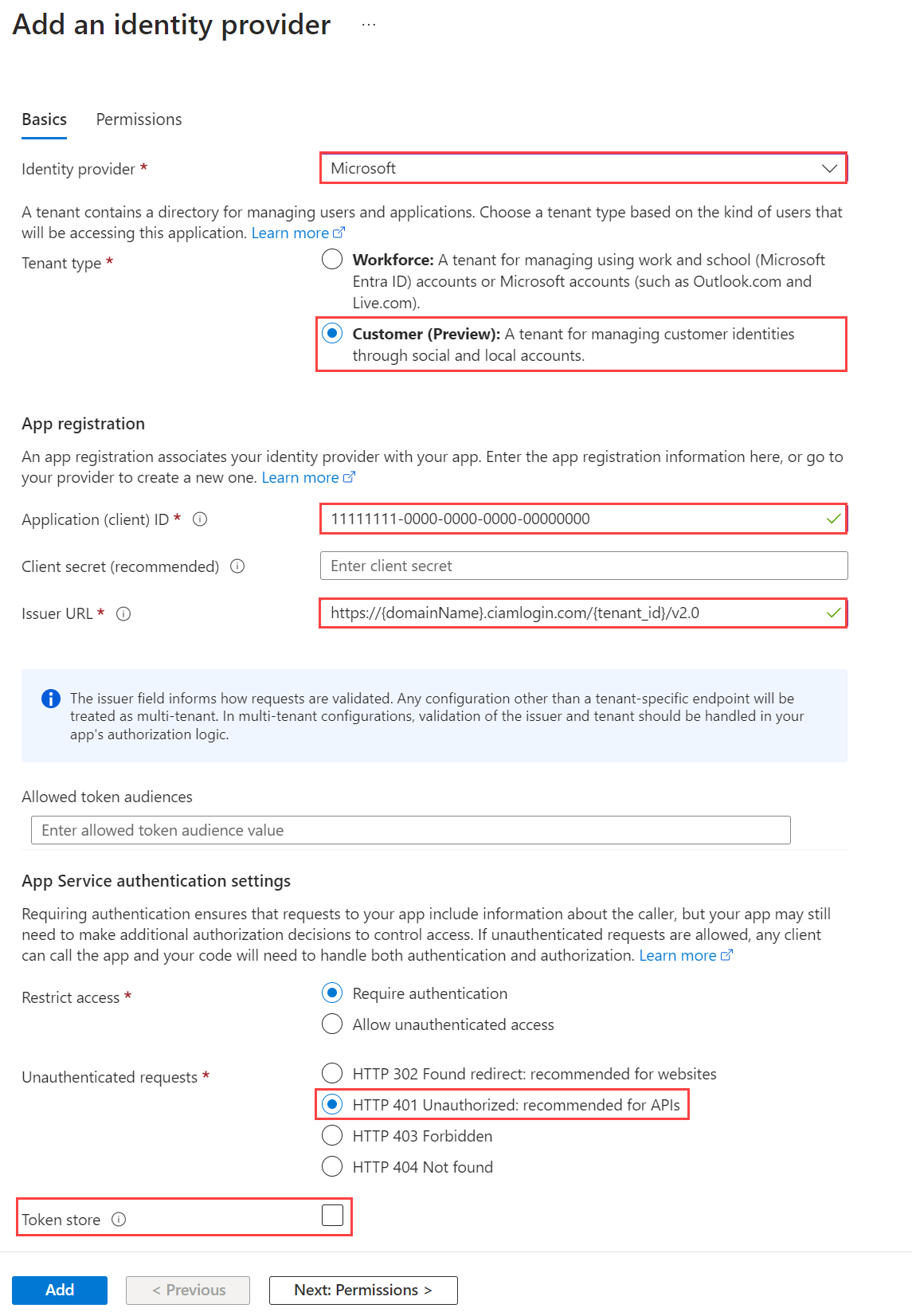

Selecione Microsoft como provedor de identidade.

Selecione Cliente como tipo de locatário.

Em Registro de aplicativo, insira o

client_iddo registro de aplicativo API de eventos de autenticação do Azure Functionsque você criou anteriormente ao registrar o provedor de declarações personalizadas.Para o URL do emissor, insira o seguinte URL

https://{domainName}.ciamlogin.com/{tenant_id}/v2.0, onde{domainName}é o nome de domínio do locatário externo.{tenantId}é a ID do locatário externo. Sua extensão de autenticação personalizada deve ser registrada aqui.

Em Solicitações não autenticadas, selecione HTTP 401 Não autorizado como provedor de identidade.

Desmarque a opção Repositório de tokens.

Selecione Adicionar para adicionar autenticação à função do Azure.

5.2 Usando o provedor de identidade OpenID Connect

Se você configurou a Etapa 5: Proteger sua Função do Azure, ignore esta etapa. Caso contrário, se a função do Azure estiver hospedada em um locatário diferente do locatário no qual sua extensão de autenticação personalizada está registrada, siga estas etapas para proteger sua função:

Entre no portal do Azure e, em seguida, navegue e selecione o aplicativo de funções que você publicou anteriormente.

Selecione Autenticação no menu à esquerda.

Selecione Adicionar provedor de identidade.

Selecione OpenID Connect como provedor de identidade.

Forneça um nome, como Microsoft Entra ID da Contoso.

Na Entrada de metadados, insira a URL a seguir para a URL do Documento. Substitua o

{tenantId}por seu locatário do Microsoft Entra ID.https://login.microsoftonline.com/{tenantId}/v2.0/.well-known/openid-configurationEm Registro de aplicativo, insira a ID do aplicativo (ID do cliente) do registro do aplicativo da API de eventos de autenticação do Azure Functions que você criou anteriormente.

No centro de administração do Microsoft Entra:

- Selecione o registro de aplicativo da API de eventos de autenticação do Azure Functions que você criou anteriormente.

- Selecione Certificados e segredos>Segredos do cliente>Novo segredo do cliente.

- Adicione uma descrição para o segredo do cliente.

- Selecione uma data de expiração para o segredo ou especifique um tempo de vida personalizado.

- Selecione Adicionar.

- Registre o valor do segredo para uso no código do aplicativo cliente. Esse valor secreto nunca será exibido novamente depois que você sair dessa página.

De volta à função do Azure, no Registro do aplicativo, insira o Segredo do cliente.

Desmarque a opção Repositório de tokens.

Selecione Adicionar para adicionar o provedor de identidade do OpenID Connect.

Etapa 6: testar o aplicativo

Para testar sua extensão de autenticação personalizada, siga estas etapas:

Abra uma janela de navegador privado e navegue até a seguinte URL:

https://<domainName>.ciamlogin.com/<tenant_id>/oauth2/v2.0/authorize?client_id=<client_id>&response_type=code+id_token&redirect_uri=https://jwt.ms&scope=openid&state=12345&nonce=12345- Substitua

<domainName>pelo nome do locatário externo e substitua<tenant-id>pela ID do locatário externo. - Substitua

<client_id>pela ID do aplicativo que você adicionou ao fluxo de usuário.

- Substitua

Depois de entrar, você receberá o token decodificado em

https://jwt.ms.