Provisionando de usuários em aplicativos SQL baseados em aplicativos

A documentação a seguir fornece informações de configuração e tutorial que demonstram como o conector SQL genérico e o host ECMA (Extensible Connectivity) podem ser usados com um SQL Server.

Este documento descreve as etapas que você precisa executar para provisionar e desprovisionar automaticamente os usuários do Microsoft Entra ID em um banco de dados SQL.

Para obter detalhes importantes sobre o que faz esse serviço, como ele funciona e as perguntas frequentes, confira como Automatizar o provisionamento e o desprovisionamento de usuários para aplicativos SaaS com o Microsoft Entra ID e os artigos da arquitetura de provisionamento de aplicativos locais.

O vídeo a seguir fornece uma visão geral do provisionamento local.

Pré-requisitos para o provisionamento de um Banco de Dados SQL

Pré-requisitos do local

O aplicativo depende de um banco de dados SQL, no qual os registros para os usuários podem ser criados, atualizados e excluídos. O computador que executa o agente de provisionamento deve ter:

- Windows Server 2016 ou uma versão posterior.

- Conectividade com o sistema de banco de dados de destino e conectividade de saída com login.microsoftonline.com, outros Microsoft Online Services e domínios do Azure. Um exemplo é uma máquina virtual do Windows Server 2016 hospedada na IaaS do Azure ou por trás de um proxy.

- Pelo menos 3 GB de RAM.

- .NET Framework 4.7.2.

- O driver ODBC para o banco de dados SQL.

A configuração da conexão com o banco de dados do aplicativo é feita por meio de um assistente. Dependendo das opções escolhidas, algumas das telas do assistente podem não estar disponíveis e as informações podem ser um pouco diferentes. Use as seguintes informações para orientações na configuração.

Bancos de dados com suporte

- Microsoft SQL Server e SQL do Azure

- IBM DB2 9.x

- IBM DB2 10.x

- IBM DB2 11.5

- Oracle 10g e 11g

- Oracle 12c e 18c

- MySQL 5.x

- MySQL 8.x

- Postgres

Requisitos de nuvem

Um locatário do Microsoft Entra com Microsoft Entra ID P1 ou Premium P2 (ou EMS E3 ou E5).

O uso desse recurso requer licenças de P1 do Microsoft Entra ID. Para encontrar a licença certa para seus requisitos, confira Comparar recursos do Microsoft Entra ID com disponibilidade geral.

A função Administrador de Identidade Híbrida para configuração do agente de provisionamento e as funções Administrador de Aplicativos ou Administrador de Aplicativos de Nuvem para configuração do provisionamento no portal do Azure.

Os usuários do Microsoft Entra a serem provisionados no banco de dados já devem ter sido preenchidos com quaisquer atributos que serão exigidos pelo esquema de banco de dados e que não são gerados pelo próprio banco de dados.

Preparar o banco de dados de exemplo

Neste artigo, você configurará o Conector do SQL do Microsoft Entra para interagir com o banco de dados relacional do aplicativo. Normalmente, os aplicativos gerenciam o acesso com uma tabela no banco de dados SQL, com uma linha na tabela por usuário. Se você já tiver um aplicativo com um banco de dados, continue na próxima seção.

Para fins de demonstração, se ainda não tem um banco de dados com uma tabela adequada, você deve criar um que o Microsoft Entra ID tenha permissão para usar. Se você estiver usando o SQL Server, execute o script SQL encontrado no Apêndice A. Esse script cria um banco de dados de exemplo com o nome CONTOSO, que contém uma única tabela Employees. Essa tabela de banco de dados na qual você provisionará usuários.

| Coluna de tabela | Fonte |

|---|---|

| ContosoLogin | Nome principal do usuário no Microsoft Entra |

| FirstName | Nome no Microsoft Entra |

| LastName | Sobrenome no Microsoft Entra |

| Endereço de email do Exchange Online | |

| InternalGUID | Gerado pelo próprio banco de dados |

| AzureID | ID de objeto do Microsoft Entra |

| textID | Apelido de email do Microsoft Entra ID |

Determinar como o Conector do SQL do Microsoft Entra interagirá com o banco de dados

Você precisará de uma conta de usuário na instância SQL com direitos para fazer atualizações de dados nas tabelas do banco de dados. Se o banco de dados SQL for gerenciado por outra pessoa, entre em contato com ela para obter o nome da conta e a senha do Microsoft Entra ID a fim de fazer a autenticação no banco de dados. Se a instância SQL estiver instalada em um computador diferente, você também precisará garantir que o banco de dados SQL permita conexões de entrada do driver ODBC no computador do agente.

Se já houver um banco de dados existente para o aplicativo, será necessário determinar como o Microsoft Entra ID deverá interagir com esse banco de dados: interação direta com tabelas e exibições por meio de procedimentos armazenados já presentes no banco de dados ou por meio de instruções SQL que você fornece para consulta e atualizações. Essa configuração ocorre porque um aplicativo mais complexo pode ter em seu banco de dados outras tabelas auxiliares, exigir paginação para tabelas com milhares de usuários ou pode exigir que o Microsoft Entra ID chame um procedimento armazenado que execute processamento de dados extra, como criptografia, hash ou verificações de validade.

Ao criar a configuração para que o conector interaja com o banco de dados de um aplicativo, primeiro você configurará uma abordagem de como o host do conector lerá o esquema do banco de dados e, em seguida, configurará a abordagem que o conector deverá usar continuamente, por meio de perfis de execução. Cada perfil de execução especifica como o conector deve gerar as instruções SQL. A escolha de perfis de execução e o método dentro de um perfil de execução dependem do que seu mecanismo de banco de dados suporta e o aplicativo requer.

Após a configuração, quando o serviço de provisionamento for iniciado, ele realizará automaticamente as interações configuradas no perfil de execução de Importação Completa. Nesse perfil de execução, o conector lerá todos os registros de usuários do banco de dados do aplicativo, normalmente usando uma instrução SELECT. Esse perfil de execução é necessário para que, posteriormente, se o Microsoft Entra ID precisar fazer uma alteração para um usuário, o Microsoft Entra ID saberá atualizar um registro existente para o usuário no banco de dados, em vez de criar um novo registro para esse usuário.

Sempre que alterações são feitas no Microsoft Entra ID, como atribuir um novo usuário ao aplicativo ou atualizar um usuário existente, o serviço de provisionamento executará as interações do banco de dados SQL configuradas no perfil de execução da Exportação. No perfil de execução de Exportação, o Microsoft Entra ID emitirá instruções SQL para inserir, atualizar e excluir os registros no banco de dados para sincronizar o conteúdo do banco de dados com o Microsoft Entra ID.

Se o banco de dados der suporte, você também poderá configurar opcionalmente um perfil de execução de Importação Delta. Nesse perfil de execução, o Microsoft Entra ID lerá as alterações feitas no banco de dados, exceto pelo Microsoft Entra ID, desde a última importação completa ou delta. Esse perfil de execução é opcional, pois exige que o banco de dados seja estruturado para permitir a leitura das alterações.

Na configuração de cada perfil de execução do conector, você especificará se o conector do Microsoft Entra deverá gerar suas próprias instruções SQL para uma tabela ou exibição, chamar os procedimentos armazenados ou usar as consultas SQL personalizadas que você fornecer. Normalmente, você usará o mesmo método para todos os perfis de execução em um conector.

- Se você selecionar o método de Tabela ou Exibição para um perfil de execução, o conector do Microsoft Entra gerará as instruções SQL necessárias,SELECT, INSERT, UPDATE e DELETE, para interagir com a tabela ou a exibição no banco de dados. Esse método é a abordagem mais simples se o seu banco de dados tiver uma única tabela ou uma exibição atualizável com poucas linhas existentes.

- Se você selecionar o método de Procedimento Armazenado, o banco de dados precisará ter quatro procedimentos armazenados: ler uma página de usuários, adicionar um usuário, atualizar um usuário e excluir um usuário. Você configurará o conector do Microsoft Entra com os nomes e parâmetros desses procedimentos armazenados a serem chamados. Essa abordagem exige mais configuração no banco de dados SQL e normalmente será necessária somente se o aplicativo exigir mais processamento para cada alteração em um usuário ou para paginação em grandes conjuntos de resultados.

- Se selecionar o método de consulta SQL, você digitará nas instruções SQL específicas que deseja que o conector emita durante um perfil de execução. Você configurará o conector com os parâmetros que o conector deverá preencher nas instruções SQL, como percorrer conjuntos de resultados durante uma importação ou definir os atributos de um novo usuário que está sendo criado durante uma exportação.

Este artigo ilustra como usar o método de tabela para interagir com a tabela de banco de dados de exemplo Employees, nos perfis de execução de Exportação e Importação Completa. Para saber mais sobre como configurar os métodos de procedimento armazenado ou consulta SQL, consulte o guia de configuração de SQL genérico que fornece mais detalhes e requisitos específicos.

Escolher os identificadores exclusivos no esquema de banco de dados do aplicativo

A maioria dos aplicativos terá um identificador exclusivo para cada usuário do aplicativo. Se estiver provisionando em uma tabela de banco de dados existente, você deve identificar uma coluna dessa tabela que tem um valor para cada usuário, na qual esse valor é exclusivo e não sofre alteração. Essa coluna será a Âncora, que o Microsoft Entra ID usará para identificar as linhas existentes e poder atualizá-las ou excluí-las. Para obter informações adicionais sobre âncoras, consulte Sobre atributos de âncora e nomes diferenciados.

Se o banco de dados do aplicativo já existir, existirem usuários nele e você desejar que o Microsoft Entra ID mantenha esses usuários atualizados, será necessário ter um identificador para cada usuário que seja o mesmo entre o banco de dados do aplicativo e o esquema do Microsoft Entra. Por exemplo, se você atribuir um usuário ao aplicativo no Microsoft Entra ID e esse usuário já estiver nesse banco de dados, as alterações nesse usuário no Microsoft Entra ID deverão atualizar uma linha existente para esse usuário e não adicionar uma nova. Como o Microsoft Entra ID provavelmente não armazena o identificador interno de um aplicativo para esse usuário, selecione outra coluna para consultar o banco de dados. O valor dessa coluna pode ser um nome de usuário principal ou um endereço de email, ID de funcionário ou outro identificador presente no Microsoft Entra ID em cada usuário que está no escopo do aplicativo. Se o identificador de usuário usado pelo aplicativo não for um atributo armazenado na representação do Microsoft Entra do usuário, não será necessário estender o esquema de usuário do Microsoft Entra com um atributo de extensão e preencher esse atributo no banco de dados. É possível estender o esquema do Microsoft Entra e definir valores de extensão usando o PowerShell.

Mapear atributos no Microsoft Entra ID para o esquema de banco de dados

Quando o Microsoft Entra ID tiver estabelecido um vínculo entre um usuário no Microsoft Entra ID e um registro no banco de dados, seja para um usuário que já está no banco de dados ou um novo usuário, o Microsoft Entra ID poderá provisionar alterações de atributo do usuário do Microsoft Entra no banco de dados. Além dos identificadores exclusivos, inspecione seu banco de dados para identificar se há outras propriedades necessárias. Se houver, verifique se os usuários que serão provisionados no banco de dados têm atributos que podem ser mapeados para as propriedades necessárias.

Você também pode configurar o comportamento de desprovisionamento. Se um usuário atribuído ao aplicativo for excluído do Microsoft Entra ID, então o Microsoft Entra ID enviará uma operação de exclusão para o banco de dados. Também pode ser interessante que o Microsoft Entra ID atualize o banco de dados quando um usuário sair do escopo de poder usar o aplicativo. Se um usuário perder a atribuição por meio de um aplicativo, for excluído de maneira reversível no Microsoft Entra ID ou for impedido de entrar, você poderá configurar o Microsoft Entra ID para enviar uma alteração de atributo. Se você estiver provisionando em uma tabela de banco de dados existente, é aconselhável ter uma coluna dessa tabela mapeada para isSoftDeleted. Quando o usuário sair do escopo, o Microsoft Entra ID definirá o valor desse usuário como True.

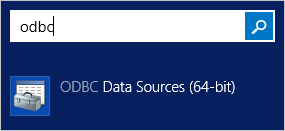

1. Instalar o driver ODBC

O Windows servidor em que você instalará o agente de provisionamento requer um driver ODBC para o banco de dados de destino. Se você estiver planejando se conectar ao SQL Server ou ao banco de dados SQL do Azure, baixe o driver ODBC para SQL Server (x64) e instale-o no Windows Server. Para outros bancos de dados SQL, veja as diretrizes do fornecedor de software independente sobre como instalar o driver ODBC.

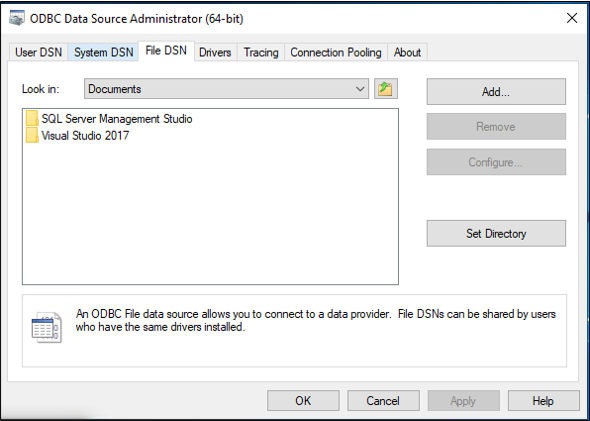

2. Criar um arquivo de conexão DSN

O conector SQL genérico requer um arquivo DSN (Nome da Fonte de Dados) para se conectar ao ponto de extremidade SQL. Primeiro, você precisa criar um arquivo com as informações de conexão ODBC.

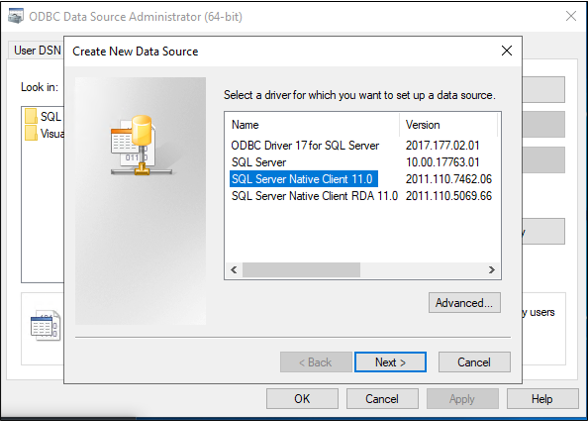

Inicie o utilitário de gerenciamento ODBC no servidor. Use a versão de 64 bits.

Selecione a guia Arquivo DSN e Adicionar.

Se você estiver usando o SQL Server ou o SQL do Azure, selecione SQL Server Native Client 11.0 e selecione Avançar. Se você estiver usando outro banco de dados, selecione o driver ODBC dele.

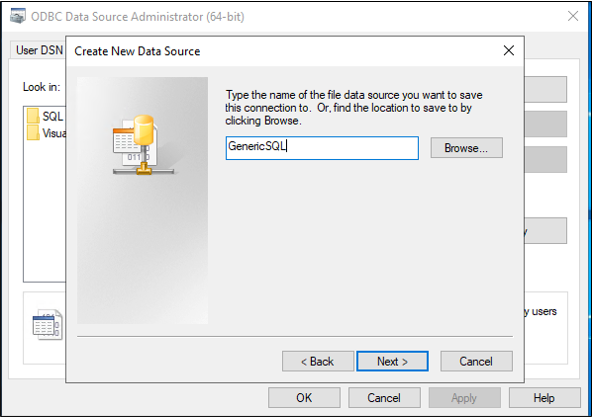

Nomeie o arquivo, como GenericSQL, e selecione Avançar.

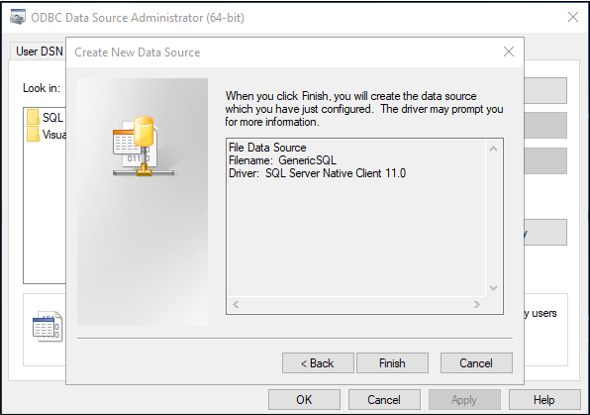

Selecione Concluir.

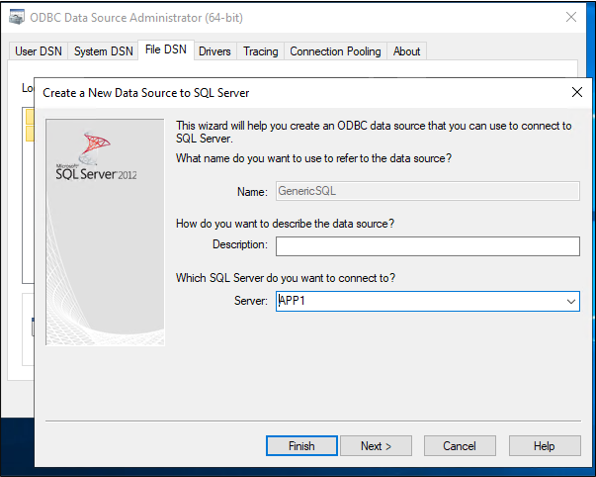

Agora, configure a conexão. As etapas a seguir serão diferentes dependendo de qual driver ODBC você está usando. Esta ilustração pressupõe que você esteja usando o driver para se conectar ao SQL Server. Se o SQL Server estiver localizado em um computador de servidor diferente, insira o nome do servidor. Em seguida, selecione Avançar.

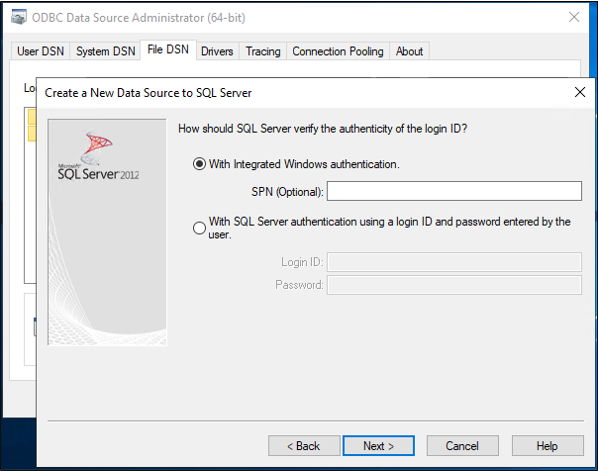

Se o usuário no qual você está executando esta etapa tiver permissões para se conectar ao banco de dados, mantenha selecionada a autenticação do Windows. Se o administrador do SQL Server exigir uma conta local de SQL, forneça essas credenciais. Em seguida, selecione Avançar.

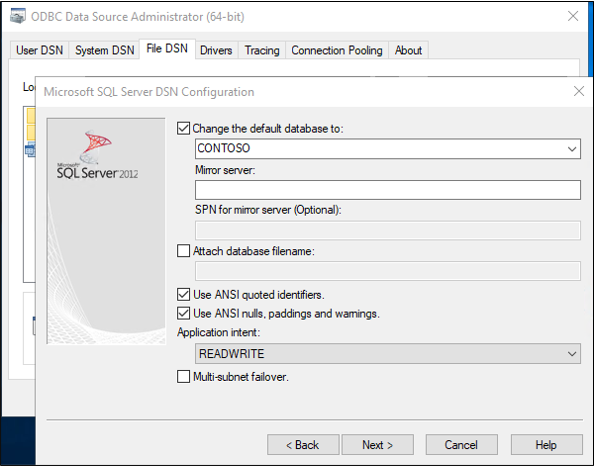

Insira o nome do banco de dados, que, neste exemplo, é CONTOSO.

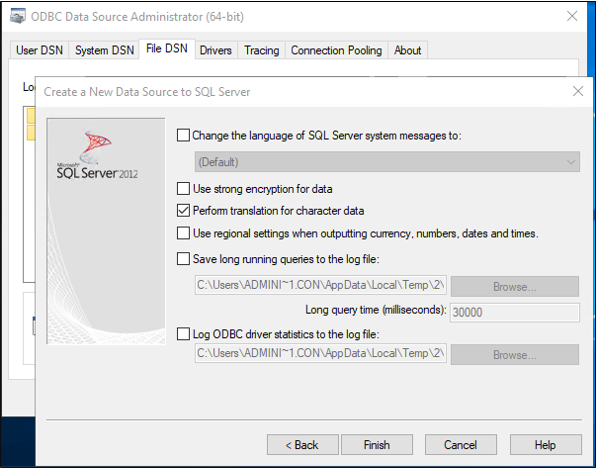

Mantenha todas as opções como padrão nesta tela e selecione Concluir.

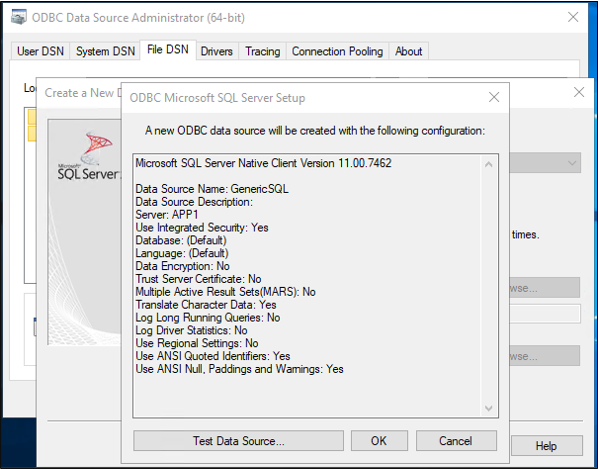

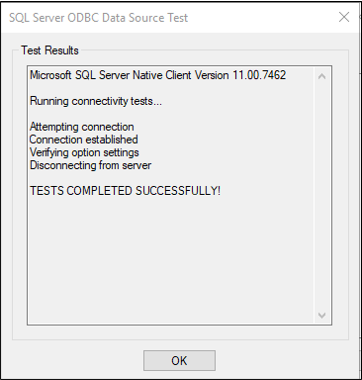

Para verificar se tudo está funcionando como esperado, selecione Testar Fonte de Dados.

Verifique se o teste foi bem-sucedido.

Selecione OK duas vezes. Feche o Administrador de Fonte de Dados ODBC. O arquivo de conexão DSN é salvo por padrão na pasta Documentos.

3. Instalar e configurar o agente de provisionamento do Microsoft Entra Connect

Se você já baixou o agente de provisionamento e o configurou para outro aplicativo local, continue lendo na próxima seção.

- Entre no portal do Azure.

- Acesse Aplicativos empresariais e selecione Novo aplicativo.

- Pesquise o aplicativo ECMA local, dê um nome ao aplicativo e selecione Criar para adicioná-lo ao seu locatário.

- Do menu, navegue até a página de Provisionamento do seu aplicativo.

- Selecione Introdução.

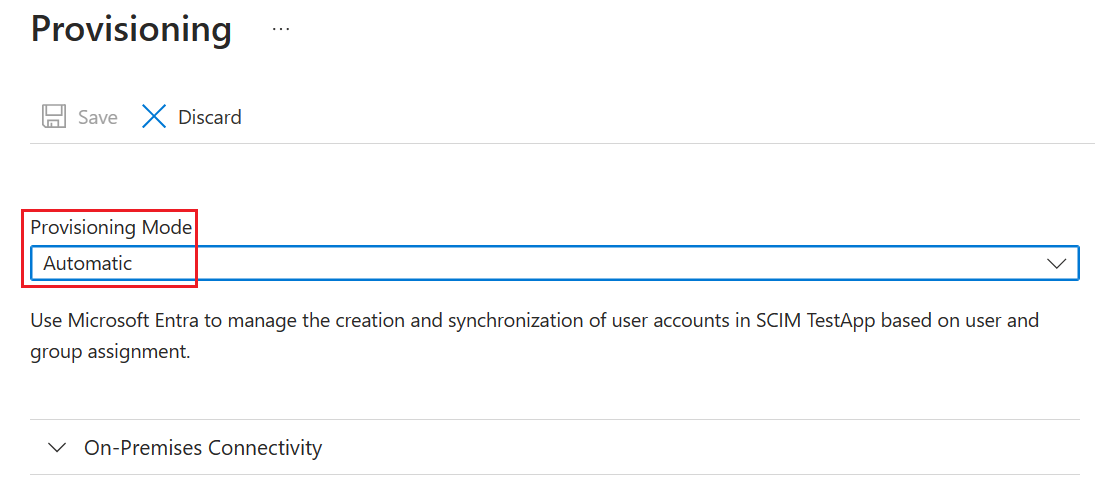

- Na página Provisionamento, altere o modo para Automático.

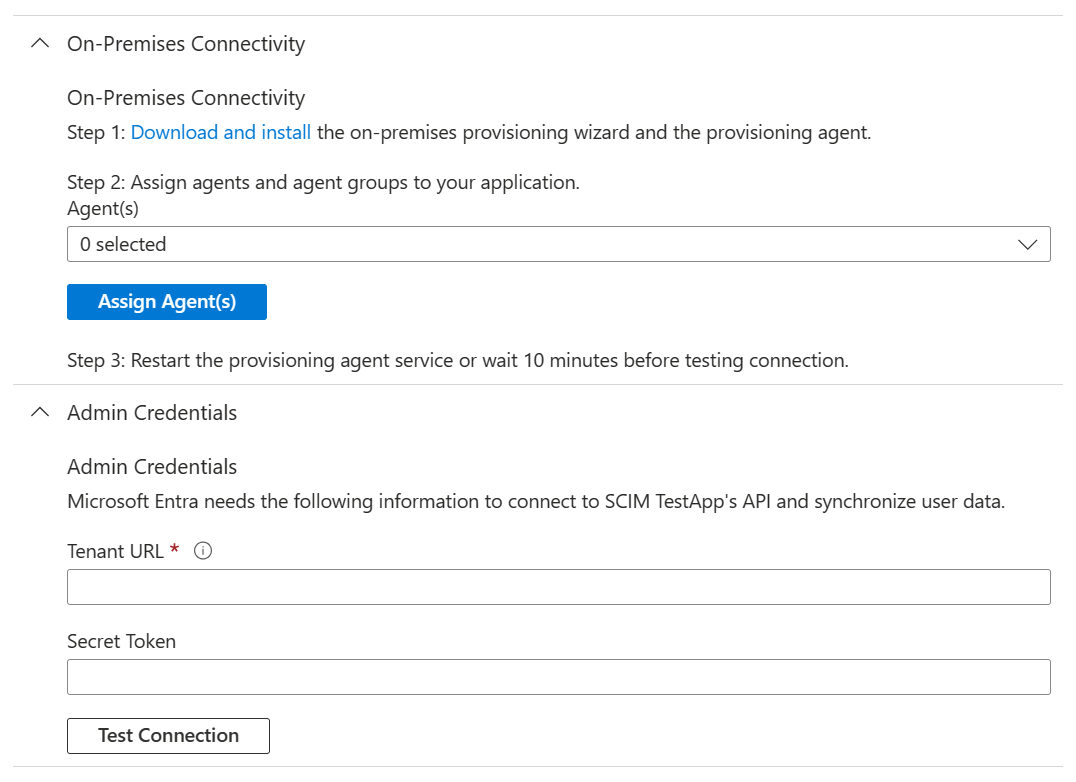

- Em Conectividade local, selecione Baixar e instalar e selecione Aceitar termos e baixar.

- Saia do portal e execute o instalador do agente de provisionamento, concorde com os termos de serviço e selecione Instalar.

- Aguarde o assistente de configuração do agente de provisionamento do Microsoft Entra e selecione Avançar.

- Na etapa Selecionar Extensão, selecione Provisionamento de aplicativo local e, em seguida, selecione Avançar.

- O agente de provisionamento usará o navegador da Web do sistema operacional para exibir uma janela pop-up para você e potencialmente se autenticar no Microsoft Entra ID e, potencialmente, também no provedor de identidade da sua organização. Se você estiver usando o Internet Explorer como navegador no Windows Server, talvez seja necessário adicionar os sites da Microsoft à lista de sites confiáveis do navegador para permitir que o JavaScript seja executado corretamente.

- Forneça credencial para um administrador do Microsoft Entra quando solicitado a autorizar. O usuário deve ter, no mínimo, a função Administrador de Identidade Híbrida.

- Selecione Confirmar para confirmar a configuração. Depois que a instalação for bem-sucedida, você poderá selecionar Sair e também fechar o instalador do pacote do agente de provisionamento.

4. Configurar o dispositivo ECMA local

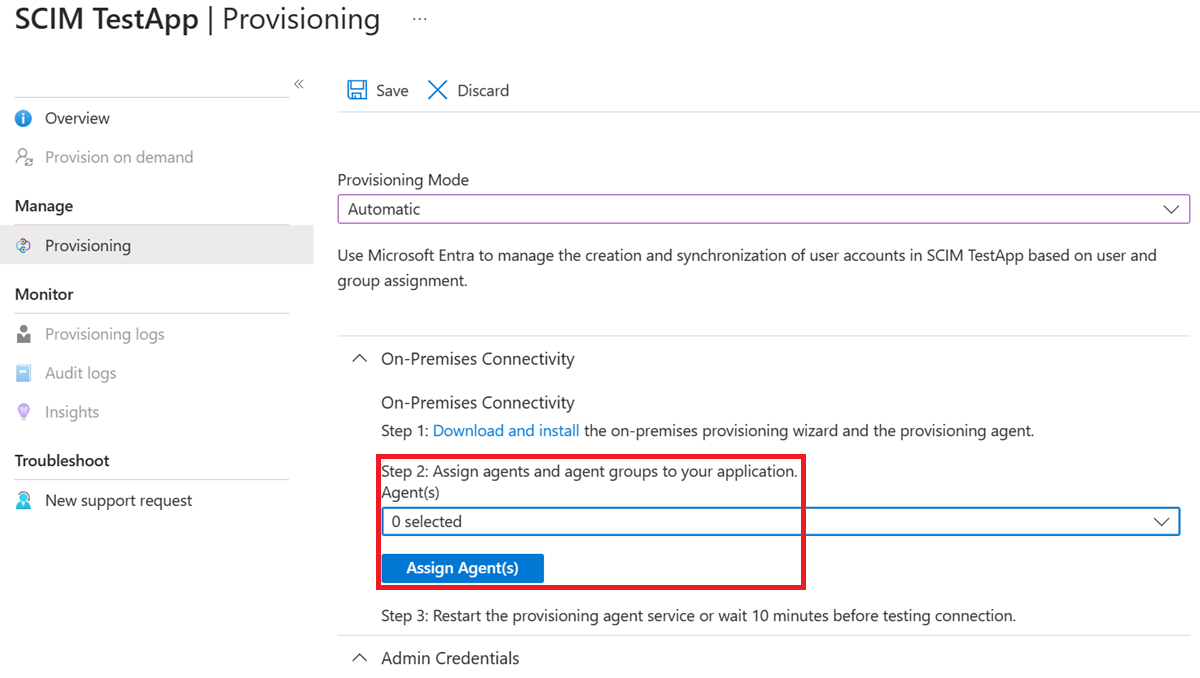

De volta ao portal, na seção Conectividade Local, selecione o agente que você implantou e selecione Atribuir Agente(s).

Mantenha essa janela do navegador aberta, conforme você conclui a próxima etapa de configuração usando o assistente de configuração.

5. Configurar o certificado de Host do Conector do ECMA do Microsoft Entra

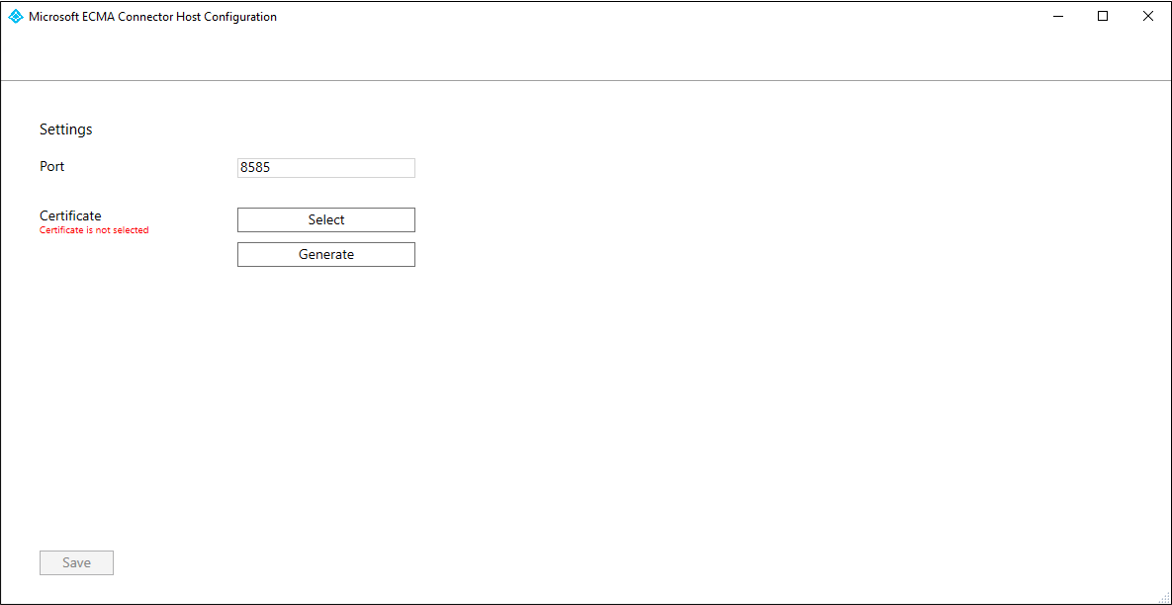

No Windows Server em que o agente de provisionamento está instalado, clique com o botão direito do mouse no Assistente de Configuração do Microsoft ECMA2Host no menu Iniciar e execute como administrador. A execução como administrador do Windows é necessária para que o assistente crie os logs de eventos do Windows necessários.

Depois que a Configuração de Host do Conector do ECMA for iniciada, se for a primeira vez que você executa o assistente, ele solicitará que você crie um certificado. Deixe a porta padrão 8585 e selecione Gerar certificado para gerar um certificado. O certificado gerado automaticamente será autoassinado como parte da raiz de confiança. O certificado SAN corresponde ao nome do host.

Selecione Salvar.

Observação

Se você optou por gerar um novo certificado, registre a data de validade do certificado para garantir que você agende para retornar ao assistente de configuração e gere novamente o certificado antes que ele expire.

6. Criar um conector SQL genérico

Nesta seção, você cria a configuração do conector para o banco de dados.

6.1 Configurar a conexão SQL

Para criar um conector SQL genérico, siga estas etapas:

Gere um token secreto que será usado para autenticar o Microsoft Entra ID no conector. Ele deve ter 12 caracteres mínimos e exclusivos para cada aplicativo.

Se você ainda não fez isso, inicialize o Assistente de Configuração do Microsoft ECMA2Host no menu Iniciar.

Selecione Novo Conector.

Na página Propriedades, preencha as caixas com os valores especificados na tabela a seguir e selecione Avançar.

Propriedade Valor Nome O nome escolhido para o conector, que deve ser exclusivo em todos os conectores em seu ambiente. Por exemplo, se você tiver apenas um banco de dados SQL, SQL.Temporizador de sincronização síncrona (minutos) 120 Token secreto Insira o token secreto gerado para esse conector. A chave deve ter no mínimo 12 caracteres. DLL de extensão Para o conector do SQL genérico, selecione Microsoft.IAM.Connector.GenericSql.dll. Na página Conectividade, preencha as caixas com os valores especificados na tabela a seguir e selecione Avançar.

Propriedade Descrição Arquivo DSN O arquivo Nome da Fonte de Dados criado na etapa anterior, que é usado para se conectar à instância SQL. Nome do Usuário O nome de usuário de uma conta com direitos para fazer atualizações na tabela na instância SQL. Se o banco de dados de destino for o SQL Server e você estiver usando a autenticação do Windows, o nome de usuário precisará estar no formato hostname\sqladminaccount para servidores autônomos ou domain\sqladminaccount para servidores membro do domínio. Para outros bancos de dados, o nome de usuário será uma conta local no banco de dados. Senha A senha do nome de usuário fornecido. O DN é Âncora A menos que o seu ambiente seja conhecido por exigir essas configurações, não selecione as caixas de seleção O DN é Âncora e Tipo de Exportação: Substituir Objeto.

6.2 Recuperar o esquema do banco de dados

Após fornecer as credenciais, o Host do Conector ECMA estará pronto para recuperar o esquema do banco de dados. Continuar com a configuração de conexão SQL:

Na página Esquema 1, você especificará a lista de tipos de objeto. Neste exemplo, há um único tipo de objeto,

User. Preencha as caixas com os valores especificados na tabela que segue a imagem e selecione Avançar.Propriedade Valor Método de detecção de tipo de objeto Valor Fixo Lista de valores fixos/tabela/exibição/SP Usuário Após selecionar Avançar, a próxima página aparecerá automaticamente para a configuração do tipo de objeto

User. Na página Esquema 2, você indicará como os usuários são representados em seu banco de dados. Neste exemplo, é uma tabela SQL única, nomeadaEmployees. Preencha as caixas com os valores especificados na tabela que segue a imagem e selecione Avançar.Propriedade Valor Usuário: Detecção de Atributo Tabela Usuário: Tabela/Exibição/SP O nome da tabela em seu banco de dados, como EmployeesObservação

Se ocorrer um erro, verifique a configuração do banco de dados para garantir que o usuário especificado na página Conectividade tenha acesso de leitura ao esquema do banco de dados.

Depois de selecionar Próximo, a próxima página será exibida automaticamente, para que você selecione as colunas da tabela especificada anteriormente, como a tabela

Employeesnesta amostra, que serão usadas comoAnchoreDNde usuários. Essas colunas contêm identificadores exclusivos em seu banco de dados. Você pode usar as mesmas colunas ou colunas diferentes, mas certifique-se de que todas as linhas já existentes nesse banco de dados tenham valores exclusivos nessas colunas. Na página Esquema 3, preencha as caixas com os valores especificados na tabela que segue a imagem e selecione Avançar.Propriedade Descrição Selecione Âncora para: usuário A coluna da tabela de banco de dados a ser usada para a âncora, como User:ContosoLoginSelecionar atributo de DN para o usuário A coluna do banco de dados a ser usada para o atributo DN, como AzureIDApós selecionar Avançar, a próxima página aparecerá automaticamente para você confirmar o tipo de dados de cada uma das colunas da tabela

Employeee se o conector deverá importá-los ou exportá-los. Na página Esquema 4, deixe os padrões e selecione Avançar.Na página Global, preencha as caixas e selecione Avançar. Use a tabela abaixo da imagem para obter diretrizes sobre as caixas individuais.

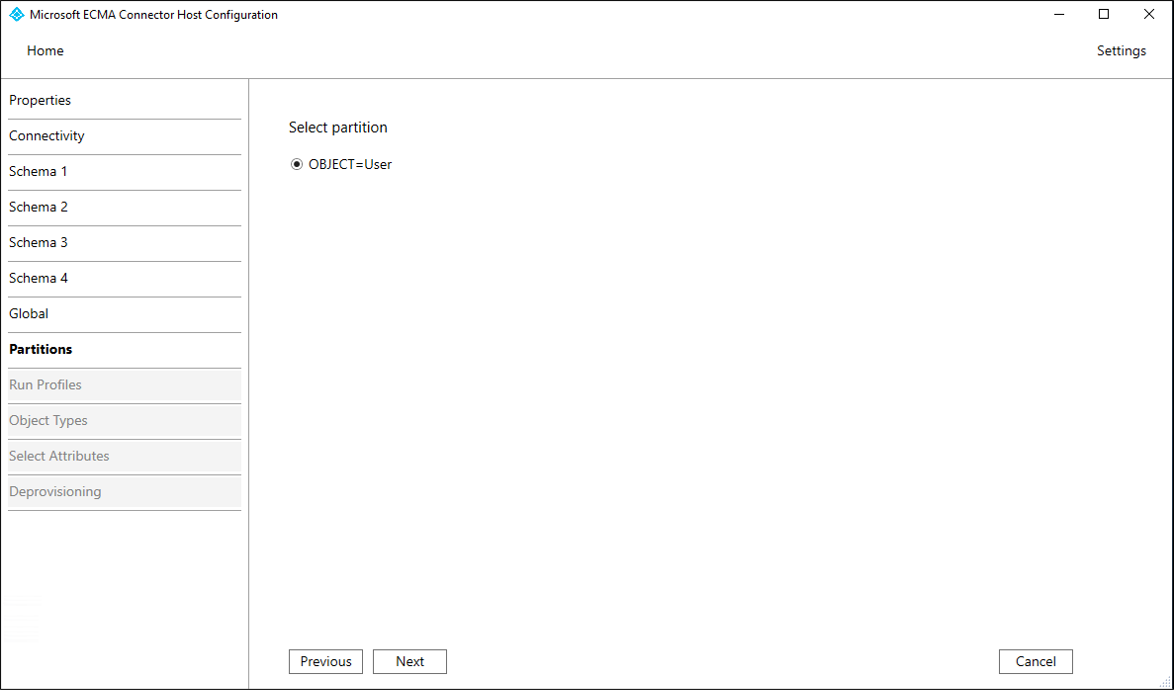

Propriedade Descrição Estratégia Delta Para IBM DB2, selecione NoneConsulta de marca d'água Para IBM DB2, digite SELECT CURRENT TIMESTAMP FROM SYSIBM.SYSDUMMY1;Formato de data e hora da fonte de dados Para SQL Server, yyyy-MM-dd HH:mm:sse para IBM DB2,YYYY-MM-DDNa página Partições, selecione Avançar.

6.3 Configurar perfis de execução

Em seguida, você configurará os perfis de execução de Exportação e Importação Completa. O perfil de execução Exportação será usado quando o host do Conector do ECMA precisar enviar alterações do Microsoft Entra ID ao banco de dados para inserir, atualizar e excluir registros. O perfil de execução de Importação Completa será usado quando o serviço host do Conector ECMA iniciar para ler o conteúdo atual do banco de dados. Neste exemplo, você usará o método de Tabela em ambos os perfis de execução para que o Host do Conector ECMA gere as instruções SQL necessárias.

Continuar com a configuração de conexão SQL:

Na página Perfis de Execução, mantenha a caixa de seleção Exportar marcada. Marque a caixa de seleção Importação completa e selecione Avançar.

Propriedade Descrição Exportação Perfil de execução que exportará os dados para o SQL. Esse perfil de execução é necessário. Importação completa Perfil de execução que importará todos os dados das fontes SQL especificadas anteriormente. Importação delta Perfil de execução que importará apenas as alterações do SQL desde a última importação completa ou delta. Após selecionar Avançar, a próxima página será exibida automaticamente para você configurar o método do perfil de execução de Exportação. Na página Exportar, marque as caixas e selecione Avançar. Use a tabela abaixo da imagem para obter diretrizes sobre as caixas individuais.

Propriedade Descrição Método de operação Tabela Tabela/Exibição/SP A mesma tabela configurada na guia Esquema 2, como EmployeesNa página Importação completa, marque as caixas e selecione Avançar. Use a tabela abaixo da imagem para obter diretrizes sobre as caixas individuais.

Propriedade Descrição Método de operação Tabela Tabela/Exibição/SP A mesma tabela configurada na guia Esquema 2, como Employees

6.4 Configurar como os atributos serão exibidos no Microsoft Entra ID

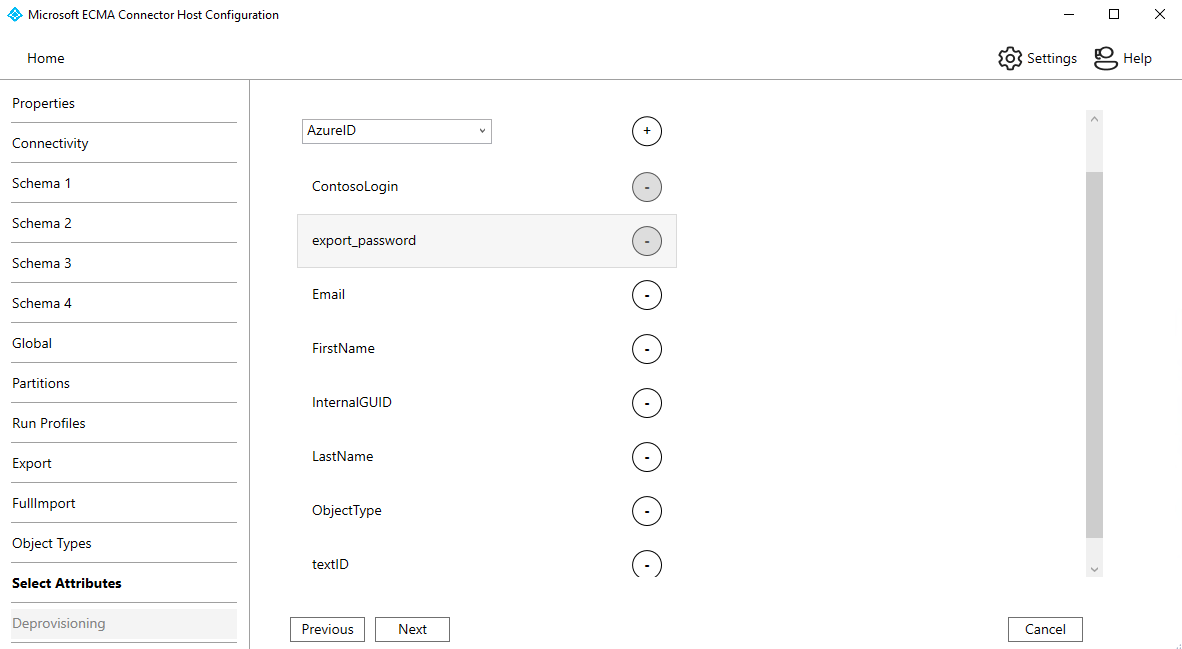

Na última etapa das configurações de conexão SQL, defina como os atributos são exibidos no Microsoft Entra ID:

Na página Tipos de Objeto, marque as caixas e selecione Avançar. Use a tabela abaixo da imagem para obter diretrizes sobre as caixas individuais.

- Âncora: o valor deste atributo deve ser exclusivo para cada objeto no banco de dados de destino. O serviço de provisionamento do Microsoft Entra consultará o host do conector do ECMA usando esse atributo após o ciclo inicial. Esse valor de âncora deve ser igual ao valor de âncora que você configurou anteriormente na página Esquema 3.

- Atributo de Consulta: este atributo deve ser o mesmo que a Âncora.

- DN: a opção Gerado automaticamente deve ser selecionada na maioria dos casos. Se não estiver selecionado, verifique se o atributo DN está mapeado para um atributo no Microsoft Entra ID que armazena o DN neste formato:

CN = anchorValue, Object = objectType. Para obter mais informações sobre âncoras e o DN, confira Sobre atributos de âncora e nomes distintos.

Propriedade Descrição Objeto de destino Usuário Âncora A coluna configurada na guia Esquema 3, como ContosoLoginAtributo de Consulta A mesma coluna que a Âncora, como ContosoLoginDN A mesma coluna configurada na guia Esquema 3, como ContosoLoginGerado automaticamente Verificado O host do conector ECMA descobre os atributos com suporte pelo banco de dados de destino. Escolha quais atributos deseja expor ao Microsoft Entra ID. Em seguida, esses atributos podem ser configurados no portal do Azure para provisionamento. Na página Selecionar Atributos, adicione todos os atributos na lista suspensa, um de cada vez.

A lista suspensa Atributo mostra os atributos descobertos no banco de dados de destino que não foram escolhidos na página Selecionar Atributos anterior. Depois que todos os atributos relevantes forem adicionados, selecione Avançar.

- Na página Desprovisionamento, em Desabilitar fluxo, selecione Excluir. Os atributos selecionados na página anterior não estarão disponíveis para seleção na página Desprovisionamento. Selecione Concluir.

Observação

Se usar o valor do atributo Set, lembre-se de que somente valores boolianos são permitidos.

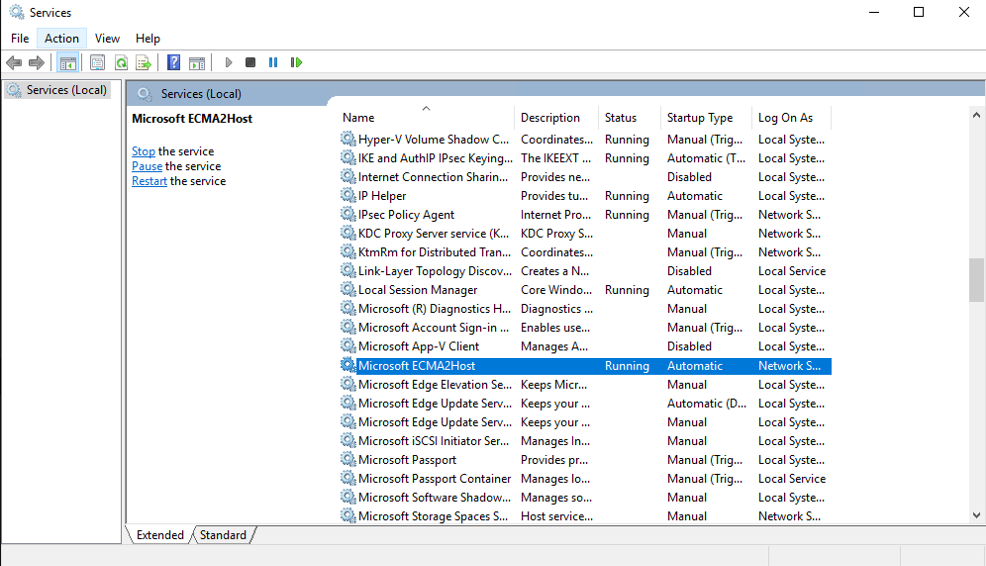

7. Verificar se o serviço ECMA2Host está em execução

No servidor que executa o host do conector do ECMA do Microsoft Entra, clique em Iniciar.

Insira run e depois services.msc na caixa.

Na lista Serviços, verifique se Microsoft ECMA2Host está presente e em execução. Caso não esteja, selecione Iniciar.

Se você estiver se conectando a um novo banco de dados ou um que esteja vazio e não tenha usuários, continue na próxima seção. Caso contrário, siga estas etapas para confirmar que o conector identificou usuários existentes do banco de dados.

- Se você iniciou o serviço recentemente e tem muitos objetos de usuário no banco de dados, aguarde vários minutos para que o conector estabeleça uma conexão com o banco de dados.

8. Configurar a conexão do aplicativo no portal do Azure

Retorne à janela do navegador da Web em que você estava configurando o provisionamento de aplicativos.

Observação

Se a janela tiver atingido o tempo limite, você precisará selecionar novamente o agente.

- Entre no portal do Azure.

- Acesse Aplicativos empresariais e o selecione Aplicativo ECMA local.

- Selecione Provisionamento.

- Se Introdução for exibido, altere o modo para Automático, na seção Conectividade Local, selecione o agente que você implantou e selecione Atribuir Agentes. Caso contrário, acesse Editar Provisionamento.

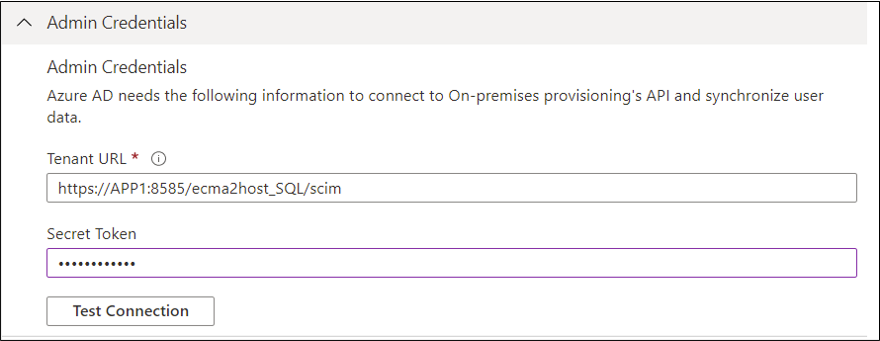

Na seção Credenciais de administrador, insira a URL a seguir. Substitua a parte

{connectorName}pelo nome do conector no host do conector ECMA, como SQL. O nome do conector diferencia maiúsculas de minúsculas e deve ser o mesmo que foi configurado no assistente. Você também pode substituirlocalhostpelo nome do host do computador.Propriedade Valor URL do Locatário https://localhost:8585/ecma2host_{connectorName}/scimInsira o valor do Token Secreto que você definiu quando criou o conector.

Observação

Se você acabou de atribuir o agente para o aplicativo, aguarde 10 minutos para que o registro seja concluído. O teste de conectividade não funcionará até a conclusão do registro. Forçar a conclusão do registro do agente reiniciando o agente de provisionamento no servidor pode acelerar o processo de registro. Vá para o servidor, pesquise por serviços na barra de pesquisa do Windows, identifique o serviço Agente de provisionamento do Microsoft Entra Connect, clique com o botão direito do mouse no serviço e reinicie.

Selecione Testar Conexão e aguarde um minuto.

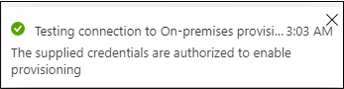

Depois que o teste de conexão for bem-sucedido e indicar que as credenciais fornecidas estão autorizadas para habilitar o provisionamento, selecione Salvar.

9. Configurar mapeamentos de atributos

Agora você precisa mapear atributos entre a representação do usuário no Microsoft Entra ID e a representação de um usuário no banco de dados SQL do aplicativo local.

Você usará o portal do Azure para configurar o mapeamento entre os atributos do usuário do Microsoft Entra e os atributos selecionados anteriormente no assistente de configuração do Host do ECMA.

Verifique se o esquema do Microsoft Entra inclui os atributos exigidos pelo banco de dados. Se o banco de dados exigir que os usuários tenham um atributo, como

uidNumber, e esse atributo ainda não fizer parte do esquema do Microsoft Entra para um usuário, você precisará usar o recurso de extensão de diretório para adicionar esse atributo como uma extensão.No centro de administração do Microsoft Entra, em Aplicativos empresariais, selecione o aplicativo ECMA local e a página Provisionamento.

Selecione Editar provisionamento e aguarde 10 segundos.

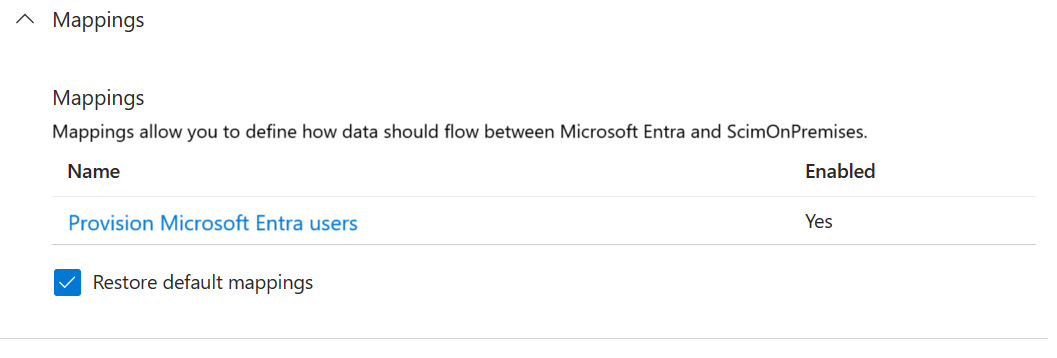

Expanda Mapeamentos e selecione o mapeamento Provisionar usuários do Microsoft Entra ID. Se essa for a primeira vez que você configurou os mapeamentos de atributo para esse aplicativo, esse será o único mapeamento presente para um espaço reservado.

Para confirmar se o esquema do banco de dados está disponível no Microsoft Entra ID, marque a caixa de seleção Mostrar opções avançadas e selecione Editar lista de atributos para ScimOnPremises. Verifique se todos os atributos selecionados no assistente de configuração estão listados. Caso contrário, aguarde vários minutos para que o esquema seja atualizado e recarregue a página. Depois de ver os atributos listados, feche a página para retornar à lista de mapeamentos.

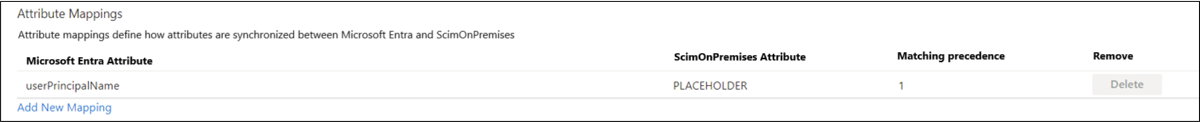

Agora, clique no mapeamento do ESPAÇO RESERVADO userPrincipalName. Esse mapeamento é adicionado por padrão quando você configura o provisionamento local pela primeira vez.

Altere os valores do atributo para corresponder ao seguinte:

Altere os valores do atributo para corresponder ao seguinte:

| Tipo de mapeamento | Atributo de origem | Atributo de destino |

|---|---|---|

| Direto | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin |

Agora, selecione Adicionar Novo Mapeamento e repita a próxima etapa para cada mapeamento.

Especifique os atributos de origem e destino para todos os mapeamentos na tabela a seguir.

Tipo de mapeamento Atributo de origem Atributo de destino Direto userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:ContosoLogin Direto objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureID Direto mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Direto givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:FirstName Direto sobrenome urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:LastName Direto mailNickname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:textID Após todos os mapeamentos serem adicionados, selecione Salvar.

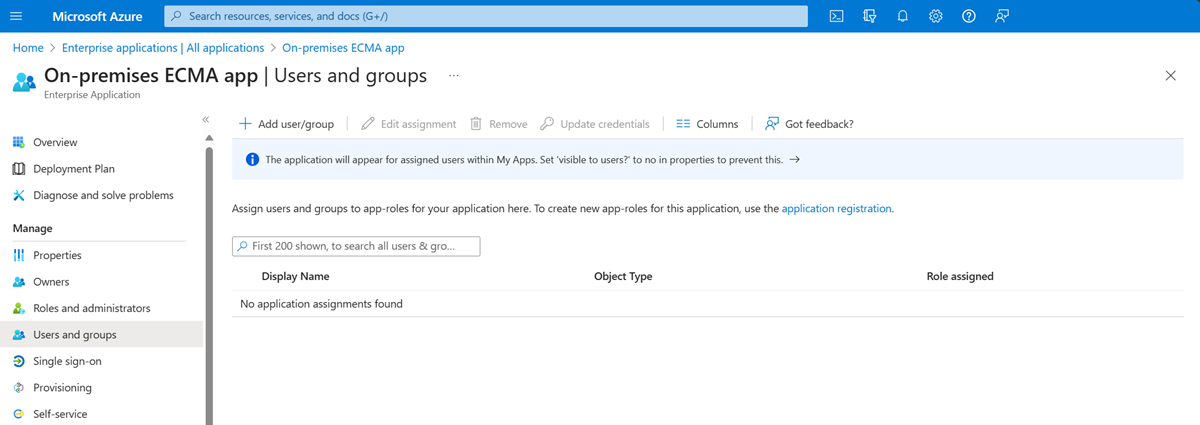

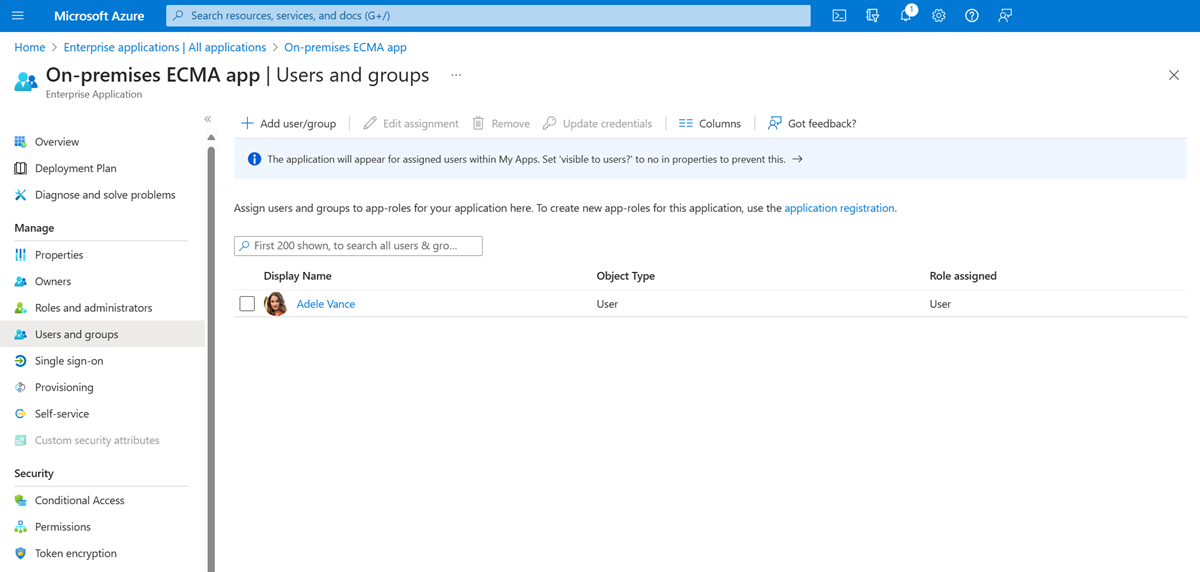

10. Atribuir usuários a um aplicativo

Agora que o host do conector ECMA do Microsoft Entra está se comunicando com o Microsoft Entra ID e o mapeamento do atributo foi configurado, é possível passar para a configuração de quem está no escopo do provisionamento.

Importante

Se você entrou usando uma função de Administrador de Identidade Híbrida, precisará sair e entrar com uma conta que tenha pelo menos a função de Administrador de Aplicativos para esta seção. A função Administrador de Identidade Híbrida não tem permissões para atribuir usuários a aplicativos.

Se houver usuários no banco de dados SQL, você deverá criar atribuições de função de aplicativo para esses usuários. Para saber mais sobre como criar atribuições de função de aplicativo em massa, consulte como controlar os usuários existentes de um aplicativo no Microsoft Entra ID.

Se não houver usuários atuais do aplicativo, selecione um usuário de teste do Microsoft Entra que será provisionado para o aplicativo.

Verifique se o usuário tem todas as propriedades que serão mapeadas para os atributos necessários do esquema do banco de dados.

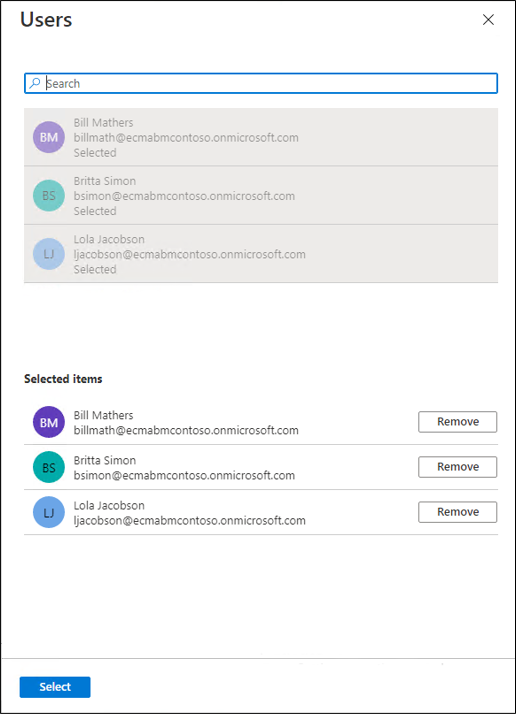

No portal do Azure, selecione Aplicativos Empresariais.

Selecione o aplicativo ECMA local.

À esquerda, em Gerenciar, selecione Usuários e grupos.

Selecione Adicionar usuário/grupo.

Em Usuários, selecione Nenhum Selecionado.

Selecione usuários à direita e selecione o botão Selecionar.

Selecione Atribuir.

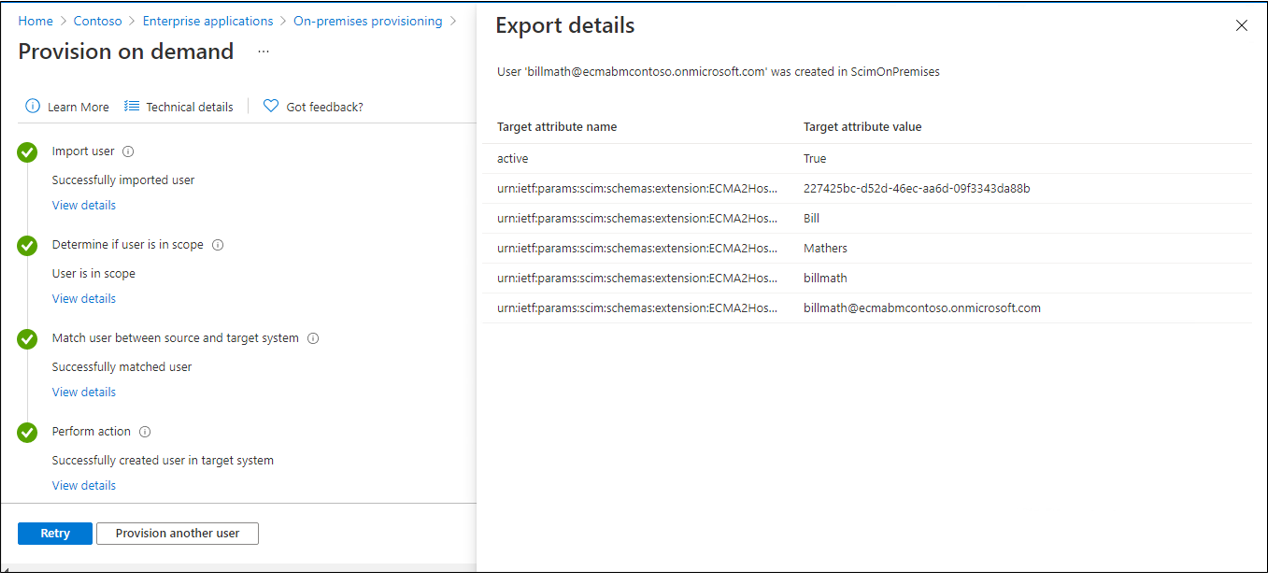

11. Provisionamento de teste

Agora que seus atributos estão mapeados e os usuários atribuídos, você pode testar o provisionamento sob demanda com um de seus usuários.

No portal do Azure, selecione Aplicativos Empresariais.

Selecione o aplicativo ECMA local.

À esquerda, selecione Provisionamento.

Selecionar Provisionar sob demanda.

Pesquise um de seus usuários de teste e selecione Provisionamento.

Após vários segundos, a mensagem Êxito ao criar o usuário no sistema de destino será exibida, com uma lista dos atributos do usuário.

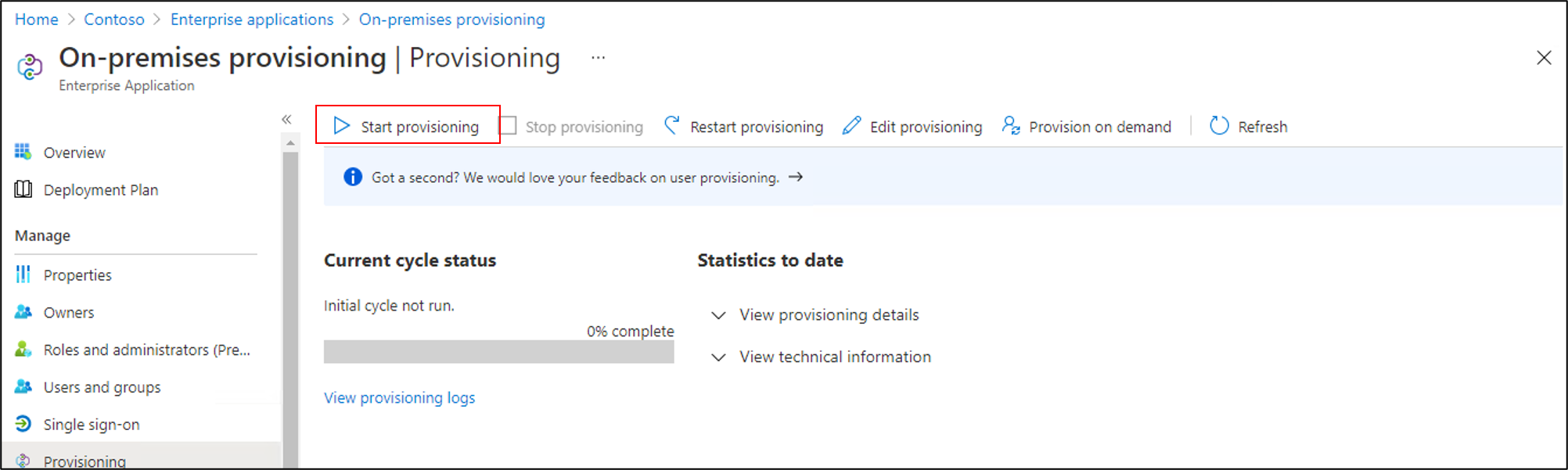

12. Iniciar provisionamento de usuários

Depois que o provisionamento sob demanda for bem-sucedido, volte à página de configuração de provisionamento. Verifique se o escopo está definido apenas para usuários e grupos atribuídos, ative o provisionamento e clique em Salvar.

Aguarde alguns minutos até que o provisionamento comece. Isso poderá levar até 40 minutos. Após a conclusão do trabalho de provisionamento, conforme descrito na próxima seção, se o teste tiver sido finalizado, é possível alterar o status de provisionamento para Desabilitado e selecionar Salvar. Isso impedirá a execução do serviço de provisionamento no futuro.

Erros ao solucionar problemas de provisionamento

Se um erro for exibido, selecione Exibir logs de provisionamento. Procure no registro uma linha na qual o Status é Falha e selecione essa linha.

Se a mensagem de erro for Falha ao criar o Usuário, verifique os atributos mostrados nos requisitos do esquema de banco de dados.

Para obter mais informações, altere para a guia Solucionar problemas e Recomendações. Se o driver ODBC retornar uma mensagem, ela poderá ser exibida aqui. Por exemplo, a mensagem ERROR [23000] [Microsoft][ODBC SQL Server Driver][SQL Server]Cannot insert the value NULL into column 'FirstName', table 'CONTOSO.dbo.Employees'; column does not allow nulls. é um erro do driver ODBC. Nesse caso, column does not allow nulls pode indicar que a coluna FirstName no banco de dados é obrigatória, mas o usuário que está sendo provisionado não tem um atributo givenName, portanto, o usuário não pôde ser provisionado.

Verifique se os usuários foram provisionados com êxito

Depois de aguardar, verifique o banco de dados SQL para garantir que os usuários estão sendo provisionados.

Apêndice A

Se você estiver usando o SQL Server, poderá usar o script SQL a seguir para criar o banco de dados de exemplo.

---Creating the Database---------

Create Database CONTOSO

Go

-------Using the Database-----------

Use [CONTOSO]

Go

-------------------------------------

/****** Object: Table [dbo].[Employees] Script Date: 1/6/2020 7:18:19 PM ******/

SET ANSI_NULLS ON

GO

SET QUOTED_IDENTIFIER ON

GO

CREATE TABLE [dbo].[Employees](

[ContosoLogin] [nvarchar](128) NULL,

[FirstName] [nvarchar](50) NOT NULL,

[LastName] [nvarchar](50) NOT NULL,

[Email] [nvarchar](128) NULL,

[InternalGUID] [uniqueidentifier] NULL,

[AzureID] [uniqueidentifier] NULL,

[textID] [nvarchar](128) NULL

) ON [PRIMARY]

GO

ALTER TABLE [dbo].[Employees] ADD CONSTRAINT [DF_Employees_InternalGUID] DEFAULT (newid()) FOR [InternalGUID]

GO