Como configurar o logon único para um aplicativo de Application Proxy

Logon único (SSO) permite que os usuários acessem um aplicativo sem autenticação, várias vezes. Ele permite que a autenticação única ocorra na nuvem, em relação ao Microsoft Entra ID, e permite que o serviço ou o Conector represente o usuário para concluir quaisquer desafios adicionais de autenticação do aplicativo.

Como configurar o logon único

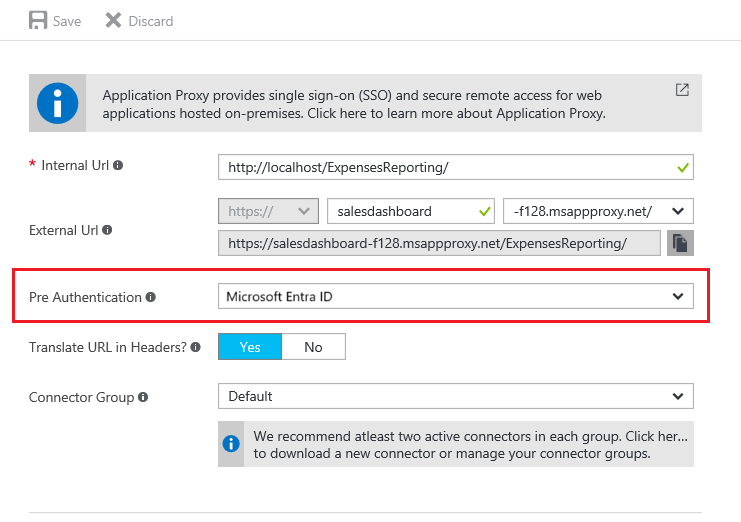

Para configurar o SSO, primeiro, certifique-se de que seu aplicativo está configurado para Pré-autenticação pela ID do Microsoft Entra.

- Entre no Centro de administração do Microsoft Entra pelo menos como um Administrador de Aplicativo.

- Escolha o nome de usuário no canto superior direito. Verifique se você está conectado a um diretório que usa o proxy de aplicativo. Se for necessário alterar diretórios, escolha Alterar diretório e escolha um diretório que usa o proxy de aplicativo.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Proxy de aplicativo.

Procure o campo “Pré-Autenticação” e verifique se ele está definido.

Para obter mais informações sobre os métodos de pré-autenticação, consulte a etapa 4 do documento de publicação de aplicativo.

Configurar os modos de logon único para aplicativos do proxy de aplicativo

Configure o tipo específico de logon único. Os métodos de logon são classificados com base no tipo de autenticação do aplicativo que o back-end usa. Aplicativos de proxy de aplicativo dão suporte a três tipos de logon:

Logon com senha: o logon com senha pode ser usado para qualquer aplicativo que usa campos de nome de usuário e senha para logon. As etapas de configuração estão em Configurar o Logon único com senha em um aplicativo da galeria do Microsoft Entra.

Autenticação integrada do Windows: para aplicativos que usam autenticação integrada do Windows (IWA), o logon único está habilitado por meio de delegação de restrita de Kerberos (KCD). Esse método concede permissão aos conectores da rede privada no Active Directory para representar os usuários e para enviar e receber tokens em seu nome. Detalhes sobre como configurar o KCD podem ser encontrados na Documentação do logon único com KCD.

Logon com cabeçalho: o logon com cabeçalho é usado para fornecer recursos de logon único usando cabeçalhos HTTP. Para saber mais, consulte Logon único baseado em cabeçalho.

Logon único do SAML: com o Logon único do SAML, o Microsoft Entra realiza a autenticação no aplicativo usando a conta do Microsoft Entra do usuário. A ID do Microsoft Entra comunica as informações do logon no aplicativo por um protocolo de conexão. Com o logon único baseado em SAML, você pode mapear os usuários para funções de aplicativo específicas com base nas regras definidas nas suas declarações SAML. Para obter informações sobre como configurar o logon único do SAML, consulte SAML para logon único com o proxy de aplicativo.

Cada uma dessas opções pode ser encontrada acessando seu aplicativo em Aplicativos empresariais e abrindo a página de logon único no menu à esquerda. Se o aplicativo foi criado no portal antigo, você talvez não veja todas essas opções.

Nessa página, você também visualiza mais uma opção de logon: logon vinculado. O proxy de aplicativo dá suporte a essa opção. No entanto, essa opção não adiciona o logon único ao aplicativo. Isso posto, o aplicativo pode já ter logon único implementado usando outro serviço, como Serviços de Federação do Active Directory.

Essa opção permite que um administrador crie um link para um aplicativo que os usuários encontram ao acessar o aplicativo. Por exemplo, um aplicativo que está configurado para autenticar usuários usando os Serviços de Federação do Active Directory (AD FS) 2.0, poderá usar a opção "Logon Vinculado" para criar um link para ele na página Meus Aplicativos.