Migração do Servidor de MFA

Este tópico aborda a migração de configurações de MFA para usuários do Microsoft Entra a partir do Servidor do Azure MFA local para a autenticação multifator do Microsoft Entra.

Visão geral da solução

O Utilitário de Migração de Servidor MFA ajuda a sincronizar dados de autenticação multifator armazenados no Servidor do Azure MFA local diretamente para a autenticação multifator do Microsoft Entra. Depois que os dados de autenticação são migrados para o Microsoft Entra ID, os usuários podem realizar a MFA baseada em nuvem sem precisar se registrar novamente nem confirmar os métodos de autenticação. Os administradores podem usar o Utilitário de Migração do Servidor de MFA para direcionar usuários individuais ou grupos de usuários para teste e distribuição controlada sem precisar fazer alterações em todo o locatário.

Vídeo: como usar o Utilitário de Migração do Servidor da MFA

Dê uma olhada no nosso vídeo para obter uma visão geral do Utilitário de Migração do Servidor da MFA e como ele funciona.

Limitações e requisitos

O Utilitário de Migração do Servidor da MFA exige que um novo build da solução Servidor da MFA seja instalado no Servidor da MFA primário. O build faz atualizações no arquivo de dados do Servidor de MFA e inclui o novo Utilitário de Migração do Servidor de MFA. Você não precisa atualizar o SDK da Web nem o portal do usuário. A instalação da atualização não inicia a migração automaticamente.

Observação

O Utilitário de Migração do Servidor MFA pode ser executado em um Servidor MFA secundário. Para obter mais informações, verifique Executar um servidor MFA secundário (opcional).

O Utilitário de Migração de Servidor MFA copia os dados do arquivo de banco de dados para os objetos de usuário no Microsoft Entra ID. Durante a migração, os usuários podem ser direcionados à autenticação multifator do Microsoft Entra para fins de teste por meio da Distribuição em Etapas. A migração em etapas permite que você faça testes sem fazer nenhuma alteração nas configurações de federação de domínio. Depois que as migrações forem concluídas, você precisará finalizar a migração fazendo alterações nas configurações de federação de domínio.

O AD FS em execução no Windows Server 2016 ou superior é necessário para fornecer autenticação MFA em partes confiáveis do AD FS, não incluindo o Microsoft Entra ID e o Office 365.

Examine as políticas de controle de acesso do AD FS e verifique se alguma exige que a MFA seja executada localmente durante o processo de autenticação.

A distribuição em etapas pode ser direcionada a no máximo 500 mil usuários (10 grupos contendo no máximo 50 mil usuários cada).

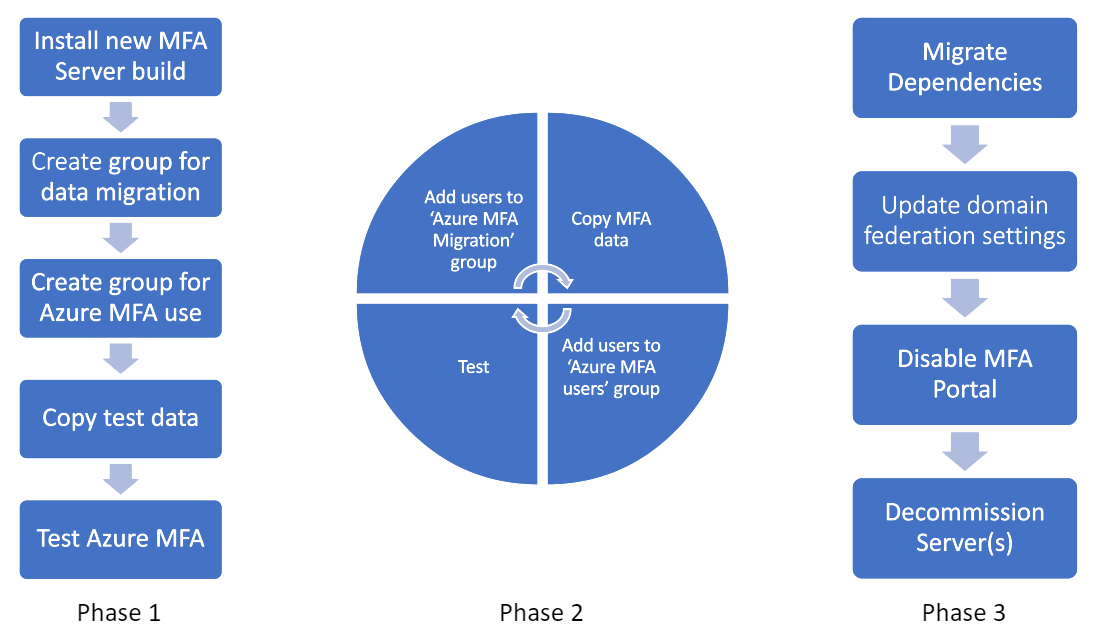

Guia de migração

Uma migração do Servidor de MFA geralmente inclui as etapas no seguinte processo:

Alguns pontos importantes:

A Fase 1 deve ser repetida à medida que você adiciona usuários de teste.

- A ferramenta de migração usa grupos do Microsoft Entra para determinar os usuários cujos dados de autenticação devem ser sincronizados entre o Servidor MFA e a autenticação multifator do Microsoft Entra. Depois que os dados do usuário forem sincronizados, ele estará pronto para usar a autenticação multifator do Microsoft Entra.

- A Distribuição em Etapas permite redirecionar os usuários para a autenticação multifator do Microsoft Entra, também usando grupos do Microsoft Entra. Embora seja possível usar os mesmos grupos para as duas ferramentas, isso não é recomendado, pois os usuários podem ser redirecionados à autenticação multifator do Microsoft Entra antes que a ferramenta sincronize os dados. É recomendável configurar os grupos do Microsoft Entra para sincronizar dados de autenticação por meio do Utilitário de Migração do Servidor de MFA e outro conjunto de grupos para que a distribuição em etapas direcione os usuários à autenticação multifator do Microsoft Entra e não à opção local.

A Fase 2 deve ser repetida à medida que você migra a base de usuários. Ao final da Fase 2, toda a base de usuários deve usar a autenticação multifator do Microsoft Entra para todas as cargas de trabalho federadas em relação ao Microsoft Entra ID.

Durante as fases anteriores, você pode remover os usuários das pastas de distribuição em etapas para tirá-los do escopo da autenticação multifator do Microsoft Entra e roteá-los de volta ao Servidor do Azure MFA local para todas as solicitações de MFA originadas do Microsoft Entra ID.

A Fase 3 requer a movimentação de todos os clientes que se autenticam no Servidor de MFA local (VPNs, gerenciadores de senhas e assim por diante) para federação ao Microsoft Entra por SAML/OAUTH. Se não houver suporte para padrões de autenticação modernos, você precisará ativar servidores NPS com a extensão de autenticação multifator do Microsoft Entra instalada. Depois que as dependências forem migradas, os usuários não deverão mais usar o Portal do usuário no Servidor de MFA, eles deverão gerenciar os métodos de autenticação no Microsoft Entra ID (aka.ms/mfasetup). Depois que os usuários começarem a gerenciar os dados de autenticação no Microsoft Entra ID esses métodos não serão sincronizados novamente com o Servidor de MFA. Se você reverter para o Servidor de MFA local depois que os usuários fizerem alterações nos métodos de autenticação no Microsoft Entra ID, essas alterações serão perdidas. Depois que as migrações de usuários forem concluídas, altere a configuração de federação de domínio federatedIdpMfaBehavior. A alteração informa ao Microsoft Entra ID que ele não executa mais a MFA local e executa todas as solicitações de MFA com a autenticação multifator do Microsoft Entra, independentemente da associação a um grupo.

As seções a seguir explicam as etapas de migração com mais detalhes.

Identificar dependências do Servidor de Autenticação Multifator do Azure

Trabalhamos bastante para garantir que a mudança para a solução de autenticação multifator do Microsoft Entra baseada em nuvem mantenha e até aprimore sua postura de segurança. Há três categorias abrangentes que devem ser usadas para agrupar dependências:

Para ajudar na migração, combinamos os recursos mais usados do Servidor de MFA com o equivalente funcional na autenticação multifator do Microsoft Entra em cada categoria.

Métodos de MFA

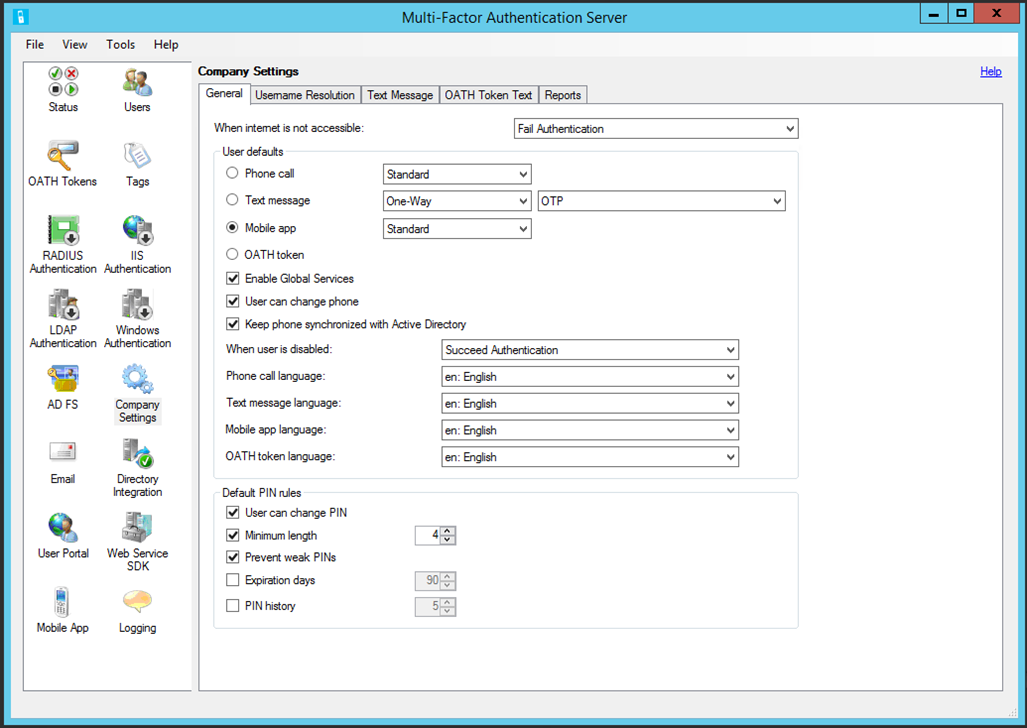

Abra o Servidor de MFA, clique em Configurações da Empresa:

| Servidor MFA | Autenticação multifator do Microsoft Entra |

|---|---|

| Guia Geral | |

| Seção Padrões do Usuário | |

| Chamada telefônica (Padrão) | Nenhuma ação necessária |

| Mensagem SMS (OTP)* | Nenhuma ação necessária |

| Aplicativo móvel (Padrão) | Nenhuma ação necessária |

| Chamada telefônica (PIN)* | Habilitar Serviço de Voz OTP |

| Mensagem SMS (OTP + PIN)** | Nenhuma ação necessária |

| Aplicativo móvel (PIN)* | Habilitar correspondência de número |

| Chamada telefônica/mensagem SMS/aplicativo móvel/token OAuth/idioma | As configurações de idioma serão aplicadas automaticamente a um usuário com base nas configurações de localidade do navegador |

| Seção de regras de PIN padrão | Não aplicável. Veja os métodos atualizados na captura de tela anterior |

| Guia Resolução de Nome de Usuário | Não aplicável; a resolução de nome de usuário não é necessária para a autenticação multifator do Microsoft Entra |

| Guia Mensagem de Texto | Não aplicável; a autenticação multifator do Microsoft Entra usa uma mensagem padrão para mensagens de texto |

| Guia Token OATH | Não aplicável; a autenticação multifator do Microsoft Entra usa uma mensagem padrão para OATH tokens |

| Relatórios | Relatórios de atividade de métodos de autenticação do Microsoft Entra |

*Quando um PIN é usado para fornecer funcionalidade de prova de presença, o equivalente funcional é fornecido acima. Os PINs que não estão vinculados criptograficamente a um dispositivo não oferecem proteção suficiente contra cenários de comprometimento de dispositivo. Para garantir a proteção contra esses cenários, incluindo ataques de troca de SIM, mova os usuários para métodos mais seguros de acordo com as práticas recomendadas dos métodos de autenticação da Microsoft.

**A experiência de MFA de Texto padrão na autenticação multifator do Microsoft Entra envia aos usuários um código, que eles precisam inserir na janela de logon durante a autenticação. O requisito de viagem de ida e volta do código fornece a funcionalidade de prova de presença.

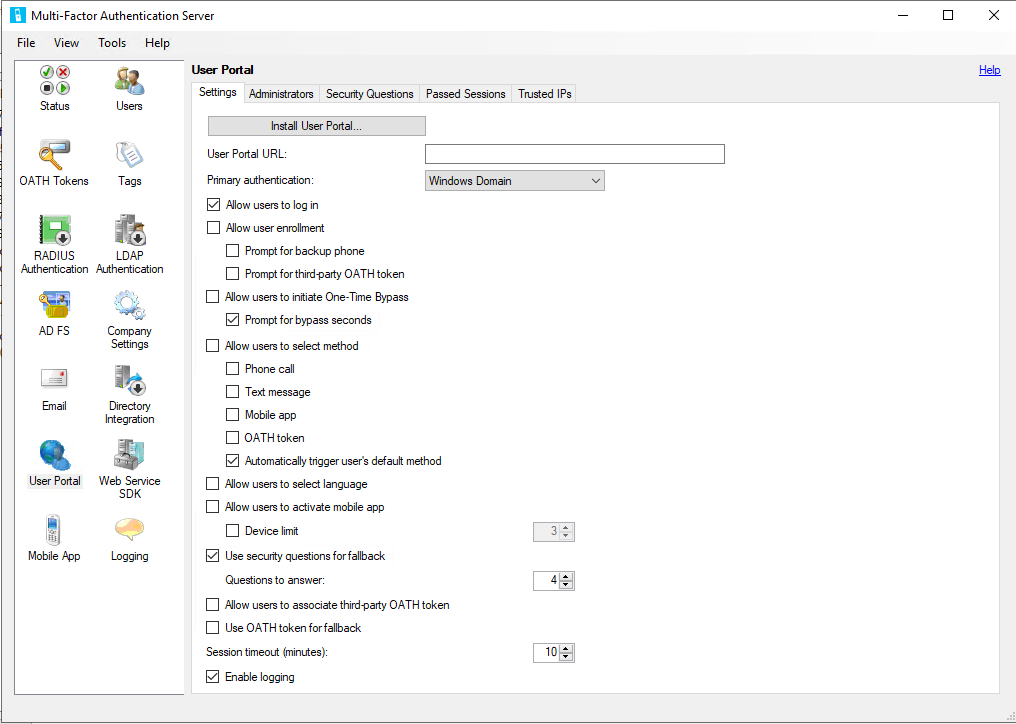

Portal do usuário

Abra o Servidor de MFA, clique no Portal do usuário:

| Servidor MFA | Autenticação multifator do Microsoft Entra |

|---|---|

| Guia Configurações | |

| URL do Portal do usuário | aka.ms/mfasetup |

| Permitir registro de usuário | Confira Registro de informações de segurança combinadas |

| – Solicitar telefone de backup | Confira Configurações do serviço MFA |

| – Solicitar token OATH de terceiros | Confira Configurações do serviço MFA |

| Permitir que os usuários iniciem um bypass avulso | Consulte Funcionalidade TAP do Microsoft Entra ID |

| Permitir que os usuários selecionem o método | Confira Configurações do serviço MFA |

| – Chamada telefônica | Confira a Documentação de chamada telefônica |

| – Mensagem SMS | Confira Configurações do serviço MFA |

| – Aplicativo móvel | Confira Configurações do serviço MFA |

| – Token OATH | Confira a documentação do token OATH |

| Permitir que os usuários selecionem o idioma | As configurações de idioma serão aplicadas automaticamente a um usuário com base nas configurações de localidade do navegador |

| Permitir que os usuários ativem aplicativos móveis | Confira Configurações do serviço MFA |

| – Limite do dispositivo | O Microsoft Entra ID limita os usuários a cinco dispositivos cumulativos (instâncias de aplicativo móvel + token OATH de hardware + token OATH de software) por usuário |

| Usar perguntas de segurança para fallback | O Microsoft Entra ID permite que os usuários escolham um método de fallback no momento da autenticação caso o método de autenticação escolhido falhe |

| – Perguntas a serem respondidas | As perguntas de segurança no Microsoft Entra ID só podem ser usadas para SSPR. Veja mais detalhes sobre Perguntas de Segurança Personalizadas do Microsoft Entra |

| Permitir que os usuários associem token OATH de terceiros | Confira a documentação do token OATH |

| Usar token OATH para fallback | Confira a documentação do token OATH |

| Limite de Tempo da Sessão | |

| Guia Perguntas de Segurança | As perguntas de segurança no Servidor de MFA eram usadas para obter acesso ao Portal do usuário. A autenticação multifator do Microsoft Entra dá suporte apenas a perguntas de segurança para redefinição de senha de autoatendimento. Confira a documentação de perguntas de segurança. |

| Guia Sessões Passadas | Todos os fluxos de registro do método de autenticação são gerenciados pelo Microsoft Entra ID e não exigem configuração |

| IPs confiáveis | IPs confiáveis do Microsoft Entra ID |

Todos os métodos de MFA disponíveis no Servidor de MFA precisam ser habilitados na autenticação multifator do Microsoft Entra usando as Configurações do serviço MFA. Os usuários só podem experimentar os métodos de MFA recém-migrados se eles estiverem habilitados.

Serviços de Autenticação

O Servidor do Azure MFA pode fornecer a funcionalidade de MFA para soluções de terceiros que usam RADIUS ou LDAP atuando como um proxy de autenticação. Para descobrir dependências RADIUS ou LDAP, clique nas opções Autenticação RADIUS e Autenticação LDAP no Servidor de MFA. Para cada uma dessas dependências, determine se esses terceiros dão suporte à autenticação moderna. Nesse caso, considere a federação diretamente com o Microsoft Entra ID.

Para implantações RADIUS que não podem ser atualizadas, você precisará implantar um servidor NPS e instalar a extensão NPS da autenticação multifator do Microsoft Entra.

Para implantações LDAP que não podem ser atualizadas nem movidas para RADIUS, determine se o Serviço de Domínio do Microsoft Entra pode ser usado. Na maioria dos casos, o LDAP foi implantado para dar suporte a alterações de senha de usuários finais em linha. Depois de migrados, os usuários finais podem gerenciar as senhas usando a redefinição de senha por autoatendimento no Microsoft Entra ID.

Se você habilitou o provedor de Autenticação do Servidor de MFA no AD FS 2.0 em uma terceira parte confiável, exceto on objeto de confiança de terceira parte confiável do Office 365, será necessário atualizar para o AD FS 3.0 ou federar essas partes confiáveis diretamente ao Microsoft Entra ID se elas derem suporte a métodos de autenticação modernos. Determine o melhor plano de ação para cada uma das dependências.

Backup do arquivo de dados do Servidor de Autenticação Multifator do Azure

Faça um backup do arquivo de dados do Servidor de MFA localizado em %programfiles%\Multi-Factor Authentication Server\Data\PhoneFactor.pfdata (local padrão) no Servidor de MFA primário. Verifique se você tem uma cópia do instalador para sua versão instalada no momento, caso precise fazer uma reversão. Se você não tiver mais uma cópia, entre em contato com os Serviços de Suporte ao Cliente.

Dependendo da atividade do usuário, o arquivo de dados pode ficar desatualizado rapidamente. As alterações feitas no Servidor de MFA ou feitas pelo usuário final no portal após o backup não serão capturadas. Se você reverter, as alterações feitas após este ponto não serão restauradas.

Instalar a atualização do Servidor de MFA

Execute o novo instalador em cada Servidor de MFA primário. Antes de atualizar um servidor, será necessário removê-lo do balanceamento de carga ou do compartilhamento de tráfego com outros Servidores do MFA. Não é necessário desinstalar o Servidor de MFA atual antes de executar o instalador. O instalador executa uma atualização in-loco usando o caminho de instalação atual (por exemplo, C:\Program Files\Multi-Factor Authentication Server). Se você for solicitado a instalar uma atualização dos Pacotes Redistribuíveis do Microsoft Visual C++ 2015, aceite o prompt. As versões x86 e x64 do pacote são instaladas. Não é necessário instalar atualizações do Portal do usuário, do SDK Web nem do Adaptador do AD FS.

Observação

Depois que você executar o instalador no servidor primário, os servidores secundários poderão começar a registrar entradas SB sem tratamento . Isso ocorre devido a alterações de esquema feitas no servidor primário que não serão reconhecidas por servidores secundários. Esses erros são esperados. Em ambientes com 10 mil usuários ou mais, a quantidade de entradas de log pode aumentar significativamente. Para atenuar esse problema, você pode aumentar o tamanho do arquivo de logs do Servidor de MFA ou atualizar os servidores secundários.

Configurar o Utilitário de Migração do Servidor de MFA

Depois de instalar a atualização do Servidor de MFA, abra um prompt de comando do PowerShell com privilégios elevados: focalize o ícone do PowerShell, clique com o botão direito do mouse e escolha Executar como Administrador. Execute o script .\Configure-MultiFactorAuthMigrationUtility.ps1 encontrado no diretório de instalação do Servidor de MFA (C:\Arquivos de Programas\Servidor de Autenticação Multifator por padrão).

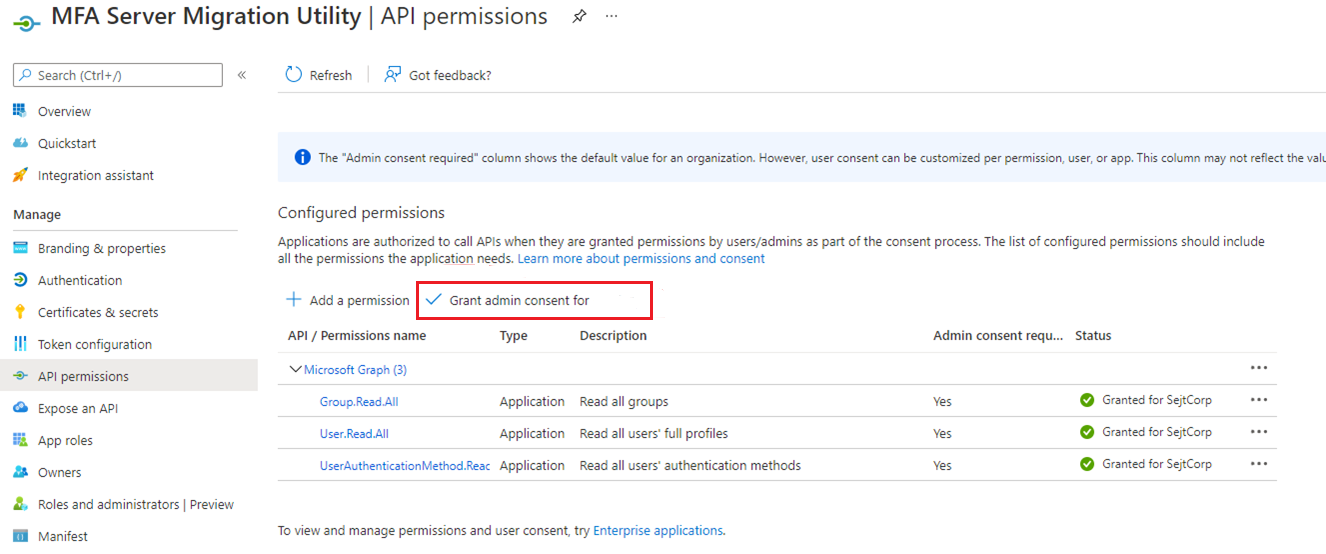

Esse script exigirá que você forneça credenciais para um Administrador de Aplicativos no locatário do Microsoft Entra. Depois, o script criará um aplicativo do Utilitário de Migração do Servidor de MFA no Microsoft Entra ID, que será usado para gravar métodos de autenticação de usuário em cada objeto de usuário do Microsoft Entra.

Os clientes de nuvem governamental que desejam realizar migrações devem substituir as entradas ".com" no script por ".us". Esse script gravará as entradas do Registro HKLM:\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\ StsUrl e GraphUrl e instruirá o Utilitário de Migração a usar os pontos de extremidade do Graph apropriados.

Também será necessário ter acesso às seguintes URLs:

https://graph.microsoft.com/*(ouhttps://graph.microsoft.us/*para clientes de nuvem do governo)https://login.microsoftonline.com/*(ouhttps://login.microsoftonline.us/*para clientes de nuvem do governo)

O script instruirá você a dar consentimento do administrador ao aplicativo recém-criado. Navegue até a URL fornecida ou, no centro de administração do Microsoft Entra, clique em Registros de Aplicativos, encontre e selecione o aplicativo Utilitário de Migração do Servidor de MFA, clique em Permissões da API e conceda as permissões apropriadas.

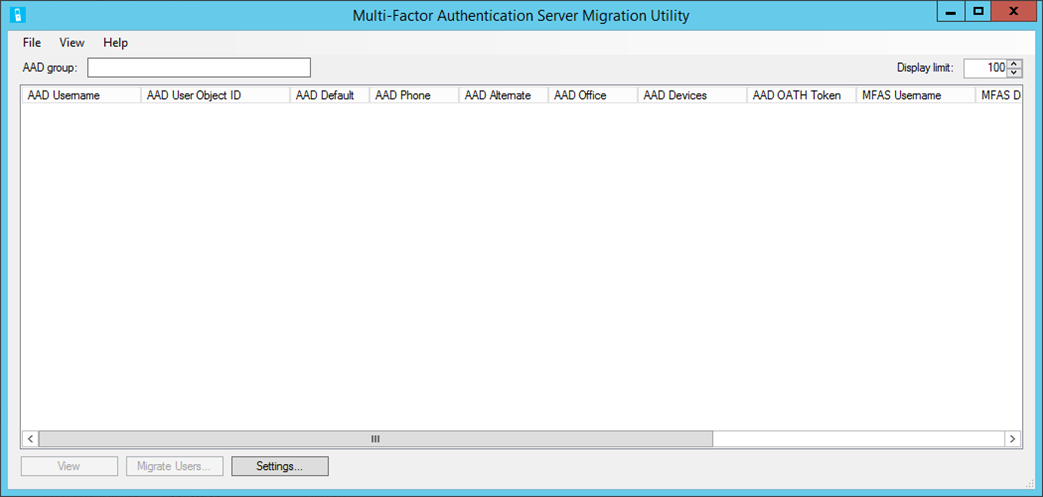

Ao concluir essa etapa, acesse a pasta Servidor de Autenticação Multifator e abra o aplicativo MultiFactorAuthMigrationUtilityUI. A seguinte tela será exibida:

Você instalou o Utilitário de Migração com êxito.

Observação

Para garantir que não hajam alterações no comportamento durante a migração, se seu servidor MFA estiver associado a um provedor de MFA sem referência de locatário, você precisará atualizar as configurações padrão da MFA (como as saudações personalizadas) do locatário que você está migrando para que correspondam às configurações do seu provedor de MFA. Recomendamos fazer isso antes de migrar os usuários.

Executar um Servidor MFA secundário (opcional)

Se a sua implementação do Servidor MFA tiver um grande número de usuários ou um Servidor de MFA primário ocupado, talvez você queira considerar a implantação de um servidor MFA secundário dedicado para executar os serviços do Utilitário de Migração do Servidor de MFA e Sincronização da Migração. Depois de atualizar seu Servidor MFA primário, atualize um servidor secundário existente ou implante um novo servidor secundário. O servidor secundário que você escolher não deve lidar com outro tráfego da MFA.

O script Configure-MultiFactorAuthMigrationUtility.ps1 deve ser executado no servidor secundário para registrar um certificado com o registro do aplicativo Utilitário de Migração do Servidor MFA. O certificado é usado para autenticar no Microsoft Graph. A execução dos serviços de Sincronização e Utilitário de Migração em um Servidor MFA secundário deve melhorar o desempenho das migrações manuais e automatizadas dos usuários.

Migrar dados do usuário

A migração de dados do usuário não remove nem altera nenhum dado no banco de dados do Servidor de Autenticação Multifator. Da mesma forma, esse processo não mudará quando um usuário executar a MFA. Esse processo é uma cópia unidirecional dos dados do servidor local para o objeto de usuário correspondente no Microsoft Entra ID.

O Utilitário de Migração do Servidor de MFA é direcionado a um só grupo do Microsoft Entra para todas as atividades de migração. Você pode adicionar usuários diretamente a esse grupo ou adicionar outros grupos. Você também pode adicioná-los em fases durante a migração.

Para iniciar o processo de migração, insira o nome ou o GUID do grupo do Microsoft Entra que você deseja migrar. Depois disso, pressione Tab ou clique fora da janela e o utilitário começará a pesquisar o grupo apropriado. Todos os usuários do grupo são preenchidos. Se o grupo for grande, o processo poderá demorar vários minutos para ser concluído.

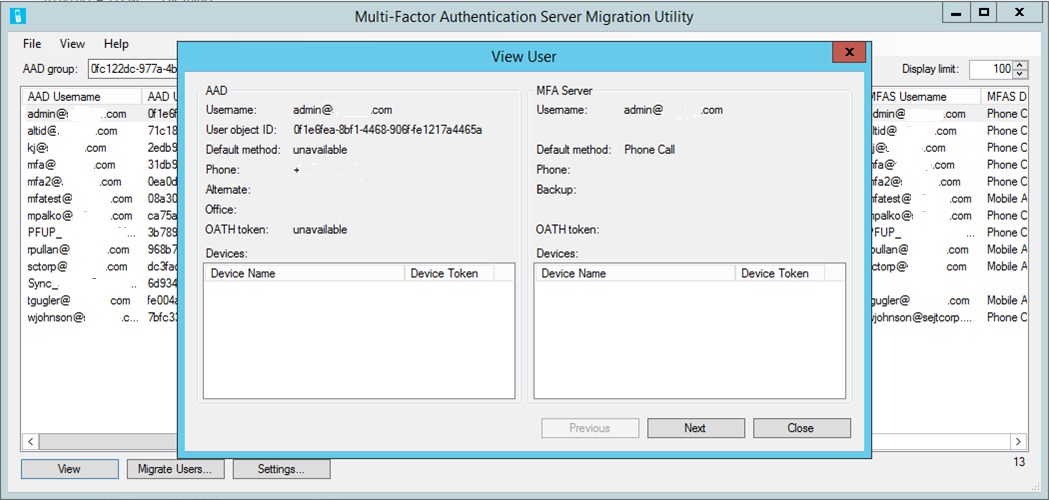

Para exibir dados de atributo de um usuário, realce o usuário e selecione Exibir:

Essa janela exibe os atributos do usuário selecionado no Microsoft Entra ID e no Servidor de MFA local. Você pode usar essa janela para ver como os dados foram gravados em um usuário após a migração.

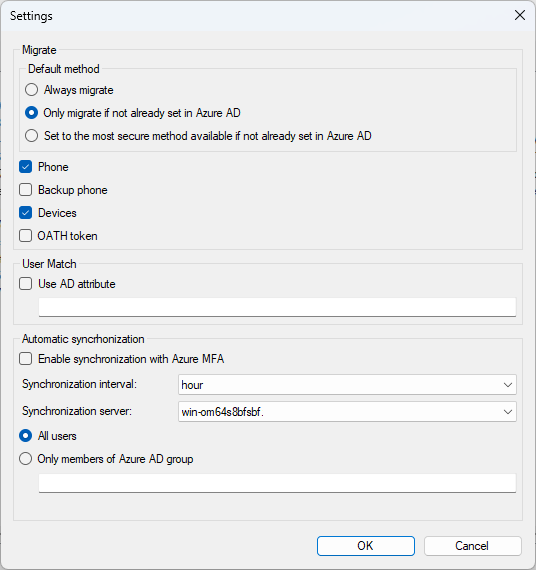

A opção Configurações permite que você altere as configurações do processo de migração:

Migrar: há três opções para migrar o método de autenticação padrão do usuário:

- Sempre migrar

- Migrar somente se ainda não estiver definido no Microsoft Entra ID

- Defina como o método mais seguro disponível se ainda não estiver definido no Microsoft Entra ID

Essas opções fornecem flexibilidade ao migrar o método padrão. Além disso, a política Métodos de autenticação é verificada durante a migração. Se o método padrão que está sendo migrado não for permitido pela política, ele será definido como o método mais seguro disponível.

Correspondência do usuário – permite que você especifique um atributo do Active Directory local diferente para correspondência do UPN do Microsoft Entra em vez da correspondência padrão com userPrincipalName:

- O utilitário de migração tenta fazer a correspondência direta com o UPN antes de usar o atributo do Active Directory local.

- Se nenhuma correspondência for encontrada, ela chamará uma API do Windows para localizar o UPN do Microsoft Entra e obter o SID, que ele usa para pesquisar a lista de usuários do Servidor MFA.

- Se a API do Windows não encontrar o usuário ou o SID não for encontrado no Servidor MFA, ele usará o atributo configurado do Active Directory para localizar o usuário no Active Directory local e, em seguida, usará o SID para pesquisar a lista de usuários do Servidor MFA.

Sincronização automática: inicia um serviço em segundo plano que vai monitorar continuamente todas as alterações de método de autenticação dos usuários no Servidor de MFA local e gravá-los no Microsoft Entra ID no intervalo de tempo especificado definido.

Servidor de sincronização: permite que o serviço de Sincronização de Migração de Servidor MFA seja executado em um servidor MFA secundário, em vez de ser executado apenas no primário. Para configurar o serviço de Sincronização de Migração a ser executado em um servidor secundário, o script

Configure-MultiFactorAuthMigrationUtility.ps1deve ser executado no servidor para registrar um certificado com o registro do aplicativo utilitário de migração de servidor MFA. O certificado é usado para autenticar no Microsoft Graph.

O processo de migração pode ser automático ou manual.

As etapas do processo manual são:

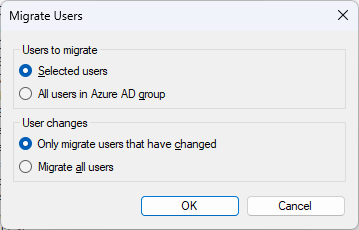

Para iniciar o processo de migração de um usuário ou de uma seleção de vários usuários, pressione e segure a tecla Ctrl enquanto seleciona cada um dos usuários que deseja migrar.

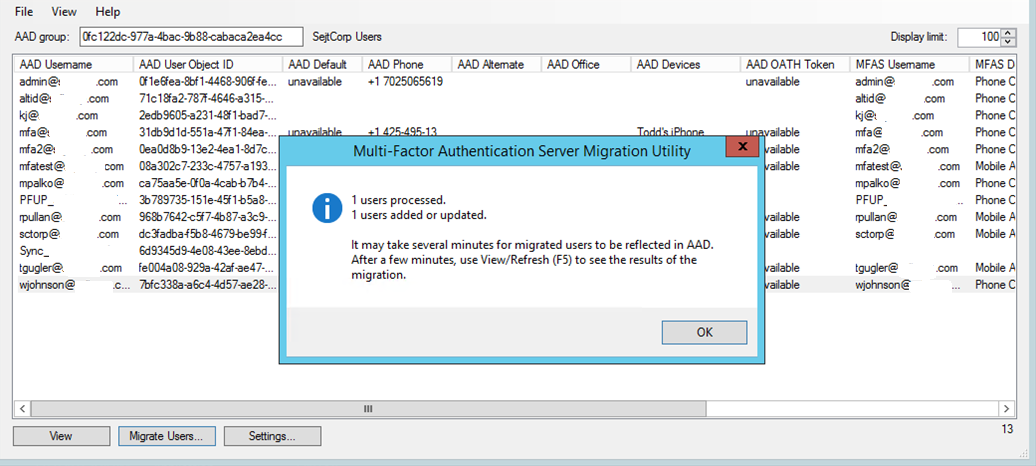

Depois de selecionar os usuários desejados, clique em Migrar Usuários>Usuários selecionados>OK.

Para migrar todos os usuários do grupo, clique em Migrar Usuários>Todos os usuários no grupo do Microsoft Entra>OK.

Você pode migrar usuários mesmo que eles não sejam alterados. Por padrão, o utilitário é definido como Migrar somente usuários que foram alterados. Clique em Migrar todos os usuários para migrar novamente usuários migrados anteriormente inalterados. A migração de usuários inalterados pode ser útil durante o teste se um administrador precisar redefinir as configurações de MFA do Azure de um usuário e quiser migrá-las.

Para o processo automático, clique em Sincronização automática em Configurações e selecione se deseja que todos os usuários sejam sincronizados ou apenas os membros de um determinado grupo do Microsoft Entra.

A tabela a seguir lista a lógica de sincronização dos vários métodos.

| Método | Lógica |

|---|---|

| Telefone | Se não houver uma extensão, atualize o telefone da MFA. Se não houver uma extensão, atualize o telefone do Office. Exceção: se o método padrão for mensagem SMS, remova a extensão e atualize o telefone da MFA. |

| Telefone de Backup | Se não houver uma extensão, atualize o telefone alternativo. Se não houver uma extensão, atualize o telefone do Office. Exceção: se o telefone e o telefone de backup tiverem uma extensão, ignore o telefone de Backup. |

| Aplicativo Móvel | No máximo, cinco dispositivos serão migrados ou apenas quatro se o usuário também tiver um token OATH de hardware. Se houver vários dispositivos com o mesmo nome, migre apenas o mais recente. Os dispositivos serão ordenados do mais novo para o mais antigo. Se os dispositivos já existirem no Microsoft Entra ID, faça a correspondência à chave secreta do Token OATH e faça a atualização. – Se não houver correspondência de chave secreta do Token OATH, faça a correspondência ao token de dispositivo –– Se ele for encontrado, crie um Token OATH de Software para o dispositivo do Servidor de MFA para permitir que o método do Token OATH funcione. As notificações ainda funcionarão usando o dispositivo de autenticação multifator do Microsoft Entra existente. –– Se ele não for encontrado, crie um dispositivo. Se a adição de um novo dispositivo exceder o limite de cinco dispositivos, o dispositivo será ignorado. |

| Token OATH | Se os dispositivos já existirem no Microsoft Entra ID, faça a correspondência à chave secreta do Token OATH e faça a atualização. – Se ele não for encontrado, adicione um novo dispositivo de Token OATH de hardware. Se a adição de um novo dispositivo exceder o limite de cinco dispositivos, o token OATH será ignorado. |

Os métodos de MFA serão atualizados com base no que foi migrado e o método padrão será definido. O Servidor de MFA acompanhará o último carimbo de data/hora de migração e migrará o usuário novamente se as configurações de MFA do usuário forem alteradas ou se um administrador modificar o que será migrado na caixa de diálogo Configurações.

Durante o teste, recomendamos fazer uma migração manual primeiro e testá-la para garantir que um determinado número de usuários se comporte conforme o esperado. Quando o teste for bem-sucedido, ative a sincronização automática do grupo do Microsoft Entra que você deseja migrar. À medida que você adiciona usuários a esse grupo, as informações são sincronizadas automaticamente com o Microsoft Entra ID. O Utilitário de Migração do Servidor de MFA tem como destino um grupo do Microsoft Entra, mas esse grupo pode abranger usuários e grupos de usuários aninhados.

Após a conclusão, uma confirmação informará você sobre as tarefas concluídas:

Conforme mencionado na mensagem de confirmação, podem ser necessários vários minutos para que os dados migrados apareçam em objetos de usuário no Microsoft Entra ID. Os usuários podem ver os métodos migrados acessando aka.ms/mfasetup.

Dica

Você pode reduzir o tempo necessário para exibir grupos se não precisar exibir os métodos de MFA do Microsoft Entra. Clique em Exibir>Métodos do Azure AD MFA para alternar a exibição de colunas para AAD Default, AAD Phone, AAD Alternate, AAD Office, AAD Devices e AAD OATH Token. Quando as colunas estão ocultas, algumas chamadas à API do Microsoft Graph são ignoradas, o que melhora muito o tempo de carregamento do usuário.

Exibir detalhes da migração

Você pode usar logs de auditoria ou o Log Analytics para exibir detalhes das migrações de usuário do Servidor MFA para o Azure MFA.

Usar logs de auditoria

Para acessar os logs de auditoria no centro de administração do Microsoft Entra para ver detalhes das migrações de usuário do Servidor MFA para o Azure MFA, siga estas etapas:

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Autenticação.

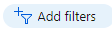

Navegue até Identidade>Monitoramento e integridade>Logs de auditoria. Para filtrar os logs, clique em Adicionar filtros.

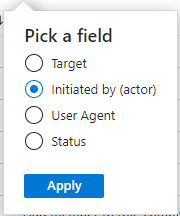

Selecione Iniciado por (ator) e clique em Aplicar.

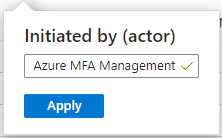

Digite Gerenciamento de MFA do Azure e clique em Aplicar.

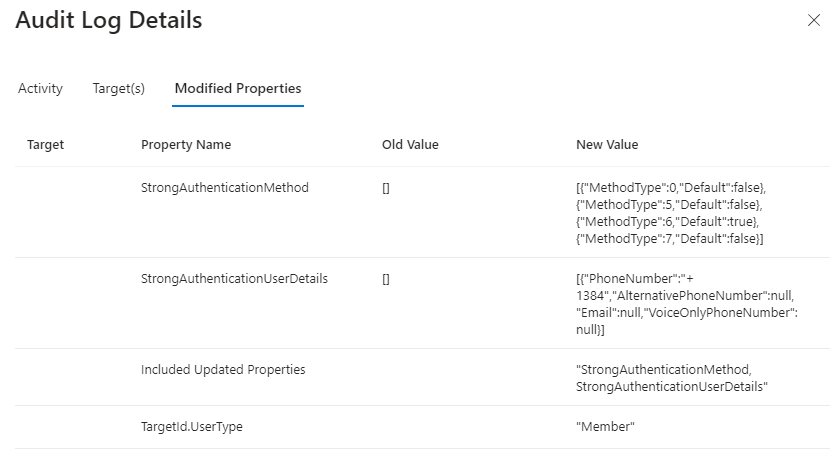

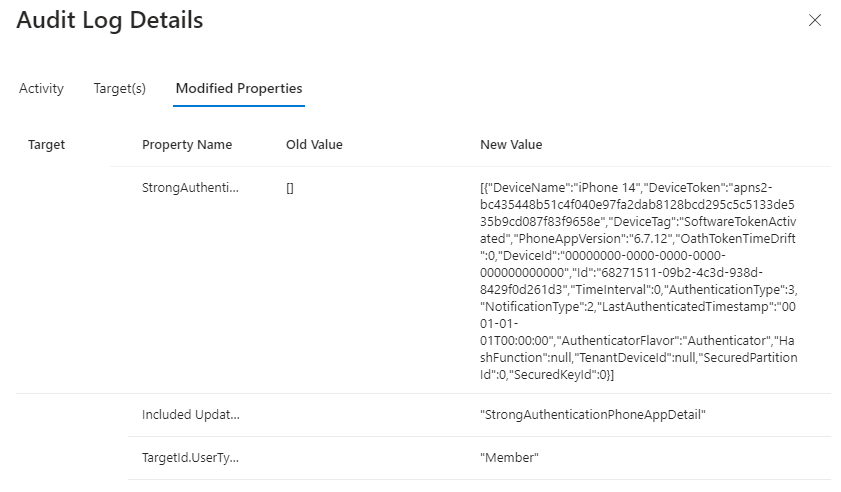

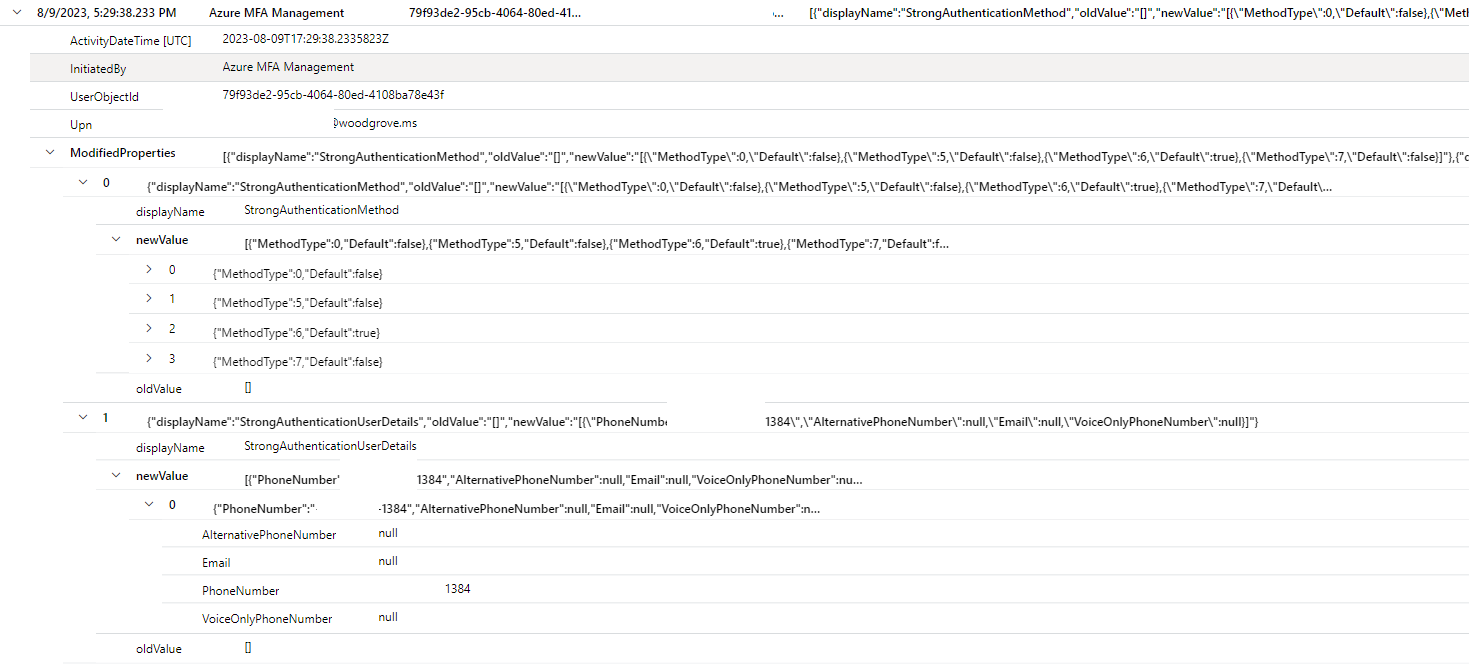

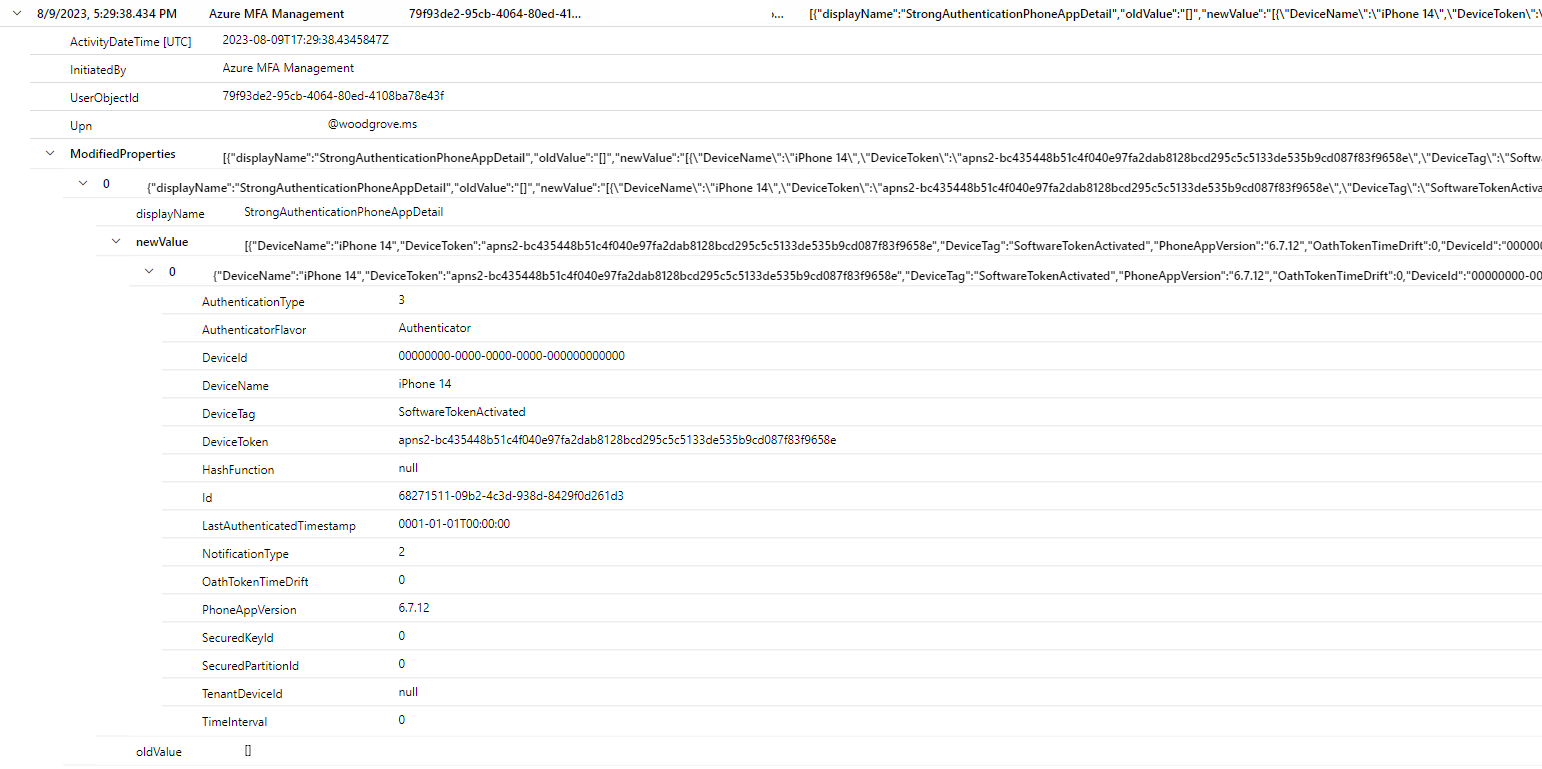

Esse filtro exibe apenas logs do Utilitário de Migração de Servidor MFA. Para exibir detalhes de uma migração de usuário, clique em uma linha e, em seguida, escolha a guia Propriedades modificadas. Essa guia mostra alterações nos métodos de MFA registrados e números de telefone.

A tabela a seguir lista o método de autenticação para cada código.

Código Método 0 Voz móvel 2 Voz escritório 3 Voz móvel alternativa 5 SMS 6 Notificação por push Microsoft Authenticator 7 Hardware ou token de software OTP Se algum dispositivo de usuário tiver sido migrado, haverá uma entrada de log separada.

Usar o Log Analytics

Os detalhes das migrações de usuário do Servidor MFA para o Azure MFA também podem ser consultados usando o Log Analytics.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Azure MFA Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| extend Upn = tostring(TargetResources[0]["userPrincipalName"])

| extend ModifiedProperties = TargetResources[0]["modifiedProperties"]

| project ActivityDateTime, InitiatedBy, UserObjectId, Upn, ModifiedProperties

| order by ActivityDateTime asc

Esta captura de tela mostra as alterações na migração do usuário:

Esta captura de tela mostra as alterações na migração de dispositivo:

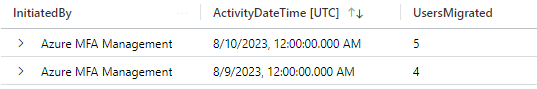

O Log Analytics também pode ser usado para resumir a atividade de migração do usuário.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Azure MFA Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| summarize UsersMigrated = dcount(UserObjectId) by InitiatedBy, bin(ActivityDateTime, 1d)

Validar e testar

Depois de migrar os dados do usuário com êxito, você pode validar a experiência do usuário final com a distribuição em etapas antes de fazer a alteração do locatário global. O processo a seguir permitirá que você use como destino grupos específicos do Microsoft Entra para a distribuição em etapas da MFA. A distribuição em etapas informa o Microsoft Entra ID que ele deve executar a MFA usando a autenticação multifator do Microsoft Entra para usuários nos grupos de destino, em vez de enviá-los localmente para executar a MFA. Você pode validar e testar esse processo. Recomendamos o uso do centro de administração do Microsoft Entra, mas se preferir, você também pode usar o Microsoft Graph.

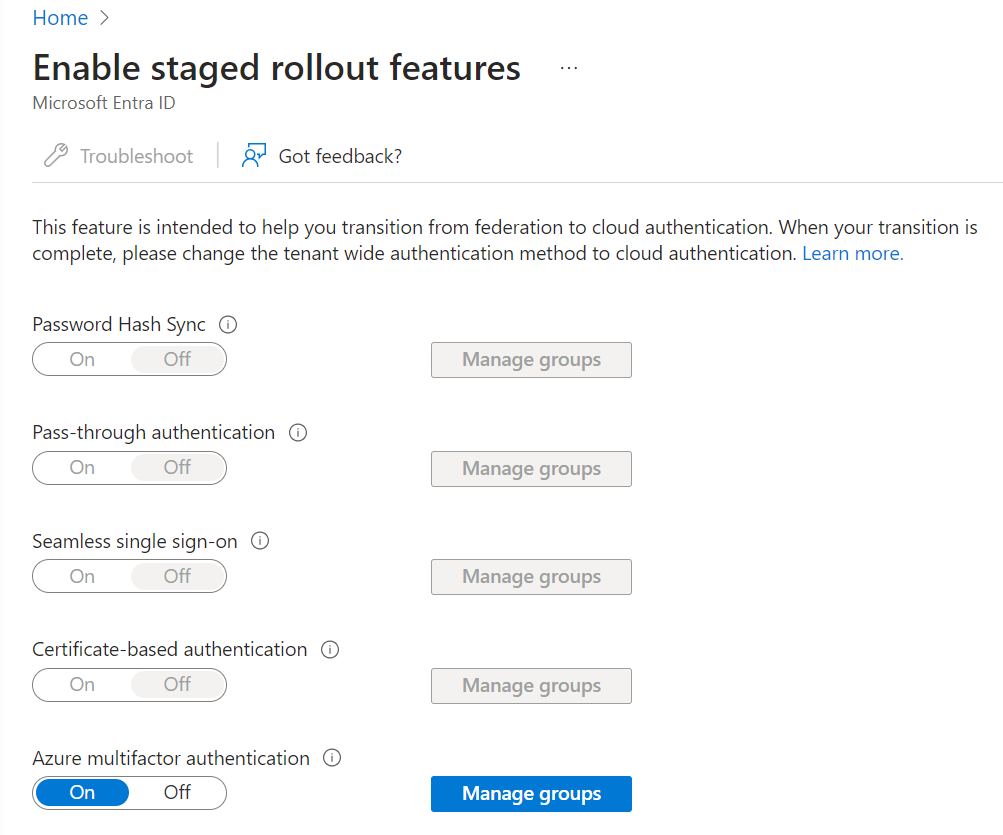

Habilitar a Distribuição em Etapas

Acesse a seguinte URL: Habilitar recursos de distribuição em etapas – Microsoft Azure.

Altere Autenticação multifator do Azure para Ativado e clique em Gerenciar grupos.

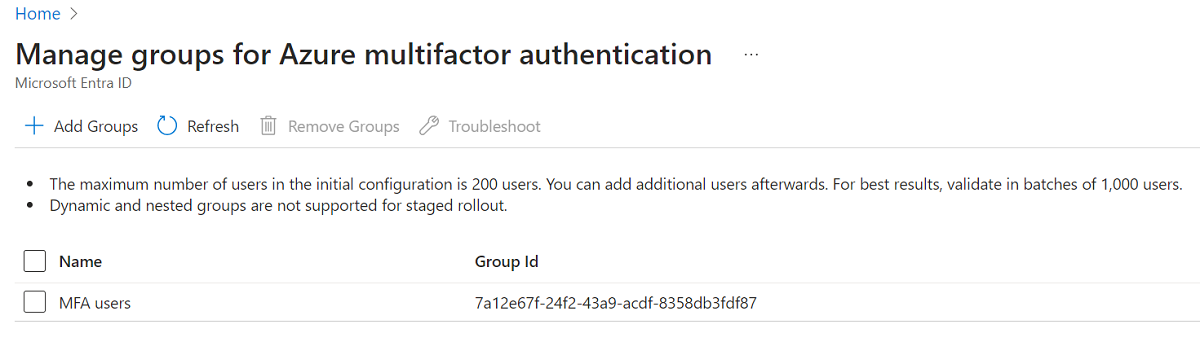

Clique em Adicionar grupos e adicione os grupos que contêm os usuários que você deseja habilitar para a Azure AD MFA. Os grupos selecionados aparecem na lista exibida.

Observação

Todos os grupos de destino que usam o método do Microsoft Graph abaixo também aparecerão nesta lista.

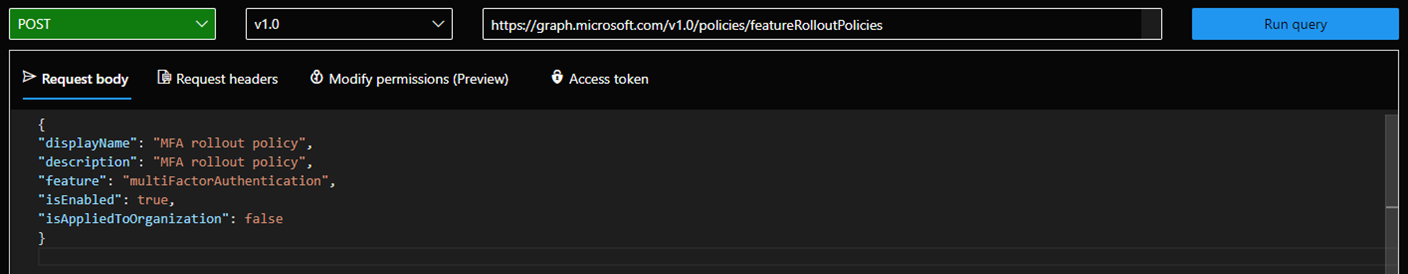

Habilitar a distribuição em etapas usando o Microsoft Graph

Criar o featureRolloutPolicy

Acesse aka.ms/ge e faça logon no Explorador do Graph usando uma conta de administrador de identidade híbrida no locatário que você deseja configurar para a distribuição em etapas.

Verifique se POST está selecionado e direcionado ao seguinte ponto de extremidade:

https://graph.microsoft.com/v1.0/policies/featureRolloutPoliciesO corpo da solicitação deve conter o seguinte (alterar a política de distribuição de MFA para um nome e uma descrição da organização):

{ "displayName": "MFA rollout policy", "description": "MFA rollout policy", "feature": "multiFactorAuthentication", "isEnabled": true, "isAppliedToOrganization": false }

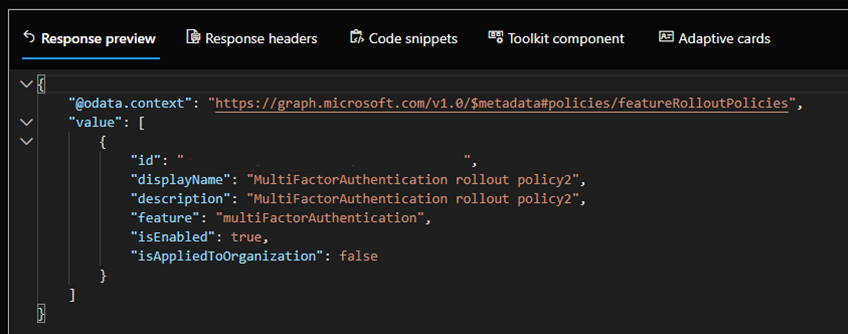

Execute um GET com o mesmo ponto de extremidade e anote o valor da ID (riscado na imagem a seguir):

Fazer o direcionamento aos grupos do Microsoft Entra que contêm os usuários que você deseja testar

Crie uma solicitação POST com o seguinte ponto de extremidade (substitua {ID da política} pelo valor da ID copiado da etapa 1d):

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{ID of policy}/appliesTo/$refO corpo da solicitação deve conter o seguinte (substitua {ID do grupo} pela ID do objeto do grupo que você deseja usar como destino da distribuição em etapas):

{ "@odata.id": "https://graph.microsoft.com/v1.0/directoryObjects/{ID of group}" }Repita as etapas a e b para outros grupos que você deseja usar como destino da distribuição em etapas.

Você pode ver a política atual em vigor executando GET na seguinte URL:

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{policyID}?$expand=appliesToO processo anterior usa o recurso featureRolloutPolicy. A documentação pública ainda não foi atualizada com o novo recurso multifactorAuthentication, mas tem informações detalhadas de como interagir com a API.

Confirme a experiência de MFA do usuário final. Veja algumas verificações a fazer:

- Os usuários veem os métodos em aka.ms/mfasetup?

- Os usuários recebem chamadas telefônicas/mensagens de texto?

- Eles podem se autenticar com êxito usando os métodos acima?

- Os usuários recebem notificações do Authenticator com êxito? Eles conseguem aprovar essas notificações? A autenticação foi bem-sucedida?

- Os usuários podem se autenticar com êxito usando tokens OATH de hardware?

Instruir os usuários

Verifique se os usuários sabem o que esperar quando forem movidos para a Azure AD MFA, incluindo os novos fluxos de autenticação. Você também pode instruir os usuários a usar o portal de Registro Combinado do Microsoft Entra ID (aka.ms/mfasetup) para gerenciar os métodos de autenticação em vez do Portal do usuário quando as migrações forem concluídas. As alterações feitas em métodos de autenticação no Microsoft Entra ID não serão propagadas de volta no ambiente local. Em uma situação em que você precise reverter para o Servidor de MFA, as alterações feitas pelos usuários no Microsoft Entra ID não estarão disponíveis no Portal do usuário do Servidor de MFA.

Se você usa soluções de terceiros que dependem do Servidor do Azure MFA para autenticação (confira os serviços de autenticação), é melhor que os usuários continuem a fazer alterações nos métodos de MFA no Portal do usuário. Essas alterações serão sincronizadas automaticamente com o Microsoft Entra ID. Depois de migrar essas soluções de terceiros, você poderá mover os usuários para a página de registro combinado do Microsoft Entra ID.

Migração de usuários completa

Repita as etapas de migração nas seções Migrar dados de usuários e Validar e testar até que todos os dados de usuários sejam migrados.

Migrar as dependências do Servidor de MFA

Usando os pontos de dados coletados nos serviços de Autenticação, comece a realizar as várias migrações necessárias. Depois que isso for concluído, faça com que os usuários gerenciem os métodos de autenticação no portal de registro combinado, não no Portal do usuário no Servidor de MFA.

Atualizar as configurações de federação de domínio

Depois de concluir as migrações de usuários e remover todos os serviços de Autenticação do Servidor de MFA, é hora de atualizar as configurações de federação de domínio. Após a atualização, o Microsoft Entra não enviará mais solicitações de MFA ao servidor de federação local.

A fim de configurar o Microsoft Entra ID para ignorar solicitações de MFA ao servidor de federação local, instale o SDK do PowerShell do Microsoft Graph e defina federatedIdpMfaBehavior como rejectMfaByFederatedIdp, como é mostrado no exemplo a seguir.

Solicitação

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc

Content-Type: application/json

{

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Resposta

Observação: o objeto de resposta mostrado aqui pode ser reduzido para facilitar a leitura.

HTTP/1.1 200 OK

Content-Type: application/json

{

"@odata.type": "#microsoft.graph.internalDomainFederation",

"id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc",

"issuerUri": "http://contoso.com/adfs/services/trust",

"metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex",

"signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"passiveSignInUri": "https://sts.contoso.com/adfs/ls",

"preferredAuthenticationProtocol": "wsFed",

"activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed",

"signOutUri": "https://sts.contoso.com/adfs/ls",

"promptLoginBehavior": "nativeSupport",

"isSignedAuthenticationRequestRequired": true,

"nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"signingCertificateUpdateStatus": {

"certificateUpdateResult": "Success",

"lastRunDateTime": "2021-08-25T07:44:46.2616778Z"

},

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

Os usuários não serão mais redirecionados ao servidor de federação local de MFA, sejam eles destinos da ferramenta de distribuição em etapas ou não. Observe que essa alteração pode levar até 24 horas para entrar em vigor.

Observação

A atualização da configuração de federação de domínio pode levar até 24 horas para entrar em vigor.

Opcional: desabilitar o Portal do usuário do Servidor de MFA

Depois que você concluir a migração de todos os dados de usuários, os usuários finais poderão começar a usar as páginas de registro combinado do Microsoft Entra ID para gerenciar métodos de MFA. Há algumas formas de impedir que os usuários usem o Portal do usuário no Servidor de MFA:

- Redirecionar a URL do Portal do usuário do Servidor de MFA para aka.ms/mfasetup

- Desmarque a caixa de seleção Permitir que os usuários façam logon na guia Configurações na seção Portal do usuário do Servidor de MFA para impedir que os usuários façam logon no portal.

Desativar o Servidor de MFA

Quando você não precisar mais do Servidor do Azure MFA, siga as práticas normais de preterimento do servidor. Não é necessário realizar nenhuma ação especial no Microsoft Entra ID para indicar que o Servidor de MFA foi desativado.

Plano de reversão

Se a atualização tiver problemas, siga estas etapas de reversão:

Desinstalar o Servidor de MFA 8.1.

Substituir PhoneFactor.pfdata pelo backup feito antes da atualização.

Observação

As alterações desde que o backup foi feito serão perdidas, mas serão mínimas se o backup tiver ocorrido logo antes da atualização e se a atualização não foi bem-sucedida.

Execute o instalador da versão anterior (por exemplo, 8.0.x.x).

Configure o Microsoft Entra ID para aceitar solicitações de MFA para o servidor de federação local. Use o PowerShell do Graph para definir federatedIdpMfaBehavior como

enforceMfaByFederatedIdp, conforme é mostrado no exemplo a seguir.Solicitação

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc Content-Type: application/json { "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }O objeto de resposta a seguir for reduzido para aumentar a legibilidade.

Resposta

HTTP/1.1 200 OK Content-Type: application/json { "@odata.type": "#microsoft.graph.internalDomainFederation", "id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc", "issuerUri": "http://contoso.com/adfs/services/trust", "metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex", "signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "passiveSignInUri": "https://sts.contoso.com/adfs/ls", "preferredAuthenticationProtocol": "wsFed", "activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed", "signOutUri": "https://sts.contoso.com/adfs/ls", "promptLoginBehavior": "nativeSupport", "isSignedAuthenticationRequestRequired": true, "nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "signingCertificateUpdateStatus": { "certificateUpdateResult": "Success", "lastRunDateTime": "2021-08-25T07:44:46.2616778Z" }, "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }

Defina a opção Distribuição em etapas do Azure AD MFA como Desativada. Os usuários serão redirecionados novamente ao servidor de federação local da MFA.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de