Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

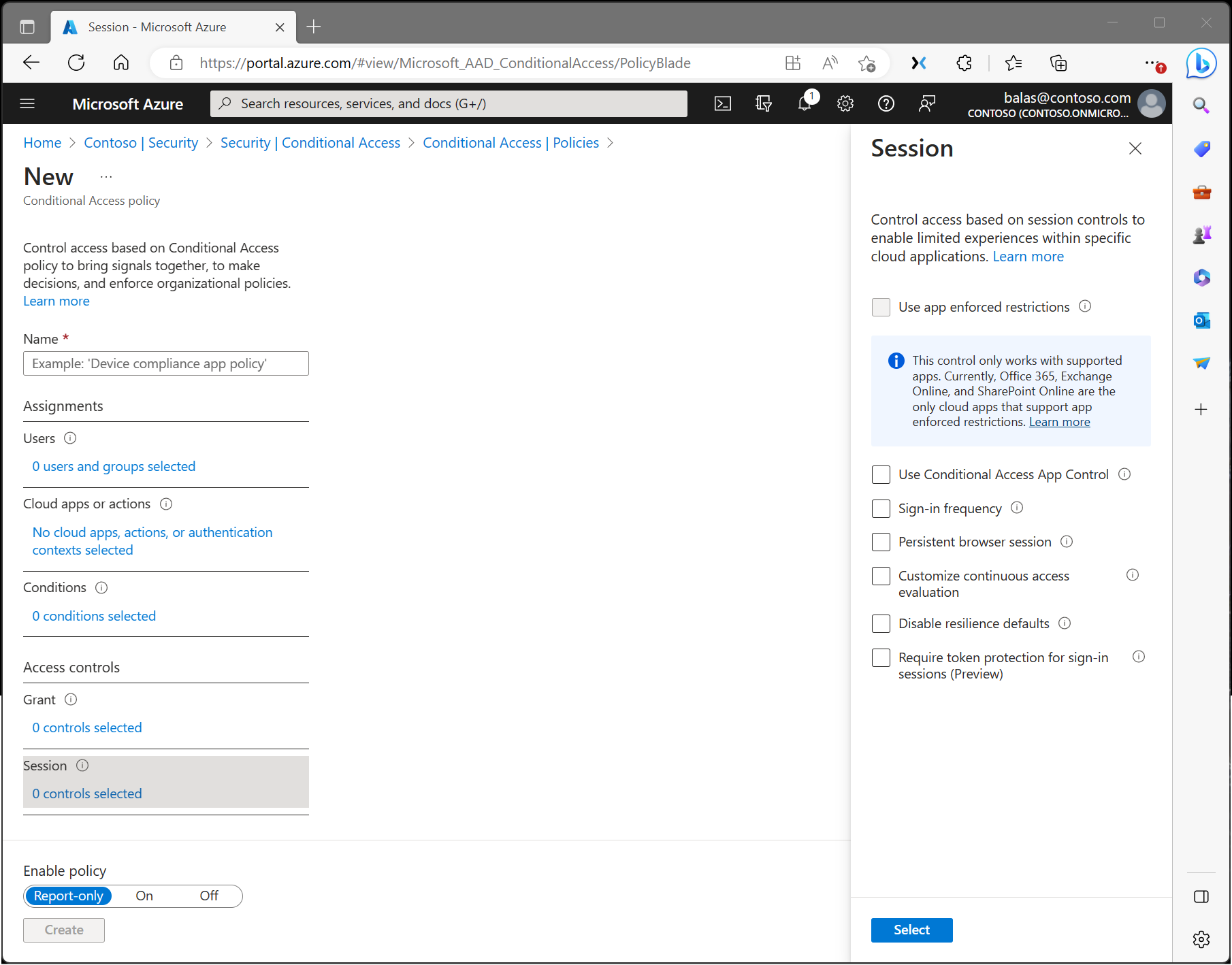

Em uma política de Acesso Condicional, um administrador pode usar controles de sessão para habilitar experiências limitadas em aplicativos de nuvem específicos.

Restrições impostas pelo aplicativo

As organizações podem usar o controle para exigir que o Microsoft Entra ID passe informações sobre o dispositivo para os aplicativos na nuvem selecionados. As informações do dispositivo permitem que os aplicativos em nuvem saibam se uma conexão é de um dispositivo compatível ou conectado ao domínio e atualizem a experiência da sessão. Quando selecionado, o aplicativo em nuvem usa as informações do dispositivo para fornecer aos usuários uma experiência limitada ou completa. Limitado caso o dispositivo não seja gerenciado ou conforme, e completo se o dispositivo estiver gerenciado e em conformidade.

Para obter uma lista de aplicativos e etapas com suporte para configurar políticas, consulte os seguintes artigos:

- Tempo limite de sessão ociosa para o Microsoft 365.

- Saiba como habilitar o acesso limitado com o SharePoint Online.

- Saiba como habilitar o acesso limitado com o Exchange Online.

Controle de aplicativo de Acesso Condicional

O Controle de Aplicativos de Acesso Condicional usa uma arquitetura de proxy reverso e é exclusivamente integrado ao Acesso Condicional do Microsoft Entra. O Acesso Condicional do Microsoft Entra permite impor controles de acesso nos aplicativos da sua organização com base em condições específicas. As condições definem a quais usuários, grupos, aplicativos de nuvem, locais e redes uma política de Acesso Condicional se aplica. Depois de determinar as condições, encaminhe os usuários para o Microsoft Defender para Aplicativos de Nuvem para proteger dados com o Controle de Aplicativo de Acesso Condicional aplicando controles de acesso e sessão.

O Controle de Aplicativo de Acesso Condicional permite o monitoramento e controle em tempo real do acesso e das sessões do aplicativo com base nas políticas de acesso e de sessão. Use políticas de acesso e sessão no portal do Defender para Aplicativos de Nuvem para refinar filtros e definir ações.

Imponha esse controle com o Microsoft Defender para Aplicativos de Nuvem, em que os administradores podem implantar o Controle de Aplicativos de Acesso Condicional para aplicativos em destaque e usar políticas de sessão do Microsoft Defender para Aplicativos de Nuvem.

Para o Microsoft Edge para Empresas, imponha esse controle com a Prevenção contra Perda de Dados do Microsoft Purview, em que os administradores podem ajudar a impedir que os usuários compartilhem informações confidenciais com aplicativos de nuvem no Edge for Business. A configuração personalizada do Controle de Aplicativo de Acesso Condicional é necessária para aplicativos incluídos nessas políticas.

Frequência de entrada

A frequência de entrada especifica por quanto tempo um usuário pode permanecer conectado antes de ser solicitado a entrar novamente ao acessar um recurso. Os administradores podem definir um período de tempo (horas ou dias) ou exigir reautenticação todas as vezes.

A configuração de frequência de entrada funciona com aplicativos que usam protocolos OAuth 2.0 ou OIDC. A maioria dos aplicativos nativos da Microsoft para Windows, Mac e mobile, incluindo os aplicativos Web a seguir, seguem essa configuração.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Portal de administração do Microsoft 365

- Exchange Online

- SharePoint e OneDrive

- Cliente Web do Teams

- Dynamics CRM Online

- portal do Azure

Para obter mais informações, consulte Configurar o gerenciamento de sessão de autenticação com Acesso Condicional.

Sessão persistente do navegador

Uma sessão persistente do navegador permite que os usuários permaneçam conectados após o fechamento e a reabertura da janela do navegador.

Para obter mais informações, consulte Configurar o gerenciamento de sessão de autenticação com Acesso Condicional.

Personalizar a avaliação contínua de acesso

A avaliação de acesso contínuo é habilitada automaticamente como parte das políticas de Acesso Condicional de uma organização. Para organizações que desejam desabilitar a avaliação de acesso contínuo, essa configuração agora é uma opção no controle de sessão no Acesso Condicional. Políticas de avaliação de acesso contínuo se aplicam a todos os usuários ou usuários e grupos específicos. Os administradores podem fazer a seleção a seguir ao criar uma nova política ou editar uma política de acesso condicional existente.

- Desabilitar funciona somente quando todos os recursos (anteriormente 'Todos os aplicativos de nuvem') estiverem selecionados, nenhuma condição estiver selecionada e Desabilitar estiver selecionado em Sessão>Personalizar avaliação de acesso contínuo em uma política de Acesso Condicional. Você pode desabilitar todos os usuários ou usuários e grupos específicos.

Desabilitar padrões de resiliência

Durante uma interrupção, o Microsoft Entra ID estende o acesso às sessões existentes ao impor políticas de Acesso Condicional.

Se os padrões de resiliência estiverem desabilitados, o acesso será negado quando as sessões existentes expirarem. Para obter mais informações, consulte Acesso Condicional: padrões de resiliência.

Exigir proteção de token para sessões de entrada

A proteção de token, às vezes chamada de associação de token no setor, tenta reduzir os ataques usando o roubo de token, garantindo que um token seja utilizável somente do dispositivo pretendido. Se um invasor roubar um token por meio de sequestro ou ataque de repetição, ele poderá representar a vítima até que o token expire ou seja revogado. O roubo de token é raro, mas seu impacto pode ser significativo. Para obter mais informações, consulte Acesso Condicional: proteção de token.

Usar o perfil de segurança do Acesso Global Seguro

Usar um perfil de segurança com Acesso Condicional combina controles de identidade com segurança de rede no produto SSE (Security Service Edge) da Microsoft, o Microsoft Entra Internet Access. Selecionar esse controle de sessão permite que você traga reconhecimento de identidade e contexto para perfis de segurança, que são agrupamentos de várias políticas criadas e gerenciadas no Acesso Seguro Global.