Políticas gerenciadas pela Microsoft

Conforme mencionado no Relatório de Defesa Digital da Microsoft em outubro de 2023

... ameaças à paz digital reduziram a confiança na tecnologia e destacaram a necessidade urgente de melhores defesas cibernéticas em todos os níveis...

... na Microsoft, nossos mais de 10.000 especialistas em segurança analisam mais de 65 trilhões de sinais por dia... gerando alguns dos insights mais influentes sobre segurança cibernética. Juntos, podemos criar resiliência cibernética através de ações inovadoras e defesa coletiva.

Como parte deste trabalho, estamos disponibilizando políticas gerenciadas pela Microsoft em locatários do Microsoft Entra em todo o mundo. Essas políticas simplificadas de Acesso Condicional tomam medidas para exigir autenticação multifator, o que, de acordo com um estudo recente, pode reduzir o risco de comprometimento em 99,22%.

No lançamento, a Microsoft está implantando as três políticas a seguir em que nossos dados nos dizem que aumentariam a postura de segurança de uma organização:

- Autenticação multifator para administradores que acessam Portais de Administração da Microsoft

- Autenticação multifator para usuários de autenticação multifator por usuário

- Autenticação multifator e reautenticação para entradas suspeitas

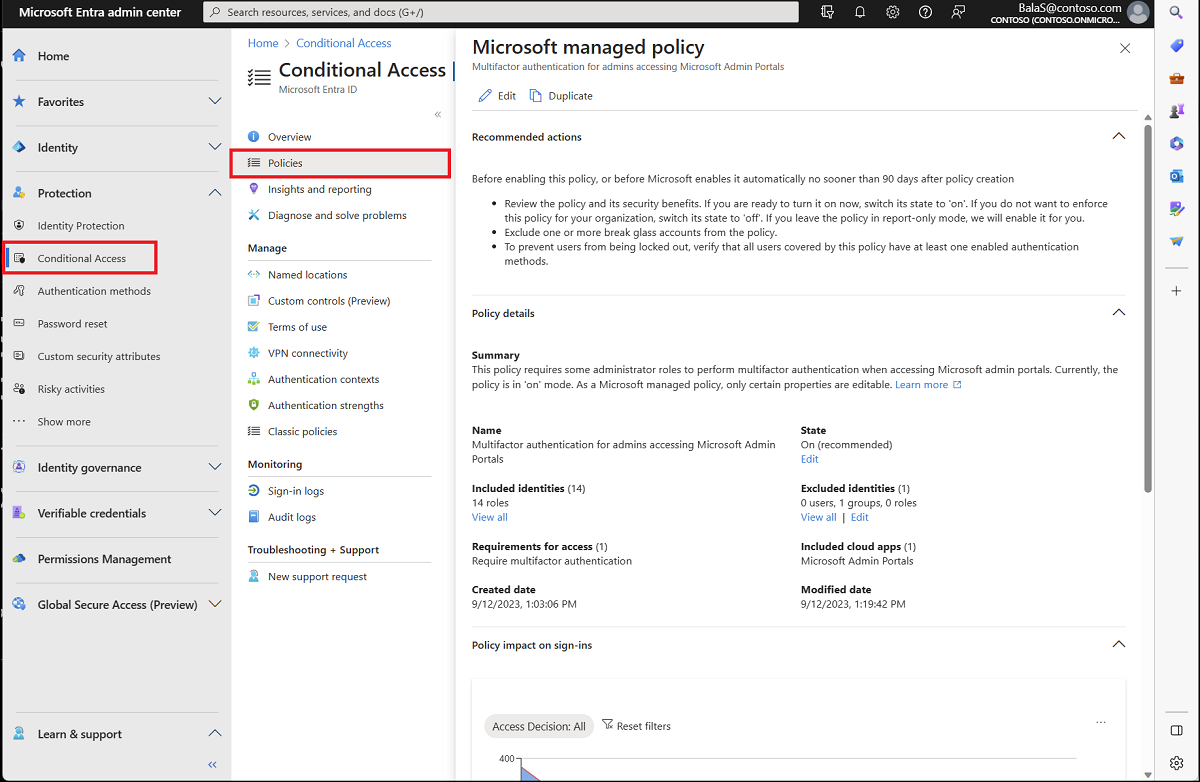

Os administradores com pelo menos a função Administrador de Acesso Condicional atribuída encontram essas políticas no centro de administração do Microsoft Entra em Proteção>Acesso Condicional>Políticas.

Os administradores têm a capacidade de Editar o Status (Ativado, Desativado ou Somente Relatório) e as Identidades excluídas (Usuários, Grupos e Funções) na política. As organizações devem excluir suas contas de acesso de emergência dessas políticas da mesma forma que em outras políticas de Acesso Condicional.

Dica

O uso do lápis Editar na parte superior para modificar a política de autenticação multifator por usuário gerenciada pela Microsoft pode resultar no erro de falha ao atualizar. Para conseguir ignorar esse problema, selecione Editar na seção Identidades Excluídas da política.

A Microsoft habilitará essas políticas após no máximo 90 dias após serem introduzidas em seu locatário se elas forem deixadas no estado Somente relatório. Os administradores podem habilitar essas políticas mais cedo, se desejarem.

Políticas

Essas políticas gerenciadas pela Microsoft permitem que os administradores façam modificações simples, como excluir usuários ou alterá-los do modo somente relatório para ativado ou desativado. No entanto, eles não poderão renomear ou excluir as políticas gerenciadas pela Microsoft. À medida que os Administradores ficam mais confortáveis com a política de Acesso Condicional, eles podem optar por clonar a política e fazer versões personalizadas.

À medida que as ameaças evoluem ao longo do tempo, a Microsoft pode alterar essas políticas no futuro para aproveitar novos recursos e funcionalidades para melhorar sua função.

Autenticação multifator para administradores que acessam Portais de Administração da Microsoft

Essa política abrange 14 funções de administrador que consideramos altamente privilegiadas, que estão acessando o grupo Portais de Administração da Microsofte exige a execução de autenticação multifator.

Essa política tem como destino locatários do Microsoft Entra ID P1 e P2 em que os padrões de segurança não estão habilitados.

Autenticação multifator para usuários de autenticação multifator por usuário

Essa política abrange usuários por usuário da MFA, uma configuração que a Microsoft não recomenda mais. O Acesso condicional oferece uma melhor experiência de administração com muitos recursos adicionais. A consolidação de todas as políticas de MFA no Acesso Condicional pode ajudar você a ser mais direcionado na exigência de MFA, reduzindo o atrito com o usuário final e mantendo a postura de segurança.

Essa política se destina a usuários licenciados com o Microsoft Entra ID P1 e P2, nos quais a política de padrões de segurança não está habilitada e há menos de 500 usuários habilitados/impostos para MFA por usuário.

Autenticação multifator e reautenticação para entradas suspeitas

Essa política abrange todos os usuários e requer MFA e reautenticação quando detectamos entradas de alto risco. Nesse caso, o alto risco significa que algo sobre a maneira como o usuário entrou está fora do comum. Essas entradas de alto risco podem incluir: viagens altamente anormais, ataques de pulverização de senha ou ataques de reprodução de token. Para obter mais informações sobre essas definições de risco, consulte o artigo O que são detecções de risco.

Essa política é direcionada a locatários do Microsoft Entra ID P2, nos quais os padrões de segurança não estão habilitados e há licenças suficientes para cada usuário. O Microsoft Entra ID não permite que usuários suspeitos se registrem para MFA, portanto, para evitar que eles sejam impedidos de usar o sistema, essa política só está disponível para organizações em que todos os usuários já estão registrados para MFA.

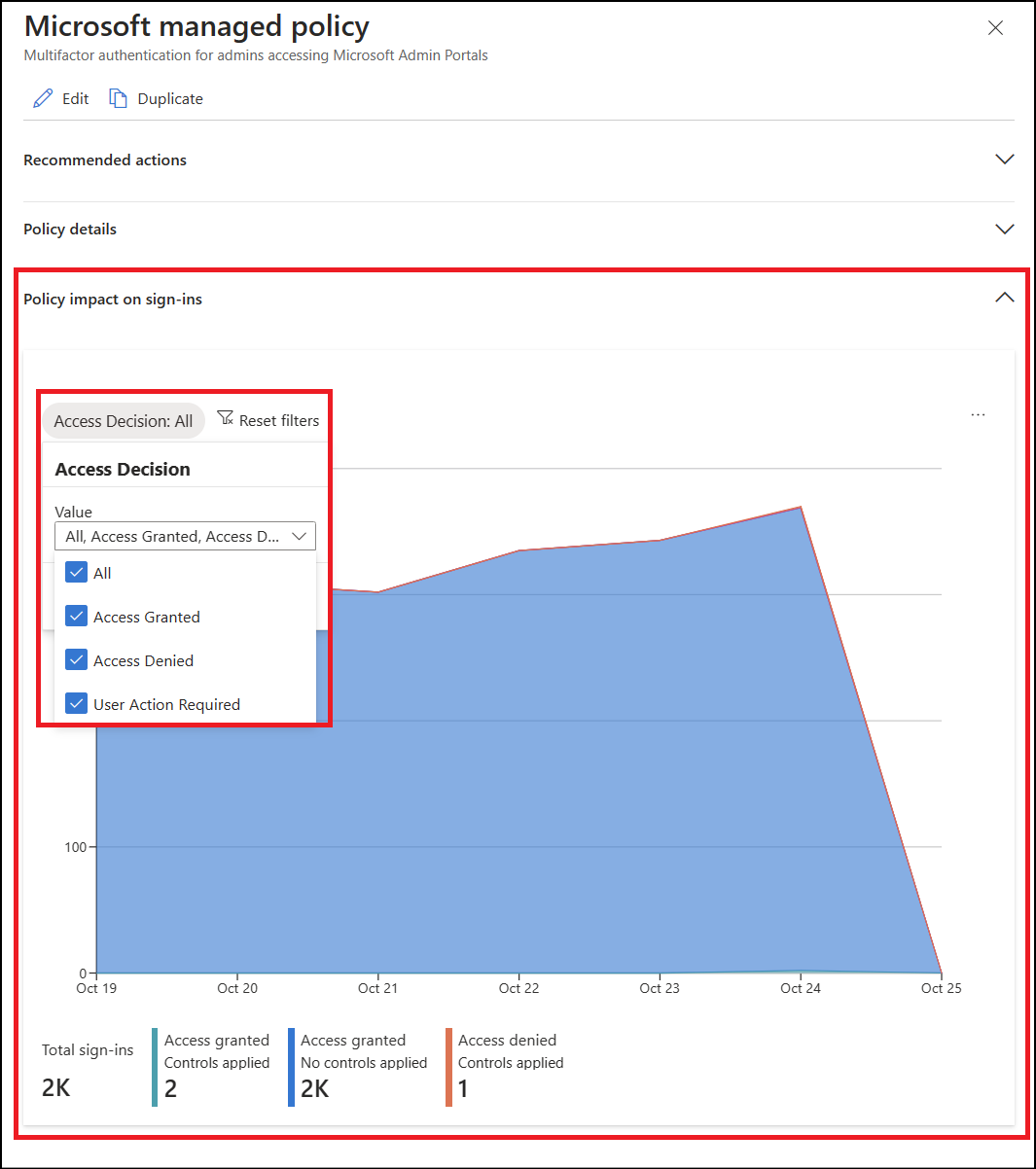

Como posso ver os efeitos?

Os administradores podem examinar o impacto da política na seção de entradas para ver um resumo rápido do efeito da política em seu ambiente.

Os administradores podem examinar os logs de entrada do Microsoft Entra para ver essas políticas em ação em sua organização.

- Entre no Centro de administração do Microsoft Entra como, pelo menos, Leitor de Relatórios.

- Navegue até Identidade>Monitoramento e integridade>Logs de entrada.

- Localize a entrada específica que você deseja examinar. Adicione ou remova filtros e colunas para filtrar informações desnecessárias.

- Adicione filtros para restringir o escopo:

- ID de correlação quando houver um evento específico para investigar.

- Acesso Condicional para ver a falha e o êxito da política. Crie um escopo para o filtro para mostrar apenas as falhas e limitar os resultados.

- Nome de usuário para ver informações relacionadas a usuários específicos.

- Data do escopo, para o período em questão.

- Adicione filtros para restringir o escopo:

- Depois que o evento de entrada que corresponde à entrada do usuário for encontrado, selecione a guia Acesso Condicional. A guia Acesso Condicional mostra a política ou políticas específicas que resultaram na interrupção da entrada.

- Para uma investigação ainda mais profunda, faça uma busca detalhada na configuração das políticas clicando no Nome da Política. Ao clicar no Nome da Política, será exibida a interface do usuário de configuração da política selecionada para revisão e edição.

- O usuário cliente e os detalhes do dispositivo que foram usados para a avaliação da política de Acesso Condicional também estão disponíveis nas guias Informações Básicas, Localização, Informações do Dispositivo, Detalhes de Autenticação e Detalhes Adicionais do evento de entrada.

O que é Acesso Condicional?

O Acesso Condicional é um recurso do Microsoft Entra que permite que as organizações imponham requisitos de segurança ao acessar recursos. Normalmente, ele é usado para impor a autenticação multifator, a configuração do dispositivo ou os requisitos de local de rede.

Essas políticas podem ser consideradas lógicas se forem instruções then.

Se as atribuições (usuários, recursos e condições) forem verdadeiras, então aplique os controles de acesso (concessão e/ou sessão) na política. Se você é um administrador, que deseja acessar um dos portais de administração da Microsoft, então você deve executar a autenticação multifator para provar que é realmente você.

E se eu quiser fazer mais alterações?

Os administradores podem optar por fazer outras alterações nessas políticas duplicando-as, usando o botão Duplicar no modo de exibição de lista de políticas. Essa nova política pode ser configurada da mesma forma que qualquer outra política de Acesso Condicional a partir de uma posição recomendada pela Microsoft.