Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

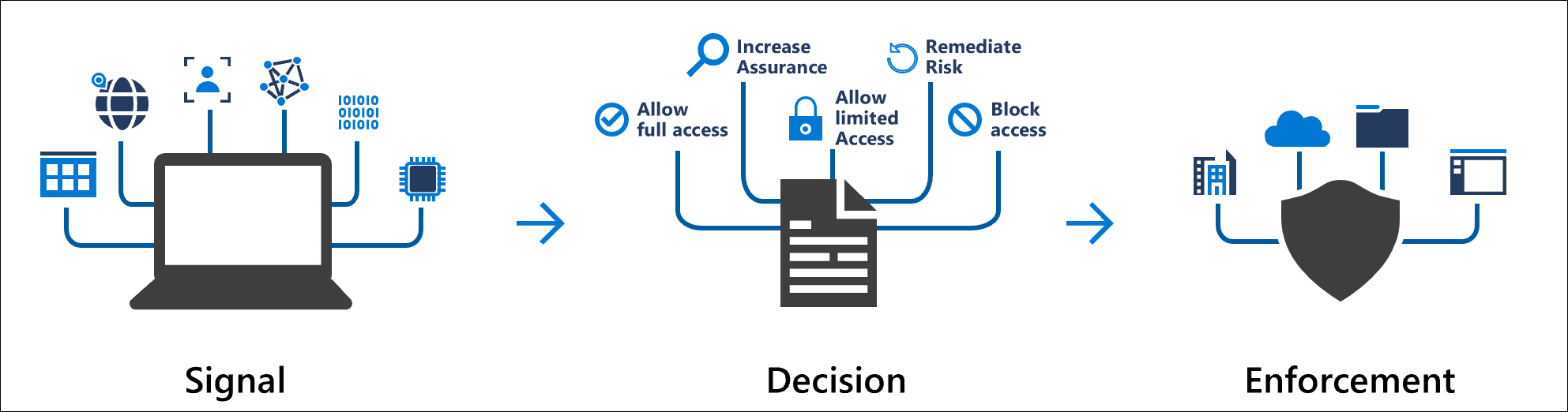

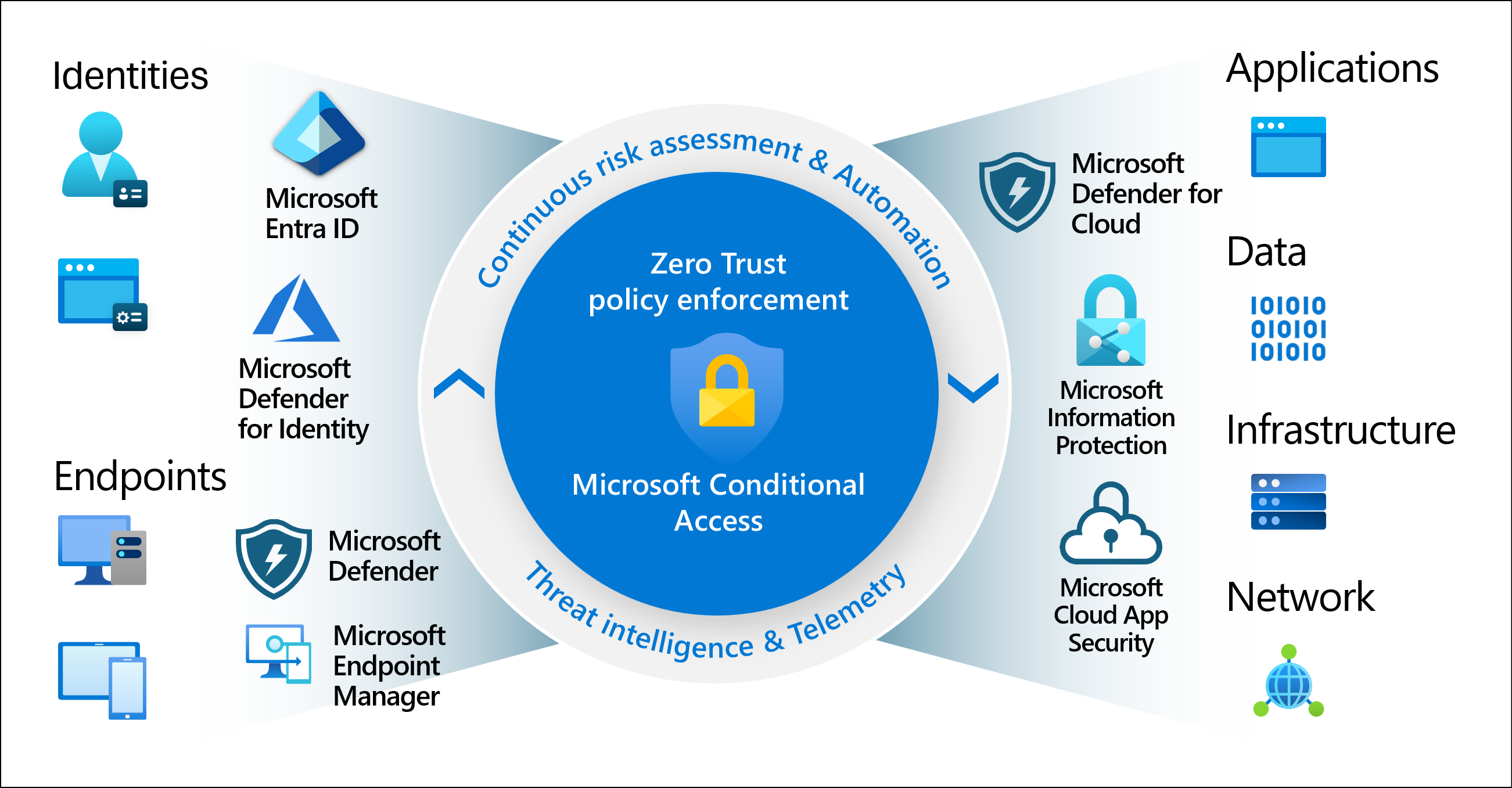

A segurança moderna se estende para além do perímetro da rede de uma organização para incluir a identidade do usuário e do dispositivo. As organizações agora usam esses sinais de identidade como parte de suas decisões de controle de acesso. O acesso condicional do Microsoft Entra reúne sinais para tomar decisões e impor políticas organizacionais. O Acesso Condicional é o mecanismo de política de Confiança Zero da Microsoft levando em conta sinais de várias fontes ao impor decisões de política.

As políticas de Acesso Condicional nas suas formas mais simples de instruções if-then: se um usuário quiser acessar um recurso, então ele deverá concluir uma ação. Por exemplo: se um usuário quiser acessar um aplicativo ou serviço como o Microsoft 365, ele deverá executar a autenticação multifator para obter acesso.

Os administradores enfrentam duas metas principais:

- Capacitar os usuários para serem produtivos sempre e em qualquer lugar

- Proteger os ativos da organização

Use políticas de Acesso Condicional para aplicar os controles de acesso certos quando necessário para manter sua organização segura e não interferir na produtividade.

Importante

As políticas de Acesso Condicional são impostas após a conclusão do primeiro fator de autenticação. O Acesso Condicional não se destina a ser a defesa de linha de frente de uma organização para cenários como ataques de negação de serviço (DoS), mas pode usar sinais desses eventos para determinar o acesso.

Sinais comuns

O Acesso Condicional usa sinais de várias fontes para tomar decisões de acesso.

Alguns desses sinais incluem:

-

Usuário, grupo ou agente

- As políticas podem ser direcionadas a usuários, grupos e agentes específicos (versão prévia) dando aos administradores controle refinado sobre o acesso.

- O suporte para identidades de agentes e usuários de agentes estende os princípios de Zero Trust às cargas de trabalho de IA.

-

Informações de localização de IP

- As organizações podem criar intervalos de endereços IP que podem ser usados ao tomar decisões de política.

- Os administradores podem especificar intervalos ip de países/regiões inteiros para bloquear ou permitir o tráfego.

-

Dispositivo

- Os usuários com dispositivos de plataformas específicas ou marcados com um estado específico podem ser usados ao impor políticas de acesso condicional.

- Use filtros para dispositivos para direcionar políticas para dispositivos específicos, como estações de trabalho de acesso privilegiado.

-

Aplicativo

- Aplique diferentes políticas de Acesso Condicional quando usuários tentarem acessar aplicativos específicos.

- Aplique políticas a aplicativos de nuvem tradicionais, aplicativos locais e recursos de agente.

-

Detecção de risco calculada e em tempo real

- Integra sinais do Microsoft Entra ID Protection para identificar e corrigir usuários arriscados, comportamento de entrada e atividades do agente.

-

Microsoft Defender para Aplicativos de Nuvem

- Monitora e controla o acesso e as sessões do aplicativo do usuário em tempo real. Essa integração melhora a visibilidade e o controle sobre o acesso e as atividades em seu ambiente de nuvem.

Decisões comuns

- Bloquear o acesso é a decisão mais restritiva.

- Conceder acesso

- Uma decisão menos restritiva que pode exigir uma ou mais das seguintes opções:

- Requer autenticação multifator

- Exigir força de autenticação

- Exigir que o dispositivo seja marcado como compatível

- Exigir um dispositivo híbrido conectado ao Microsoft Entra

- Exigir um aplicativo cliente aprovado

- Exigir uma política de proteção de aplicativo

- Exigir uma alteração de senha

- Requerer termos de uso

Políticas comumente aplicadas

Muitas organizações têm preocupações comuns de acesso com as quais as políticas de Acesso Condicional podem ajudar, como:

- Como exigir a autenticação multifator para usuários com funções administrativas

- Como exigir a autenticação multifator para tarefas de gerenciamento do Azure

- Bloquear entradas para usuários que tentam usar protocolos de autenticação herdados

- Exigir locais confiáveis para registro de informações de segurança

- Bloquear ou permitir acesso em localizações específicas

- Bloquear comportamentos de entrada de risco

- Exigir dispositivos gerenciados pela organização para aplicativos específicos

Os administradores podem criar políticas do zero ou começar com uma política de modelo no portal ou usando a API do Microsoft Graph.

Administração experiência

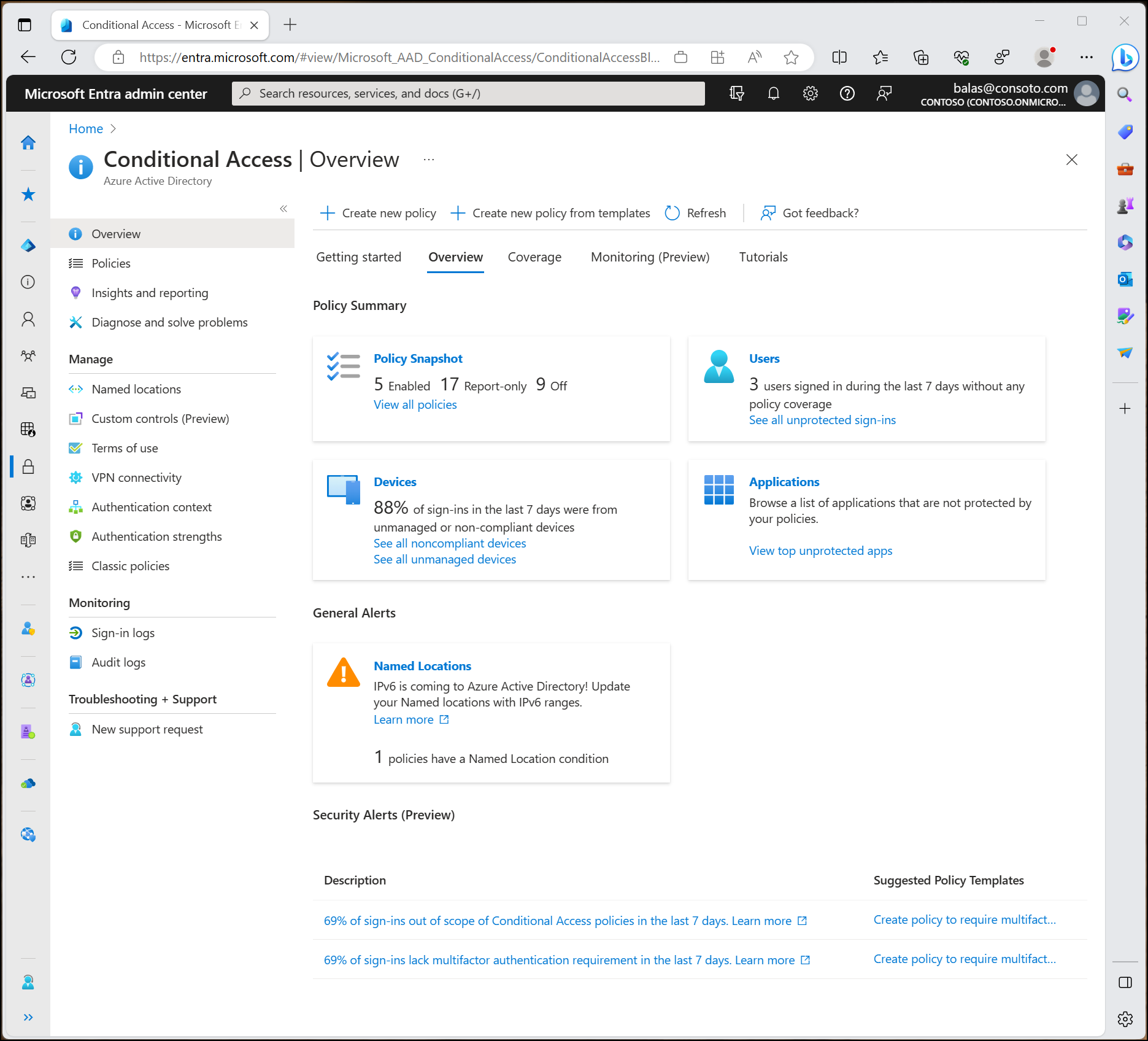

Administradores com pelo menos a função Leitor de Segurança podem encontrar Acesso Condicional no Centro de administração do Microsoft Entra sob Entra ID>Acesso Condicional.

- A página Visão geral mostra um resumo do estado da política, agentes, usuários, dispositivos e aplicativos, juntamente com alertas gerais e de segurança com sugestões.

- A página Cobertura mostra um resumo de aplicativos com e sem cobertura de política de Acesso Condicional nos últimos sete dias.

Na página Políticas , os administradores podem filtrar políticas de Acesso Condicional com base em itens como ator, recurso de destino, condição, controle aplicado, estado ou data. Essa filtragem permite que os administradores localizem rapidamente políticas específicas com base em sua configuração.

Agente de otimização de acesso condicional

O agente de otimização de acesso condicional (versão prévia) com o Microsoft Security Copilot sugere novas políticas e alterações nas existentes com base nos princípios de Confiança Zero e nas práticas recomendadas da Microsoft. Com um clique, aplique a sugestão para atualizar ou criar automaticamente uma política de Acesso Condicional. O agente precisa, pelo menos, da licença do Microsoft Entra ID P1 e das unidades de computação de segurança (SCU).

Requisitos de licença

O uso desse recurso requer licenças P1 do Microsoft Entra ID. Para encontrar a licença certa para seus requisitos, confira Comparar recursos do Microsoft Entra ID com disponibilidade geral.

Os clientes com licenças do Microsoft 365 Business Premium também podem usar recursos de Acesso Condicional.

Outros produtos e recursos que interagem com políticas de Acesso Condicional exigem licenciamento apropriado para esses produtos e recursos, incluindo a ID de carga de trabalho do Microsoft Entra, a Proteção contra IDs do Microsoft Entra e o Microsoft Purview.

Quando as licenças necessárias para Acesso Condicional expiram, as políticas não são automaticamente desabilitadas ou excluídas. Esse estado gradual permite que os clientes migrem das políticas de Acesso Condicional sem uma mudança repentina na sua postura de segurança. Você pode exibir e excluir as políticas restantes, mas não pode atualizá-las.

Os padrões de segurança ajudam na proteção contra ataques relacionados à identidade e estão disponíveis para todos os clientes.

Confiança Zero

Esse recurso ajuda as organizações a alinhar suas identidades com os três princípios orientadores de uma arquitetura de Confiança Zero:

- Verificação explícita

- Use o mínimo de privilégios

- Pressupor a violação

Para saber mais sobre a Confiança Zero e outras maneiras de alinhar sua organização aos princípios orientadores, confira o Centro de Diretrizes da Confiança Zero.