Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Para permitir que os usuários entrem em VMs (máquinas virtuais) no Azure usando um só conjunto de credenciais, ingresse as VMs em um domínio gerenciado do Microsoft Entra Domain Services. Quando você ingressa uma VM em um domínio gerenciado do Domain Services, as contas de usuário e as credenciais do domínio podem ser usadas para se conectar e gerenciar os servidores. Associações a grupos por meio do domínio gerenciado também são possíveis, permitindo controlar o acesso a arquivos ou serviços na VM.

Esse artigo mostra como unir uma VM do SLE (SUSE Linux Enterprise) a um domínio gerenciado.

Pré-requisitos

Para concluir este tutorial, você precisará dos seguintes recursos e privilégios:

- Uma assinatura ativa do Azure.

- Se você não tiver uma assinatura do Azure, crie uma conta.

- Um locatário do Microsoft Entra associado à sua assinatura, sincronizado com um diretório local ou um diretório somente na nuvem.

- Se necessário, crie um locatário do Microsoft Entra ou associe uma assinatura do Azure à sua conta.

- Um domínio gerenciado do Microsoft Entra Domain Services habilitado e configurado no seu locatário do Microsoft Entra.

- Se necessário, o primeiro tutorial cria e configura um domínio gerenciado do Microsoft Entra Domain Services.

- Uma conta de usuário que é parte do domínio gerenciado.

- Nomes exclusivos de VM do Linux que tenham no máximo 15 caracteres para evitar nomes truncados que possam causar conflitos no Active Directory.

Criar e conectar-se a uma VM do SLE Linux

Caso já tenha uma VM do Linux SLE existente no Azure, conecte-se a ela usando o SSH e continue na próxima etapa para começar a configurar a VM.

Se precisar criar uma VM do SLE Linux ou desejar criar uma VM de teste para usar com este artigo, você pode usar um dos seguintes métodos:

Ao criar a VM, preste atenção às configurações de rede virtual para garantir que a VM possa se comunicar com o domínio gerenciado:

- Implante a VM na mesma rede virtual ou em uma rede virtual emparelhada em que você tenha ativado o Microsoft Entra Domain Services.

- Implante a VM em uma sub-rede diferente do domínio gerenciado do Microsoft Entra Domain Services.

Depois que a VM for implantada, siga as etapas para se conectar à VM usando SSH.

Configurar o arquivo de hosts

Para confirmar se o nome do host da VM está configurado corretamente para o domínio gerenciado, edite o arquivo /etc/hosts e defina o nome do host:

sudo vi /etc/hosts

No arquivo hosts, atualize o endereço localhost. No exemplo a seguir:

- aaddscontoso.com é o nome de domínio DNS do seu domínio gerenciado.

- linux-q2gr é o nome do host da VM do SLE que você está unindo ao domínio gerenciado.

Substitua esses nomes por seus próprios valores:

127.0.0.1 linux-q2gr linux-q2gr.aaddscontoso.com

Quando terminar, salve e feche o arquivo hosts usando o comando :wq do editor.

Unir a VM no domínio gerenciado usando o SSSD

Para ingressar no domínio gerenciado usando o SSSD e o módulo de Gerenciamento de logon de usuário do YaST, conclua as seguintes etapas:

Instale o módulo YaST de Gerenciamento de logon do usuário:

sudo zypper install yast2-auth-clientAbra o YaST.

Para usar a descoberta automática de DNS mais tarde, configure os endereços IP de domínio gerenciado (o Servidor de Active Directory) como o servidor de nomes para o cliente.

No YaST, selecione Sistema > Configurações de rede.

Selecione a guia Nome de host/DNS e insira um ou mais endereços IP do domínio gerenciado na caixa de texto Servidor de nomes 1. Esses endereços IP são mostrados na janela Propriedades no Centro de Administração do Microsoft Entra no seu domínio gerenciado, como 10.0.2.4 e 10.0.2.5.

Adicione seus próprios endereços IP de domínio gerenciado e selecione OK.

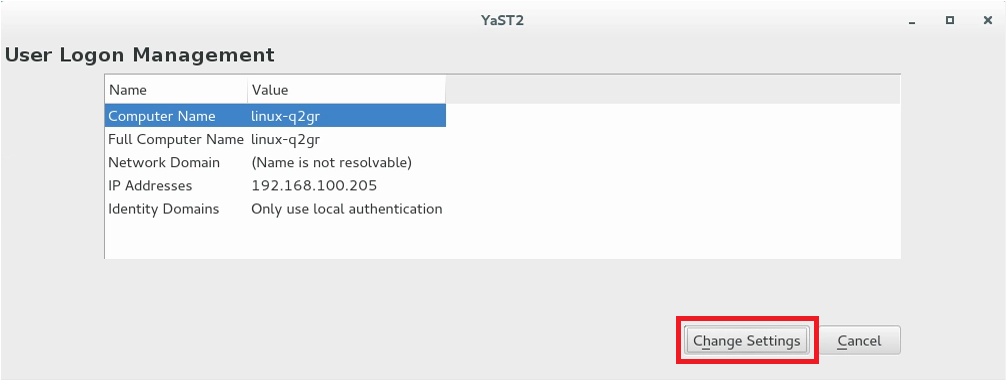

Na janela principal do YaST, escolha Serviços de Rede>Gerenciamento de logon do usuário.

O módulo é aberto com uma visão geral que mostra as diferentes propriedades de rede do seu computador e o método de autenticação em uso no momento, conforme mostrado no seguinte exemplo de captura de tela:

Para iniciar a edição, selecione Alterar configurações.

Para ingressar na VM no domínio gerenciado, conclua as seguintes etapas:

Na caixa de diálogo, selecione Adicionar domínio.

Especifique o nome de domínio correto, como aaddscontoso.com e especifique os serviços a serem usados para dados de identidade e autenticação. Selecione Microsoft Active Directory para ambos.

Verifique se a opção para Habilitar o domínio está selecionada.

Quando estiver pronto, selecione OK.

Aceite as configurações padrão na caixa de diálogo a seguir e selecione OK.

A VM instala software adicional conforme necessário e verifica se o domínio gerenciado está disponível.

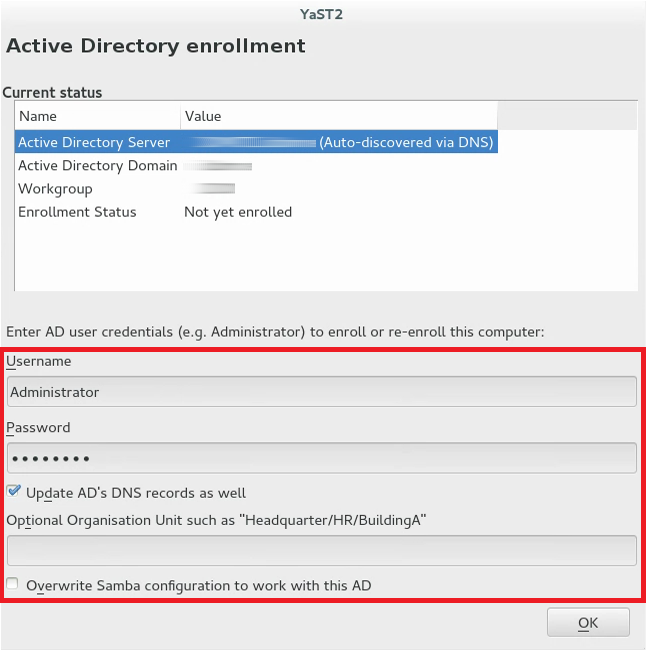

Se tudo estiver correto, a caixa de diálogo de exemplo a seguir será mostrada para indicar que a VM descobriu o domínio gerenciado, mas que você ainda não está inscrito.

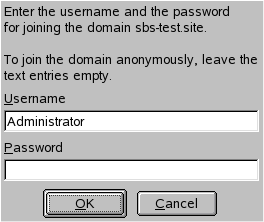

Na caixa de diálogo, especifique o Nome de usuário e a Senha de um usuário que faça parte do domínio gerenciado. Se necessário, adicione uma conta de usuário a um grupo no Microsoft Entra ID.

Para verificar se o domínio atual está habilitado para o Samba, ative Substituir configuração do Samba para trabalhar com este AD.

Para se inscrever, selecione OK.

Uma mensagem é mostrada para confirmar se você está registrado com êxito. Para concluir, selecione OK.

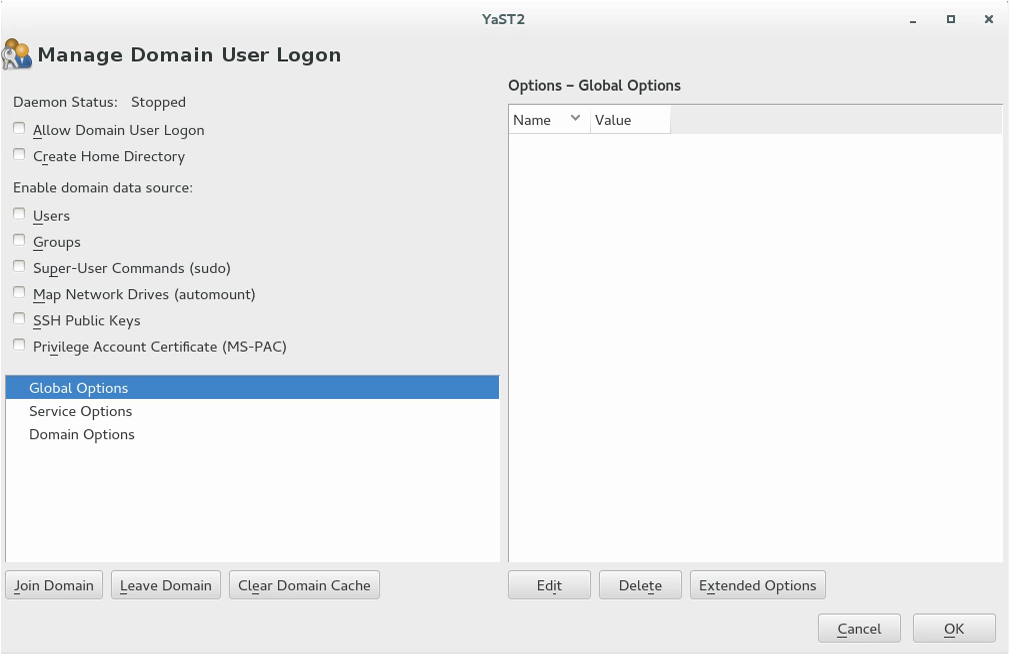

Depois que a VM for registrada no domínio gerenciado, configure o cliente usando Gerenciar logon de usuário do domínio, conforme mostrado no seguinte exemplo de captura de tela:

Para permitir entradas usando os dados fornecidos pelo domínio gerenciado, marque a caixa Permitir logon de usuário do domínio.

Como opção, em Habilitar fonte de dados de domínio, verifique as fontes de dados adicionais conforme necessário para seu ambiente. Essas opções incluem quais usuários têm permissão para usar o sudo ou quais unidades de rede estão disponíveis.

Para permitir que os usuários no domínio gerenciado tenham diretórios na VM, marque a caixa Criar diretórios base.

Na barra lateral, selecione Opções de serviço › Opção de nome e Opções estendidas. Nessa janela, selecione fallback_homedir ou override_homedire selecione Adicionar.

Especifique um valor para o local do diretório base. Para ter diretórios domésticos, siga o formato de /home/USER_NAME, use /home/%u. Para saber mais sobre variáveis possíveis, confira a página de manual do sssd.conf (

man 5 sssd.conf), seção override_homedir.Selecione OK.

Para salvar as alterações, selecione OK. Em seguida, verifique se os valores exibidos agora estão corretos. Para sair da caixa de diálogo, selecione Cancelar.

Se você pretende executar o SSSD e o Winbind simultaneamente (por exemplo, ao ingressar via SSSD, mas, em seguida, executar um servidor de arquivos do Samba), o método Kerberos da opção do Samba deve ser definido como segredos e keytab em smb.conf. A opção SSSD ad_update_samba_machine_account_password também deve ser definida como true em sssd.conf. Essas opções impedem que o sistema keytab saia da sincronização.

Unir a VM no domínio gerenciado usando o Winbind

Para ingressar no domínio gerenciado usando o Winbind e o módulo de Associação de Domínio do Windows do YaST, conclua as seguintes etapas:

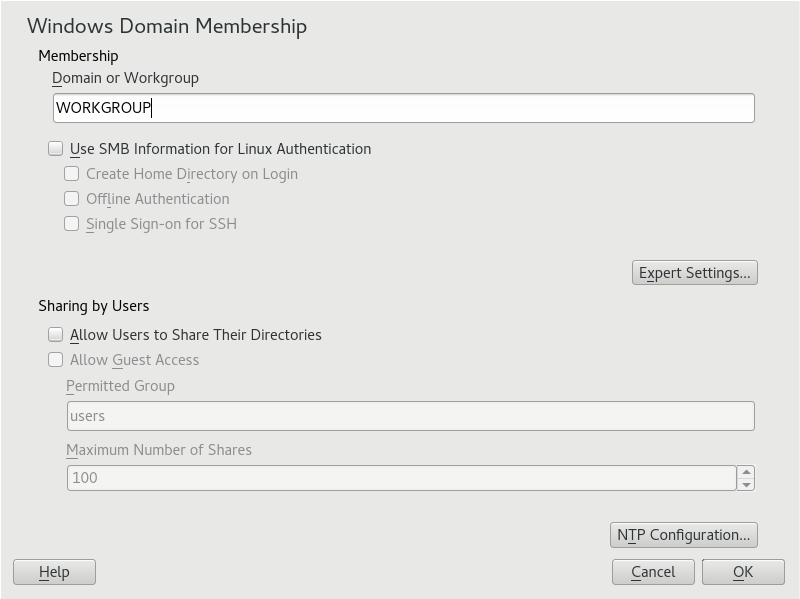

No YaST, selecione Serviços de Rede > Associação de Domínio do Windows.

Insira o domínio para ingressar no Domínio ou Grupo de trabalho na tela Associação de Domínio do Windows. Insira o domínio gerenciado, como aaddscontoso.com.

Para usar a fonte de SMB para autenticação do Linux, marque a opção para Usar informações de SMB para Autenticação do Linux.

Para criar automaticamente um diretório base local para usuários de domínio gerenciado na VM, marque a opção para Criar diretório base no logon.

Marque a opção para Autenticação Offline para permitir que os usuários do domínio se conectem mesmo que o domínio gerenciado esteja temporariamente indisponível.

Se você quiser alterar os intervalos de UID e GID para os usuários e grupos do Samba, selecione Configurações de especialista.

Configure a sincronização de tempo do NTP (Protocolo de Tempo de Rede) para seu domínio gerenciado selecionando Configuração de NTP. Insira os endereços IP do domínio gerenciado. Esses endereços IP são mostrados na janela Propriedades no Centro de Administração do Microsoft Entra no seu domínio gerenciado, como 10.0.2.4 e 10.0.2.5.

Selecione OK e confirme o ingresso no domínio quando solicitado.

Forneça a senha para um administrador no domínio gerenciado e selecione OK.

Depois de ingressar no domínio gerenciado, você pode entrar nele da sua estação de trabalho usando o gerenciador de exibição do seu desktop ou console.

Unir a VM ao domínio gerenciado usando o Winbind da interface de linha de comando do YaST

Para ingressar no domínio gerenciado usando winbind e a interface de linha de comando do YaST, adicione user e password valor para um administrador e atualize outros parâmetros para sua organização:

sudo yast samba-client joindomain domain=aaddscontoso.com machine=<(optional) machine account>

Unir a VM ao domínio gerenciado usando o Winbind do terminal

Para ingressar no domínio gerenciado usando winbind e o comandosamba net:

Instale o cliente Kerberos e o samba-winbind:

sudo zypper in krb5-client samba-winbindEdite os arquivos de configuração:

/etc/samba/smb.conf[global] workgroup = AADDSCONTOSO usershare allow guests = NO #disallow guests from sharing idmap config * : backend = tdb idmap config * : range = 1000000-1999999 idmap config AADDSCONTOSO : backend = rid idmap config AADDSCONTOSO : range = 5000000-5999999 kerberos method = secrets and keytab realm = AADDSCONTOSO.COM security = ADS template homedir = /home/%D/%U template shell = /bin/bash winbind offline logon = yes winbind refresh tickets = yes/etc/krb5.conf[libdefaults] default_realm = AADDSCONTOSO.COM clockskew = 300 [realms] AADDSCONTOSO.COM = { kdc = PDC.AADDSCONTOSO.COM default_domain = AADDSCONTOSO.COM admin_server = PDC.AADDSCONTOSO.COM } [domain_realm] .aaddscontoso.com = AADDSCONTOSO.COM [appdefaults] pam = { ticket_lifetime = 1d renew_lifetime = 1d forwardable = true proxiable = false minimum_uid = 1 }/etc/security/pam_winbind.conf

[global] cached_login = yes krb5_auth = yes krb5_ccache_type = FILE warn_pwd_expire = 14/etc/nsswitch.conf

passwd: compat winbind group: compat winbind

Verifique se a data e a hora no Microsoft Entra ID e no Linux estão sincronizadas. Para isso, adicione o servidor Microsoft Entra ao serviço NTP:

Adicione a seguinte linha ao

/etc/ntp.conf:server aaddscontoso.comReiniciar o Serviço de NTP:

sudo systemctl restart ntpd

Ingresse no domínio:

sudo net ads join -U Administrator%MypasswordHabilite o winbind como uma fonte de logon nos PAM (Módulos de Autenticação Conectável) do Linux:

config pam-config --add --winbindHabilite a criação automática de diretórios base para que os usuários possam fazer logon:

sudo pam-config -a --mkhomedirInicie e habilite o serviço winbind:

sudo systemctl enable winbind sudo systemctl start winbind

Permitir autenticação de senha para SSH

Por padrão, os usuários só podem entrar em uma VM usando a autenticação baseada em chave pública SSH. A autenticação baseada em senha falhou. Ao unir a VM a um domínio gerenciado, as contas do domínio precisam usar a autenticação baseada em senha. Atualize a configuração de SSH para permitir a autenticação baseada em senha da maneira a seguir.

Abra o arquivo sshd_conf com um editor:

sudo vi /etc/ssh/sshd_configAtualize a linha de PasswordAuthentication para sim:

PasswordAuthentication yesQuando terminar, salve e saia do arquivo de sshd_conf usando o comando do editor

:wq.Para aplicar as alterações e permitir que os usuários entrem usando uma senha, reinicie o serviço SSH:

sudo systemctl restart sshd

Conceder os privilégios sudo de grupo ''Administradores de controlador de domínio do AAD''

Para conceder aos membros do grupo de Administradores do AAD DC privilégios administrativos na VM do SLE, adicione uma entrada ao /etc/sudoers. Depois de adicionados, os membros do grupo de Administradores do AAD DC podem usar o comando sudo na VM do SLE.

Abra o arquivo sudoers para edição:

sudo visudoAdicione a entrada a seguir ao final do arquivo /etc/sudoers. O grupo Administradores do AAD DC contém espaço em branco no nome, portanto, inclua o caractere de escape de barra invertida no nome do grupo. Adicione seu nome de domínio, como aaddscontoso.com:

# Add 'AAD DC Administrators' group members as admins. %AAD\ DC\ Administrators@aaddscontoso.com ALL=(ALL) NOPASSWD:ALLQuando terminar, salve e saia do editor usando o comando

:wqdo editor.

Entrar na VM usando uma conta de domínio

Para verificar se a VM ingressou com êxito no domínio gerenciado, inicie uma nova conexão SSH usando uma conta de usuário de domínio. Confirme se um diretório base foi criado e se a associação de grupo do domínio é aplicada.

Crie uma conexão SSH por meio do seu console. Use uma conta de domínio que pertença ao domínio gerenciado usando o comando

ssh -l, comocontosoadmin@aaddscontoso.come insira o endereço da VM, como linux-q2gr.aaddscontoso.com. Se você usa o Azure Cloud Shell, use o endereço IP público da VM em vez do nome DNS interno.sudo ssh -l contosoadmin@AADDSCONTOSO.com linux-q2gr.aaddscontoso.comApós conectar-se com êxito à VM, verifique se o diretório base foi inicializado corretamente:

sudo pwdVocê deve estar no diretório /home com seu diretório que corresponda à conta de usuário.

Agora, verifique se as associações de grupo estão sendo resolvidas corretamente:

sudo idVocê deve ver as associações de grupo do domínio gerenciado.

Se tiver entrado na VM como um membro do grupo de Administradores do AAD DC, verifique se você poderá usar corretamente o comando

sudo:sudo zypper update

Próximas etapas

Caso tenha problemas para conectar a VM ao domínio gerenciado ou entrar com uma conta de domínio, consulte Solução de problemas de união de domínios.