Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

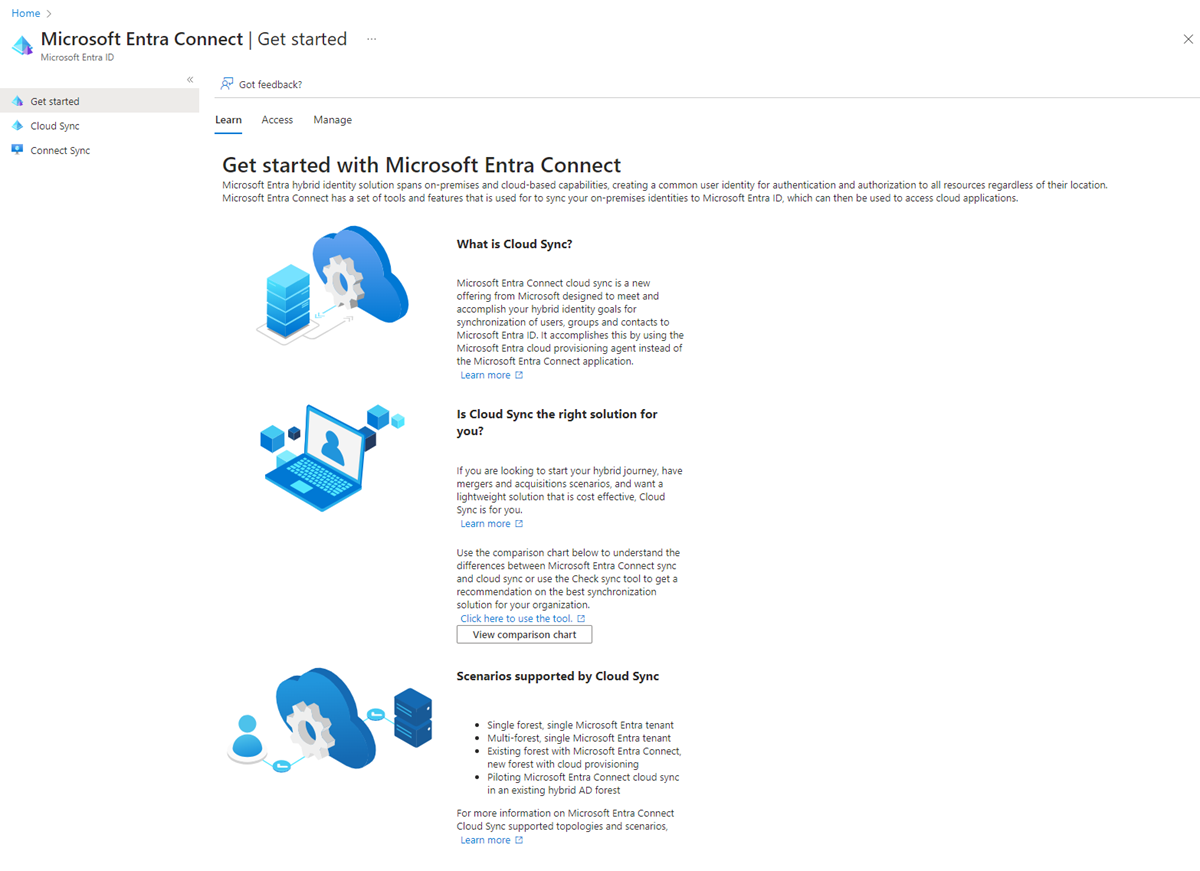

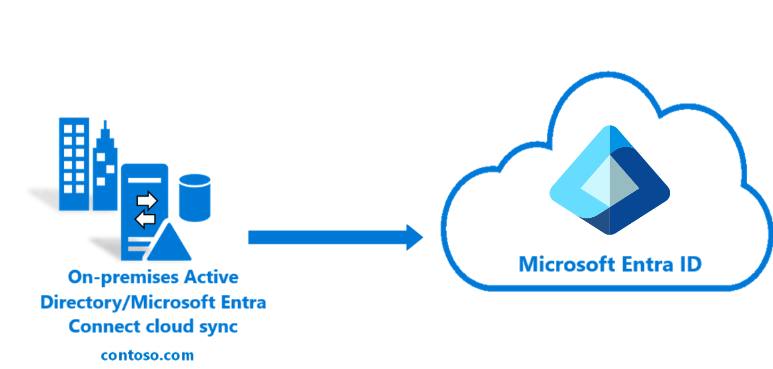

Esse tutorial descreve a criação de um ambiente de identidade híbrida usando a sincronização de nuvem do Microsoft Entra Connect.

Você pode usar o ambiente criado neste tutorial para testes ou para se familiarizar mais com a sincronização de nuvem.

Pré-requisitos

No centro de administração do Microsoft Entra

- A Microsoft recomenda que as organizações tenham duas contas de acesso de emergência somente na nuvem atribuídas permanentemente à função de Administrador Global . Essas contas são altamente privilegiadas e não são atribuídas a indivíduos específicos. As contas são limitadas a cenários de emergência ou "break glass" em que contas normais não podem ser usadas ou todos os outros administradores estão bloqueados acidentalmente. Essas contas devem ser criadas de acordo com as recomendações de conta de acesso de emergência.

- Adicione um ou mais nomes de domínio personalizados ao locatário do Microsoft Entra. Os usuários podem entrar com um desses nomes de domínio.

No seu ambiente local

Identifique um servidor de host conectado ao domínio que execute o Windows Server 2016 ou superior com um mínimo de 4 GB de RAM e runtime do .NET 4.7.1+

Se houver um firewall entre os servidores e o Microsoft Entra ID, configure os seguintes itens:

Verifique se os agentes podem fazer solicitações de saída ao Microsoft Entra ID pelas seguintes portas:

Número da porta Como ele é usado 80 Baixa as listas de CRLs (certificados revogados) enquanto valida o certificado TLS/SSL 443 Gerencia todas as comunicações de saída com o serviço 8080 (opcional) Agentes relatarão seu status a cada 10 minutos através da porta 8080, se a porta 443 não estiver disponível. Esse status é exibido no portal. Se o firewall impõe as regras de acordo com os usuários originadores, abra essas portas para o tráfego proveniente dos serviços Windows que são executados como um serviço de rede.

Se o firewall ou proxy permitir que você especifique sufixos seguros, adicione conexões a *.msappproxy.net e *.servicebus.windows.net. Caso contrário, permita o acesso aos intervalos de IP do datacenter do Azure, que são atualizados semanalmente.

Seus agentes precisam de acesso a login.windows.net e login.microsoftonline.com para registro inicial. Abra seu firewall para essas URLs também.

Para validação de certificado, desbloqueie as seguintes URLs: mscrl.microsoft.com:80, crl.microsoft.com:80, ocsp.msocsp.com:80 e www.microsoft.com:80. Uma vez que esses URLs são usados para a validação de certificado com outros produtos da Microsoft, você talvez já tenha esses URLs desbloqueados.

Instalar o Agente de Provisionamento do Microsoft Entra

Se você estiver usando o tutorial Ambiente Básico do AD e do Azure, será o DC1. Para instalar o agente, siga estas etapas:

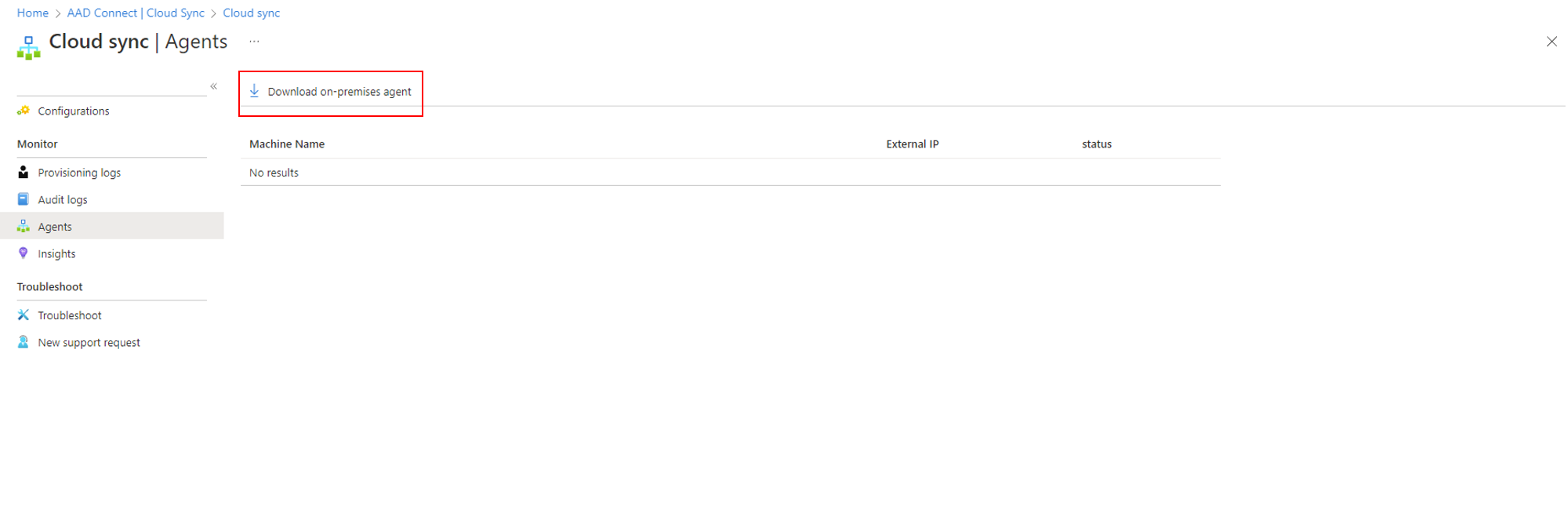

No portal do Azure, selecione a ID do Microsoft Entra.

No painel esquerdo, selecione Microsoft Entra Connect e selecione Sincronização de Nuvem.

No painel esquerdo, selecione Agentes.

Selecione Baixar agente local e selecione Aceitar termos e baixar.

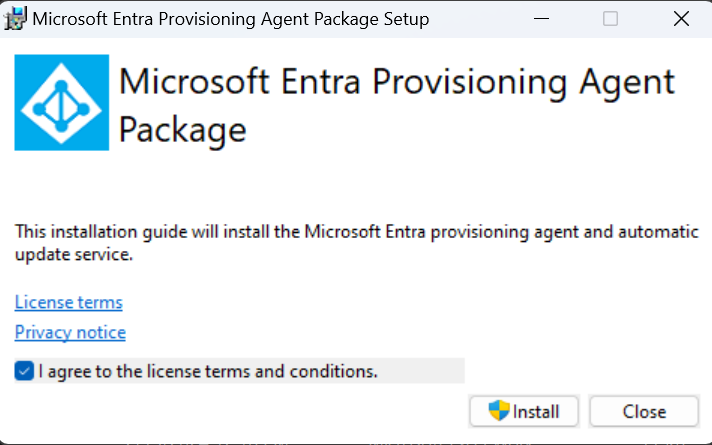

Depois de baixar o Pacote do Agente de Provisionamento do Microsoft Entra Connect, execute o arquivo de instalação AADConnectProvisioningAgentSetup.exe da pasta de downloads.

Observação

Ao executar uma instalação para a nuvem do governo dos EUA, use AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment. Para obter mais informações, consulte Instalar um agente na nuvem do governo dos EUA.

Na tela que é aberta, selecione a caixa de seleção Eu concordo com os termos e condições da licença e, em seguida, selecione Instalar.

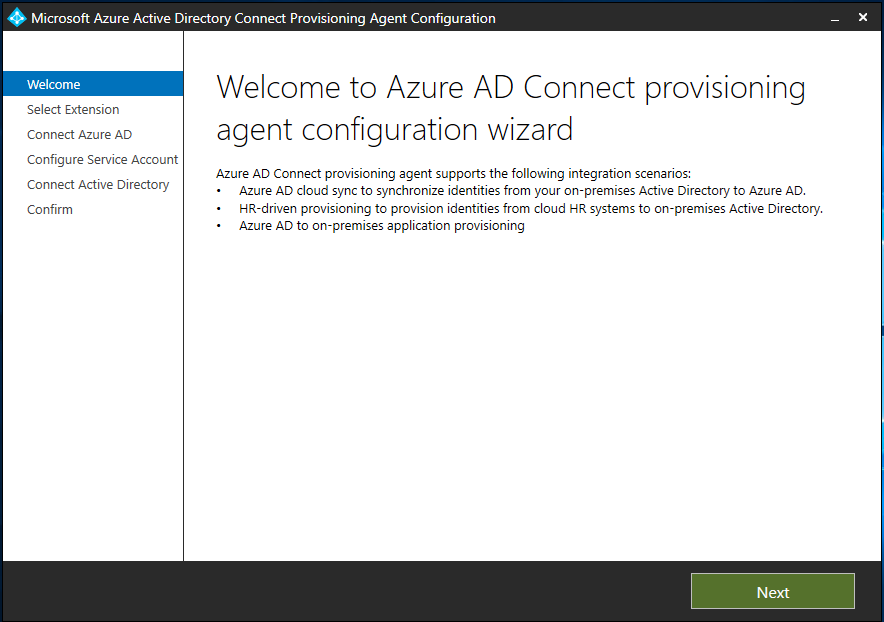

Após a conclusão da instalação, o assistente de configuração será aberto. Selecione Avançar para iniciar a configuração.

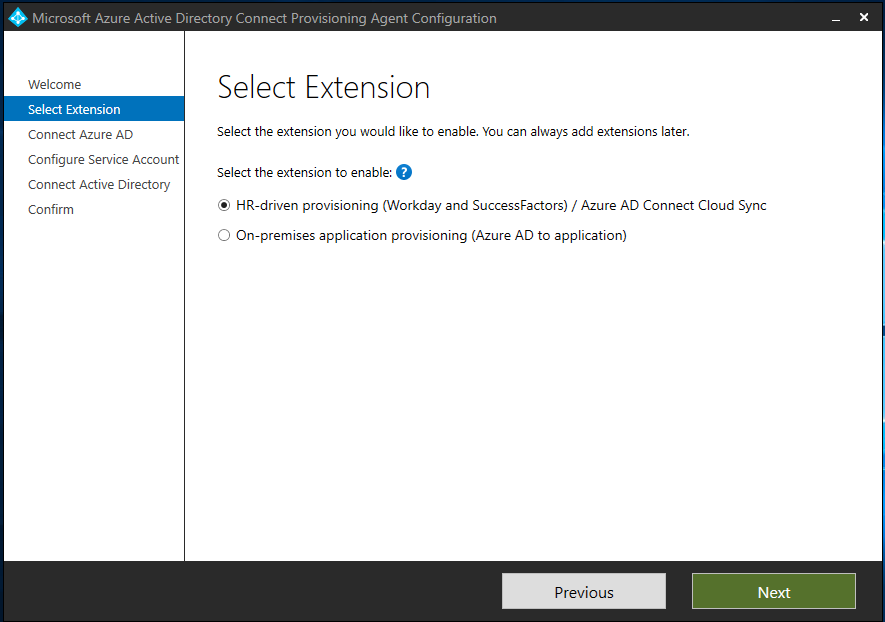

Na tela Selecionar Extensão , selecione provisionamento controlado por RH (Workday e SuccessFactors) /Azure AD Connect Cloud Sync e selecione Avançar.

Observação

Se você instalar o agente de provisionamento para uso com o provisionamento de aplicativo local do Microsoft Entra, selecione provisionamento de aplicativo local (ID do Microsoft Entra para aplicativo).

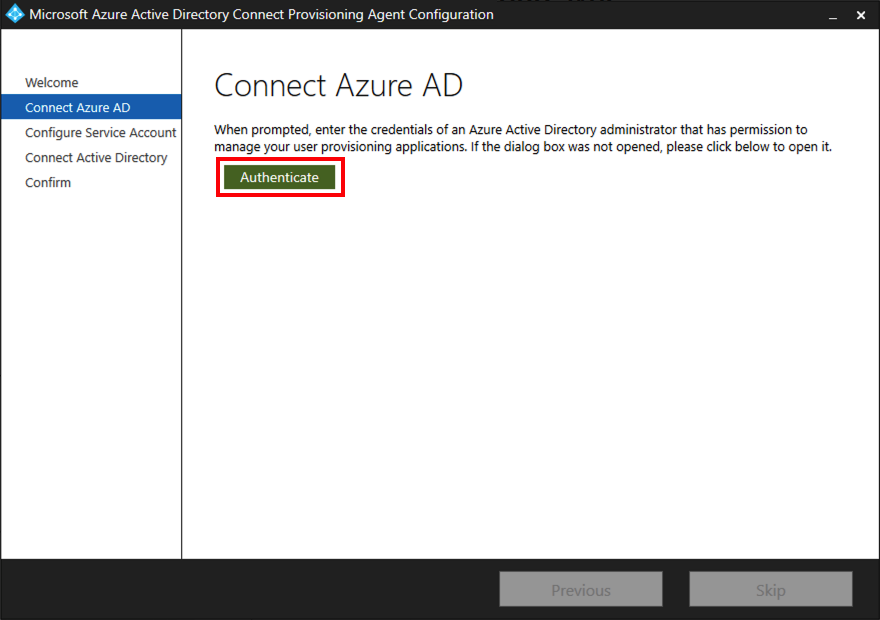

Entre com uma conta com pelo menos a função de administrador de Identidade Híbrida . Se você tiver a segurança aprimorada do Internet Explorer habilitada, ela bloqueará a entrada. Nesse caso, feche a instalação, desabilite a segurança aprimorada do Internet Explorer e reinicie a instalação do Pacote do Agente de Provisionamento do Microsoft Entra Connect.

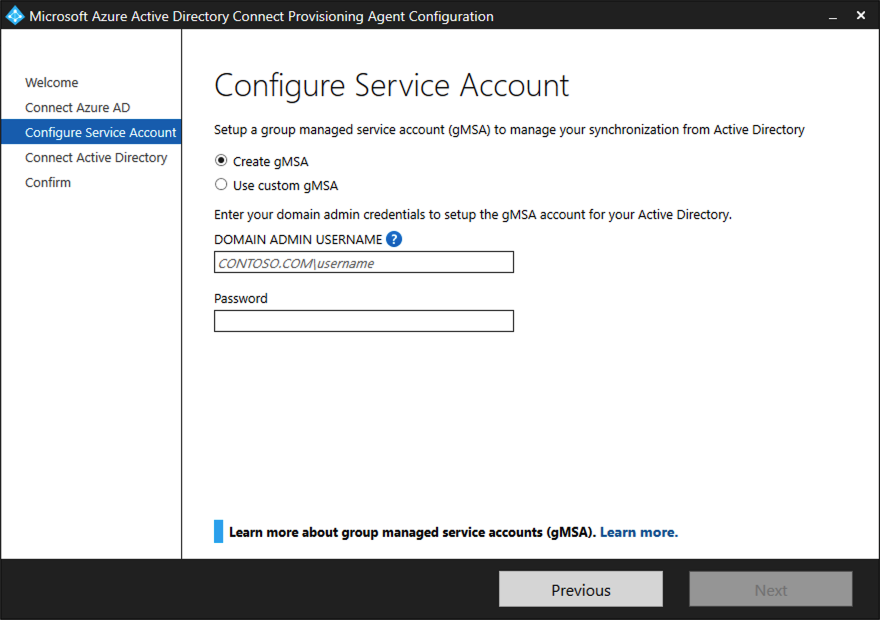

Na tela Configurar Conta de Serviço, selecione uma gMSA (Conta de Serviço Gerenciada) do grupo. Essa conta é usada para executar o serviço do agente. Se uma conta de serviço gerenciada já estiver configurada em seu domínio por outro agente e você estiver instalando um segundo agente, selecione Criar gMSA. O sistema detecta a conta existente e adiciona as permissões necessárias para o novo agente usar a conta gMSA. Quando for solicitado, escolha uma das duas opções:

- Crie gMSA: permitir que o agente crie a conta de serviço gerenciada provAgentgMSA$ para você. A conta de serviço gerenciado do grupo (por exemplo,

CONTOSO\provAgentgMSA$) é criada no mesmo domínio do Active Directory em que o servidor host ingressou. Para usar essa opção, insira as credenciais de administrador de domínio do Active Directory (recomendado). - Usar gMSA personalizado: Forneça o nome da conta de serviço gerenciado que você criou manualmente para essa tarefa.

- Crie gMSA: permitir que o agente crie a conta de serviço gerenciada provAgentgMSA$ para você. A conta de serviço gerenciado do grupo (por exemplo,

Para continuar, selecione Avançar.

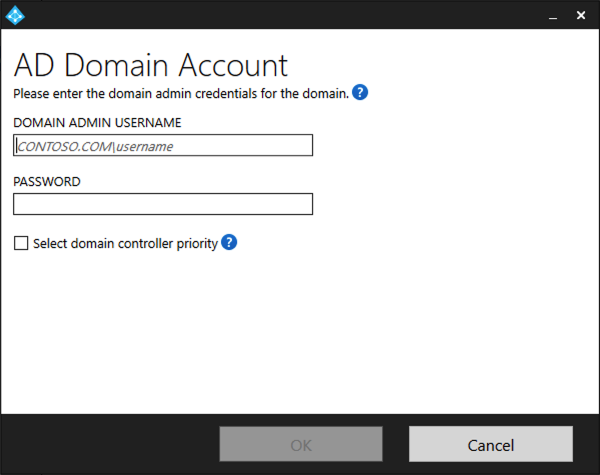

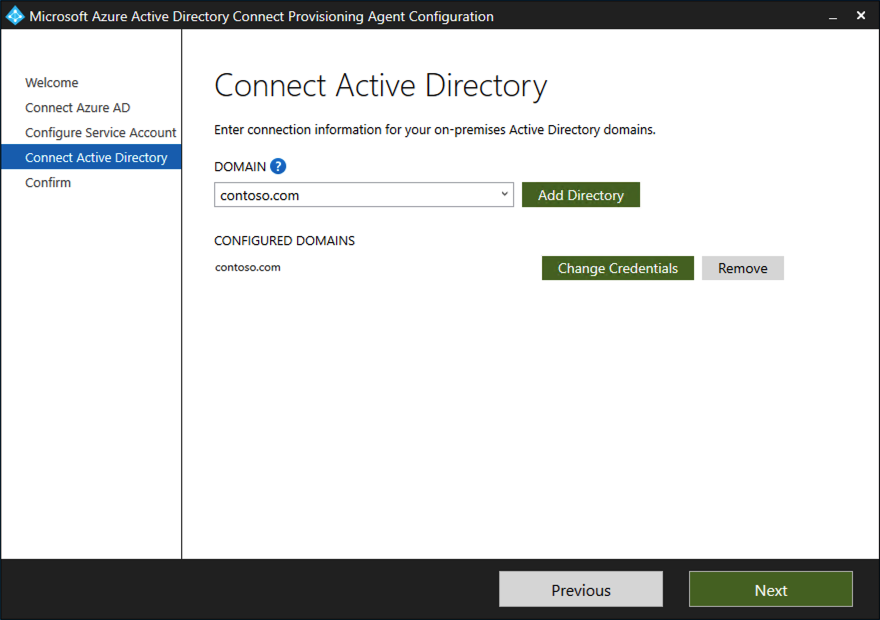

Na tela Conectar o Active Directory , se o nome de domínio aparecer em domínios configurados, pule para a próxima etapa. Caso contrário, insira o nome de domínio do Active Directory e selecione Adicionar diretório.

Entre com sua conta de administrador de domínio do Active Directory. A conta de administrador de domínio não deve ter uma senha expirada. Se a senha tiver expirado ou for alterada durante a instalação do agente, reconfigure o agente com as novas credenciais. Essa operação adicionará seu diretório local. Selecione OK e selecione Avançar para continuar.

A captura de tela a seguir mostra um exemplo do domínio configurado para contoso.com. Selecione Avançar para continuar.

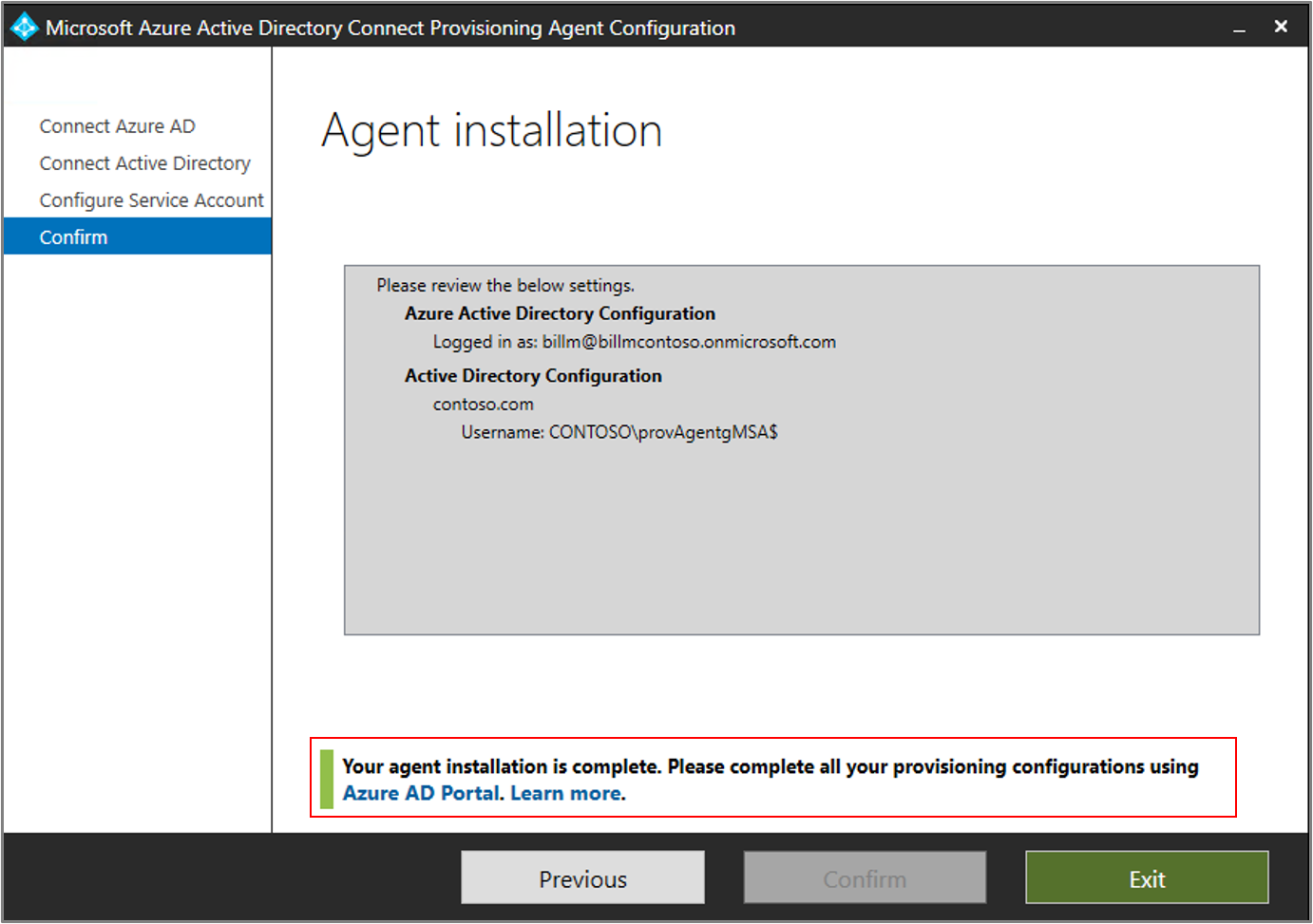

Na tela Configuração concluída , selecione Confirmar. Essa operação registrará e reiniciará o agente.

Após a conclusão da operação, você verá uma notificação informando que a configuração do agente foi verificada com êxito. Selecione Sair.

Se você ainda receber a tela inicial, selecione Fechar.

Verificar a instalação do agente

A verificação do agente ocorre no portal do Azure e no servidor local que executa o agente.

Verificar o agente no portal do Azure

Para verificar se a ID do Microsoft Entra registra o agente, siga estas etapas:

Entre no portal do Azure.

Selecione ID do Microsoft Entra.

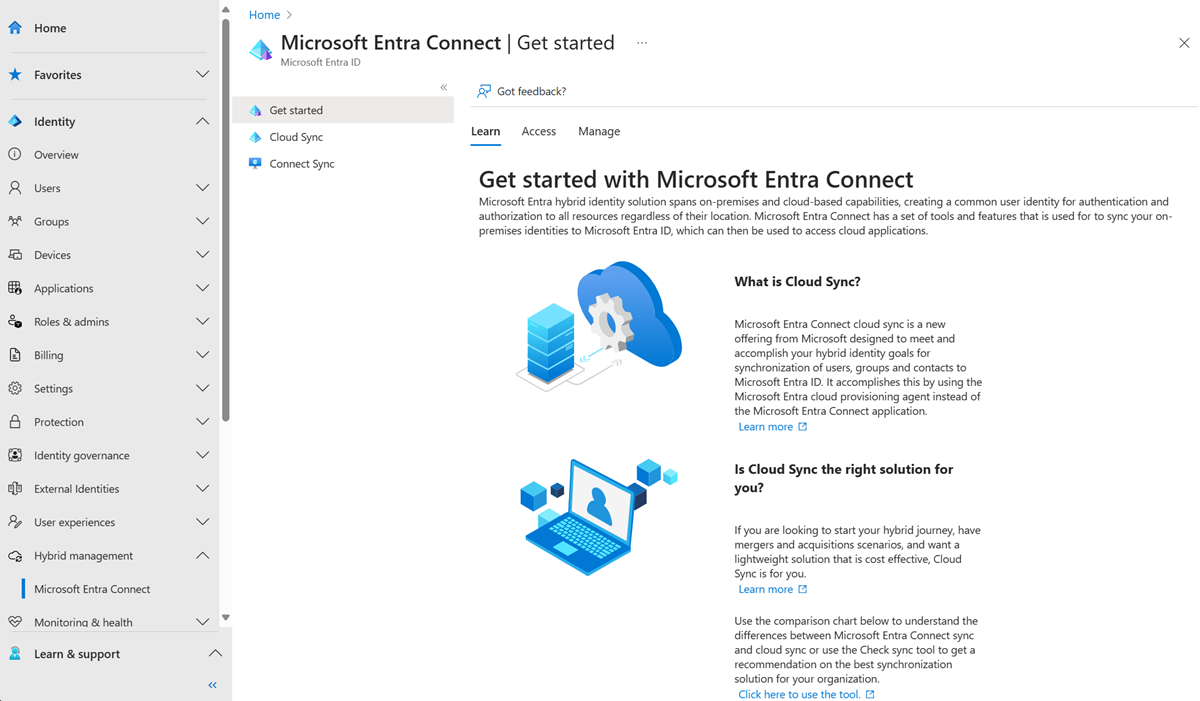

Selecione Microsoft Entra Connect e selecione Sincronização na Nuvem.

Na página Sincronização de Nuvem , você verá os agentes instalados. Verifique se o agente aparece e se o status é íntegro.

Verificar o agente no servidor local

Para verificar se o agente está em execução, siga estas etapas:

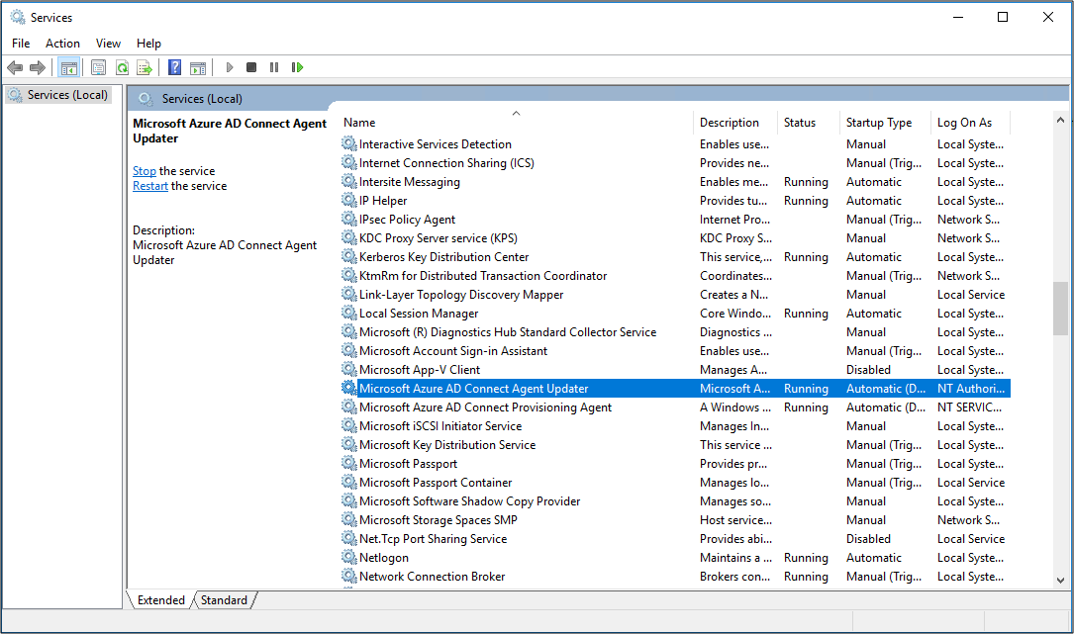

Entre no servidor com uma conta de administrador.

Vá para Os Serviços. Você também pode usar Start/Run/Services.msc para acessar isso.

Em Serviços, verifique se o Microsoft Entra Connect Agent Updater e o Microsoft Entra Connect Provisioning Agent estão presentes e se o status está em execução.

Verificar a versão do agente de provisionamento

Para verificar a versão do agente em execução, siga estas etapas:

- Vá para C:\Arquivos de Programas\Agente de Provisionamento do Microsoft Azure AD Connect.

- Clique com o botão direito do mouse emAADConnectProvisioningAgent.exe e selecione Propriedades.

- Selecione a guia Detalhes . O número da versão aparece ao lado da versão do produto.

Configurar a Sincronização na Nuvem do Microsoft Entra

Use as etapas a seguir para configurar e iniciar o provisionamento:

Entre no Centro de administração do Microsoft Entra como pelo menos um administrador de identidade híbrida.

Navegue até Entra ID>Entra Connect>Sincronização na Nuvem.

- Selecionar Nova Configuração

- Na tela de configuração, insira um email de notificação, mova o seletor para Habilitar e selecione Salvar.

- O status de configuração agora deve ser Saudável.

Para obter mais informações sobre como configurar o Microsoft Entra Cloud Sync, consulte Provisionar o Active Directory para a ID do Microsoft Entra.

Verificar se os usuários foram criados e a sincronização está ocorrendo

Agora você irá verificar se os usuários que você tinha em seu diretório local que estão no escopo da sincronização foram sincronizados e agora existem em seu locatário do Microsoft Entra. A operação de sincronização de dados pode demorar algumas horas para ser concluída. Para verificar se os usuários estão sincronizados, siga estas etapas:

- Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Identidade Híbrida.

- Navegue até Entra ID>Usuários.

- Verifique se você vê os novos usuários em nosso locatário

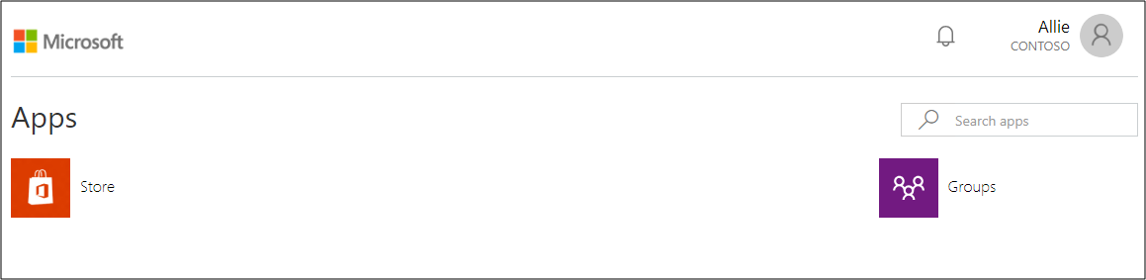

Tente entrar com um de seus usuários

Navegue até https://myapps.microsoft.com

Entre com uma conta de usuário que foi criada no seu locatário. Será necessário entrar usando o formato a seguir: (user@domain.onmicrosoft.com). Use a mesma senha que o usuário usa para entrar localmente.

Você configurou o ambiente de identidade híbrida usando a sincronização de nuvem do Microsoft Entra com sucesso.