Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo descreve várias topologias locais e Microsoft Entra que usam o Microsoft Entra Connect Sync como a solução de integração de chaves. Este artigo inclui configurações com e sem suporte.

Aqui está a legenda para imagens neste artigo:

| Descrição | Símbolo |

|---|---|

| Floresta do Active Directory local |  |

| Active Directory local com importação filtrada |  |

| Servidor de sincronização do Microsoft Entra Connect |  |

| "Modo de preparo" do servidor de sincronização do Microsoft Entra Connect |  |

| GALSync com o Microsoft Identity Manager (MIM) 2016 |  |

| Servidor de Sincronização do Microsoft Entra Connect, detalhado |  |

| Microsoft Entra ID |  |

| Cenário sem suporte |  |

Importante

A Microsoft não oferece suporte à modificação ou à operação da sincronização do Microsoft Entra Connect fora das configurações ou ações formalmente documentadas. Qualquer uma dessas configurações ou ações pode resultar em um estado inconsistente ou sem suporte da Sincronização do Microsoft Entra Connect. Como resultado, a Microsoft não pode dar suporte técnico a tais implantações.

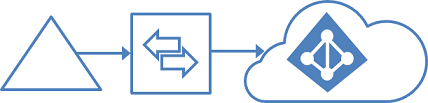

Floresta única, locatário único do Microsoft Entra

A topologia mais comum é uma única floresta local, com um ou vários domínios, e um único locatário do Microsoft Entra. Para autenticação do Microsoft Entra, a sincronização de hash de senha é usada. A instalação expressa do Microsoft Entra Connect dá suporte apenas a esta topologia.

Floresta única, vários servidores de sincronização para um locatário do Microsoft Entra

Não há suporte para vários servidores de Sincronização do Microsoft Entra Connect conectados ao mesmo locatário do Microsoft Entra, exceto para um servidor de preparo. Não haverá suporte mesmo se os servidores estiverem configurados para sincronizar com um conjunto de objetos mutuamente exclusivo. Talvez você tenha considerado esta topologia caso não possa acessar todos os domínios na floresta de um único servidor, ou se quiser distribuir a carga entre vários servidores. (Nenhum erro ocorre quando um novo Servidor de Sincronização do Azure AD é configurado para uma nova floresta do Microsoft Entra e um novo domínio filho verificado.)

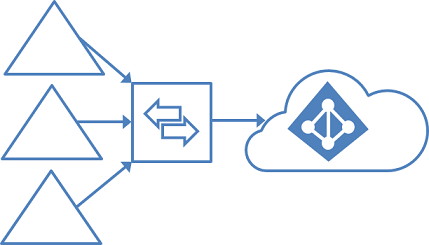

Várias florestas, locatário único do Microsoft Entra

Muitas organizações têm ambientes com várias florestas do Active Directory local. Há vários motivos para ter mais de uma floresta do Active Directory local. Exemplos típicos são designs com florestas de conta-recurso e o resultado de uma fusão ou aquisição.

Quando você tem várias florestas, todas elas devem ser acessíveis por um único servidor de sincronização do Microsoft Entra Connect. O servidor deve ser unido a um domínio. Se necessário, para acessar todas as florestas, você pode colocar o servidor em uma rede de perímetro (também conhecida como DMZ, zona desmilitarizada e sub-rede selecionada).

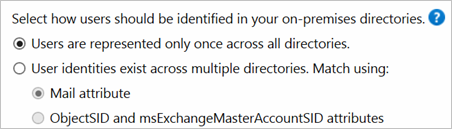

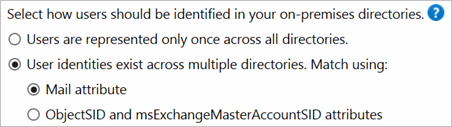

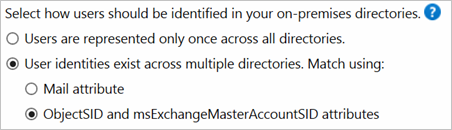

O assistente de instalação do Microsoft Entra Connect oferece várias opções para consolidar os usuários representados em várias florestas. O objetivo é que um usuário seja representado somente uma vez no Microsoft Entra ID. Há algumas topologias comuns que você pode configurar o caminho de instalação personalizada do assistente de instalação. Na página Identificando exclusivamente seus usuários, selecione a opção correspondente que representa sua topologia. A consolidação está configurada somente para os usuários. Os grupos duplicados não são consolidados com a configuração padrão.

As topologias comuns são discutidas nas seções sobre: separar topologias, malha completa e topologia de recurso da conta.

A configuração padrão na Sincronização do Microsoft Entra Connect pressupõe:

- Os usuários têm apenas uma conta habilitada e a floresta em que essa conta se encontra é usada para autenticar o usuário. Essa pressuposição é para sincronização de hash de senha, autenticação de passagem e federação. UserPrincipalName e sourceAnchor/immutableID vêm desta floresta.

- Cada usuário tem apenas uma caixa de correio.

- A floresta que hospeda a caixa de correio de um usuário tem a melhor qualidade de dados para atributos visíveis na GAL (Lista de Endereços Global) do Exchange. Se não houver nenhuma caixa de correio para o usuário, qualquer floresta pode ser usada para contribuir com esses valores de atributos.

- Se você tiver uma caixa de correio vinculada, também há uma conta em uma floresta diferente usada para a entrada.

Se o ambiente não corresponder a essas suposições, as seguintes coisas acontecerão:

- Se você tiver mais de uma conta ativa ou mais de uma caixa de correio, o mecanismo de sincronização escolherá uma e ignorará as outras.

- Uma caixa de correio vinculada sem nenhuma outra conta ativa não é exportada para a ID do Microsoft Entra. A conta de usuário não é representada como um membro em nenhum grupo. Uma caixa de correio vinculada no DirSync é sempre representado como uma caixa de correio normal. Essa alteração é intencionalmente um comportamento diferente para dar melhor suporte a cenários de várias florestas.

Você pode encontrar mais detalhes em Noções básicas sobre a configuração padrão.

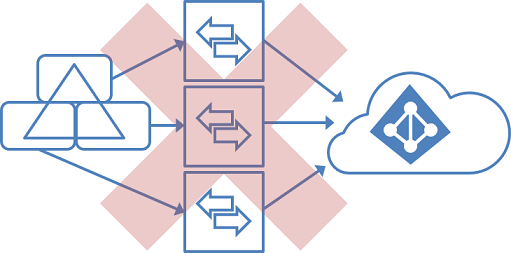

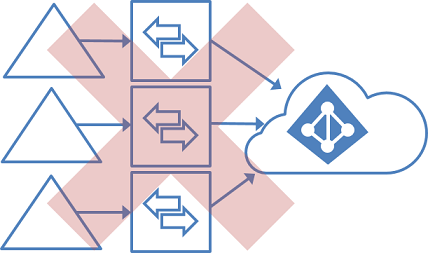

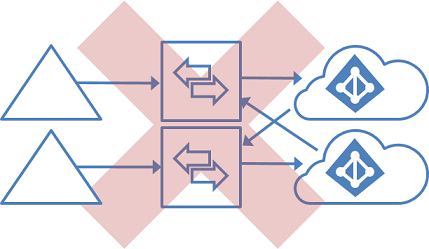

Várias florestas, vários servidores de sincronização para um locatário do Microsoft Entra

Não há suporte para ter mais de um servidor do Microsoft Entra Connect Sync conectado a um único locatário do Microsoft Entra. A exceção é o uso de um servidor de preparo.

Essa topologia difere da que vem a seguir no sentido de que não há suporte para vários servidores de sincronização conectados a um único locatário do Microsoft Entra. (Mesmo sem suporte, essa opção funciona).

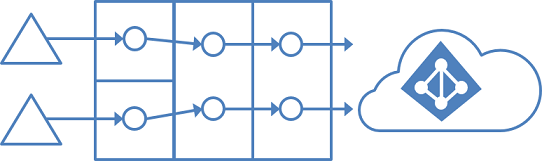

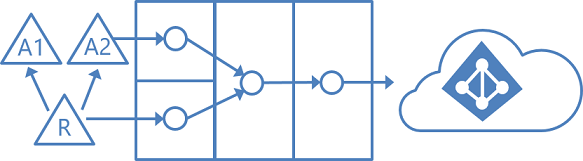

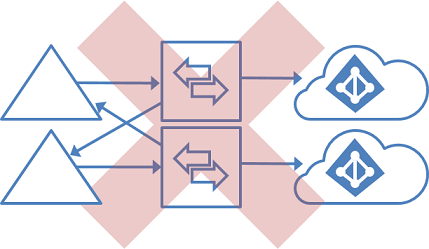

Múltiplas florestas, servidor de sincronização única, os usuários são representados em apenas um diretório

Nesse ambiente, todas as florestas locais são tratadas como entidades separadas. Não há usuários presentes em outras florestas. Cada floresta tem sua própria organização do Exchange e não há nenhuma GALSync entre as florestas. Esta topologia deve ser a situação após uma fusão/aquisição ou em uma organização em que cada unidade de negócios opera de forma independente. Essas florestas serão da mesma empresa no Microsoft Entra ID e aparecerão com uma GAL unificada. Na imagem anterior, cada objeto em cada floresta é representado uma vez no metaverso e agregado no locatário do Microsoft Entra de destino.

Várias florestas: corresponder usuários

O que é comum a todos esses cenários é que esses grupos de distribuição e segurança podem conter uma mescla de usuários, contatos e FSPs (Entidades de Segurança Externas). FSPs são usados no Active Directory Domain Services (AD DS) para representar membros de outras florestas em um grupo de segurança. Todos os FSPs são resolvidos para o objeto real no Microsoft Entra ID

Várias florestas: malha completa com GALSync opcional

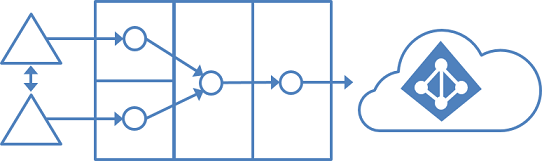

Uma topologia de malha completa permite que os usuários e recursos estejam localizados em qualquer floresta. Normalmente, há relações de confiança bidirecionais entre as florestas.

Se o Exchange estiver presente em mais de uma floresta, poderá haver uma solução GALSync local (opcional). Cada usuário é então representado como um contato em todas as outras florestas. A GALSync normalmente é implementada via Microsoft Identity Manager. O Microsoft Entra Connect não pode ser usado para GALSync local.

Nesse cenário, os objetos de identidade são ingressados usando o atributo de email. Um usuário com uma caixa de correio em uma floresta é ingressado aos contatos em outras florestas.

Várias florestas: floresta de conta-recurso

Em uma topologia de floresta de conta-recurso, você tem uma ou mais florestas de conta com contas de usuário ativas. Você também tem uma ou mais florestas de recursos com contas desabilitadas.

Nesse cenário, uma (ou mais) floresta de recursos confia em todas as florestas de conta. Essa floresta de recurso normalmente tem um esquema do Active Directory estendido com o Exchange e o Lync. Todos os serviços do Exchange e do Lync, bem como outros serviços compartilhados, estão localizados nessa floresta. Os usuários têm uma conta de usuário desabilitada nesta floresta e a caixa de correio está vinculada à floresta da conta.

Considerações sobre Microsoft 365 e topologia

Algumas cargas de trabalho do Microsoft 365 têm certas restrições quanto às topologias com suporte:

| Carga de trabalho | Restrições |

|---|---|

| Exchange Online | Para obter mais informações sobre topologias híbridas com suporte pelo Exchange Online, consulte Implantações híbridas com várias florestas do Active Directory. |

| Skype for Business | Quando você usar várias florestas locais, somente a topologia de floresta de conta-recurso terá suporte. Para obter mais informações, confira Requisitos ambientais para Skype for Business Server 2015. |

Se tiver uma organização maior, considere usar o recurso PreferredDataLocation do Microsoft 365. Ele permite que você defina em qual região do datacenter estão localizados os recursos do usuário.

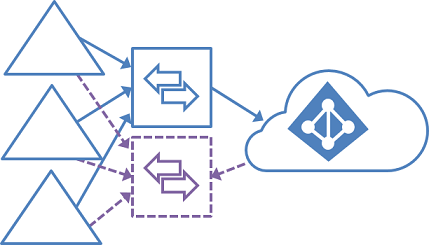

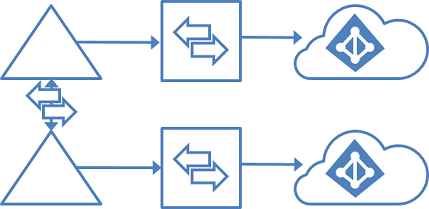

Servidor de preparo

O Microsoft Entra Connect dá suporte à instalação em um segundo servidor no modo de preparo. Um servidor nesse modo lê dados de todos os diretórios conectados, mas não grava nada em diretórios conectados. Ele usa o ciclo de sincronização normal e, portanto, tem uma cópia atualizada dos dados de identidade.

Em um desastre em que o servidor primário falha, você pode fazer failover para o servidor de preparo. Faça isso no assistente Microsoft Entra Connect. Esse segundo servidor pode estar localizado em um datacenter diferente, pois nenhuma infraestrutura é compartilhada com o servidor primário. É necessário copiar manualmente qualquer alteração de configuração feita no servidor principal para o segundo servidor.

Você pode usar um servidor de preparo para testar uma nova configuração personalizada e o efeito sobre seus dados. Você pode visualizar as alterações e ajustar a configuração. Quando estiver satisfeito com a nova configuração, transforme o servidor de preparo no servidor ativo e defina o antigo servidor ativo para modo de preparo.

Esse método também pode ser usado para substituir o servidor de sincronização ativo. Prepare o novo servidor e configure-o no modo de preparo. Verifique se ele está em boas condições, desabilite o modo de preparo (tornando-o ativo) e desligue o servidor ativo no momento.

É possível ter mais de um servidor de preparo quando você quiser ter vários backups em datacenters diferentes.

Vários locatários do Microsoft Entra

Recomendamos ter um único locatário no Microsoft Entra ID para uma organização. Antes de planejar usar vários locatários do Microsoft Entra, consulte o artigo Gerenciamento de unidades administrativas no Microsoft Entra ID. Ele aborda cenários comuns em que você pode usar um único locatário.

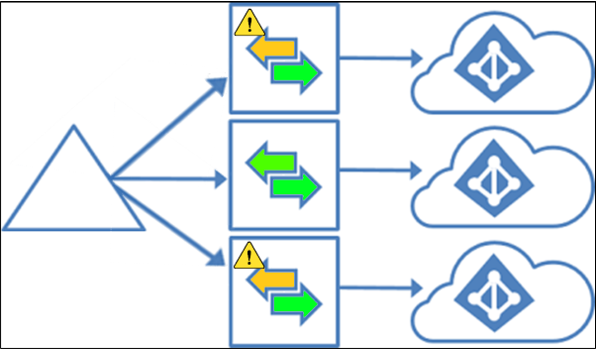

Sincronizar objetos do AD com vários locatários do Microsoft Entra

Essa topologia implementa os seguintes casos de uso:

- O Microsoft Entra Connect pode sincronizar usuários, grupos e contatos de um único Active Directory para vários locatários do Microsoft Entra. Esses locatários podem estar em ambientes diferentes do Azure, tais como o ambiente do Microsoft Azure operado pela 21Vianet ou o ambiente do Azure Governamental, mas também podem estar no mesmo ambiente do Azure, como dois locatários que estão no Azure Commercial. Para obter mais informações sobre opções, consulte Planejando a identidade para aplicativos Azure Governamental.

- A mesma âncora de origem pode ser usada para um só objeto em locatários separados (mas não para vários objetos no mesmo locatário). (O domínio verificado não pode ser o mesmo em dois locatários. Mais detalhes são necessários para permitir que o mesmo objeto tenha dois UPNs).

- Você precisa implantar um servidor do Microsoft Entra Connect para cada locatário do Microsoft Entra com o qual deseja sincronizar - um servidor do Microsoft Entra Connect não pode sincronizar com mais de um locatário do Microsoft Entra.

- Há suporte para ter escopos de sincronização diferentes e regras de sincronização diferentes para locatários diferentes.

- Somente uma sincronização de locatário do Microsoft Entra pode ser configurada para fazer write-back no Active Directory para o mesmo objeto. Isso inclui write-back de dispositivo e grupo junto com as configurações do Exchange Híbrido; esses recursos só podem ser configurados em um locatário. A única exceção aqui é o write-back de senha – Veja abaixo.

- Há suporte para configurar a sincronização de hash de senha do Active Directory para vários locatários do Microsoft Entra para o mesmo objeto de usuário. Se a sincronização de hash de senha estiver habilitada para um locatário, o write-back de senha também poderá ser habilitado e isso poderá ser feito em vários locatários: se a senha for alterada em um locatário, o write-back de senha o atualizará no Active Directory e a sincronização de hash de senha atualizará a senha nos outros locatários.

- Não há suporte para adicionar e verificar o mesmo nome de domínio personalizado em mais de um locatário do Microsoft Entra, mesmo que esses locatários estejam em ambientes diferentes do Azure.

- Não há suporte para configurar experiências híbridas que usam configuração no nível de floresta no AD, como SSO Contínuo e ingresso híbrido no Microsoft Entra (abordagem não direcionada), com mais de um locatário. Fazer isso substituiria a configuração do outro locatário, tornando-a inutilizável. Você pode encontrar informações adicionais em Planejar a implantação do ingresso híbrido no Microsoft Entra.

- Você pode sincronizar objetos de dispositivos com mais de um locatário, mas um dispositivo pode ser ingressado no Microsoft Entra híbrido em apenas um locatário.

- Cada instância do Microsoft Entra Connect deve estar em execução em um computador conectado ao domínio.

Observação

A Sincronização de Lista de Endereços Global (GalSync) não é feita automaticamente nesta topologia e requer uma implementação de MIM personalizada adicional para garantir que cada locatário tenha uma GAL (Lista de Endereços Global) completa no Exchange Online e no Skype for Business Online.

GALSync com o uso de write-back

GALSync com o servidor de sincronização local

Você pode usar o Microsoft Identity Manager local para sincronizar usuários (via GALSync) entre duas organizações do Exchange. Os usuários em uma organização aparecem como usuários/contatos externos na outra organização. Essas instâncias locais diferentes do Active Directory poderão então ser sincronizadas para seus próprios locatários do Microsoft Entra.

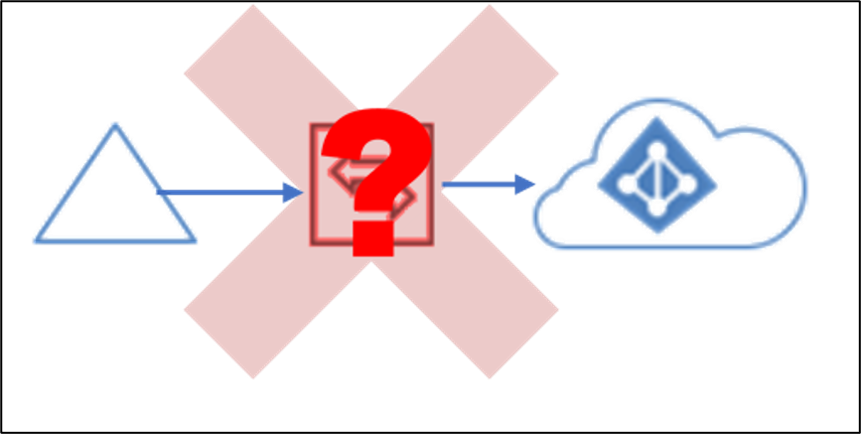

Usar clientes não autorizados para acessar o back-end do Microsoft Entra Connect

O servidor Microsoft Entra Connect se comunica com Microsoft Entra ID por meio do back-end do Microsoft Entra Connect. O único software que pode ser usado para se comunicar com esse back-end é o Microsoft Entra Connect. Não há suporte para se comunicar com o back-end do Microsoft Entra Connect usando qualquer outro software ou método.

Próximas etapas

Para saber como instalar o Microsoft Entra Connect para esses cenários, confira Instalação personalizada do Microsoft Entra Connect.

Saiba mais sobre a configuração da Sincronização do Microsoft Entra Connect.

Saiba mais sobre como integrar suas identidades locais ao Microsoft Entra ID.