Tutorial: Usar federação para identidade híbrida em uma única floresta do Active Directory

Este tutorial mostra como criar um ambiente de identidade híbrida no Azure usando a federação e o Windows Server Active Directory (Windows Server AD). Você pode usar o ambiente de identidade híbrida que você criar para testes ou para se familiarizar mais com o funcionamento da identidade híbrida.

Neste tutorial, você aprenderá como:

- Crie uma máquina virtual.

- Crie um ambiente do Windows Server Active Directory.

- Crie um usuário do Windows Server Active Directory.

- Criar um certificado.

- Criar um locatário do Microsoft Entra.

- Crie uma conta de administrador de identidade híbrida no Azure.

- Adicione um domínio personalizado ao diretório.

- Configure o Microsoft Entra Connect.

- Teste e verifique se os usuários estão sincronizados.

Pré-requisitos

Para concluir o tutorial, você precisará destes itens:

- Um computador com Hyper-V instalado. Sugerimos que você instale o Hyper-V em um computador Windows 10 ou Windows Server 2016.

- Uma assinatura do Azure. Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

- Um adaptador de rede externo, para que a máquina virtual possa se conectar à Internet.

- Uma cópia do Windows Server 2016.

- Um domínio personalizado que pode ser verificado.

Observação

Este tutorial usa scripts do PowerShell para criar rapidamente o ambiente do tutorial. Cada script usa variáveis que são declaradas no início do script. Certifique-se de alterar as variáveis para refletir seu ambiente.

Os scripts do tutorial criam um ambiente geral do Windows Server AD (Windows Server Active Directory) antes de instalarem o Microsoft Entra Connect. Os scripts também são usados em tutoriais relacionados.

Os scripts do PowerShell usados neste tutorial estão disponíveis no GitHub.

Criar uma máquina virtual

Para criar um ambiente de identidade híbrida, a primeira tarefa é criar uma máquina virtual a ser usada como um servidor local do Windows Server AD.

Observação

Se você nunca executou um script no PowerShell em seu computador host, antes de executar scripts, abra o Windows PowerShell ISE como administrador e execute Set-ExecutionPolicy remotesigned. Na caixa de diálogo Alteração da Política de Execução, selecione Sim.

Para criar a máquina virtual:

Abra o Windows PowerShell ISE como administrador.

Execute o seguinte script:

#Declare variables $VMName = 'DC1' $Switch = 'External' $InstallMedia = 'D:\ISO\en_windows_server_2016_updated_feb_2018_x64_dvd_11636692.iso' $Path = 'D:\VM' $VHDPath = 'D:\VM\DC1\DC1.vhdx' $VHDSize = '64424509440' #Create a new virtual machine New-VM -Name $VMName -MemoryStartupBytes 16GB -BootDevice VHD -Path $Path -NewVHDPath $VHDPath -NewVHDSizeBytes $VHDSize -Generation 2 -Switch $Switch #Set the memory to be non-dynamic Set-VMMemory $VMName -DynamicMemoryEnabled $false #Add a DVD drive to the virtual machine Add-VMDvdDrive -VMName $VMName -ControllerNumber 0 -ControllerLocation 1 -Path $InstallMedia #Mount installation media $DVDDrive = Get-VMDvdDrive -VMName $VMName #Configure the virtual machine to boot from the DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

Instalar o sistema operacional

Para concluir a criação da máquina virtual, instale o sistema operacional:

- No Gerente Hyper-V, clique duas vezes na máquina virtual.

- Selecione Iniciar.

- No prompt, pressione qualquer tecla para inicializar do CD ou DVD.

- Na janela inicial do Windows Server, selecione seu idioma e, em seguida, selecione Avançar.

- Selecione Instalar Agora.

- Insira a chave de licença e selecione Avançar.

- Marque a caixa de seleção Aceito os termos de licença e selecione Avançar.

- Selecione Personalizado: Instalar Somente o Windows (Avançado).

- Selecione Avançar.

- Quando a instalação for concluída, reinicie a máquina virtual. Entre e verifique o Windows Update. Instale todas as atualizações para garantir que a VM esteja totalmente atualizada.

Instalar os pré-requisitos do Windows Server AD

Antes de instalar o Windows Server AD, execute um script que instale os pré-requisitos:

Abra o Windows PowerShell ISE como administrador.

Execute

Set-ExecutionPolicy remotesigned. Na caixa de diálogo Alteração da Política de Execução, selecione Sim para Tudo.Execute o seguinte script:

#Declare variables $ipaddress = "10.0.1.117" $ipprefix = "24" $ipgw = "10.0.1.1" $ipdns = "10.0.1.117" $ipdns2 = "8.8.8.8" $ipif = (Get-NetAdapter).ifIndex $featureLogPath = "c:\poshlog\featurelog.txt" $newname = "DC1" $addsTools = "RSAT-AD-Tools" #Set a static IP address New-NetIPAddress -IPAddress $ipaddress -PrefixLength $ipprefix -InterfaceIndex $ipif -DefaultGateway $ipgw # Set the DNS servers Set-DnsClientServerAddress -InterfaceIndex $ipif -ServerAddresses ($ipdns, $ipdns2) #Rename the computer Rename-Computer -NewName $newname -force #Install features New-Item $featureLogPath -ItemType file -Force Add-WindowsFeature $addsTools Get-WindowsFeature | Where installed >>$featureLogPath #Restart the computer Restart-Computer

Criar um ambiente AD do Windows Server

Agora, instale e configure o Active Directory Domain Services para criar o ambiente:

Abra o Windows PowerShell ISE como administrador.

Execute o seguinte script:

#Declare variables $DatabasePath = "c:\windows\NTDS" $DomainMode = "WinThreshold" $DomainName = "contoso.com" $DomainNetBIOSName = "CONTOSO" $ForestMode = "WinThreshold" $LogPath = "c:\windows\NTDS" $SysVolPath = "c:\windows\SYSVOL" $featureLogPath = "c:\poshlog\featurelog.txt" $Password = ConvertTo-SecureString "Passw0rd" -AsPlainText -Force #Install Active Directory Domain Services, DNS, and Group Policy Management Console start-job -Name addFeature -ScriptBlock { Add-WindowsFeature -Name "ad-domain-services" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "dns" -IncludeAllSubFeature -IncludeManagementTools Add-WindowsFeature -Name "gpmc" -IncludeAllSubFeature -IncludeManagementTools } Wait-Job -Name addFeature Get-WindowsFeature | Where installed >>$featureLogPath #Create a new Windows Server AD forest Install-ADDSForest -CreateDnsDelegation:$false -DatabasePath $DatabasePath -DomainMode $DomainMode -DomainName $DomainName -SafeModeAdministratorPassword $Password -DomainNetbiosName $DomainNetBIOSName -ForestMode $ForestMode -InstallDns:$true -LogPath $LogPath -NoRebootOnCompletion:$false -SysvolPath $SysVolPath -Force:$true

Criar um usuário do AD do Windows Server

Em seguida, crie uma conta de usuário de teste. Crie essa conta em seu ambiente local do Active Directory. Em seguida, a conta será sincronizada com a ID do Microsoft Entra.

Abra o Windows PowerShell ISE como administrador.

Execute o seguinte script:

#Declare variables $Givenname = "Allie" $Surname = "McCray" $Displayname = "Allie McCray" $Name = "amccray" $Password = "Pass1w0rd" $Identity = "CN=ammccray,CN=Users,DC=contoso,DC=com" $SecureString = ConvertTo-SecureString $Password -AsPlainText -Force #Create the user New-ADUser -Name $Name -GivenName $Givenname -Surname $Surname -DisplayName $Displayname -AccountPassword $SecureString #Set the password to never expire Set-ADUser -Identity $Identity -PasswordNeverExpires $true -ChangePasswordAtLogon $false -Enabled $true

Criar um certificado para AD FS

Você precisa de um certificado TLS ou SSL que os Serviços de Federação do Active Directory (AD FS) usarão. O certificado é autoassinado, e você o cria apenas para fins de teste. Recomendamos que você não use um certificado autoassinado em um ambiente de produção.

Para criar um certificado:

Abra o Windows PowerShell ISE como administrador.

Execute o seguinte script:

#Declare variables $DNSname = "adfs.contoso.com" $Location = "cert:\LocalMachine\My" #Create a certificate New-SelfSignedCertificate -DnsName $DNSname -CertStoreLocation $Location

Criar um locatário do Microsoft Entra

Caso você não tenha um, siga as etapas no artigo Criar um novo locatário no Microsoft Entra ID para criar um novo locatário.

Criar um administrador de identidade híbrida no Microsoft Entra ID

A próxima tarefa é criar uma conta de administrador de identidade híbrida. Essa conta é usada para criar a conta do Microsoft Entra Connector durante a instalação do Microsoft Entra Connect. A conta do Microsoft Entra Connect é usada para gravar informações na ID do Microsoft Entra.

Para criar a conta de administrador de identidade híbrida:

Navegue até Identidade>Usuários>Todos os usuários

Selecione Novo Usuário>Criar Novo Usuário.

No painel Criar usuário, insira um Nome de exibição e um Nome UPN para o novo usuário. Você está criando sua conta de administrador de identidade híbrida para o locatário. Você pode mostrar e copiar a senha temporária.

- Em Atribuições, selecione Adicionar função e Administrador de Identidade Híbrida.

Em seguida, selecione Revisar + criar>Criar.

Em uma nova janela do navegador da Web, entre em

myapps.microsoft.comusando a nova conta de administrador de identidade híbrida e a senha temporária.Escolha uma nova senha para a conta de administrador de identidade híbrida e altere a senha.

Adicionar um nome de domínio personalizado ao diretório

Agora que temos um locatário e uma conta de administrador de identidade híbrida, adicione seu domínio personalizado para que o Azure possa verificá-lo.

Para adicionar um nome de domínio personalizado a um diretório:

No [Centro de Administração do Microsoft Entra](https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview), certifique-se de fechar o painel Todos os usuários.

No menu à esquerda, em Gerenciar, selecione Nomes de domínio personalizados.

Selecione Adicionar domínio personalizado.

Em Nomes de domínio personalizados, insira o nome do domínio personalizado e, em seguida, selecione Adicionar domínio.

Em Nome de domínio personalizado, as informações TXT ou MX são mostradas. Adicione esta informações às informações de DNS do registrador de domínios em seu domínio. Vá até o registrador de domínios e insira as informações TXT ou MX nas configurações DNS de seu domínio.

Adicionar essas informações ao registrador de domínios permite que o Azure verifique seu domínio. A verificação do domínio pode demorar até 24 horas.

Adicionar essas informações ao registrador de domínios permite que o Azure verifique seu domínio. A verificação do domínio pode demorar até 24 horas.Para obter mais informações, consulte a documentação adicionar um domínio personalizado.

Para garantir que o domínio seja verificado, selecione Verificar.

Baixar e instalar o Microsoft Entra Connect

Agora é hora de baixar e instalar o Microsoft Entra Connect. Depois de instalado, você usará a instalação expressa.

Baixe o Microsoft Entra Connect.

Vá para AzureADConnect.msi e clique duas vezes para abrir o arquivo de instalação.

Em Boas-vindas, marque a caixa de seleção para concordar com os termos de licenciamento e selecione Continuar.

Em Configurações expressas, selecione Personalizar.

Em Instalar componentes necessários, selecione Instalar.

Na Entrada do usuário, selecione Federação com o AD FS e, em seguida, selecione Avançar.

Em Conectar-se ao Microsoft Entra ID, insira o nome de usuário e a senha da conta de administrador de identidade híbrida que você criou anteriormente e selecione Avançar.

Em Conectar seus diretórios, selecione Adicionar diretório. Em seguida, selecione Criar nova conta do AD e insira o nome de usuário e a senha da contoso\Administrador. Selecione OK.

Selecione Avançar.

Em Configuração de entrada do Microsoft Entra, selecione Continuar sem correspondência com todos os sufixos UPN para domínios verificados. Selecione Avançar.

Em Filtragem de domínio e UO, selecione Avançar.

Em Identificando seus usuários com exclusividade, selecione Avançar.

Em Filtrar usuários e dispositivos, selecione Avançar.

Em Recursos opcionais, selecione Avançar.

Em credenciais do Administrador de Domínios, insira o nome de usuário e a senha do Administrator/contoso e selecione Avançar.

No farm do AD FS, verifique se a opção Configurar um novo farm do AD FS está selecionada.

Selecione Usar um certificado instalado nos servidores de federação e selecione Procurar.

Na caixa de pesquisa, insira DC1 e selecione-o nos resultados da pesquisa. Selecione OK.

Para Arquivo de Certificado, selecione adfs.contoso.com, o certificado que você criou. Selecione Avançar.

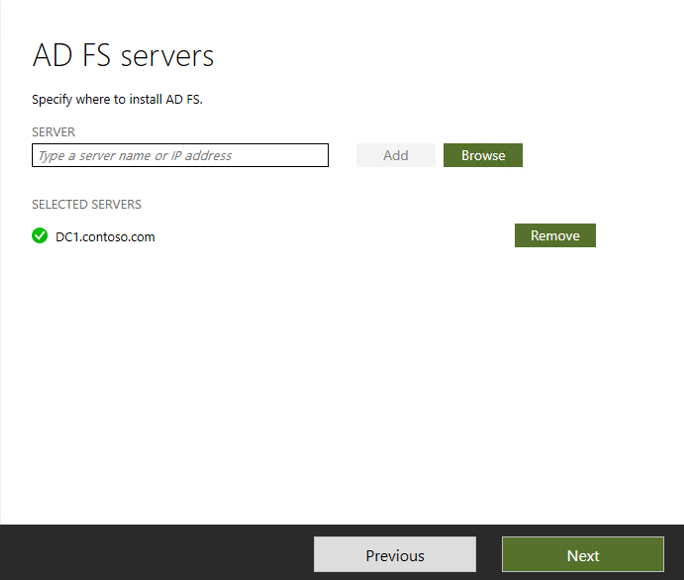

No Servidor do AD FS, selecione Procurar. Na caixa de pesquisa, insira DC1 e selecione-o nos resultados da pesquisa. Selecione OK e, em seguida, selecione Avançar.

Em Servidores proxy de aplicativo Web, selecione Avançar.

Em Conta de serviço do AD FS, insira o nome de usuário contoso\Administrator e a senha e selecione Avançar.

Em Domínio do Microsoft Entra, selecione seu domínio personalizado verificado e, em seguida, Avançar.

Em Pronto para configurar, selecione Instalar.

Quando a instalação for concluída, selecione Sair.

Em seguida, entre novamente antes de usar o Synchronization Service Manager ou o Editor de Regra de Sincronização; saia e entre novamente.

Verificar se há usuários no portal

Agora você verificará se os usuários no locatário do Active Directory estão sincronizados e se eles estão no locatário do Microsoft Entra. A conclusão desta seção pode demorar algumas horas.

Para verificar se os usuários estão sincronizados:

Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de identidade híbrida.

Navegue até Identidade>Usuários>Todos os usuários

Verifique se os novos usuários estão em seu locatário.

Entre com uma conta de usuário para testar a sincronização

Para testar se os usuários do seu locatário do Windows Server AD estão sincronizados com o locatário do Microsoft Entra, entre como um dos usuários:

Vá para https://myapps.microsoft.com.

Entre com uma conta de usuário que foi criada no novo locatário.

Para o nome de usuário, use o formato

user@domain.onmicrosoft.com. Utilize a mesma senha que o usuário usa para entrar no Active Directory local.

Você configurou com êxito um ambiente de identidade híbrida que pode ser usado para testes e para se familiarizar com o que o Azure tem a oferecer.

Próximas etapas

- Revise Hardware e pré-requisitos do Microsoft Entra Connect.

- Saiba como usar as Configurações expressas no Microsoft Entra Connect.

- Saiba mais sobre o Microsoft Entra Connect e federação.