Atribuir um acesso de identidade gerenciada a um recurso do Azure ou a outro recurso

Identidades gerenciadas para recursos do Azure é um recurso do Microsoft Entra ID. Cada um dos serviços do Azure que dão suporte a identidades gerenciadas para recursos do Azure está sujeito à própria linha do tempo. Não deixe de examinar o status de disponibilidade das identidades gerenciadas do seu recurso e os problemas conhecidos antes de começar.

Este artigo mostra como conceder acesso de uma identidade gerenciada da máquina virtual (VM) do Azure para uma conta de armazenamento do Azure. Após configurar um recurso do Azure com uma identidade gerenciada, será possível conceder o acesso de identidade gerenciada a outro recurso, assim como qualquer entidade de segurança.

Pré-requisitos

- Certifique-se de habilitar a identidade gerenciada em um recurso do Azure, como uma máquina virtual do Azure ou Conjunto de dimensionamento de máquinas virtuais. Para obter mais informações sobre identidades gerenciadas para recursos do Azure, confira O que são identidades gerenciadas para recursos do Azure?.

- Revise a diferença entre uma identidade gerenciada atribuída ao sistema e atribuída pelo usuário.

- Se você ainda não tiver uma conta do Azure, inscreva-se em uma conta gratuita antes de continuar.

Use o RBAC do Azure para atribuir um acesso de identidade gerenciada a outro recurso usando o portal do Azure

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

Importante

As etapas descritas abaixo mostram como permitir acesso a um serviço usando o RBAC do Azure. Verifique a documentação de serviço específica sobre como permitir acesso, por exemplo, confira o Azure Data Explorer para obter instruções. Alguns serviços do Azure estão em processo de adoção do RBAC do Azure no plano de dados.

Entre no portal do Azure usando uma conta associada à assinatura do Azure na qual você configurou a identidade gerenciada.

Navegue até o recurso desejado no qual você deseja modificar o controle de acesso. Neste exemplo, você dará a uma VM (máquina virtual) do Azure acesso a uma conta de armazenamento e, em seguida, poderá navegar até a conta de armazenamento.

Selecione IAM (Controle de acesso) .

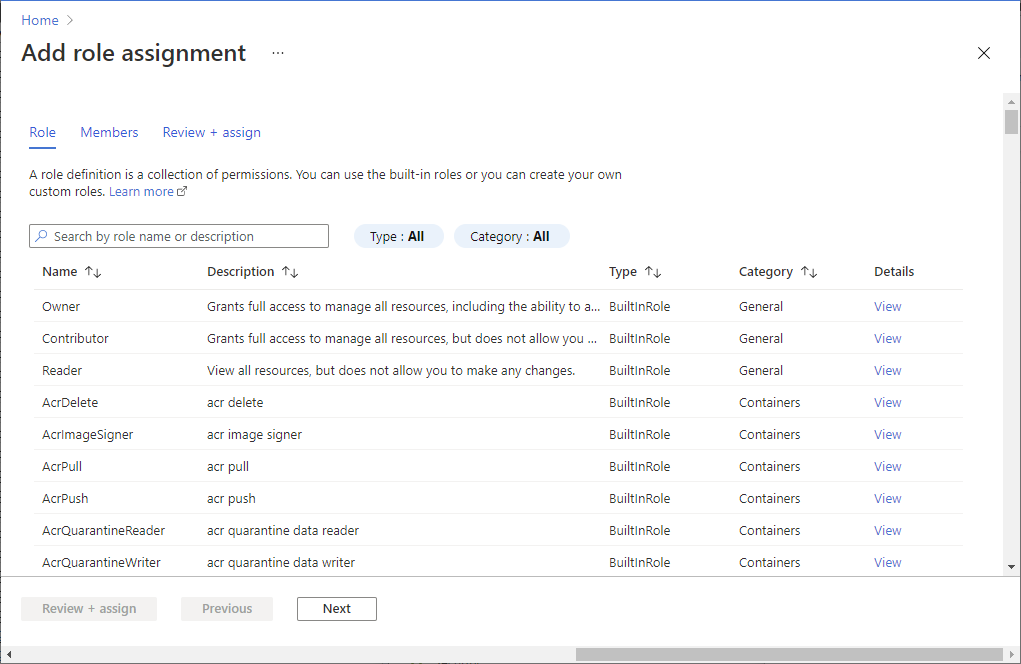

Selecione Adicionar>Adicionar atribuição de função para abrir a página Adicionar atribuição de função.

Selecione a função e a identidade gerenciada. Para ver as etapas detalhadas, confira Atribuir funções do Azure usando o portal do Azure.

Usar o RBAC do Azure para atribuir um acesso de identidade gerenciada a outro recurso usando a CLI

Use o ambiente Bash no Azure Cloud Shell. Para obter mais informações, confira Início Rápido para Bash no Azure Cloud Shell.

Se preferir executar os comandos de referência da CLI localmente, instale a CLI do Azure. Para execuções no Windows ou no macOS, considere executar a CLI do Azure em um contêiner do Docker. Para obter mais informações, confira Como executar a CLI do Azure em um contêiner do Docker.

Se estiver usando uma instalação local, entre com a CLI do Azure usando o comando az login. Para concluir o processo de autenticação, siga as etapas exibidas no terminal. Para ver outras opções de entrada, confira Conectar-se com a CLI do Azure.

Quando solicitado, instale a extensão da CLI do Azure no primeiro uso. Para obter mais informações sobre extensões, confira Usar extensões com a CLI do Azure.

Execute az version para localizar a versão e as bibliotecas dependentes que estão instaladas. Para fazer a atualização para a versão mais recente, execute az upgrade.

Neste exemplo, você concede a uma VM (máquina virtual) do Azure acesso gerenciado a uma conta de armazenamento. Primeiro, usamos az resource list para obter a entidade de serviço da VM nomeada myVM:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)Para um conjunto de dimensionamento de máquinas virtuais (VM) do Azure, o comando é o mesmo, mas aqui você obtém a entidade de serviço para o conjunto de VMs nomeado "DevTestVMSS":

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Após obter a ID da entidade de serviço, use criar atribuição de função az para que a máquina virtual ou o conjunto de dimensionamento de máquinas virtuais configurem o acesso do Leitor a uma conta de armazenamento nomeada "myStorageAcct":

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Usar o RBAC do Azure para atribuir um acesso de identidade gerenciada a outro recurso usando o PowerShell

Observação

Recomendamos que você use o módulo Az PowerShell do Azure para interagir com o Azure. Confira Instalar o Azure PowerShell para começar. Para saber como migrar para o módulo Az PowerShell, confira Migrar o Azure PowerShell do AzureRM para o Az.

Para executar os scripts nesse exemplo, você tem duas opções:

- Use o Azure Cloud Shell, que você pode abrir usando o botão Experimentar no canto superior direito dos blocos de código.

- Execute os scripts localmente instalando a versão mais recente do Azure PowerShell e, em seguida, entre no Azure usando

Connect-AzAccount.

Habilite a identidade gerenciada em um recurso do Azure, como uma VM do Azure.

Dê à VM (máquina virtual) do Azure acesso a uma conta de armazenamento.

- Usamos Get-AzVM para obter a entidade de serviço da VM chamada

myVM, que foi criada quando você habilitou a identidade gerenciada. - Em seguida, usamos New-AzRoleAssignment para fornecer à VM o acesso de Leitor em uma conta de armazenamento chamada

myStorageAcct:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Usamos Get-AzVM para obter a entidade de serviço da VM chamada

Próximas etapas

- Para habilitar a identidade gerenciada em uma máquina virtual do Azure, consulte Configurar identidades gerenciadas para recursos do Azure.

- Para habilitar as identidades gerenciadas em um conjunto de dimensionamento de máquinas virtuais do Azure, consulte Configurar identidades gerenciadas para recursos do Azure em um conjunto de dimensionamento de máquinas virtuais.