Tutorial: Integração do SSO do Microsoft Entra ao AppNeta Performance Manager

Neste tutorial, você aprenderá a integrar o AppNeta Performance Manager ao Microsoft Entra ID. Ao integrar o AppNeta Performance Manager ao Microsoft Entra ID, você poderá:

- Controlar no Microsoft Entra ID quem tem acesso ao AppNeta Performance Manager.

- Permitir que seus usuários entrem automaticamente no AppNeta Performance Manager com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisará dos seguintes itens:

- Uma assinatura do Microsoft Entra. Caso você não tenha uma assinatura, obtenha uma conta gratuita.

- Assinatura do AppNeta Performance Manager habilitada para SSO (logon único).

Descrição do cenário

Neste tutorial, você vai configurar e testar o SSO do Microsoft Entra em um ambiente de teste.

- O AppNeta Performance Manager é compatível com o SSO iniciado por SP.

- O AppNeta Performance Manager é compatível com o provisionamento de usuário Just-In-Time.

Observação

O identificador desse aplicativo é um valor de cadeia de caracteres fixo; portanto apenas uma instância pode ser configurada em um locatário.

Adicionando o AppNeta Performance Manager por meio da galeria

Para configurar a integração do AppNeta Performance Manager ao Microsoft Entra ID, você precisa adicionar o AppNeta Performance Manager da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais>Novo aplicativo.

- Na seção Adicionar por meio da galeria, digite AppNeta Performance Manager na caixa de pesquisa.

- Selecione AppNeta Performance Manager no painel de resultados e, em seguida, adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Opcionalmente, você também pode usar o Assistente de Configuração de Aplicativos do Enterprise. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração de SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o SSO do Microsoft Entra para o AppNeta Performance Manager

Configure e teste o SSO do Microsoft Entra com o AppNeta Performance Manager usando um usuário de teste chamado B.Simon. Para que o SSO funcione, é necessário estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no AppNeta Performance Manager.

Para configurar e testar o SSO do Microsoft Entra com o AppNeta Performance Manager, execute as etapas a seguir:

- Configurar o SSO do Microsoft Entra – Para permitir que os usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra para testar o logon único do Microsoft Entra com B.Silva.

- Atribuir o usuário de teste do Microsoft Entra – para permitir que B.Fernandes use o logon único do Microsoft Entra.

- Configurar o SSO do AppNeta Performance Manager – Para definir as configurações de logon único no lado do aplicativo.

- Criar usuário de teste do AppNeta Performance Manager: para ter um equivalente de B.Simon no AppNeta Performance Manager que esteja vinculado à representação do usuário no Microsoft Entra.

- Testar o SSO – para verificar se a configuração funciona.

Configurar o SSO do Microsoft Entra

Siga estas etapas para habilitar o SSO do Microsoft Entra.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais>Appneta Performance Manager>Logon único.

Na página Selecionar um método de logon único, escolha SAML.

Na página Configurar o logon único com o SAML, clique no ícone de caneta da Configuração Básica do SAML para editar as configurações.

Na seção Configuração Básica do SAML, insira os valores para os seguintes campos:

a. Na caixa de texto URL de Logon, digite uma URL usando o seguinte padrão:

https://<subdomain>.pm.appneta.comb. No campo URL de Resposta (URL do Serviço do Consumidor de Declaração), insira:

https://sso.connect.pingidentity.com/sso/sp/ACS.saml2Observação

O valor da URL de logon acima é um exemplo. Atualize esse valor com a URL de Logon real. Entre em contato com a equipe de suporte ao cliente do AppNeta Performance Manager para obter esse valor. Você também pode consultar os padrões mostrados na seção Configuração Básica do SAML.

O aplicativo AppNeta Performance Manager espera as declarações do SAML em um formato específico, o que exige a adição de mapeamentos de atributo personalizados à configuração de atributos do token SAML. A captura de tela a seguir mostra a lista de atributos padrão:

Além do indicado acima, o aplicativo AppNeta Performance Manager espera que mais alguns atributos sejam transmitidos novamente na resposta SAML, os quais são mostrados abaixo. Esses atributos também são pré-populados, mas você pode examiná-los de acordo com seu requisito.

Nome Atributo de Origem firstName user.givenname lastName user.surname email user.userprincipalname name user.userprincipalname groups user.assignedroles phone user.telephonenumber título user.jobtitle Para passar corretamente as declarações SAML dos seus "grupos", você precisa configurar funções de aplicativo e definir o valor para corresponder aos mapeamentos de função que estão definidos no AppNeta Performance Manager. Em Identidade>Aplicativos>Registros de aplicativo, selecione Appneta Performance Manager.

Clique em Funções de aplicativo no painel esquerdo. A seguinte tela será exibida:

Clique em Criar Função de aplicativo.

Na tela Criar função de aplicativo, conclua estas etapas:

- No campo Nome de exibição, insira um nome para a função.

- Em Tipos de membro permitidos, selecione Usuários/Grupos.

- No campo Valor, insira o valor do conjunto de grupos de segurança em seus mapeamentos de função do AppNeta Performance Manager.

- No campo Descrição, insira uma descrição para a função.

- Clique em Aplicar.

Depois de criar as funções, você precisa mapeá-las para seus usuários/grupos. Navegue até Identidade>Aplicativos>Aplicativos empresariais>Appneta Performance Manager>Usuários e grupos.

Selecione um usuário/grupo e atribua a função de aplicativo desejada (criada na etapa anterior).

Depois de mapear as funções de aplicativo, navegue até Identidade>Aplicativos>Aplicativos empresariais>Appneta Performance Manager>Logon único.

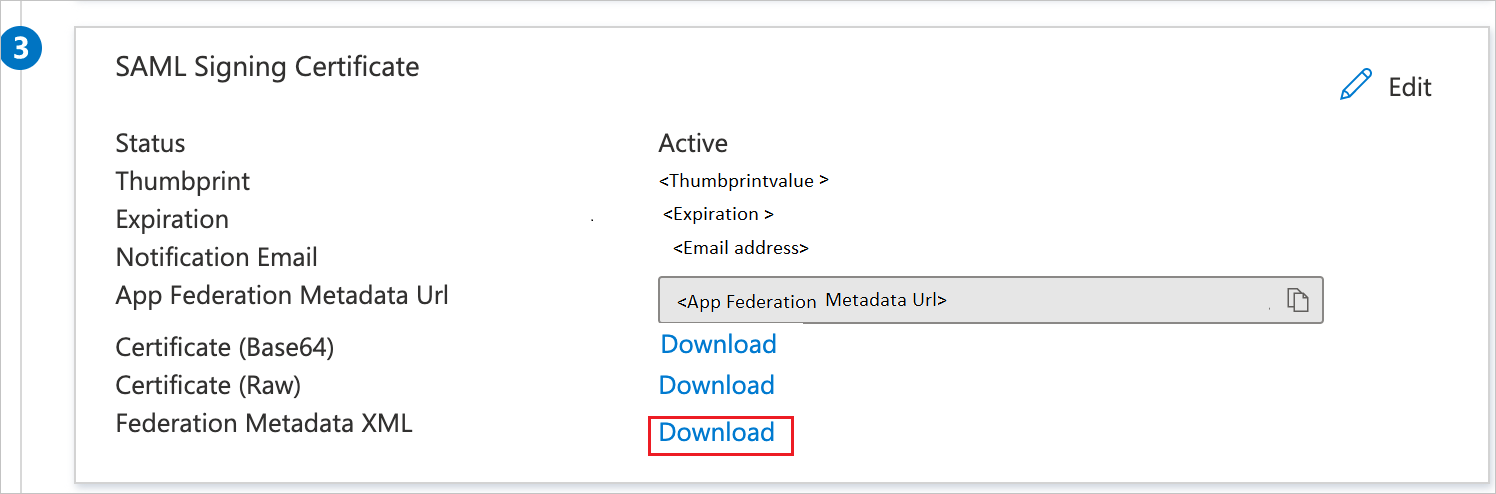

Na página Configurar o logon único com o SAML, na seção Certificado de Autenticação SAML, localize XML de Metadados de Federação e selecione Baixar para baixar o certificado e salvá-lo no computador.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Fernandes.

- Entre no centro de administração do Microsoft Entra como, no mínimo, Administrador de Usuários.

- Navegue até Identidade>Usuários>Todos os usuários.

- Na parte superior da tela, selecione Novo usuário>Criar novo usuário.

- Nas propriedades do Usuário, siga estas etapas:

- No campo Nome de exibição, insira

B.Simon. - No campo Nome principal do usuário, insira o username@companydomain.extension. Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e, em seguida, anote o valor exibido na caixa Senha.

- Selecione Examinar + criar.

- No campo Nome de exibição, insira

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permitirá que B.Fernandes use o logon único concedendo acesso ao Appneta Performance Manager.

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativo de nuvem.

Navegue até Identidade>Aplicativos>Aplicativos empresariais>Appneta Performance Manager.

Na página de visão geral do aplicativo, localize a seção Gerenciar e escolha Usuários e grupos.

Escolha Adicionar usuário e, em seguida, Usuários e grupos na caixa de diálogo Adicionar Atribuição.

Na caixa de diálogo Usuários e grupos, selecione B.Fernandes na lista Usuários e clique no botão Selecionar na parte inferior da tela.

Se você tiver configurado as funções conforme explicado acima, será possível selecioná-las na lista suspensa Selecionar uma função.

Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Observação

Na prática, você adicionará grupos ao aplicativo em vez de usuários individuais.

Configurar o SSO do AppNeta Performance Manager

Para configurar o logon único no lado do AppNeta Performance Manager, você precisará enviar os XML de Metadados de Federação baixados para a equipe de suporte do AppNeta Performance Manager. Eles definem essa configuração para ter a conexão de SSO de SAML definida corretamente em ambos os lados.

Criar um usuário de teste do AppNeta Performance Manager

Nesta seção, um usuário chamado B.Fernandes será criado no AppNeta Performance Manager. O AppNeta Performance Manager é compatível com o provisionamento de usuário just-in-time, que está habilitado por padrão. Não há itens de ação para você nesta seção. Se um usuário ainda não existir no AppNeta Performance Manager, um novo usuário será criado após a autenticação.

Observação

Se você precisar criar um usuário manualmente, entre em contato com a equipe de suporte do AppNeta Performance Manager.

Testar o SSO

Nesta seção, você vai testar a configuração de logon único do Microsoft Entra com as opções a seguir.

No portal do Azure, selecione Testar este aplicativo. Isso redirecionará você à URL de Logon do AppNeta Performance Manager, na qual poderá iniciar o fluxo de logon.

Acesse diretamente a URL de Logon do AppNeta Performance Manager e inicie de lá o fluxo de logon.

Você pode usar os Meus Aplicativos da Microsoft. Ao clicar no bloco do AppNeta Performance Manager no portal Meus Aplicativos, você será redirecionado à URL de logon do AppNeta Performance Manager. Para obter mais informações sobre o portal Meus Aplicativos, confira Introdução ao Meus Aplicativos.

Próximas etapas

Depois de configurar o AppNeta Performance Manager, você poderá impor o controle de sessão, que fornece proteção contra exfiltração e infiltração dos dados confidenciais da sua organização em tempo real. O controle da sessão é estendido do acesso condicional. Saiba como impor o controle de sessão com o Microsoft Defender for Cloud Apps.