Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Neste artigo, você aprenderá a integrar o BGS Online à ID do Microsoft Entra. A integração do BGS Online com o Microsoft Entra ID oferece os seguintes benefícios:

- Você pode controlar quem tem acesso ao BGS Online no Microsoft Entra ID.

- Você pode permitir que os usuários entrem automaticamente no BGS Online (logon único) com as respectivas contas do Microsoft Entra.

- Você pode gerenciar suas contas em um local central.

Se você quiser saber mais detalhes sobre a integração de aplicativos SaaS com a ID do Microsoft Entra, confira o que é acesso ao aplicativo e logon único com a ID do Microsoft Entra. Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se você ainda não tem uma conta, é possível criar uma conta gratuita.

- Uma das seguintes funções:

- Assinatura do BGS Online habilitada para logon único

Descrição do cenário

Neste artigo, você configurará e testará o logon único do Microsoft Entra em um ambiente de teste.

- O BGS Online é compatível com o SSO iniciado por IDP

Adicionar o BGS Online pala galeria

Para configurar a integração do BGS Online ao Microsoft Entra ID, você precisa adicionar o BGS Online da galeria à sua lista de aplicativos de SaaS gerenciados.

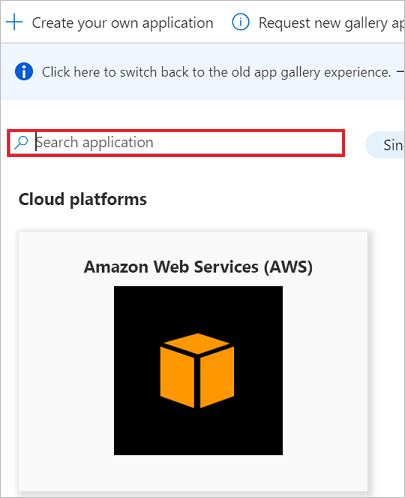

Para adicionar o BGS Online da galeria, execute as seguintes etapas:

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativos de Nuvem.

Navegue até Entrar ID>Aplicativos empresariais>Novo aplicativo.

Na seção Adicionar por meio da galeria , digite BGS Online, selecione BGS Online no painel de resultados e, em seguida, selecione Adicionar botão para adicionar o aplicativo.

Configurar e testar o logon único do Microsoft Entra

Nessa seção, você configura e testa o logon único do Microsoft Entra com o BGS Online com base em um usuário de teste chamado Britta Simon. Para que o logon único funcione, uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no BGS Online precisa ser estabelecida.

Para configurar e testar o logon único do Microsoft Entra com o BGS Online, você precisa concluir os seguintes blocos de construção:

- Configure o Logon Único do Microsoft Entra – para permitir que os usuários usem esse recurso.

- Configurar o logon único do BGS Online – para definir as configurações de logon único no lado do aplicativo.

- Crie um usuário de teste do Microsoft Entra para testar o login único do Microsoft Entra com Britta Simon.

- Atribua o usuário de teste do Microsoft Entra para permitir que Britta Simon use a autenticação única do Microsoft Entra.

- Crie um usuário de teste do BGS Online para possuir um equivalente de Britta Simon no BGS Online que esteja vinculado à representação de usuário do Microsoft Entra.

- Teste o logon único para verificar se a configuração funciona.

Configurar o logon único do Microsoft Entra

Nesta seção, você habilitará o logon único do Microsoft Entra.

Para configurar o logon único do Microsoft Entra com o BGS Online, execute as seguintes etapas:

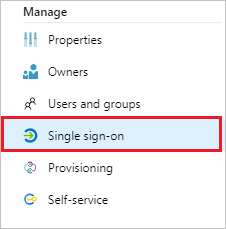

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Aplicativos de Nuvem.

Navegue até a página de integração do Entra ID>Enterprise apps>BGS Online, selecione Autenticação única.

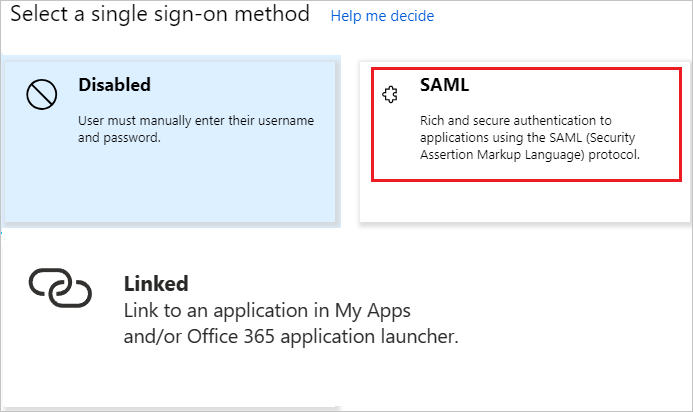

Na caixa de diálogo Selecionar um método de logon único , selecione o modo SAML/WS-Fed para habilitar o logon único.

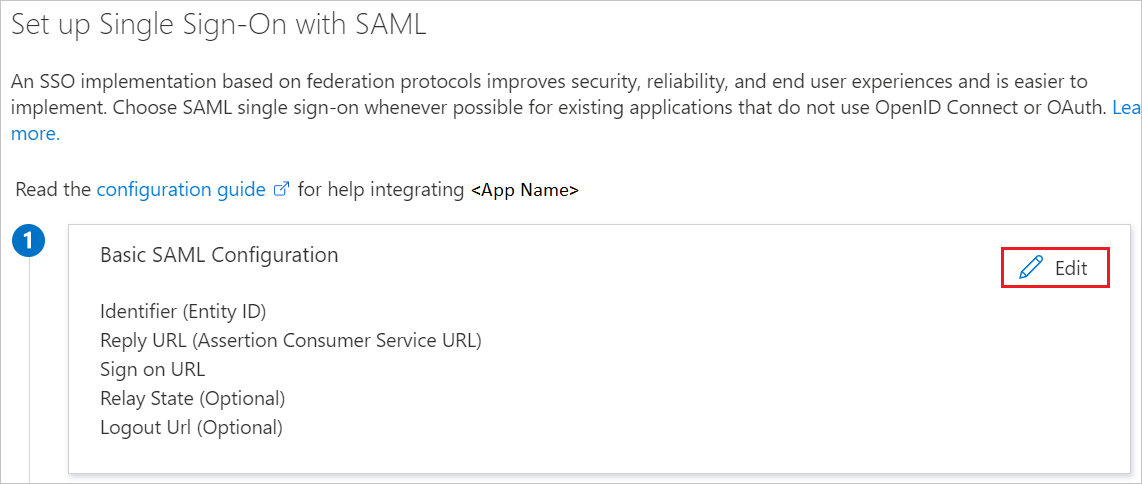

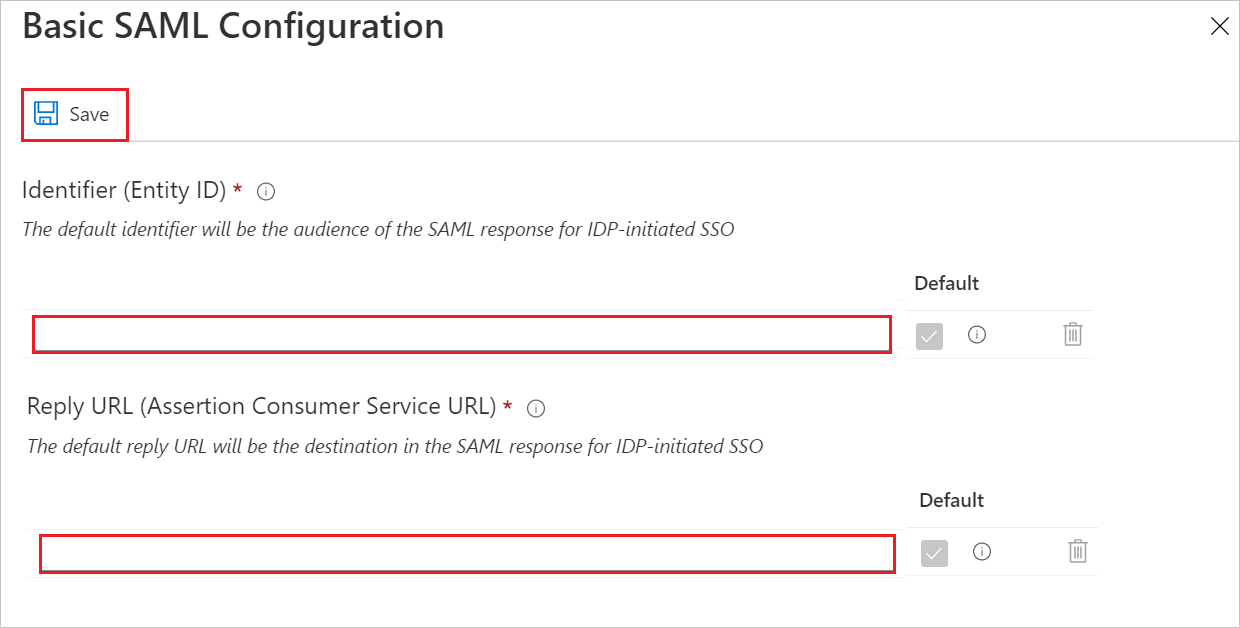

Na página Configurar Sign-On Único com SAML, selecione o ícone Editar para abrir a caixa de diálogo Configuração SAML Básica.

Na página Configurar Logon Único com SAML, execute as seguintes etapas:

a. Na caixa de texto Identificador, digite uma URL usando o seguinte padrão:

Para o ambiente de produção, use este padrão

https://<company name>.millwardbrown.reportPara o ambiente de teste, use este padrão

https://millwardbrown.marketingtracker.nl/mt5/b. Na caixa de texto URL de Resposta , digite uma URL usando o seguinte padrão:

Para o ambiente de produção, use este padrão

https://<company name>.millwardbrown.report/sso/saml/AssertionConsumerService.aspxPara o ambiente de teste, use este padrão

https://millwardbrown.marketingtracker.nl/mt5/sso/saml/AssertionConsumerService.aspxObservação

Esses valores não são reais. Atualize esses valores com o Identificador real e a URL de Resposta. Contate a equipe de suporte do BGS Online para obter esses valores.

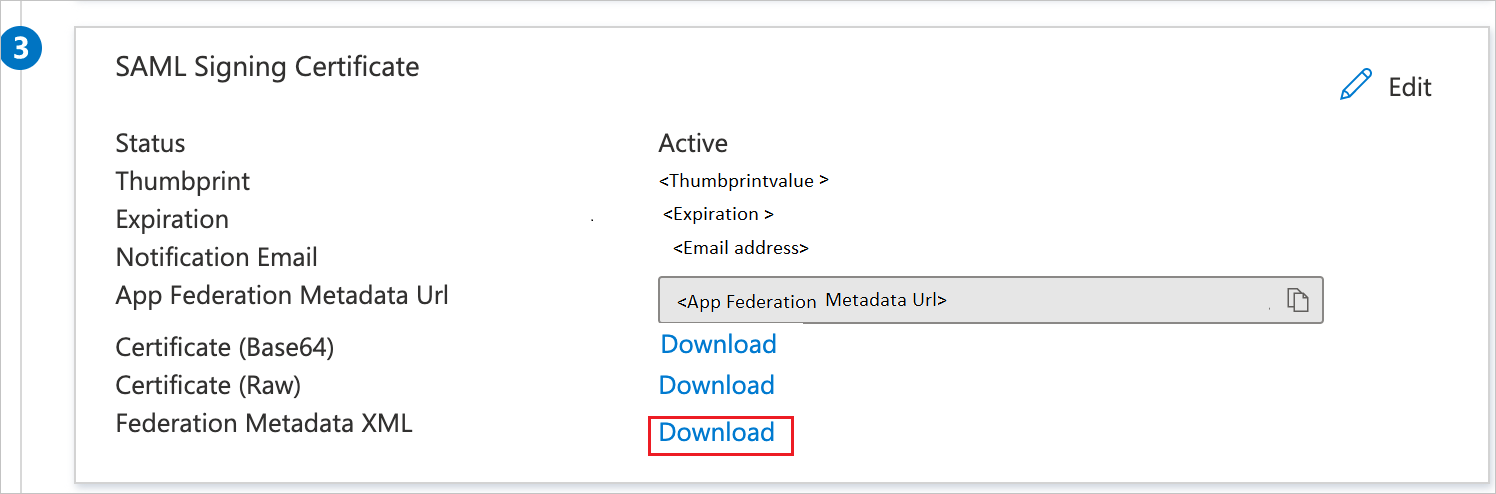

Na página Configurar Logon Único com SAML, na seção Certificado de Autenticação SAML, selecione Baixar para baixar o XML de Metadados de Federação usando as opções fornecidas de acordo com seus requisitos e salve-o no computador.

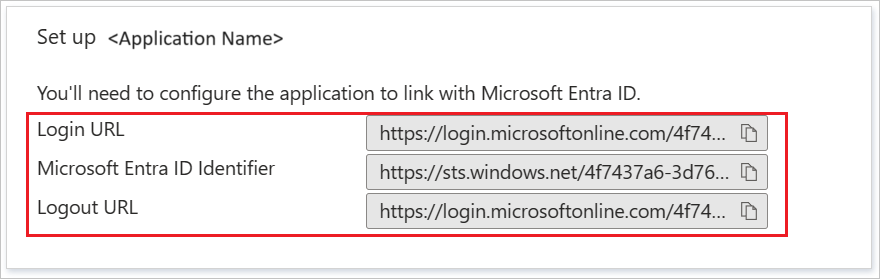

Na seção Configurar o BGS Online, copie a URL apropriada de acordo com suas necessidades.

a. URL de logon

b. Identificador do Microsoft Entra

c. URL de logout

Configurar o Logon Único do BGS Online

Para configurar o logon único no BGS Online, você precisa enviar o XML dos Metadados da Federação baixado e as URLs apropriadas copiadas da configuração do aplicativo para a Equipe de suporte do BGS Online. Eles definem essa configuração para que a conexão SSO do SAML seja definida corretamente em ambos os lados.

Criar e atribuir um usuário de teste do Microsoft Entra

Siga as diretrizes no início rápido de criação e atribuição de uma conta de usuário para criar uma conta de usuário de teste chamada B.Simon.

Criar um usuário de teste do BGS Online

Nesta seção, você criará um usuário chamado Britta Simon no BGS Online. Trabalhe com a equipe de suporte do BGS Online para adicionar os usuários à plataforma BGS Online. Os usuários devem ser criados e ativados antes de usar o logon único.

Testar logon único

Nesta seção, você testará sua configuração de logon único do Microsoft Entra usando o Painel de Acesso.

Ao selecionar o bloco do BGS Online no Painel de Acesso, você deverá ser conectado automaticamente ao BGS Online para o qual configurou o SSO. Para obter mais informações sobre o Painel de Acesso, consulte Introdução ao Painel de Acesso.