Atender aos requisitos de autenticação multifator do memorando 22-09

Saiba como usar a ID do Microsoft Entra como um sistema centralizado de gerenciamento de identidades ao implementar os princípios de Confiança Zero. Confira o Memorando M 22-09 para Chefes de Agências e Departamentos Executivos do Escritório de Gestão e Orçamento dos EUA (OMB).

Os requisitos do memorando são no sentido de que os funcionários usem identidades gerenciadas pela empresa para acessar aplicativos, já que a autenticação multifator protege os funcionários contra ataques online sofisticados, como o phishing. Esse método de ataque tenta obter e comprometer credenciais, com links para sites inautênticos.

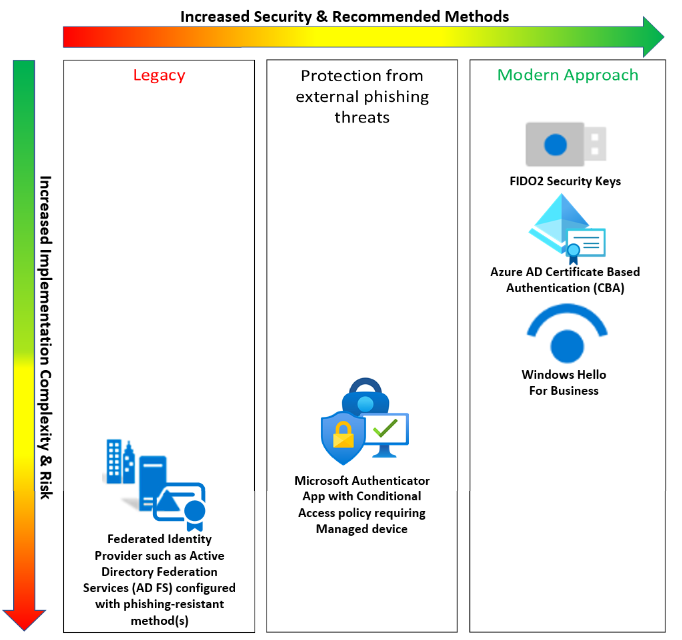

A autenticação multifator impede o acesso não autorizado a contas e dados. Os requisitos do memorando mencionam a autenticação multifator com métodos que resistem ao phishing, definindo-a como processos de autenticação projetados para detectar e impedir a divulgação de segredos e saídas de autenticação para um site ou aplicativo disfarçado de sistema legítimo. Portanto, estabeleça quais métodos de autenticação multifator se qualificam como resistentes ao phishing.

Métodos resistentes a phishing

Algumas agências federais já implantaram credenciais modernas, como chaves de segurança FIDO2 ou Windows Hello para Empresas. Muitas delas estão avaliando a autenticação do Microsoft Entra com certificados.

Saiba mais:

- Chaves de segurança do Fido2

- Windows Hello for Business

- Visão geral da autenticação baseada em certificado do Microsoft Entra

Algumas agências estão modernizando suas credenciais de autenticação. Existem várias opções para atender aos requisitos da autenticação multifator resistente a phishing com a ID do Microsoft Entra. A Microsoft recomenda a adoção do método de autenticação multifator resistente ao phishing que melhor corresponda aos recursos da agência. Pense no que já é possível obter em termos de autenticação multifator com resistência ao phishing para aprimorar a postura de segurança cibernética de modo geral. Implemente credenciais modernas. No entanto, se o caminho mais rápido não for uma abordagem moderna, dê o primeiro passo para iniciar a jornada em direção às abordagens modernas.

Abordagens modernas

- De acordo com a Agência de Segurança Cibernética e Infraestrutura (CISA), as chaves de segurança FIDO2 são o padrão ouro da autenticação multifator

- Confira Opções de autenticação sem senha para a ID do Microsoft Entra: chaves de segurança FIDO2

- Vá para cisa.gov e procure More than a Password (Muito mais que uma senha)

- Autenticação baseada em certificado do Microsoft Entra sem dependência de um provedor de identidade federado.

- Essa solução inclui implementações de cartões inteligentes, como o Cartão de Acesso Comum (CAC), a Verificação de Identidade Pessoal (PIV) e as credenciais de PIV derivadas para dispositivos móveis ou chaves de segurança.

- Confira Visão geral da autenticação baseada em certificado do Microsoft Entra

- O Windows Hello para Empresas inclui a autenticação multifator resistente ao phishing

Proteção contra phishing externo

As políticas do Microsoft Authenticator e de acesso condicional impõem os seguintes dispositivos gerenciados: dispositivos ingressados no Microsoft Entra híbrido ou dispositivos marcados como em conformidade. Instale o Microsoft Authenticator nos dispositivos que acessam aplicativos protegidos pela ID do Microsoft Entra.

Saiba mais: Métodos de autenticação da ID do Microsoft Entra – aplicativo Microsoft Authenticator

Importante

Para cumprir o requisito de resistência ao phishing: gerencie apenas os dispositivos que acessam o aplicativo protegido. Os usuários autorizados a usar o Microsoft Authenticator estão incluídos no escopo da política de Acesso Condicional que exige dispositivos gerenciados para o acesso. Uma política de Acesso Condicional bloqueia o acesso ao Aplicativo de Registro em Nuvem do Microsoft Intune. Os usuários autorizados a usar o Microsoft Authenticator estão incluídos no escopo dessa política de Acesso Condicional. Use os mesmos grupos para permitir a autenticação do Microsoft Authenticator nas políticas de Acesso Condicional de modo a garantir que os usuários habilitados para o método de autenticação estejam incluídos no escopo de ambas as políticas. Essa política de Acesso Condicional evita o vetor de ameaças de phishing mais significativo proveniente de agentes mal-intencionados externos. Além disso,evita que o agente mal-intencionado faça phishing do Microsoft Authenticator para registrar uma credencial ou ingressar em um dispositivo e registrá-lo no Intune para marcá-lo como compatível.

Saiba mais:

- Planejar sua implementação do ingresso no Microsoft Entra híbrido ou

- Como planejar a implementação do ingresso no Microsoft Entra

- Confira também Política de acesso condicional comum: exigir um dispositivo em conformidade, um dispositivo ingressado no Microsoft Entra híbrido ou a autenticação multifator para todos os usuários

Observação

O Microsoft Authenticator não é resistente ao phishing. Configure a política de Acesso Condicional para requerer que os dispositivos gerenciados obtenham proteção contra ameaças de phishing externas.

Herdada

Provedores de identidade federados (IdPs) como os Serviços de Federação do Active Directory (AD FS), configurados com métodos resistentes ao phishing. Embora as agências obtenham resistência ao phishing com o IdP federado, seu uso adiciona custos, complexidade e risco. A Microsoft incentiva os benefícios de segurança da ID do Microsoft Entra como um IdP, removendo o risco associado a um IdP federado

Saiba mais:

- Proteger o Microsoft 365 de ataques locais

- Como implementar os Serviços de Federação do AD no Azure

- Configurar os AD FS para a autenticação de certificado do usuário

Considerações sobre métodos resistentes ao phishing

Seus recursos de dispositivo, personas de usuário e outros requisitos atuais podem determinar os métodos multifator. Por exemplo, as chaves de segurança FIDO2 compatíveis com USB-C requerem dispositivos com portas USB-C. Leve em conta as seguintes informações ao avaliar a autenticação multifator resistente ao phishing:

- Tipos de dispositivos e recursos com os quais você pode ser compatível: quiosques, notebooks, celulares, leitores biométricos, USB, Bluetooth e dispositivos de comunicação de campo próximo

- Personas de usuário da organização: funcionários da linha de frente, funcionários remotos com e sem hardware pertencente à empresa, administradores com estações de trabalho de acesso privilegiado e usuários convidados business-to-business

- Logística: distribuir, configurar e registrar métodos de autenticação multifator como as chaves de segurança FIDO2, cartões inteligentes, equipamento fornecido pelo governo ou dispositivos Windows com chips de TPM

- Validação dos Padrões Federais de Processamento de Informações (FIPS 140) em um nível de garantia do autenticador: algumas chaves de segurança FIDO são validadas pelo FIPS 140 nos níveis do AAL3 definidos pelo NIST SP 800-63B

- Confira Níveis de garantia do autenticador

- Confira Nível de garantia do autenticador do NIST 3 por meio da ID do Microsoft Entra

- Acesse o site nist.gov para obter as Diretrizes de Identidade Digital, Publicação Especial 800-63B do NIST

Considerações relativas à implementação da autenticação multifator resistente ao phishing

Confira as seções a seguir para obter ajuda com relação à implementação de métodos resistentes ao phishing no login de aplicativos e dispositivos virtuais.

Cenários de entrada do aplicativo de diversos clientes

A tabela a seguir detalha a disponibilidade de cenários de autenticação multifator resistentes ao phishing com base no tipo de dispositivo que está sendo usado para entrar nos aplicativos:

| Dispositivo | AD FS como um IdP federado configurado com autenticação baseada em certificado | Autenticação de certificado do Microsoft Entra | Chaves de segurança do Fido2 | Windows Hello for Business | Microsoft Authenticator com políticas de acesso condicional que impõem o ingresso no Microsoft Entra híbrido ou nos dispositivos em conformidade |

|---|---|---|---|---|---|

| Dispositivo Windows |  |

|

|

|

|

| Dispositivo Móvel iOS |  |

|

Não aplicável | Não aplicável |  |

| Dispositivo móvel Android |  |

|

Não aplicável | Não aplicável |  |

| Dispositivos macOS |  |

|

Edge/Chrome | Não aplicável |  |

Para saber mais, confira Suporte ao navegador para a autenticação sem senha FIDO2.

Cenários de conexão do dispositivo virtual que exigem integração

Uma integração pode ser necessária para implementar a autenticação multifator resistente ao phishing. Implementar a autenticação multifator para usuários que acessam aplicativos e dispositivos. Para cinco tipos de autenticação multifator resistente ao phishing, use os mesmos recursos para acessar os seguintes tipos de dispositivos:

| Sistema de destino | Ações de integração |

|---|---|

| VM (máquina virtual) do Linux no Azure | Habilitar a VM do Linux para a entrada no Microsoft Entra |

| VM Windows do Azure | Habilitar a VM do Windows para a entrada no Microsoft Entra |

| Área de Trabalho Virtual do Azure | Habilitar a Área de Trabalho Virtual do Azure para a entrada no Microsoft Entra |

| VMs hospedadas no local ou em outras nuvens | Habilite o Azure Arc e a VM e, em seguida, habilite a entrada no Microsoft Entra. Atualmente em versão prévia privada para o Linux. O suporte às VMs do Windows hospedadas nesses ambientes está dentro das nossas previsões. |

| Solução de área de trabalho virtual não Microsoft | Integrar a solução de área de trabalho virtual como um aplicativo na ID do Microsoft Entra |

Implementar a autenticação multifator resistente ao phishing

Use o Acesso Condicional para implementar a autenticação multifator para os usuários no seu locatário. Com a adição de políticas de acesso de locatário cruzado, você pode aplicá-la a usuários externos.

Saiba mais: Visão geral: acesso entre locatários com a ID externa do Microsoft Entra

Imposição entre agências

Use a colaboração B2B do Microsoft Entra para atender aos requisitos que facilitam a integração:

- Limitar quais outros locatários da Microsoft seus usuários acessam

- Permitir acesso a usuários que você não precisa gerenciar no seu locatário, mas implementar a autenticação multifator e outros requisitos de acesso

Saiba mais: Visão geral da colaboração B2B

Implementar a autenticação multifator para parceiros e usuários externos que acessam recursos da organização. Essa ação é comum em muitos cenários de colaboração entre agências. Use as políticas de acesso entre locatários do Microsoft Entra para configurar a autenticação multifator para usuários externos que acessam aplicativos e recursos.

Defina as configurações de confiança nas políticas de acesso entre locatários para confiar no método de autenticação multifator usado pelo locatário do usuário convidado. Evite a exigência de que os usuários registrem um método de autenticação multifator com seu locatário. Habilite essas políticas em uma base por organização. Você pode determinar os métodos de autenticação multifator no locatário inicial do usuário e decidir se cumprem os requisitos de resistência ao phishing.

Políticas de senha

O memorando requer que as organizações alterem políticas de senha ineficazes, como senhas rotacionadas e complexas. A implementação inclui a remoção do requisito de caracteres especiais e números, com políticas de rotação de senha baseadas em tempo decorrido. Alternativamente, considere as seguintes opções:

- Proteção por senha para implementar uma lista comum de senhas fracas mantida pela Microsoft

- Além disso, inclua senhas proibidas personalizadas

- Confira Eliminar senhas inadequadas usando a proteção de senha do Microsoft Entra

- Redefinição de senha self-service para permitir que os usuários redefinam senhas, como, por exemplo, após uma recuperação de conta

- Microsoft Entra ID Protection para alertas sobre credenciais comprometidas

- O que é risco?

Embora o memorando não seja específico quanto as políticas a serem usadas para senhas, pense em usar o padrão NIST 800-63B.

Confira Diretrizes de Identidade Digital, Publicação Especial 800-63B do NIST.