Habilitar o Auth Moderno no Exchange local

Visão Geral

Com o lançamento de Exchange Server CU13 2019, Exchange Server dá suporte OAuth 2.0 (também conhecido como autenticação moderna) para ambientes locais puros usando o ADFS como um STS (serviço de token de segurança). Este documento fornece os pré-requisitos e as etapas para habilitar esse recurso.

Para usar a auth moderna, os usuários precisam de clientes (Outlook ou outros clientes nativos do sistema operacional) que dão suporte à auth moderna usando o ADFS. Inicialmente, esse recurso está disponível apenas para o Outlook no Windows, mas o suporte para a auth moderna será adicionado a outros clientes do Outlook no futuro.

A auth moderna no Exchange Server 2019 não deve ser confundida com a Autenticação Moderna Híbrida, que usa Microsoft Entra ID para autenticação moderna. Na verdade, o HMA ainda é o único método recomendado para habilitar o Auth Moderno para todos os usuários locais e de nuvem em uma configuração do Exchange Hybrid. Esse novo recurso permite o uso moderno de auth por clientes que não têm Microsoft Entra ID ou não estão em uma configuração do Exchange Hybrid.

Como a Autenticação Moderna funcionará e esse recurso é aplicável a mim?

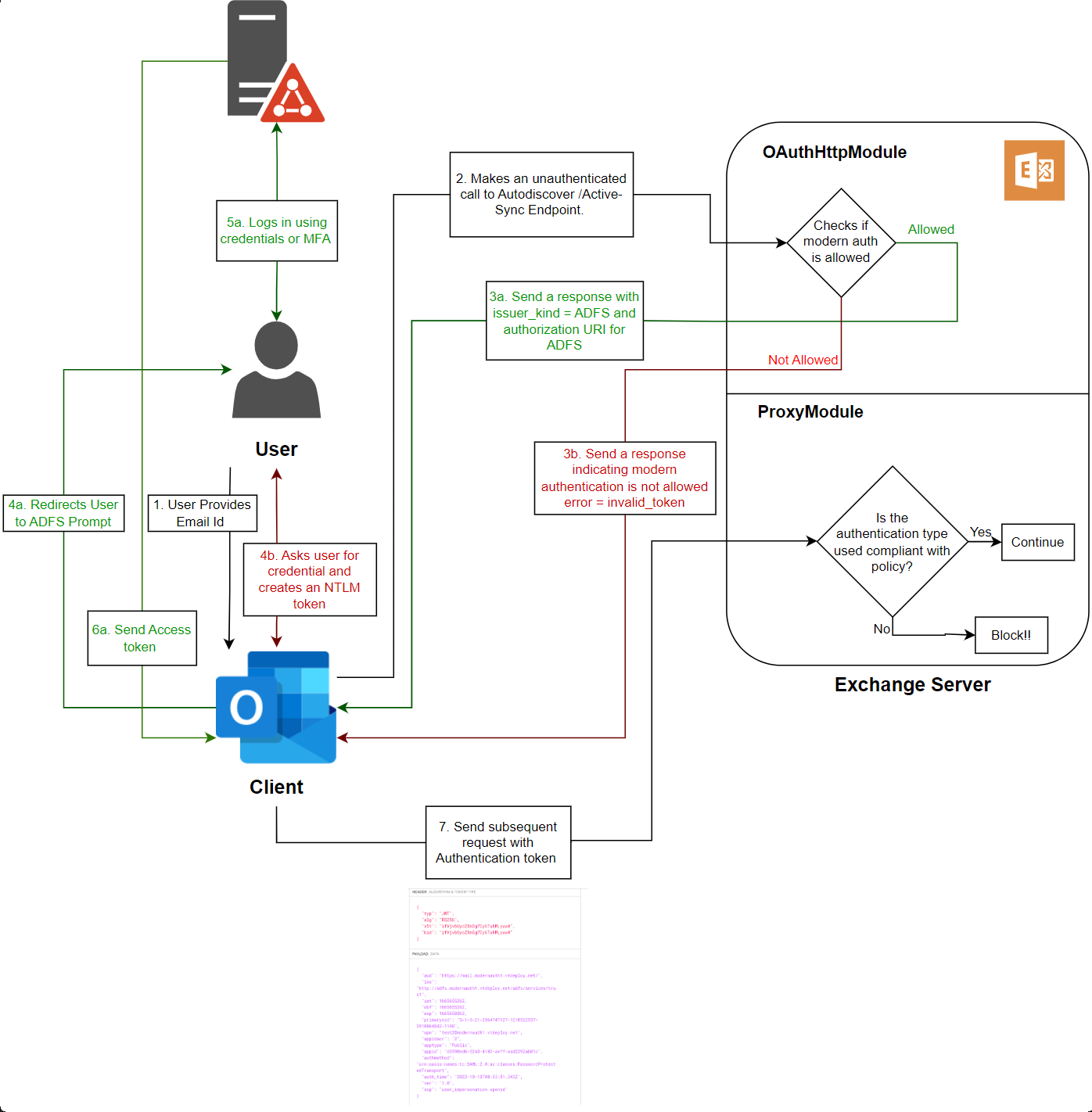

Com a auth Modern, os usuários podem se autenticar no Exchange usando o ADFS. Quando a auth modern é habilitada para um usuário, seu cliente do Outlook é redirecionado para o ADFS. Em seguida, os usuários podem se autenticar fornecendo credenciais ou executando autenticação multifator. Depois que o ADFS autentica um usuário, ele gera tokens de acesso. Esses tokens de acesso são validados por Exchange Server para fornecer acesso do cliente à caixa de correio do usuário.

O diagrama a seguir ilustra a coordenação entre Exchange Server, ADFS e Outlook para autenticar um usuário usando a auth moderno.

No gráfico acima, as etapas 3a, 4a, 5a e 6a ocorrem quando a auth moderna está habilitada para o usuário final. As etapas 3b, 4b ocorrem quando a auth moderna é desabilitada para um usuário.

No gráfico acima, as etapas 3a, 4a, 5a e 6a ocorrem quando a auth moderna está habilitada para o usuário final. As etapas 3b, 4b ocorrem quando a auth moderna é desabilitada para um usuário.

Consulte a tabela a seguir para avaliar se esse recurso é aplicável a você.

| Configuração do Exchange | Esse recurso é aplicável? | Comentários |

|---|---|---|

| Organização local do Exchange com apenas Exchange Server 2019 | Sim | N/D |

| Organização local do Exchange com mix de Exchange Server 2019, Exchange Server 2016 e Exchange Server 2013 | Não | Exchange Server 2013 está sem suporte. |

| Organização local do Exchange com mix de Exchange Server 2019 e Exchange Server 2016 | Sim | Somente servidores do Exchange 2019 podem ser usados como servidores Front-End (Acesso ao Cliente). |

| Organização híbrida do Exchange usando o HMA | Não | O HMA usando Microsoft Entra ID é a solução preferida. Consulte as diretrizes sobre como usar novas políticas de auth. |

| Organização híbrida do Exchange sem HMA | Não | Use o HMA com Microsoft Entra ID. |

Pré-requisitos para habilitar a Autenticação Moderna no Exchange

Exchange Server CU13 2019 ou posterior

Para usar o Auth Moderno, todos os servidores usados para conexões de cliente devem ter Exchange Server CU13 2019 instalado.

ADFS 2019 ou posterior

Para habilitar a auth modern em um ambiente local do Exchange, é necessário Serviços de Federação do Active Directory (AD FS) (ADFS) no Windows Server 2019 ou posterior.

Você também pode precisar do Web Proxy de Aplicativo Server (no Windows Server 2019 ou posterior) para habilitar o acesso do cliente de fora da rede corporativa.

Observação

A função ADFS não pode ser configurada em um Exchange Server. Para obter mais informações, consulte Planejar a Topologia de Implantação do AD FS

Pré-requisitos do cliente

Outlook no Windows

O suporte ao Modern Auth via ADFS está disponível nas versões a seguir do Microsoft Outlook.

Outlook em Microsoft 365 Apps:

| Canal | Com suporte | Versão | Compilar (ou posterior) |

|---|---|---|---|

| Canal Insider | Sim | 2304 | 16327.20200 |

| Canal Atual | Sim | 2304 | 16327.20214 |

| Canal Empresarial Mensal | Sim | 2304 | 16327.20324 |

| Canal Empresarial Semestral (Pré-visualização) | Não | N/D | N/D |

| Canal Empresarial Semestral | Não | N/D | N/D |

Outlook para Windows (licença de volume & varejo):

| Versão | Com suporte | Versão | Compilar (ou posterior) |

|---|---|---|---|

| Outlook 2016 (Qualquer versão) | Não | N/D | N/D |

| Outlook 2019 (Qualquer versão) | Não | N/D | N/D |

| Outlook 2021 (Varejo) | Sim | 2304 | 16327.20214 |

| Outlook 2021 (licença de volume) | Não | N/D | N/D |

Você pode marcar o número de build do Office seguindo as etapas mencionadas aqui.

Observação

O suporte para outros clientes, como Outlook no Mac, Outlook mobile, aplicativo de email iOS etc., será adicionado posteriormente.

Sistema operacional Windows

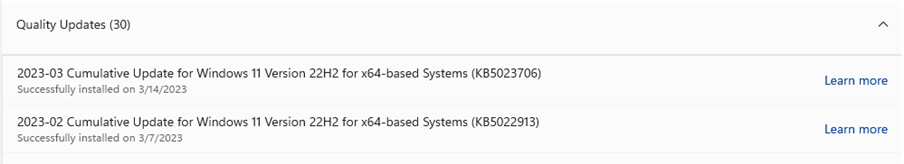

O cliente windows deve ser Windows 11 22H2 or later e deve ter a atualização de 14 de março de 2023 instalada.

Você pode examinar Windows Update histórico para verificar se ele KB5023706 está instalado.

Etapas para configurar a Autenticação Moderna no Exchange Server usando o ADFS como STS

Esta seção fornece detalhes sobre como implementar a Auth Moderna no EXCHANGE SERVER CU13 2019.

Instalar o Exchange 2019 CU13 em todos os servidores FE (pelo menos)

Todos os servidores usados para conexões de cliente devem ser atualizados para o Exchange 2019 CU13. Isso garante que as conexões iniciais do cliente com o Exchange 2019 usem o OAuth e as conexões proxied para Exchange Server 2016 usarão Kerberos.

Observação

A configuração de auth moderno só tem suporte em Exchange Server CU13 de 2019 e posterior.

O Exchange 2019 CU13 adiciona suporte a novas políticas de autenticação para permitir ou bloquear a auth moderna no nível do usuário. Bloquear a auth moderna é usado para garantir que os clientes que não dão suporte ao Auth Moderno ainda possam se conectar.

Executar /PrepareAD com a Instalação é necessário para adicionar vários novos parâmetros de política de autenticação ao Exchange Server.

BlockModernAuthActiveSyncBlockModernAuthAutodiscoverBlockModernAuthImapBlockModernAuthMapiBlockModernAuthOfflineAddressBookBlockModernAuthPopBlockModernAuthRpcBlockModernAuthWebServices

Depois de instalar o CU13, todas as políticas de auth pré-existentes (incluindo a política de autenticação padrão) terão os parâmetros acima desabilitados. Isso significa que os clientes que usam o HMA não precisam alterar suas políticas de auth pré-existentes.

Nenhuma nova política de autenticação necessária para clientes do Exchange Hybrid

Os clientes do Exchange Hybrid existentes devem usar o Auth Moderno Híbrido. Os clientes híbridos que usam o HMA podem deixar os valores dos parâmetros BlockModernAuth* em 0 para continuar usando o HMA.

Observação

As etapas a seguir para configurar a auth moderna usando o ADFS são aplicáveis somente para clientes não híbridos do Exchange (puro local).

Configurar Serviços de Federação do Active Directory (AD FS) (ADFS)

Os clientes precisam instalar e configurar o ADFS no ambiente para permitir que os clientes do Exchange usem Forms autenticação (OAuth) para se conectar a Exchange Server.

Requisitos de certificado para configuração do ADFS em Exchange Server Organização

O ADFS requer dois tipos básicos de certificados (consulte este artigo para obter informações detalhadas):

- Um certificado SSL (Camada de Soquetes Seguros) de comunicação de serviço para tráfego de serviços Web criptografados entre o servidor ADFS, clientes, servidores exchange e o servidor Proxy de Aplicativo Web opcional. Recomendamos que você use um certificado emitido por uma autoridade de certificação interna ou comercial (AC), pois todos os clientes precisam confiar nesse certificado.

- Um certificado de assinatura de token para comunicação criptografada e autenticação entre o servidor ADFS, controladores de domínio do Active Directory e servidores do Exchange. Você pode obter um certificado de assinatura de token solicitando um de uma AC ou criando um certificado autoassinado.

Para obter mais informações sobre como criar e importar certificados SSL no Windows, consulte Certificados do Servidor.

Aqui está um resumo dos certificados que estamos usando neste cenário:

| Nome comum (CN) no certificado (no Assunto, Nome Alternativo do Assunto ou uma correspondência de certificado curinga) | Tipo | Obrigatório em servidores | Comments |

|---|---|---|---|

| adfs.contoso.com enterpriseregistration.contoso.com |

Emitido por uma AC | Servidor ADFS, Servidor Proxy de Aplicativo Web (opcional) |

Os servidores de federação usam um certificado SSL para proteger o tráfego de serviços Web para comunicação SSL com clientes e com proxies de servidor de federação. Como o certificado SSL deve ser confiável para os computadores clientes, recomendamos usar um certificado assinado por uma autoridade de certificação de confiança. Todos os certificados selecionados devem ter uma chave privada correspondente. |

| Assinatura de token do ADFS - adfs.contoso.com | Autoassinado ou problema por uma AC | Servidor ADFS, Servidor Proxy de Aplicativo Web (opcional) |

Um certificado de assinatura de token é um certificado X509. Os servidores de federação usam pares de chaves públicos/privados associados para assinar digitalmente todos os tokens de segurança que produzem. Isso inclui a assinatura de metadados de federação publicados e solicitações de resolução de artefatos. Você pode ter vários certificados de assinatura de token configurados no snap-in do Gerenciamento do AD FS para permitir a rolagem de certificado quando um certificado estiver perto de expirar. Por padrão, todos os certificados na lista são publicados, mas apenas o certificado de assinatura de token primário é usado pelo AD FS para realmente assinar tokens. Todos os certificados selecionados devem ter uma chave privada correspondente. Você pode obter um certificado de assinatura de token solicitando um de uma AC corporativa ou uma AC pública ou criando um certificado autoassinado. |

| mail.contoso.com autodiscover.contoso.com |

Emitido por uma AC | Servidores exchange, Servidor Proxy de Aplicativo Web (opcional) |

Esse é o certificado típico usado para criptografar conexões de cliente externas com Outlook na Web (e outros serviços do Exchange). Para saber mais, confira Requisitos de certificado para serviços Exchange. |

Implantar e configurar o Servidor ADFS

Use o Windows Server 2019 ou posterior para implantar um servidor ADFS. Siga as etapas: Implante um servidor ADFS e configure e teste o servidor ADFS. Verifique se você pode abrir a URL dos metadados de federação em um navegador da Web do servidor exchange e pelo menos um computador cliente.

A URL usa a sintaxe:

https://<FederationServiceName>/federationmetadata/2007-06/federationmetadata.xml

Por exemplo,

https://adfs.contoso.com/federationmetadata/2007-06/federationmetadata.xml

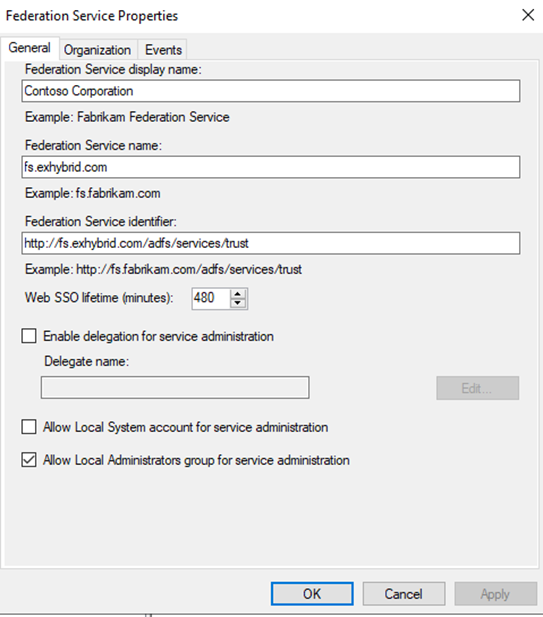

Escolher o SSO Lifetime apropriado

Escolha um tempo de vida SSO apropriado para que os usuários finais não sejam obrigados a reauthenticar com frequência. Para configurar um tempo de vida SSO, abra o gerenciamento do ADFS no servidor ADFS e escolha Edit Federation Service Properties em Ações (presente no lado direito da janela de gerenciamento do ADFS).

Insira o Web SSO lifetime (minutes), que é o tempo máximo após o qual os usuários precisam reauthenticar.

Configurar método de autenticação no ADFS

Para usar a auth modern no Outlook no Windows, você precisa configurar métodos de autenticação primária. Recomendamos escolher Forms Autenticação para Extranet e Intranet, conforme mostrado abaixo.

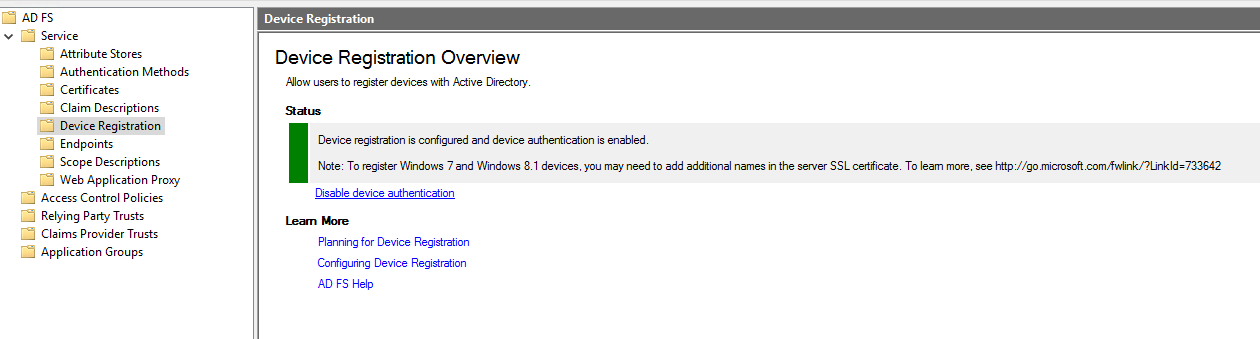

Habilitar o registro de dispositivo no ADFS

Verifique se o registro do dispositivo está configurado e a autenticação do dispositivo está habilitada verificando a Visão geral do registro do dispositivo. Essa etapa é recomendada para reduzir o número de prompts de autenticação para usuários e pode ajudar a impor políticas de Controle de Acesso no ADFS.

Conclua todas as etapas para configurar a Descoberta do Serviço de Registro de Dispositivo e o certificado SSL do Servidor de Descoberta de Registro de Dispositivo, conforme detalhado [aqui](/versões anteriores/windows/it-pro/windows-server-2012-R2-and-2012/dn614658(v=ws.11).

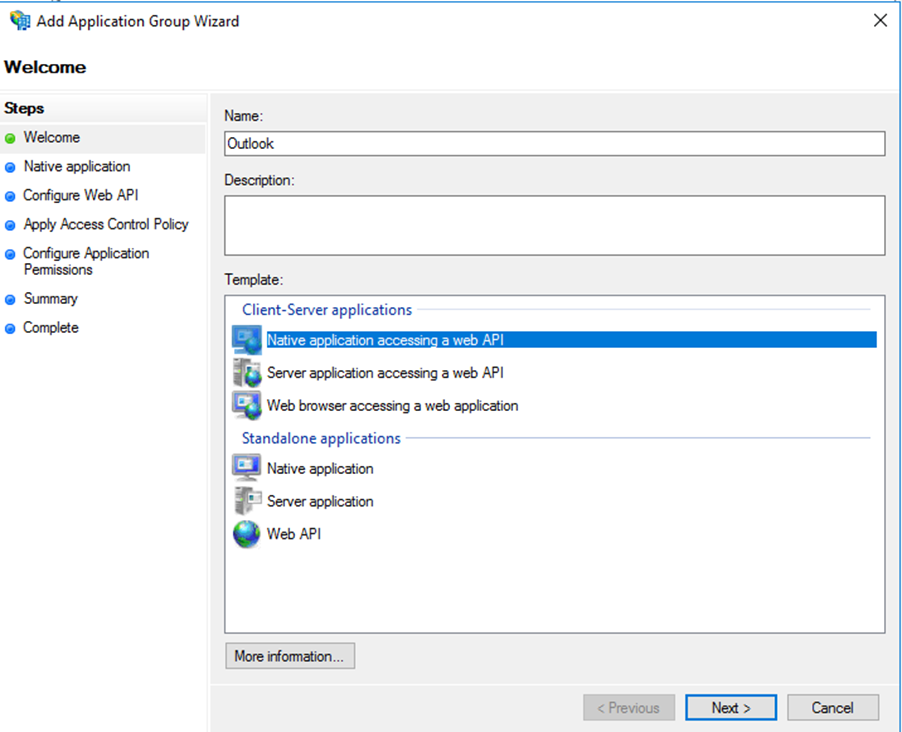

Create Grupo de Aplicativos do ADFS para Outlook

Clique com o botão direito do mouse e clique

Add Application GroupemApplication Groups.Selecione

Native Application accessing a web API.Digite um nome como

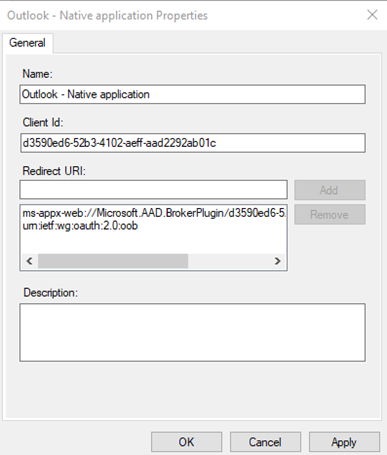

Outlooke clique em avançar.Native application pageNo , adicione o seguinteclient identifiereredirect Uripara o Outlook e clique em Avançar.Identificador do cliente:

d3590ed6-52b3-4102-aeff-aad2292ab01cURI de redirecionamento (adicione as duas URIs a seguir):

urn:ietf:wg:oauth:2.0:oobms-appx-web://Microsoft.AAD.BrokerPlugin/d3590ed6-52b3-4102-aeff-aad2292ab01c

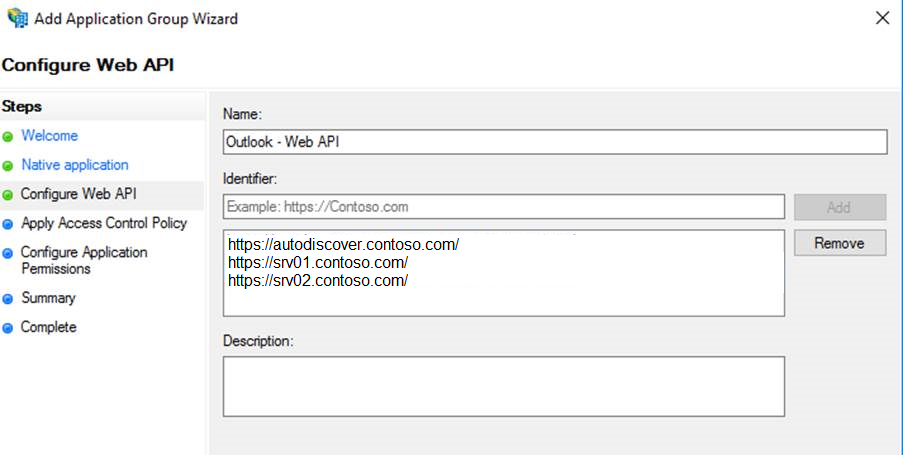

Configure Web APINa guia, adicione todos os FQDNs usados pelo ambiente do Exchange, incluindo Autodiscover, FQDNs de balanceamento de carga, FQDNs de servidor etc. Por exemplo:https://autodiscover.contoso.com/https://mail.contoso.com/

Importante

É importante aqui garantir que todas as URLs voltadas para o cliente sejam cobertas ou não funcionem. Inclua os /'s à direita e verifique se as URLs começam com https://.

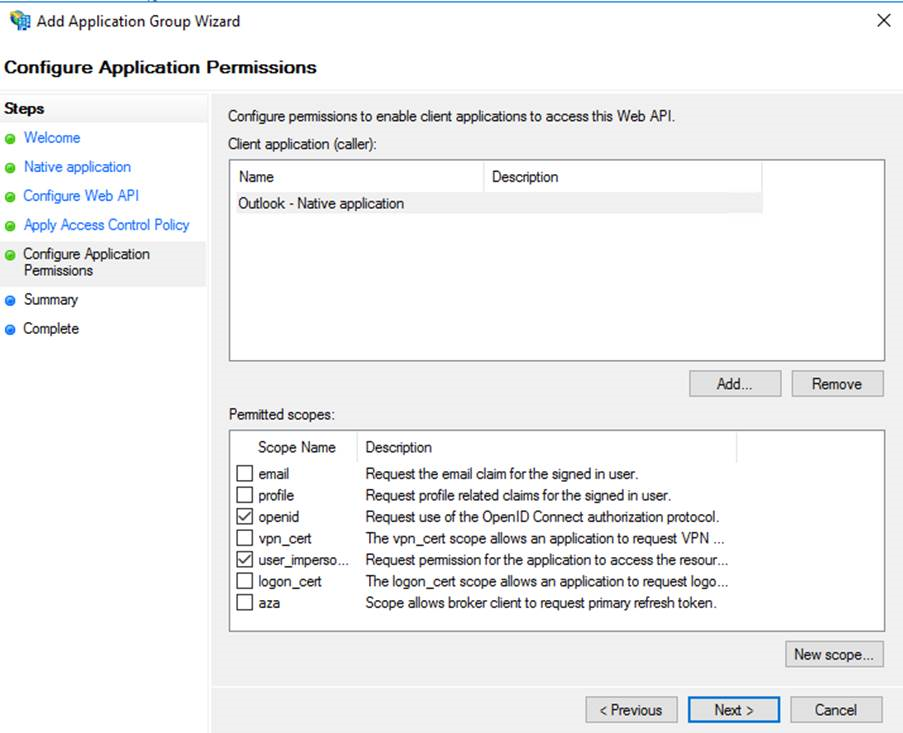

Apply Access Control PolicyNa guia Permitir que todos comecem e, em seguida, alterem posteriormente, se necessário. Não marcar a caixa de seleção na parte inferior da página.Em

Configure Application Permissions, escolhaNative Application app, e em Permitted Scopesmarcaruser_impersonationalém deopenid, que é verificado por padrão.Conclua o assistente.

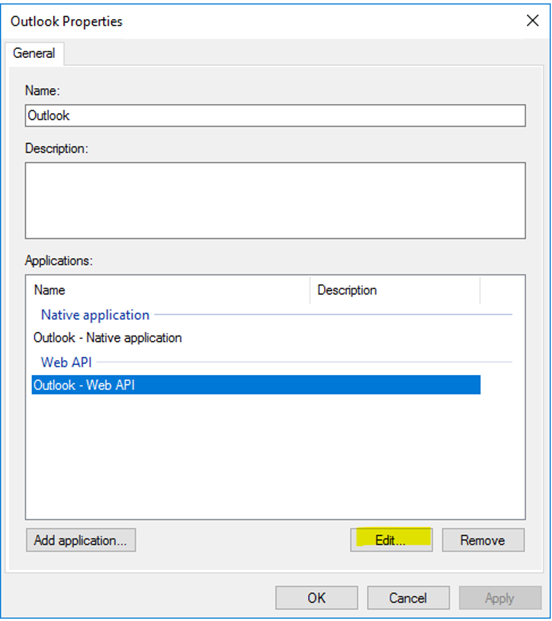

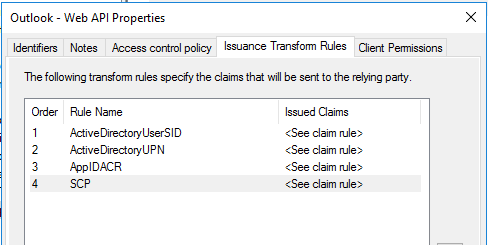

Adicionar regras de transformação de emissão no grupo de aplicativos do Outlook

Para o grupo Outlookde aplicativos criado acima, adicione Regras de Transformação de Emissão. Clique com o botão direito do mouse no grupo de aplicativos do Outlook e selecione propriedades.

Edite o Web API settingse em Issuance Transform Rules adicionar as seguintes regras personalizadas:

| Nome da regra de declaração | Regra Personalizada |

|---|---|

| ActiveDirectoryUserSID | c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/primarysid"] => issue(claim = c); |

| ActiveDirectoryUPN | c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn"] => issue(claim = c); |

| AppIDACR | => issue(Type = "appidacr", Value = "2"); |

| SCP | => issue(Type = "http://schemas.microsoft.com/identity/claims/scope", Value ="user_impersonation"); |

Depois de adicionar as regras, o deve parecer da Outlook - Web API Properties seguinte maneira:

Opcionalmente, o Proxy de Aplicativo Web pode ser configurado para o Acesso extranet

O Proxy de Aplicativo Web faz parte da função de servidor de Acesso Remoto no Windows Server. Ele fornece funcionalidade de proxy reverso para permitir que os usuários acessem seus aplicativos Web de fora da rede corporativa. A Web Proxy de Aplicativo pré-autentica o acesso a aplicativos Web usando o ADFS e funções como proxy do ADFS.

Se você planeja usar o proxy do Aplicativo Web, use as etapas mencionadas em Instalar e Configurar o Servidor Proxy de Aplicativo Web para configurá-lo. Depois de configurado, você pode publicar regras para Autodiscover.contoso.com ou/e mail.contoso.com usando as etapas mencionadas em Publicar um Aplicativo que usa o OAuth2.

Opcionalmente, o MFA também pode ser configurado para acesso ao cliente

Consulte os links a seguir para configurar o ADFS com um provedor MFA de sua escolha.

Configure Controle de Acesso Policy que exige MFA.

Client-Side configuração de Autenticação Moderna

Recomendamos testar a auth moderna com poucos usuários antes de implantar em todos os usuários. Depois que um grupo piloto de usuários puder usar o Auth Moderno, mais usuários poderão ser implantados.

Atualização do cliente e atualização do sistema operacional:

Conforme descrito na seção Pré-requisitos do cliente , o auth moderno tem suporte apenas para o Outlook no Windows. Para usar o Auth Modern, o canal insider do cliente do Outlook deve ser instalado no Windows 11 sistema operacional 22H2 com a atualização de 14 de março de 2023 ou posterior.

Alterações no registro em computadores cliente:

Os administradores precisam configurar valores de registro para usuários.

Habilite a auth modern e adicione seu domínio do ADFS como domínio confiável no Outlook:

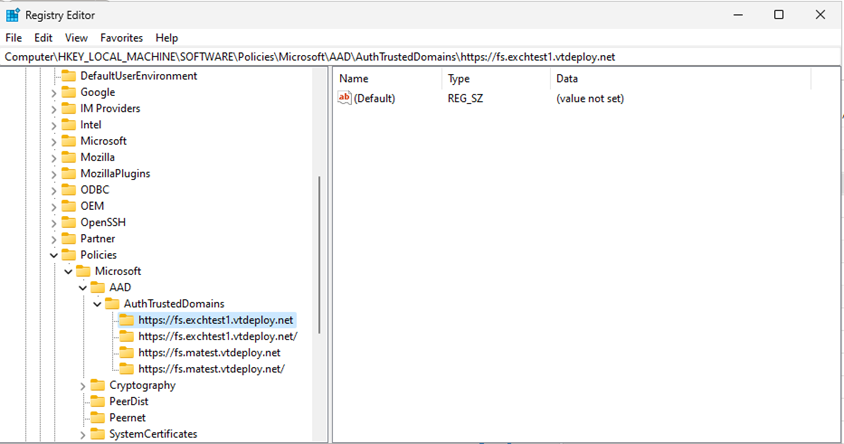

Adicione as seguintes chaves para adicionar o domínio do ADFS como domínio confiável:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\AAD\AuthTrustedDomains\https://ADFS domain/HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\AAD\AuthTrustedDomains\https://ADFS domain

Observação

Adicione duas chaves com e sem "/" no final do domínio do ADFS.

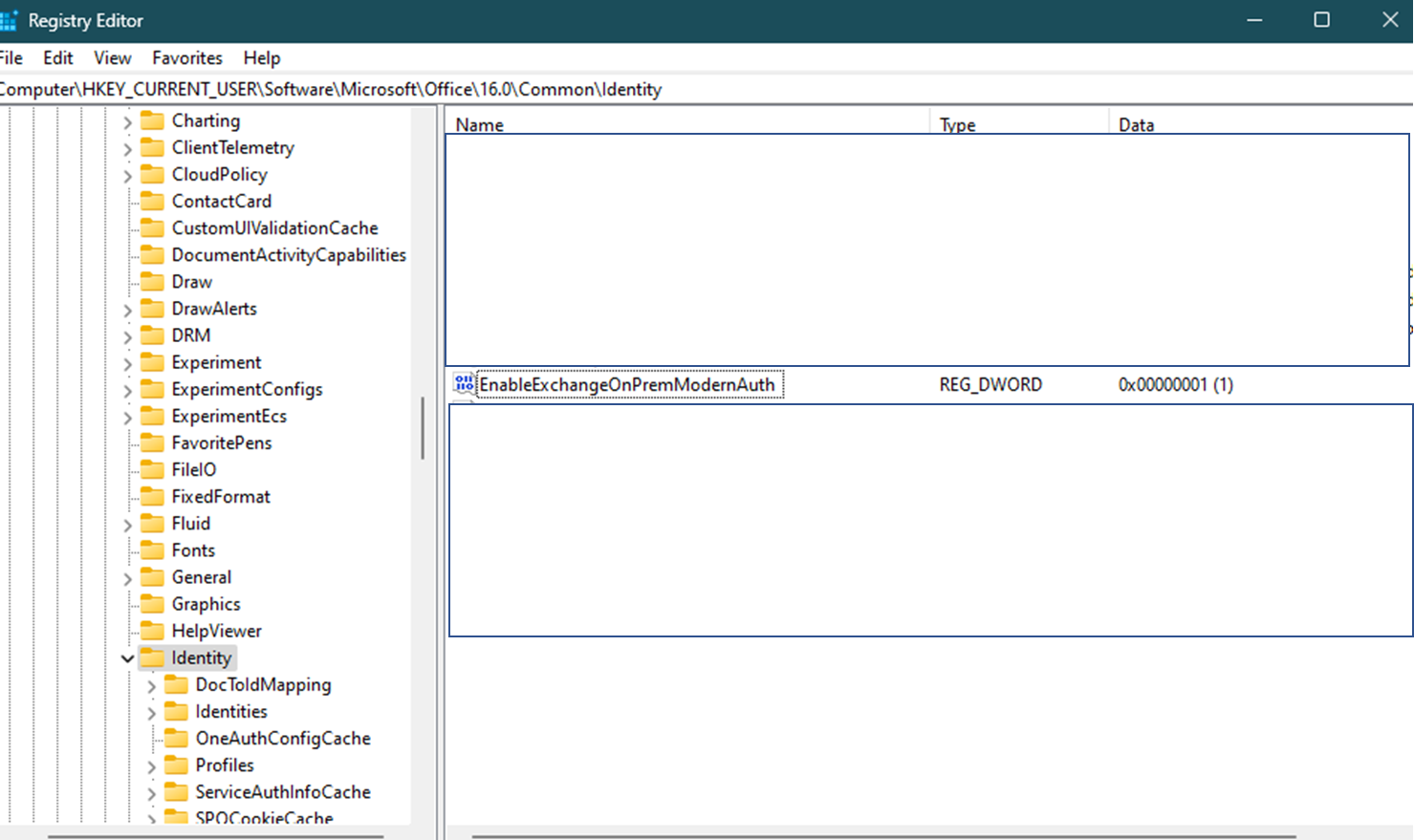

Para habilitar a auth moderna por meio do ADFS no Outlook no Windows, adicione o seguinte

REG_DWORDvalor emHKCU\SOFTWARE\Microsoft\Office\16.0\Common\Identity\:Nome Valor EnableExchangeOnPremModernAuth 1 Para facilitar a implantação, essas alterações de registro podem ser configuradas usando Política de Grupo. Se Política de Grupo não for usado pela sua organização, os usuários precisarão configurar o registro manualmente (ou com um script fornecido).

políticas de autenticação Create para usuários finais

É possível que todos os usuários da sua organização não tenham clientes de email que dão suporte à autenticação moderna usando o ADFS. Nesse cenário, recomendamos habilitar o Auth Moderno para usuários que têm clientes compatíveis e bloqueiam usuários modernos que não têm.

Para habilitar o Auth Moderno para um conjunto de usuários e bloquear o Auth Moderno para seus usuários restantes, você precisa criar pelo menos duas políticas de autenticação:

- Política em toda a organização para bloquear a auth moderna por padrão.

- Segunda política para permitir seletivamente a auth modern para alguns usuários.

Create política no nível da organização para bloquear a auth moderna por padrão

Depois que a Auth Modern estiver habilitada, todos os clientes do Outlook tentarão usar tokens OAuth, mas alguns clientes (por exemplo, Outlook no Mac) podem buscar tokens OAuth somente de Microsoft Entra ID. Assim, se a auth moderna estiver habilitada, esses clientes não poderão se conectar.

Para evitar esse cenário, você pode definir uma política de nível de organização para desabilitar a auth moderna. No exemplo abaixo, criamos uma nova política de autenticação chamada Block Modern auth.

New-AuthenticationPolicy "Block Modern auth" -BlockModernAuthWebServices -BlockModernAuthActiveSync -BlockModernAuthAutodiscover -BlockModernAuthImap -BlockModernAuthMapi -BlockModernAuthOfflineAddressBook -BlockModernAuthPop -BlockModernAuthRpc

Essa política pode ser definida no nível da Organização usando o comando a seguir.

Set-OrganizationConfig -DefaultAuthenticationPolicy "Block Modern auth"

Create política de autenticação no nível do usuário para habilitar a auth moderna

Em seguida, crie uma segunda política de autenticação que habilite a auth moderna. Todos os usuários com um cliente do Outlook com suporte recebem essa política de autenticação para permitir que seu cliente use a auth moderna.

No exemplo abaixo, criamos uma nova autenticação chamada Allow Modern auth usando o seguinte comando:

New-AuthenticationPolicy "Allow Modern auth"

Configurar Exchange Server para usar tokens OAuth do ADFS

Verifique se o oauth está habilitado nos diretórios virtuais a seguir. Se não estiver habilitado, habilite o oauth em todos esses diretórios virtuais:

Get-MapiVirtualDirectory -Server <ExchangeServerName> | Format-List *auth* Get-WebServicesVirtualDirectory -Server <ExchangeServerName> | Format-List *auth* Get-OabVirtualDirectory -Server <ExchangeServerName> | Format-List *auth* Get-AutodiscoverVirtualDirectory -Server <ExchangeServerName> | Format-List *auth*Execute o seguinte comando:

New-AuthServer -Type ADFS -Name MyADFSServer -AuthMetadataUrl https://<adfs server FQDN>/FederationMetadata/2007-06/FederationMetadata.xmlEsse comando é necessário para criar um novo objeto de servidor de auth no Exchange Server para o ADFS. Os objetos do servidor Auth são uma lista de emissores confiáveis. Somente tokens OAuth desses emissores são aceitos.

Execute o seguinte comando:

Set-AuthServer -Identity MyADFSServer -IsDefaultAuthorizationEndpoint $trueDefina o servidor Auth que acabamos de adicionar como o

DefaultAuthorizationEndpoint. Ao anunciar o cabeçalho de auth moderno, Exchange Server anuncia a URL de auth doDefaultAuthorizationEndpoint. É assim que os clientes sabem qual ponto de extremidade usar para autenticação.Precisamos executar este comando para habilitar o Modern Auth no nível da organização:

Set-OrganizationConfig -OAuth2ClientProfileEnabled $trueHabilite o Auth Moderno para usuários com clientes com suporte atribuindo a

Allow Modern authpolítica de autenticação:Set-User -Identity User -AuthenticationPolicy "Allow Modern auth"

Verificar fluxo de auth moderno

Depois de configurados corretamente, os usuários experimentam o prompt de logon do ADFS quando se conectam a um servidor do Exchange.

Efeito em outros clientes quando a auth moderna está habilitada para um usuário

Os usuários habilitados para a Auth Modern que têm vários clientes (por exemplo, Outlook no Windows e Outlook mobile) terão experiências diferentes para cada cliente. Aqui está um resumo de como os clientes se comportam quando a auth moderna está habilitada.

Observação

A tabela a seguir pressupõe que o auth Block Modern seja aplicado como DefaultAuthenticationPolicy no nível da organização.

| Cliente | Comportamento |

|---|---|

| Outlook no Windows (novas versões) | Usa a auth modern por padrão. |

| Outlook no Windows (versões antigas) | Tentará usar o auth moderno, mas falhará. |

| Outlook Mac | Tentará usar a auth moderna, mas falhará; suporte que virá mais tarde. |

| Outlook iOS | Vai voltar para a auth básica. |

| Outlook Android | Vai voltar para a auth básica. |

| Aplicativo iOS Mail | Vai voltar para a auth básica. |

| Aplicativo Gmail | Vai voltar para a auth básica. |

| OWA/ECP | Não usa a política de autenticação. Dependendo de como ele está configurado, usará o auth moderno ou o auth básico. |

| Aplicativo Windows Mail | Não volta para a auth básica. |

| Cliente Thunderbird | Não volta para a auth básica. |

| PowerShell | Usará o auth básico. |

Efeito na OWA/ECP quando o auth moderno está habilitado para outros clientes

Os clientes podem ou não estar usando a autenticação baseada em declarações do ADFS para Outlook na Web. As etapas mencionadas acima são necessárias para habilitar o OAuth para outros clientes e não afetam como o OWA/ECP está configurado.

Usar a autenticação baseada em declarações do AD FS com Outlook na Web

Tempo de espera após a política de autenticação de alteração

Depois de alterar a política de autenticação para permitir a auth moderna ou bloquear a auth herdada:

Aguarde 30 minutos para que novas políticas sejam lidas por servidores front-end

or

Execute uma redefinição de IIS em todos os servidores front-end.

Migrando para o Hybrid Modern Auth depois de usar a habilitação de Auth Moderno para Exchange Server

Os clientes que usam a auth Modern com o ADFS que mais tarde decide configurar o Exchange Hybrid devem migrar para o Hybrid Modern Auth. As etapas detalhadas para migrar serão adicionadas a uma versão futura deste documento.

Renovação de certificados

Avaliar a configuração de certificado atual

Quando se trata de conexões de cliente com Exchange Server, o certificado que deve ser avaliado é aquele vinculado ao Site do Frontend IIS. Para um servidor do ADFS, garantir que todos os certificados retornados no Get-AdfsCertificate são atuais é ideal.

Para identificar o certificado relevante em um Exchange Server, execute o seguinte no Shell de Gerenciamento do Exchange:

Import-Module WebAdministration (Get-ChildItem IIS:SSLBindings | Where-Object {($_.Sites -ne $null) -and ($_.Port -eq "443")}).Thumbprint | ForEach-Object {Get-ExchangeCertificate $_ | Where-Object {$_.Services -Match "IIS"} | Format-Table Thumbprint, Services, RootCAType, Status, NotAfter, Issuer -AutoSize -Wrap}Para examinar certificados ativos em um Servidor ADFS, execute o seguinte no PowerShell:

Get-AdfsCertificate | Format-Table CertificateType, Thumbprint, Certificate -AutoSize -Wrap

Atualizar certificados no Exchange Server

Se for constatado que o certificado exchange precisa ser atualizado para conectividade do cliente, um novo certificado deverá ser emitido e importado para os Exchange Servers. Posteriormente, o certificado deve ser habilitado para IIS no mínimo. Avalie se outros serviços devem ser habilitados para o novo certificado com base em sua configuração.

Veja abaixo um exemplo sobre como criar, concluir, habilitar e importar um novo certificado em todos os servidores com base no certificado existente no Shell de Gerenciamento do Exchange:

Gere uma nova solicitação de certificado no Shell de Gerenciamento do Exchange com base no certificado existente:

$txtrequest = Get-ExchangeCertificate <Thumbprint> | New-ExchangeCertificate -GenerateRequest -PrivateKeyExportable $trueEstágio de uma variável que contém o caminho de saída desejado de sua nova solicitação de certificado:

$requestFile = "C:\temp\CertRequest.req"Create o arquivo de solicitação de certificado:

[System.IO.File]::WriteAllBytes($requestFile, [System.Text.Encoding]::Unicode.GetBytes($txtrequest))Observação

O caminho da pasta para a solicitação de certificado já deve existir.

Compartilhe o arquivo de solicitação com sua Autoridade de Certificado (AC). As etapas necessárias para obter um certificado concluído variam de acordo com sua AC.

Observação

.p7bé o formato preferencial para a solicitação concluída.Estágio de uma variável que contém o caminho completo da solicitação concluída:

$certFile = "C:\temp\ExchangeCert.p7b"Importe a solicitação para o servidor que originalmente gerou a solicitação:

Import-ExchangeCertificate -FileData ([System.IO.File]::ReadAllBytes($certFile)) -PrivateKeyExportable $trueVariável de estágio para a senha para proteger o certificado concluído:

$pw = Read-Host "Enter password" -AsSecureStringExporte o certificado Binary para uma variável:

$binCert = Export-ExchangeCertificate <Thumbprint> -BinaryEncodedVariável de estágio para o caminho de saída desejado do certificado concluído:

$certificate = "\\$env:computername\c$\temp\CompletedExchangeCert.pfx"Exporte a solicitação concluída para ser importada em outros servidores:

[System.IO.File]::WriteAllBytes($certificate, $binCert.FileData)Habilite os serviços que devem estar vinculados ao certificado:

Enable-ExchangeCertificate <Thumbprint> -Services IISObservação

Talvez seja necessário adicionar mais serviços ao exemplo acima com base na configuração de certificados anteriores.

Validar o certificado está funcionando conforme o planejado direcionando um cliente para o servidor para todos os namespaces do cliente com um arquivo host.

Importar o certificado exchange em todos os outros servidores do Exchange:

Import-ExchangeCertificate -PrivateKeyExportable $true -FileData ([System.IO.File]::ReadAllBytes($certificate)) -Password $pw -Server <Server-Name>Observação

Incluir o

-PrivateKeyExportableparâmetro é opcional ao importar para outros servidores do Exchange.Habilite o certificado exchange para os serviços necessários do Exchange em todos os outros servidores do Exchange:

Enable-ExchangeCertificate <Thumbprint> -Services IIS -Server <Server-Name>Observação

Talvez seja necessário adicionar mais serviços ao exemplo acima com base na configuração de certificados anteriores.

Atualizar certificado no ADFS

Dependendo do tipo de certificado que requer atualização no ADFS, determina se você precisa seguir as etapas descritas abaixo.

certificado Service-Communications

Este exemplo fornece o PowerShell necessário para importar um certificado em .pfx formato, como o gerado seguindo as etapas do certificado Exchange Server. Verifique se você está conectado no servidor ADFS primário.

Estágio de uma variável que contém a senha do certificado:

$pw = Read-Host "Enter password" -AsSecureStringEstágio de uma variável que contém o caminho completo para o certificado:

$certificate = "\\E2k19-1\c$\temp\CompletedExchangeCert.pfx"Importe o certificado para o repositório pessoal do LocalMachine:

Import-PfxCertificate -FilePath $certificate -CertStoreLocation Cert:\LocalMachine\my -Password $pwAtualize o certificado Service-Communications:

Set-AdfsSslCertificate -Thumbprint <Thumbprint>

certificados Token-Signing e Token-Decryption

Siga as etapas descritas na documentação Obter e Configurar Certificados TS e TD para AD FS .

Observação

Usar o certificado autoassinado padrão para Token-Signing na autenticação baseada em declarações do ADFS para Outlook na Web exige que o certificado seja instalado no Exchange Servers.