Entender o teste de penetração do aplicativo

A segurança por design e o teste de segurança automatizado se concentram na prevenção de violações corrigindo vulnerabilidades antes que possam ser exploradas. Complementamos essas práticas preparando nossos serviços para a possibilidade de comprometimento usando uma estratégia de Violação Pressuposta. Pressupor violação limita a confiança colocada em aplicativos, serviços, identidades e redes abordando todas elas, internas e externas, como inseguras e já comprometidas. Esses princípios ajudam a limitar o impacto das vulnerabilidades de segurança, reduzindo os danos que um adversário pode causar e habilitando a detecção rápida e a resposta a ameaças à segurança.

Teste de penetração de SDL

Além do teste de código dinâmico automatizado, o SDL requer testes de penetração regulares de todos os aplicativos. O teste de penetração geral de aplicativos de equipe de serviço é realizado regularmente. Testes de penetração de aplicativo podem descobrir falhas de segurança não detectadas por outros métodos de teste. Eles também testam recursos de registro em log e detecção para garantir que nosso software forneça às equipes de resposta de segurança da Microsoft os dados necessários para defender sistemas de produção contra invasores reais.

As equipes de serviço também executam testes de penetração direcionados em interfaces de software quando necessário, como parte da revisão de segurança. Testes de penetração direcionados são projetados para detectar tipos específicos de vulnerabilidades. Esses testes fornecem uma camada adicional de proteção contra possíveis vulnerabilidades nas principais funções de software e fluxos de dados.

Simulação de ataque

Depois que o código é aprovado para lançamento e implantado em ambientes de produção, continuamos a testar a segurança operacional simulando ataques contra sistemas de produção. A simulação de ataque testa o lado das operações do modelo de DevOps em relação aos requisitos de SDL operacionais. O principal objetivo da simulação de ataque é validar nossos recursos de detecção e resposta. Embora nossas simulações de ataque certamente sejam usadas para identificar novas vulnerabilidades e caminhos para o serviço, uma prioridade principal é testar o que acontece após o comprometimento. Estamos detectando o ataque com rapidez suficiente? Podemos corrigir e remover efetivamente os invasores? A simulação de ataque e outras formas de teste de penetração nos permitem responder a essas perguntas continuamente.

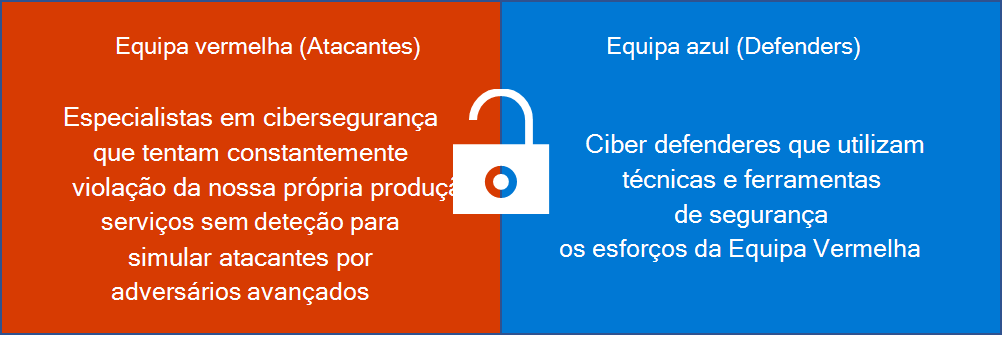

A Microsoft utiliza equipes de segurança ofensiva internas de funcionários em tempo integral para realizar testes de penetração contínua simulando ataques contra nossos sistemas. Chamamos essas equipes de Equipe Vermelha. A Equipe Vermelha tenta comprometer os sistemas Microsoft sem detecção, descobrindo e explorando vulnerabilidades e configurações incorretas de segurança. Os esforços da Equipe Vermelha simulam ataques reais e testam as funcionalidades das equipes de resposta de segurança da Microsoft. No contexto de testes de penetração interna, as equipes de resposta de segurança da Microsoft são conhecidas como Equipe Azul. A Equipe Azul trabalha para evitar, detectar e responder a ataques da Equipe Vermelha usando nossos sistemas de monitoramento de segurança e o processo de resposta a incidentes de segurança.

A Equipe Vermelha ataca sistemas e operações dos Serviços Online da Microsoft usando as mesmas táticas, técnicas e procedimentos que adversários reais. Seus ataques testam nossos recursos de detecção e resposta de segurança e ajudam a identificar vulnerabilidades de produção, erros de configuração, suposições inválidas e outros problemas de segurança de maneira controlada. Cada violação da Equipe Vermelha é seguida pela divulgação total e colaboração entre ambas as equipes para identificar e resolver lacunas de segurança operacionais, atribuir bugs às equipes de serviço para resolver vulnerabilidades no nível do código e melhorar a detecção e a resposta de violações.

As simulações de ataque da Equipe Vermelha foram projetadas para simular ataques realistas sem afetar negativamente nossos clientes. Os locatários do cliente nunca são alvo de ataques da Equipe Vermelha e os testes de penetração da Equipe Vermelha ajudam a garantir que os Serviços Microsoft Online estejam preparados para prevenir, detectar e responder a ameaças à segurança.