Considere as opções de implantação

Para implantar um ambiente de prova de conceito, a primeira etapa será entender as considerações sobre funcionalidades e implantação do Microsoft Sentinel.

Usar o Microsoft Sentinel para recuperar dados e monitorar incidentes

O Microsoft Sentinel detecta incidentes de dados de fontes conectadas e alerta você quando é necessário executar uma ação. Você pode usar as visões gerais, os painéis e as consultas personalizadas do Microsoft Sentinel para obter insights sobre dados brutos e eventos potencialmente maliciosos.

Implante conectores do Microsoft Sentinel em serviços para recuperar dados de diferentes fontes de dados que a gerência da organização deseja monitorar. Depois que o Microsoft Sentinel recuperar os dados de log dos serviços, ele executará a correlação entre as fontes de dados. É possível gerenciar esses dados usando o workspace do Log Analytics do Azure Monitor.

O Microsoft Sentinel usa o machine learning e a IA para executar:

- Busca de ameaças

- Detecção de alertas

- Respostas rápidas a um incidente

Conectar-se ao Microsoft Sentinel

Para integrar o Microsoft Sentinel, você precisa habilitá-lo e depois conectar suas fontes de dados.

O Microsoft Sentinel é fornecido com soluções e conteúdo autônomo que inclui conectores de dados prontos para uso para a Microsoft e os produtos. Há conectores para:

- Microsoft Defender para Nuvem

- Fontes do Microsoft 365, incluindo o Office 365

- Microsoft Entra ID

- Microsoft Defender for Cloud Apps

- Soluções de parceiros

- Amazon Web Services

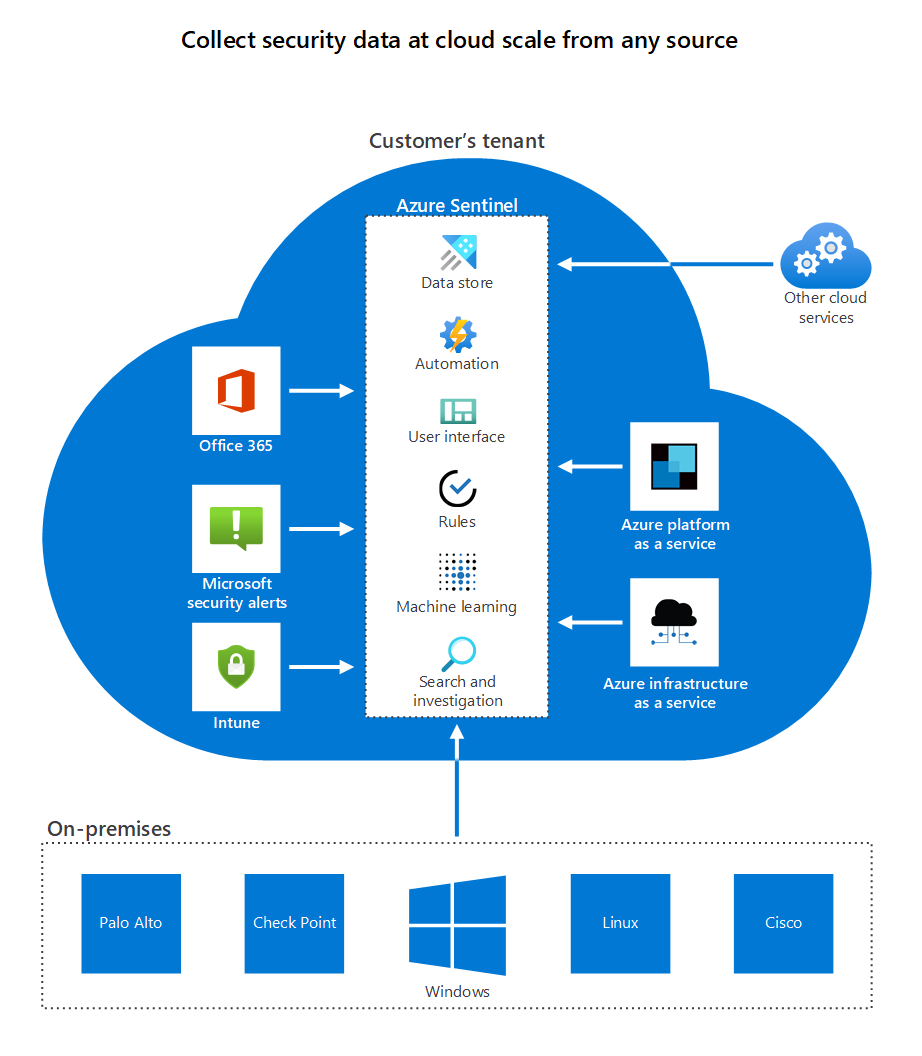

Além disso, há conectores prontos para uso para o ecossistema de segurança mais amplo de soluções que não são da Microsoft. Use também o CEF (Formato Comum de Evento), o Syslog ou uma API REST para conectar suas fontes de dados ao Microsoft Sentinel. A imagem a seguir mostrará essa capacidade de conectividade.

Fatores importantes para a implantação do Microsoft Sentinel

O engenheiro líder de sistema da organização fez uma pesquisa e determinou estes pontos principais:

- O Microsoft Sentinel precisa ter acesso a um workspace do Log Analytics. O processo é criar um workspace do Log Analytics e habilitar o Microsoft Sentinel nesse workspace.

- O Microsoft Sentinel é um serviço pago.

- A retenção de dados de um workspace personalizado é baseada no tipo de preço do workspace. Se o workspace do Log Analytics for usado com o Microsoft Sentinel, os primeiros 90 dias de retenção serão gratuitos.

- Para habilitar o Microsoft Sentinel, você precisa ter permissões de Colaborador na assinatura em que reside o workspace do Microsoft Sentinel.

- Para instalar e gerenciar a solução pronta para uso e o conteúdo autônomo, como conectores de dados, regras de análise, entre outros, você precisa ter as permissões de Colaborador da Especificação de Modelo no grupo de recursos ao qual o workspace pertence.

- Para usar o Microsoft Sentinel, você precisa ter permissões de Colaborador ou de Leitor no grupo de recursos ao qual o workspace pertence.

O Microsoft Sentinel é executado em workspaces na maioria das regiões em que o Log Analytics está em disponibilidade geral. As regiões em que o Log Analytics está disponível recentemente podem levar algum tempo para integração do serviço Microsoft Azure Sentinel. Alguns dados gerados pelo Microsoft Sentinel poderão conter dados dos clientes provenientes desses workspaces. Por exemplo, incidentes, indicadores e regras de alertas. Esses dados são salvos na Europa para workspaces europeus, na Austrália para workspaces australianos ou no Leste dos EUA para workspaces em outra região.

Como implantar o Microsoft Sentinel

Siga estas etapas para habilitar o Microsoft Sentinel:

Entre no portal do Azure.

Escolha a assinatura na qual o Microsoft Sentinel será criado. Essa conta deve ter:

Permissões de Colaborador na assinatura em que o workspace do Microsoft Sentinel será criado.

Permissões de Colaborador ou de Leitor no grupo de recursos ao qual o workspace do Microsoft Sentinel pertencerá.

Procure e selecione Microsoft Sentinel e escolha Adicionar. A mensagem Nenhum workspace do Microsoft Sentinel para exibição será mostrada.

Selecione Criar Microsoft Sentinel. A página Adicionar o Microsoft Sentinel a um workspace será exibida.

Selecione Criar um workspace. O painel Criar workspace do Log Analytics será exibido.

Na guia Noções Básicas, use as listas suspensos para selecionar os seguintes valores:

Configuração Valor Detalhes do projeto Subscription A assinatura que tem o Sentinel como um serviço pago Resource group O grupo de recursos que tem permissões de Colaborador ou Leitor Detalhes da Instância Nome Um nome exclusivo que você deseja usar para o espaço de trabalho do Log Analytics Região Na lista suspensa, selecione a localização geográfica que se aplica à assinatura do serviço Sentinel Selecione Avançar: Tipo de preço

Selecione o tipo de Preço.

Selecione Examinar+Criar, aguarde até que o Azure valide as configurações de seu espaço de trabalho do Log Analytics e selecione Criar.

Pode levar algum tempo para que o espaço de trabalho seja criado. Quando o espaço de trabalho tiver sido implantado em seu grupo de recursos, você receberá uma notificação e o nome do seu espaço de trabalho aparecerá na lista do Workspace. Selecione o ícone de notificação no canto superior direito da barra de ferramentas do Azure e selecione Fixar no painel.

No painel Fixar no painel, selecione Criar novo, forneça um nome para o painel e selecione Adicionar na parte inferior do painel. O painel do Microsoft Sentinel para seu workspace será exibido.

No menu esquerdo, selecione Visão geral.

Monitorar feeds de dados

O engenheiro líder de sistema da organização descobriu que depois de conectar às fontes de segurança, você poderá monitorar os feeds de dados.

Vamos examinar a estrutura básica desse espaço de trabalho do Sentinel. O Sentinel é um mecanismo de SIEM (Gerenciamento de Eventos e Informações de Segurança) em tempo real de nuvem com gráficos predefinidos, grafos e ferramentas de automação. O layout fornece uma linha superior com uma contagem resumida de eventos monitorados, alertas e incidentes e uma seleção suspensa para alterar dinamicamente o intervalo de relatórios. Abaixo estão três painéis com gráficos predefinidos para eventos e incidentes. O menu à esquerda, descrito na tabela a seguir, tem uma ampla variedade de ferramentas internas para personalizar e configurar as conexões de dados.

| Item de menu | Descrição |

|---|---|

| Geral | |

| Visão geral | A exibição gráfica composta de eventos e incidentes que você configurou. |

| Logs | As consultas predefinidas que você pode executar para todos os aspectos do seu espaço de trabalho do Azure, de aplicativos para máquinas virtuais a redes virtuais. |

| Notícias & guias | Novidades, guia de introdução e informações de avaliação gratuita. |

| Pesquisar | Pesquise eventos em todos os logs. Filtre os eventos que correspondam aos seus critérios. |

| Gerenciamento de ameaças | |

| Incidentes | Acesso prático para exibir ou selecionar todos os alertas e incidentes que você configurou. |

| Pastas de trabalho | Monitore os dados usando as pastas de trabalho do Microsoft Sentinel. |

| Buscando | Use ferramentas avançadas de pesquisa e consulta baseadas na estrutura do MITRE ATT&CK. Use essas ferramentas para buscar ameaças à segurança de maneira proativa nas fontes de dados de sua organização. |

| Notebooks | Selecione dentre dezenas de modelos e tutoriais fornecidos pela Comunidade em todas as categorias de SIEM e crie a sua própria biblioteca. |

| Comportamento de entidades | Exibir eventos com base na conta, host ou endereço IP |

| Inteligência contra ameaças | Use as ferramentas de investigação detalhada para entender o escopo e encontrar a causa raiz de possíveis ameaças à segurança. |

| MITRE ATT&CK | Visualize a natureza e a cobertura dos status de segurança da sua organização de acordo com a base de dados de conhecimento publicamente acessível de táticas e técnicas que são comumente usadas por invasores. |

| Gerenciamento de conteúdo | |

| Hub de conteúdo | Instale e gerencie soluções prontas para uso e o conteúdo autônomo. |

| Repositórios | Implante e gerencie o conteúdo personalizado para o Microsoft Sentinel como código. |

| Comunidade | Obtenha notícias da comunidade e links para o blog e fóruns do Microsoft Sentinel. |

| Configuration | |

| Conectores de dados | Configure conexões com suas fontes de segurança usando uma ampla variedade de dispositivos e plataformas. Por exemplo, selecione Atividade do Azure para exibir em tempo real o log de Atividades do Azure. |

| Análise | O Microsoft Sentinel usa uma análise para correlacionar alertas com incidentes. A análise ajuda a reduzir ruídos e minimizar o número de alertas a serem examinados e investigados. |

| Watchlist | Crie watchlists personalizadas para filtrar ou suprimir alertas para fornecer relatórios de incidentes focados no Sentinel. |

| Automação | Automatiza tarefas comuns e simplifica a orquestração de segurança com guias estratégicos que são interoperados com os serviços do Azure. Eles podem trabalhar com as ferramentas existentes. |

| Configurações | Encontre detalhes de preços, configurações de recursos e configurações de workspace. |

A captura de tela a seguir mostra o painel Microsoft Sentinel – Visão Geral. O Microsoft Sentinel pode exibir gráficos e grafos em tempo real para ajudar você a entender eventos, alertas e incidentes de operações de segurança.