Configurar métodos de autenticação multifator

Como mencionamos anteriormente no módulo, recomendamos que os usuários possam selecionar mais de um método de autenticação caso o método principal não esteja disponível.

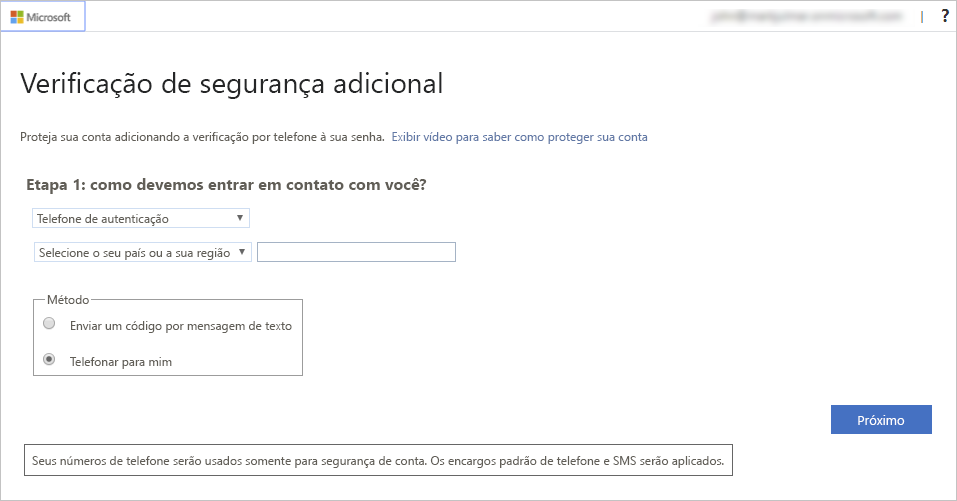

Quando um usuário entrar pela primeira vez em um serviço que requer o MFA, ele deverá registrar seu método de autenticação multifator preferencial conforme mostrado na seguinte captura de tela:

Dica

Se você seguiu o exercício anterior e ativou o MFA para uma conta e um aplicativo, pode tentar acessar esse aplicativo com a conta de usuário fornecida. Você deve ver o fluxo anterior.

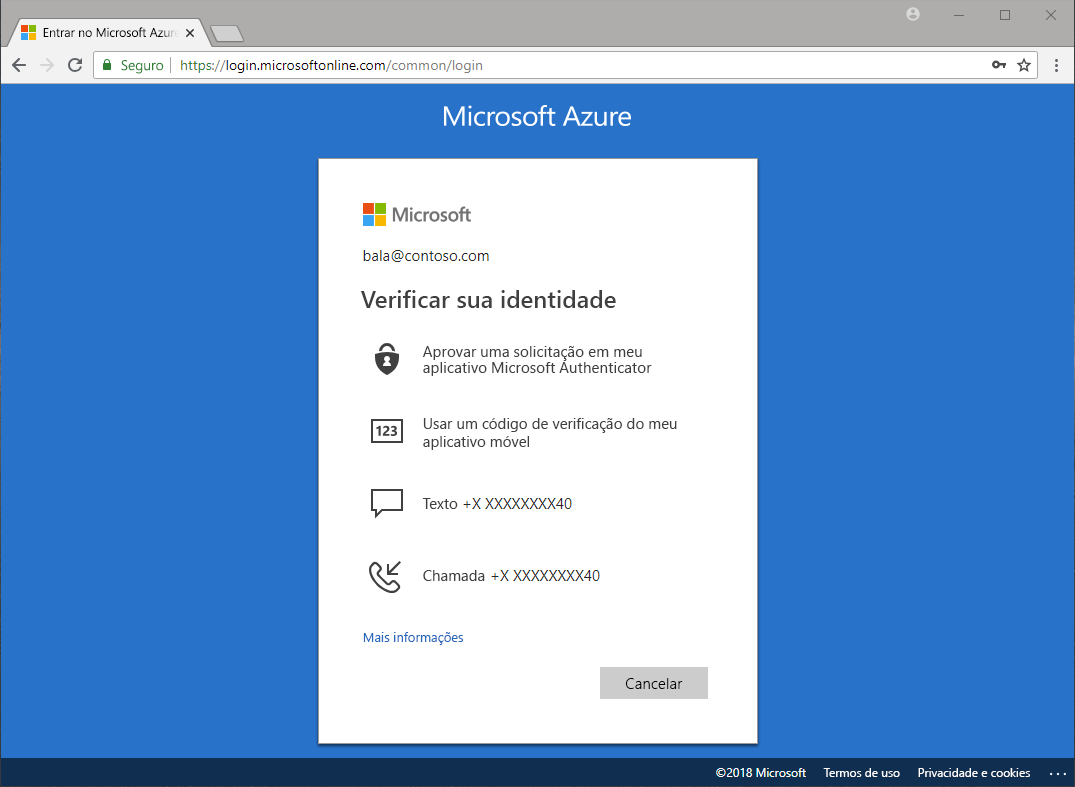

Depois de se registrarem, sempre que os usuários entrarem em um serviço ou aplicativo que exija MFA, o processo de entrada do Azure solicitará as informações de autenticação, conforme mostrado na imagem a seguir:

Métodos de Autenticação do Azure

Como você viu anteriormente, há vários método de autenticação possíveis que um administrador pode configurar. Alguns deles também dão suporte ao SSPR (Redefinição de Senha por Autoatendimento), que permite que os usuários redefinam sua senha fornecendo uma forma secundária de autenticação. Você pode associar esse serviço à autenticação multifator do Microsoft Entra para aliviar a carga da equipe de TI.

A tabela a seguir lista os métodos de autenticação e os serviços que podem usá-los.

| Método de autenticação | Serviços |

|---|---|

| Senha | Autenticação multifator e SSPR do Microsoft Entra |

| Perguntas de segurança | SSPR |

| Endereço de email | SSPR |

| Windows Hello for Business | Autenticação multifator e SSPR do Microsoft Entra |

| Chave de segurança FIDO2 | Autenticação multifator e SSPR do Microsoft Entra |

| Aplicativo Microsoft Authenticator | Autenticação multifator e SSPR do Microsoft Entra |

| Token de hardware OATH | Autenticação multifator e SSPR do Microsoft Entra |

| Tokens de software OATH | Autenticação multifator e SSPR do Microsoft Entra |

| Mensagem de texto | Autenticação multifator e SSPR do Microsoft Entra |

| Chamada de voz | Autenticação multifator e SSPR do Microsoft Entra |

| Senhas de aplicativo | Autenticação multifator do Microsoft Entra em determinados casos |

Senha

Esse método é o único que você não pode desabilitar.

Perguntas de segurança

Esse método está disponível somente para contas não administrativas que usam a Redefinição de Senha Self-service.

O Azure armazena as perguntas de segurança de forma privada e de maneira com segurança avançada em um objeto de usuário no diretório. Somente os usuários podem responder as perguntas e apenas durante o registro. Um administrador não pode ler ou alterar perguntas e respostas de um usuário.

O Azure fornece 35 perguntas predefinidas, todas traduzidas e localizadas com base na localidade do navegador.

Você pode personalizar as perguntas usando a interface administrativa. O Azure os exibe no idioma inserido. O tamanho máximo é de 200 caracteres.

Endereço de email

Esse método está disponível apenas na SSPR. Recomendamos que você evite usar uma conta de email que não requeira a senha do Microsoft Entra do usuário para ser acessada.

Windows Hello para Empresas

O Windows Hello para Empresas fornece autenticação biométrica confiável e totalmente integrada com base no reconhecimento do rosto ou na correspondência de impressão digital. O Windows Hello para Empresas, as chaves de segurança FIDO2 e o Microsoft Authenticator são soluções sem senha.

Chaves de segurança FIDO2

As chaves de segurança FIDO2 são um método de autenticação de senha baseado em padrões à prova de phishing, que podem usar qualquer fator forma. A FIDO (Fast Identity Online) é um padrão aberto para autenticação sem senha.

Os usuários podem registrar e, em seguida, selecionar uma chave de segurança FIDO2 na interface de entrada como o principal meio de autenticação. Essas chaves de segurança FIDO2 normalmente são dispositivos USB, mas também podem usar Bluetooth ou NFC.

As chaves de segurança FIDO2 podem ser usadas para fazer login em seus dispositivos Windows 10 com Microsoft Entra ID ou Microsoft Entra híbrido e obter login único em seus recursos na nuvem e no local. Os usuários também podem entrar em navegadores compatíveis.

Aplicativo Microsoft Authenticator

Esse método está disponível para Android e iOS. Os usuários podem registrar seu aplicativo móvel em https://aka.ms/mfasetup.

O aplicativo Microsoft Authenticator ajuda a impedir o acesso não autorizado às contas e transações fraudulentas enviando uma notificação por push para seu smartphone ou tablet. Os usuários veem a notificação e confirmam ou negam a solicitação.

Os usuários podem usar o aplicativo Microsoft Authenticator ou um aplicativo de terceiros como token de software para gerar um código de verificação OATH. Depois de inserir seu nome de usuário e senha, os usuários inserem o código fornecido pelo aplicativo na tela de entrada. O código de verificação oferece uma segunda forma de autenticação. Os usuários também podem definir o aplicativo Microsoft Authenticator para fornecer uma notificação por push que eles selecionarão e aprovarão para entrar.

Tokens de hardware OATH

O OATH é um padrão aberto que especifica como gerar códigos de senha avulsa. O Microsoft Entra é compatível com o uso de tokens de SHA-1 do OATH-TOTP com a variedade de 30 ou 60 segundos. Os clientes podem obter esses tokens do fornecedor de sua escolha. As chaves secretas são limitadas a 128 caracteres, o que pode não ser compatível com todos os tokens.

Tokens de software OATH

Os tokens de software OATH normalmente são aplicativos como o Microsoft Authenticator e outros aplicativos de autenticação. O Microsoft Entra ID gera a chave secreta, ou semente, que é inserida no aplicativo e usada para gerar cada OTP.

Mensagem de texto

O Azure envia um código de verificação para um celular usando SMS. O usuário deve inserir o código no navegador em um período de tempo específico para continuar.

Chamada de voz

O Azure usa um sistema de voz automatizado para ligar para o número e o proprietário usa o teclado para confirmar a autenticação. Essa opção não está disponível para a camada gratuita/avaliação do Microsoft Entra.

Senha do aplicativo

Determinados aplicativos que não são navegadores não são compatíveis com a autenticação multifator do Microsoft Entra. Se estiverem habilitados para a autenticação multifator do Microsoft Entra e tentarem usar aplicativos que não sejam navegadores, os usuários não conseguirão se autenticar. A senha do aplicativo permite que os usuários continuem se autenticando.

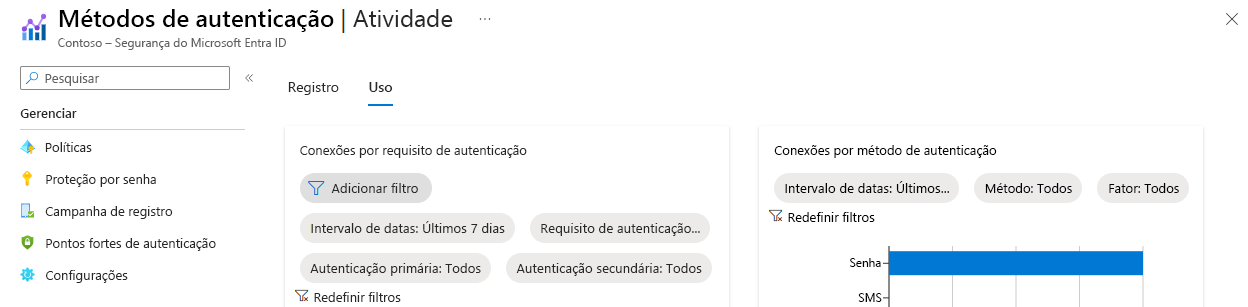

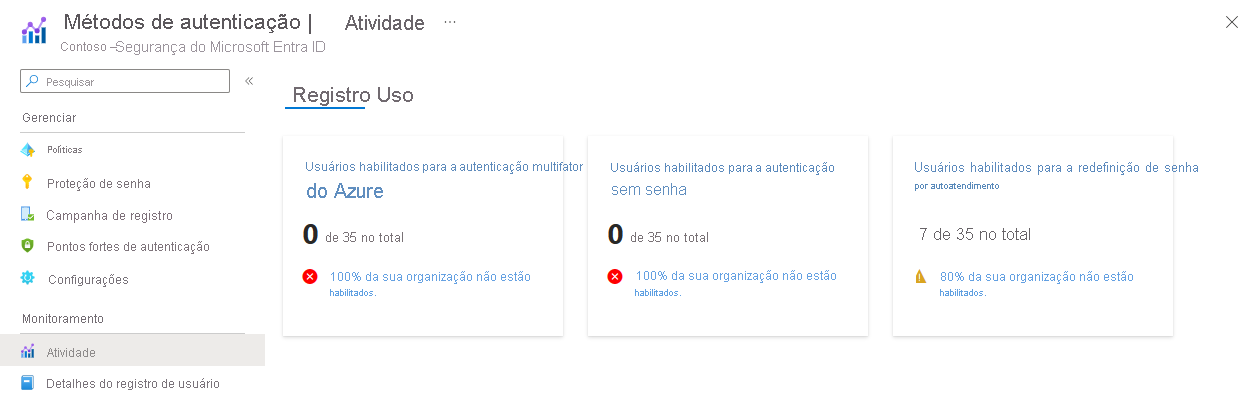

Adoção de monitoramento

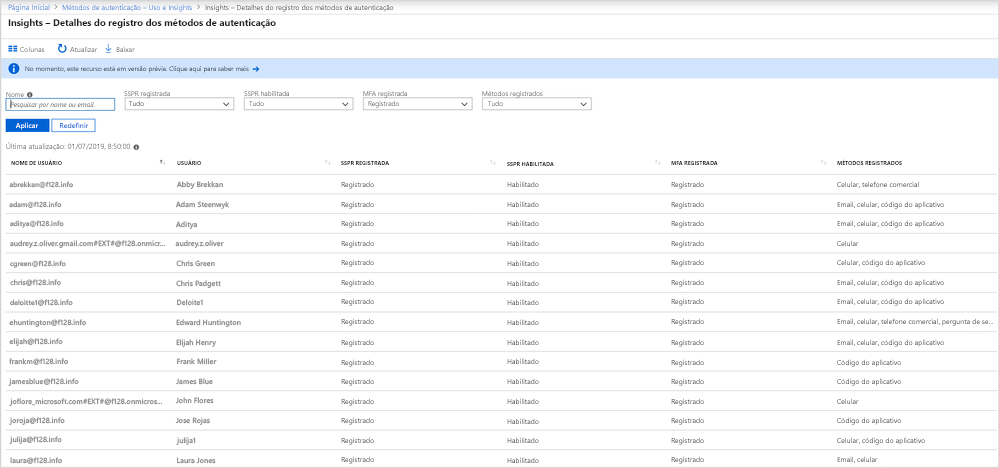

O Microsoft Entra ID inclui um modo de exibição do tipo Uso e insights na seção Monitoramento, na qual você pode monitorar a atividade dos métodos de autenticação. La você pode exibir a adoção do MFA e da SSPR:

Além dos números de registro gerais, você também pode ver o êxito e a falha dos registros por método de autenticação. Esse fato permite que você entenda quais métodos de autenticação seus usuários registraram com mais frequência e quais são fáceis para eles registrarem. Esses dados são calculados usando os últimos 30 dias de logs de auditoria com base no registro de informações de segurança combinadas e em experiências de registro da SSPR.

Você pode fazer drill down e ver as informações de auditoria de registro mais recentes para cada usuário clicando no gráfico.

Você também pode aprender mais sobre o uso da SSPR em sua organização por meio da guia Uso na exibição principal na imagem a seguir: