Tutorial: Configurar um ponto de atualização de software para utilizar o TLS/SSL com um certificado PKI

Aplica-se a: Configuration Manager (branch atual)

Configurar servidores do Windows Server Update Services (WSUS) e os respetivos pontos de atualização de software (SUP) correspondentes para utilizar tLS/SSL pode reduzir a capacidade de um potencial atacante comprometer remotamente um cliente e elevar privilégios. Para garantir que existem os melhores protocolos de segurança, recomendamos vivamente que utilize o protocolo TLS/SSL para ajudar a proteger a infraestrutura de atualização de software. Este artigo explica-lhe os passos necessários para configurar cada um dos seus servidores WSUS e o ponto de atualização de software para utilizar HTTPS. Para obter mais informações sobre como proteger o WSUS, veja o artigo Secure WSUS with the Secure Sockets Layer Protocol (Proteger o WSUS com o Protocolo Secure Sockets Layer Protocol ) na documentação do WSUS.

Neste tutorial, você vai:

- Obter um certificado PKI, se necessário

- Vincular o certificado ao site de Administração do WSUS

- Configurar os serviços Web do WSUS para exigir SSL

- Configurar a aplicação WSUS para utilizar o SSL

- Verifique se a ligação da consola do WSUS pode utilizar o SSL

- Configurar o ponto de atualização de software para exigir comunicação SSL com o servidor WSUS

- Verificar a funcionalidade com o Configuration Manager

Considerações e limitações

O WSUS utiliza TLS/SSL para autenticar computadores cliente e servidores WSUS a jusante para o servidor WSUS a montante. O WSUS também utiliza TLS/SSL para encriptar metadados de atualização. O WSUS não utiliza TLS/SSL para os ficheiros de conteúdo de uma atualização. Os ficheiros de conteúdo são assinados e o hash do ficheiro está incluído nos metadados da atualização. Antes de os ficheiros serem transferidos e instalados pelo cliente, tanto a assinatura digital como o hash são verificados. Se uma das verificações falhar, a atualização não será instalada.

Considere as seguintes limitações ao utilizar o TLS/SSL para proteger uma implementação do WSUS:

- A utilização de TLS/SSL aumenta a carga de trabalho do servidor. Deverá esperar uma pequena perda de desempenho ao encriptar todos os metadados enviados através da rede.

- Se utilizar o WSUS com uma base de dados remota do SQL Server, a ligação entre o servidor WSUS e o servidor de base de dados não está protegida pelo TLS/SSL. Se a ligação à base de dados tiver de ser protegida, considere as seguintes recomendações:

- Mova a base de dados WSUS para o servidor WSUS.

- Mova o servidor de base de dados remoto e o servidor WSUS para uma rede privada.

- Implemente a segurança do Protocolo Internet (IPsec) para ajudar a proteger o tráfego de rede.

Ao configurar servidores WSUS e os respetivos pontos de atualização de software para utilizar tLS/SSL, poderá querer fasear as alterações para grandes hierarquias do Configuration Manager. Se optar por fasear estas alterações, comece na parte inferior da hierarquia e avance para cima, terminando com o site de administração central.

Pré-requisitos

Este tutorial abrange o método mais comum para obter um certificado para utilização com os Serviços de Informação Internet (IIS). Independentemente do método utilizado pela sua organização, certifique-se de que o certificado cumpre os requisitos de certificado PKI para um ponto de atualização de software do Configuration Manager. Tal como acontece com qualquer certificado, a autoridade de certificação tem de ser considerada fidedigna pelos dispositivos que comunicam com o servidor WSUS.

- Um servidor WSUS com a função de ponto de atualização de software instalada

- Verifique se seguiu as melhores práticas para desativar a reciclagem e configurar os limites de memória para o WSUS antes de ativar o TLS/SSL.

- Uma das duas opções seguintes:

- Um certificado PKI adequado já está no arquivo de certificados Pessoal do servidor WSUS.

- A capacidade de pedir e obter um certificado PKI adequado para o servidor WSUS a partir da autoridade de certificação de raiz (AC) empresarial.

- Por predefinição, a maioria dos modelos de certificado, incluindo o modelo de certificado WebServer, apenas emitirá para Administradores de Domínio. Se o utilizador com sessão iniciada não for um administrador de domínio, a respetiva conta de utilizador terá de ter a permissão Inscrever no modelo de certificado.

Obter o certificado a partir da AC, se necessário

Se já tiver um certificado adequado no arquivo de certificados Pessoal do servidor WSUS, ignore esta secção e comece pela secção Vincular o certificado . Para enviar um pedido de certificado à AC interna para instalar um novo certificado, siga as instruções nesta secção.

A partir do servidor WSUS, abra uma linha de comandos administrativa e execute

certlm.msc. A sua conta de utilizador tem de ser um administrador local para gerir certificados para o computador local.É apresentada a ferramenta Gestor de Certificados para o dispositivo local.

Expanda Pessoal e, em seguida, clique com o botão direito do rato em Certificados.

Selecione Todas as Tarefas e, em seguida , Pedir Novo Certificado.

Selecione Seguinte para iniciar a inscrição de certificados.

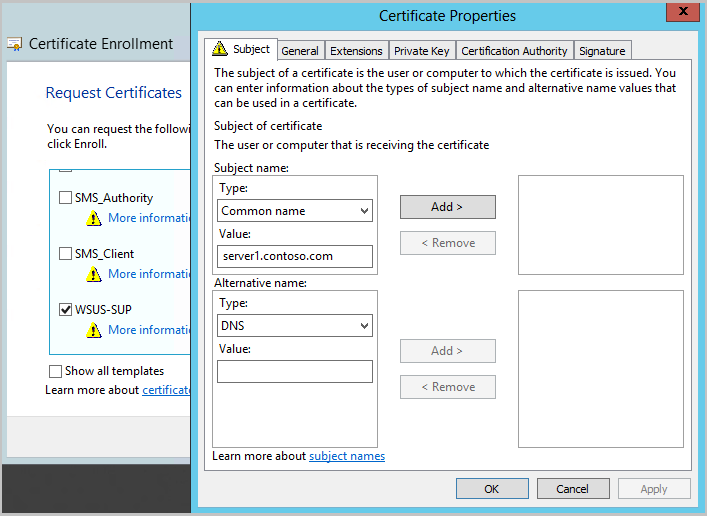

Escolha o tipo de certificado a inscrever. O objetivo do certificado é a Autenticação do Servidor e o modelo de certificado da Microsoft a utilizar é o Servidor Web ou um modelo personalizado que tenha a Autenticação do Servidor especificada como Utilização de Chave Avançada. Poderão ser-lhe pedidas informações adicionais para inscrever o certificado. Normalmente, irá especificar as seguintes informações no mínimo:

- Nome comum: Encontrado no separador Assunto , defina o valor como FQDN do servidor WSUS.

- Nome amigável: No separador Geral , defina o valor como um nome descritivo para o ajudar a identificar o certificado mais tarde.

Selecione Inscrever e Concluir para concluir a inscrição.

Abra o certificado se quiser ver detalhes sobre o mesmo, como o thumbprint do certificado.

Dica

Se o servidor WSUS tiver acesso à Internet, precisará do FQDN externo no Assunto ou Nome Alternativo do Requerente (SAN) no certificado.

Vincular o certificado ao site de Administração do WSUS

Assim que tiver o certificado no arquivo de certificados pessoal do servidor WSUS, vinculte-o ao site de Administração do WSUS no IIS.

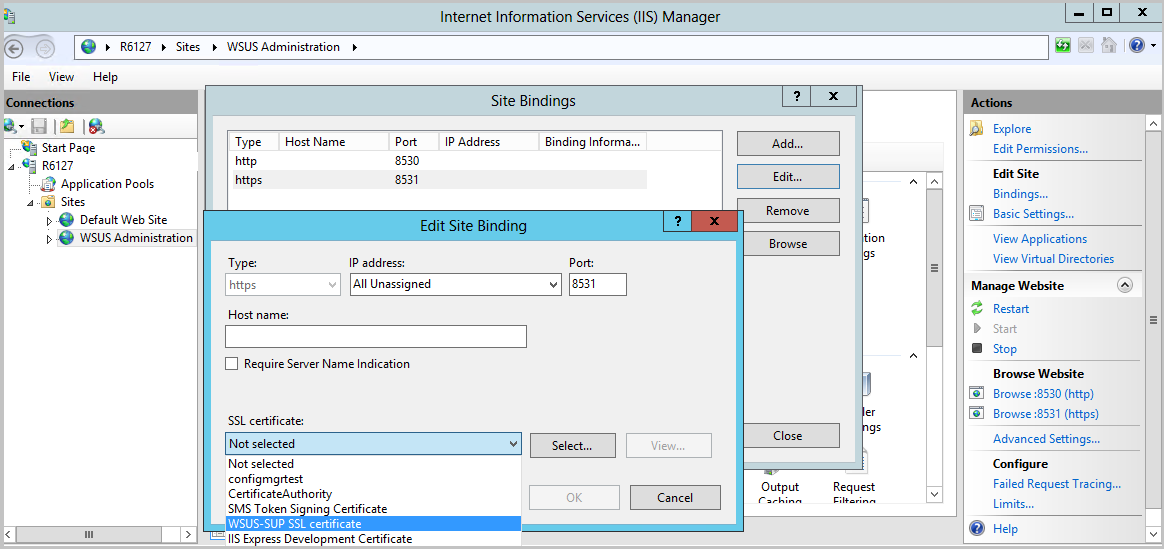

No servidor WSUS, abra o Gestor de Serviços de Informação Internet (IIS).

Aceda aAdministração WSUSde Sites>.

Selecione Enlaces no menu de ação ou ao clicar com o botão direito do rato no site.

Na janela Enlaces de Site , selecione a linha para https e, em seguida, selecione Editar....

- Não remova o enlace do site HTTP. O WSUS utiliza HTTP para os ficheiros de conteúdo de atualização.

Na opção Certificado SSL , selecione o certificado a vincular ao site de Administração do WSUS. O nome amigável do certificado é apresentado no menu pendente. Se não tiver sido especificado um nome amigável, será apresentado o campo do

IssuedTocertificado. Se não tiver a certeza do certificado a utilizar, selecione Ver e verifique se o thumbprint corresponde ao que obteve.

Selecione OK quando terminar e, em seguida, Fechar para sair dos enlaces do site. Mantenha o Gestor de Serviços de Informação Internet (IIS) aberto para os próximos passos.

Configurar os serviços Web do WSUS para exigir SSL

No Gestor de IIS no servidor WSUS, aceda aAdministração WSUS de Sites>.

Expanda o site de Administração do WSUS para ver a lista de serviços Web e diretórios virtuais do WSUS.

Para cada um dos serviços Web WSUS abaixo:

- ApiRemoting30

- ClientWebService

- DSSAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

Faça as seguintes alterações:

- Selecione Definições de SSL.

- Ative a opção Exigir SSL .

- Verifique se a opção Certificados de cliente está definida como Ignorar.

- Selecione Aplicar.

Não defina as definições de SSL no site de Administração do WSUS de nível superior, uma vez que determinadas funções, como o conteúdo, precisam de utilizar HTTP.

Configurar a aplicação WSUS para utilizar o SSL

Assim que os serviços Web estiverem definidos para exigir SSL, a aplicação WSUS tem de ser notificada para que possa efetuar alguma configuração adicional para suportar a alteração.

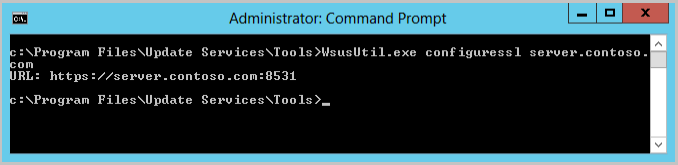

Abra uma linha de comandos de administrador no servidor WSUS. A conta de utilizador que executa este comando tem de ser membro do grupo Administradores do WSUS ou do grupo de Administradores local.

Altere o diretório para a pasta ferramentas do WSUS:

cd "c:\Program Files\Update Services\Tools"Configure o WSUS para utilizar o SSL com o seguinte comando:

WsusUtil.exe configuressl server.contoso.comEm que server.contoso.com é o FQDN do servidor WSUS.

WsusUtil devolve o URL do servidor WSUS com o número de porta especificado no final. A porta será 8531 (predefinição) ou 443. Verifique se o URL devolvido é o que esperava. Se algo tiver sido escrito incorretamente, pode executar o comando novamente.

Dica

Se o servidor WSUS tiver acesso à Internet, especifique o FQDN externo ao executar WsusUtil.exe configuressl.

Verifique se a consola do WSUS consegue estabelecer ligação com o SSL

A consola do WSUS utiliza o serviço Web ApiRemoting30 para ligação. O ponto de atualização de software (SUP) do Configuration Manager também utiliza este mesmo serviço Web para direcionar o WSUS para efetuar determinadas ações, tais como:

- Iniciar uma sincronização de atualização de software

- Definir o servidor a montante adequado para o WSUS, que depende do local onde o site do SUP reside na hierarquia do Configuration Manager

- Adicionar ou remover produtos e classificações para sincronização do servidor WSUS de nível superior da hierarquia.

- A remover atualizações expiradas

Abra a consola do WSUS para verificar se pode utilizar uma ligação SSL ao serviço Web ApiRemoting30 do servidor WSUS. Vamos testar alguns dos outros serviços Web mais tarde.

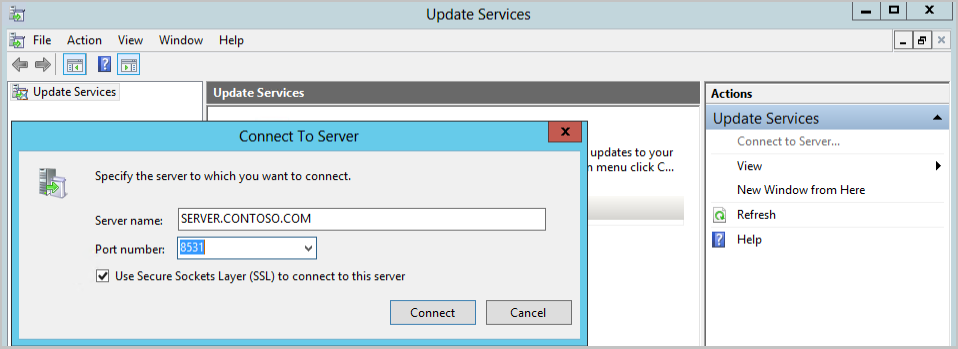

Abra a consola do WSUS e selecione Ação>Ligar ao Servidor.

Introduza o FQDN do servidor WSUS para a opção Nome do servidor .

Selecione o Número de porta devolvido no URL de WSUSutil.

A opção Utilizar SSL (Secure Sockets Layer) para ligar a este servidor ativa automaticamente quando são escolhidos 8531 (predefinição) ou 443.

Se o servidor do site do Configuration Manager for remoto a partir do ponto de atualização de software, inicie a consola do WSUS a partir do servidor do site e verifique se a consola do WSUS pode ligar através de SSL.

- Se a consola remota do WSUS não conseguir estabelecer ligação, é provável que indique um problema ao confiar no certificado, na resolução de nomes ou na porta que está a ser bloqueada.

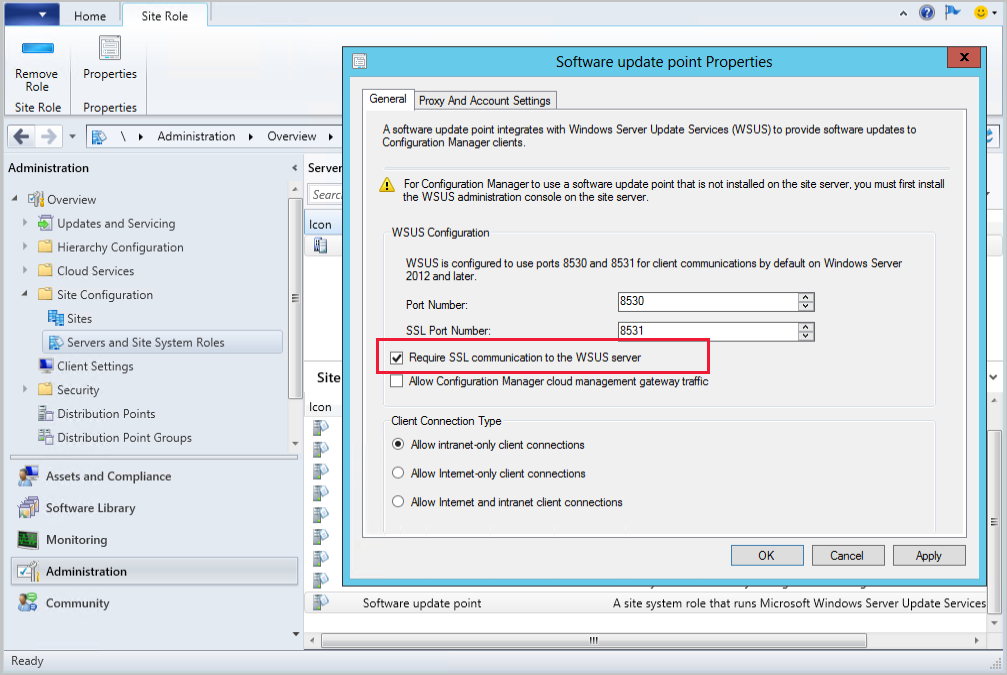

Configurar o ponto de atualização de software para exigir comunicação SSL com o servidor WSUS

Assim que o WSUS estiver configurado para utilizar o TLS/SSL, terá de atualizar o ponto de atualização de software do Configuration Manager correspondente para exigir também SSL. Quando efetuar esta alteração, o Configuration Manager irá:

- Verifique se consegue configurar o servidor WSUS para o ponto de atualização de software

- Direcione os clientes para utilizarem a porta SSL quando lhes for pedido para analisarem este servidor WSUS.

Para configurar o ponto de atualização de software para exigir comunicação SSL com o servidor WSUS, siga os seguintes passos:

Abra a consola do Configuration Manager e ligue-se ao site de administração central ou ao servidor do site primário para o ponto de atualização de software que precisa de editar.

Aceda a Administração Descrição>Geral> dos Servidores deConfiguração> do Sitee Funções do Sistema de Sites.

Selecione o servidor do sistema de sites onde o WSUS está instalado e, em seguida, selecione a função do sistema de sites do ponto de atualização de software.

No friso, selecione Propriedades.

Ative a opção Exigir comunicação SSL para o servidor WSUS .

Na WCM.log do site, verá as seguintes entradas quando aplicar a alteração:

SCF change notification triggered. Populating config from SCF Setting new configuration state to 1 (WSUS_CONFIG_PENDING) ... Attempting connection to local WSUS server Successfully connected to local WSUS server ... Setting new configuration state to 2 (WSUS_CONFIG_SUCCESS)

Foram editados exemplos de ficheiros de registo para remover informações desnecessárias para este cenário.

Verificar a funcionalidade com o Configuration Manager

Verificar se o servidor do site consegue sincronizar atualizações

Ligue a consola do Configuration Manager ao site de nível superior.

Aceda a DescriçãoGeral> da Biblioteca > de SoftwareAtualizações> de SoftwareTodas as Atualizações de Software.

No friso, selecione Sincronizar Atualizações de Software.

Selecione Sim para a notificação a perguntar se pretende iniciar uma sincronização ao nível do site para atualizações de software.

- Uma vez que a configuração do WSUS foi alterada, ocorrerá uma sincronização completa de atualizações de software em vez de uma sincronização delta.

Abra o wsyncmgr.log do site. Se estiver a monitorizar um site subordinado, terá de aguardar que o site principal conclua a sincronização primeiro. Verifique se o servidor é sincronizado com êxito ao rever o registo relativamente a entradas semelhantes às seguintes:

Starting Sync ... Full sync required due to changes in main WSUS server location. ... Found active SUP SERVER.CONTOSO.COM from SCF File. ... https://SERVER.CONTOSO.COM:8531 ... Done synchronizing WSUS Server SERVER.CONTOSO.COM ... sync: Starting SMS database synchronization ... Done synchronizing SMS with WSUS Server SERVER.CONTOSO.COM

Verificar se um cliente pode procurar atualizações

Quando altera o ponto de atualização de software para exigir SSL, os clientes do Configuration Manager recebem o URL do WSUS atualizado quando faz um pedido de localização para um ponto de atualização de software. Ao testar um cliente, podemos:

- Determine se o cliente confia no certificado do servidor WSUS.

- Se o SimpleAuthWebService e o ClientWebService para WSUS estiverem funcionais.

- Que o diretório virtual de conteúdo do WSUS está funcional, se o cliente obteve um EULA durante a análise

Identifique um cliente que analisa o ponto de atualização de software recentemente alterado para utilizar o TLS/SSL. Utilize Executar scripts com o script do PowerShell abaixo se precisar de ajuda para identificar um cliente:

$Last = (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").LastSuccessScanPath $Current= Write-Output (Get-CIMInstance -Namespace "root\CCM\Scanagent" -Class "CCM_SUPLocationList").CurrentScanPath Write-Host "LastGoodSUP- $last" Write-Host "CurrentSUP- $current"Dica

Abra este script no hub da comunidade. Para obter mais informações, veja Ligações diretas para itens do hub da comunidade.

Execute um ciclo de análise de atualização de software no cliente de teste. Pode forçar uma análise com o seguinte script do PowerShell:

Invoke-WMIMethod -Namespace root\ccm -Class SMS_CLIENT -Name TriggerSchedule "{00000000-0000-0000-0000-000000000113}"Dica

Abra este script no hub da comunidade. Para obter mais informações, veja Ligações diretas para itens do hub da comunidade.

Reveja a ScanAgent.log do cliente para verificar se a mensagem para analisar o ponto de atualização de software foi recebida.

Message received: '<?xml version='1.0' ?> <UpdateSourceMessage MessageType='ScanByUpdateSource'> <ForceScan>TRUE</ForceScan> <UpdateSourceIDs> <ID>{A1B2C3D4-1234-1234-A1B2-A1B2C3D41234}</ID> </UpdateSourceIDs> </UpdateSourceMessage>'Reveja o LocationServices.log para verificar se o cliente vê o URL do WSUS correto. LocationServices.log

WSUSLocationReply : <WSUSLocationReply SchemaVersion="1 ... <LocationRecord WSUSURL="https://SERVER.CONTOSO.COM:8531" ServerName="SERVER.CONTOSO.COM" ... </WSUSLocationReply>Reveja o WUAHandler.log para verificar se o cliente consegue analisar com êxito.

Enabling WUA Managed server policy to use server: https://SERVER.CONTOSO.COM:8531 ... Successfully completed scan.

Afixação de certificado TLS para dispositivos que digitalizam servidores WSUS configurados por HTTPS

(Introdução na versão 2103)

A partir do Configuration Manager 2103, pode aumentar ainda mais a segurança das análises HTTPS em relação ao WSUS ao impor a afixação de certificados. Para ativar totalmente este comportamento, adicione certificados para os servidores WSUS ao novo WindowsServerUpdateServices arquivo de certificados nos seus clientes e certifique-se de que a afixação de certificados está ativada através das Definições de Cliente. Para obter mais informações sobre as alterações ao Agente do Windows Update, consulte Analisar alterações e certificados adicionam segurança para dispositivos Windows que utilizam o WSUS para atualizações – Microsoft Tech Community.

Pré-requisitos para impor a afixação de certificado TLS para o cliente do Windows Update

- Configuration Manager versão 2103

- Certifique-se de que os servidores WSUS e os pontos de atualização de software estão configurados para utilizar o TLS/SSL

- Adicionar os certificados dos servidores WSUS ao novo

WindowsServerUpdateServicesarquivo de certificados nos seus clientes- Ao utilizar a afixação de certificados com um gateway de gestão da cloud (CMG), o

WindowsServerUpdateServicesarquivo precisa do certificado CMG. Se os clientes mudarem da Internet para a VPN, os certificados de servidor CMG e WSUS são necessários noWindowsServerUpdateServicesarquivo.

- Ao utilizar a afixação de certificados com um gateway de gestão da cloud (CMG), o

Observação

As análises de atualização de software para dispositivos continuarão a ser executadas com êxito com o valor predefinido Sim para a definição Impor afixação de certificado TLS para o cliente do Windows Update para detetar atualizações de definição de cliente. Isto inclui análises em HTTP e HTTPS. A afixação do certificado só entrará em vigor quando um certificado estiver no arquivo do WindowsServerUpdateServices cliente e o servidor WSUS estiver configurado para utilizar o TLS/SSL.

Ativar ou desativar a afixação de certificados TLS para dispositivos que digitalizam servidores WSUS configurados por HTTPS

- A partir da consola do Configuration Manager, aceda aDefinições do Clientede Administração>.

- Selecione as Predefinições de Cliente ou um conjunto personalizado de definições de cliente e, em seguida, selecione Propriedades no friso.

- Selecione o separador Atualizações de Software nas definições do Cliente

- Escolha uma das seguintes opções para a definição Impor afixação de certificado TLS para o cliente do Windows Update para detetar atualizações :

- Não: Não ative a imposição da afixação de certificados TLS para análise do WSUS

- Sim: ativa a imposição da afixação de certificados TLS para dispositivos durante a análise do WSUS (predefinição)

- Verifique se os clientes podem procurar atualizações.