Eliminar dados seletivamente com ações de início condicional da política de proteção de aplicações no Intune

As ações de iniciação condicional nas políticas de proteção de aplicações do Intune fornecem às organizações a capacidade de bloquear o acesso ou apagar dados da organização quando determinadas condições do dispositivo ou da aplicação não são cumpridas.

Pode optar explicitamente por eliminar os dados empresariais da sua empresa do dispositivo do utilizador final como uma ação a tomar para não conformidade com estas definições. Para algumas definições, pode configurar várias ações, como bloquear o acesso e eliminar dados com base em diferentes valores especificados.

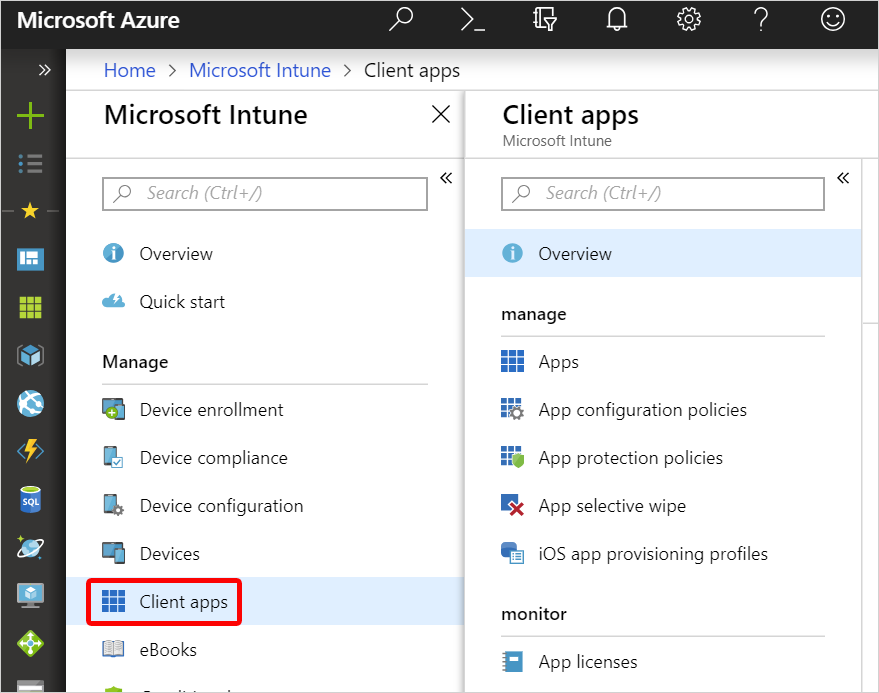

Criar uma política de proteção de aplicações com ações de iniciação condicional

Selecione Aplicações>Políticas de proteção de aplicações.

Selecione Criar política e selecione a plataforma do dispositivo para a sua política.

Selecione Configurar as definições necessárias para ver a lista de definições disponíveis para serem configuradas para a política.

Ao deslocar para baixo no painel Definições, verá uma secção intitulada Iniciação condicional com uma tabela editável.

Selecione um Configuraçãoe insira o Valor que os usuários devem reunir para entrar no aplicativo da empresa.

Selecione a Ação que pretende efetuar se os utilizadores não cumprirem os seus requisitos. Em alguns casos, várias ações podem ser configuradas para uma única configuração. Para obter mais informações, veja Como criar e atribuir políticas de proteção de aplicações.

Configurações de política

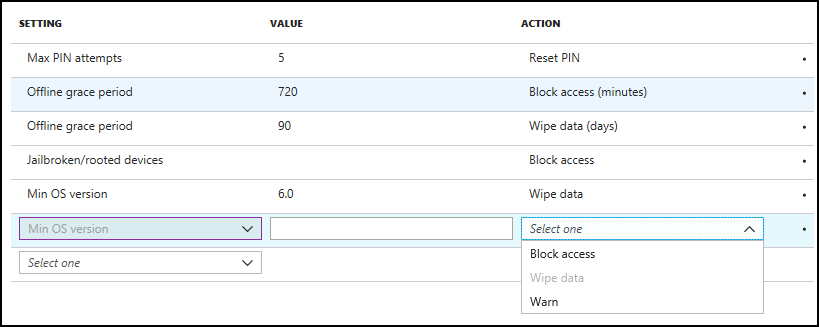

A tabela de definições da política de proteção de aplicações tem colunas para Definição, Valor e Ação.

Pré-visualização: definições de política do Windows

Para o Windows, pode configurar ações para as seguintes definições de "Verificação de Estado de Funcionamento" através da lista pendente Definições :

- Conta desabilitada

- Versão máxima do sistema operacional

- Versão mínima do aplicativo

- Versão mínima do sistema operacional

- Versão mínima do SDK

- Período de cortesia offline

- Nível máximo permitido de ameaça ao dispositivo

Definições de política do iOS

Para iOS/iPadOS, pode configurar ações para as seguintes definições através da lista pendente Definição :

- Máximo de tentativas de PIN

- Período de cortesia offline

- Dispositivos com jailbreak/desbloqueados por rooting

- Versão máxima do sistema operacional

- Versão mínima do sistema operacional

- Versão mínima do aplicativo

- Versão mínima do SDK

- Modelos de dispositivo

- Nível máximo permitido de ameaça ao dispositivo

- Conta desabilitada

Para utilizar a definição Modelo(s) de dispositivo, introduza uma lista separada por ponto e vírgula de identificadores de modelos iOS/iPadOS. Estes valores não são sensíveis a maiúsculas e minúsculas. Além dos Relatórios do Intune para a entrada "Modelo(s)" do dispositivo, pode encontrar um identificador de modelo iOS/iPadOS neste repositório do GitHub de terceiros.

Entrada de exemplo: iPhone5,2; iPhone5,3

Em dispositivos de utilizador final, o cliente do Intune tomaria medidas com base numa correspondência simples de cadeias de modelo de dispositivo especificadas no Intune para Políticas de Proteção de Aplicações. A correspondência depende inteiramente do que o dispositivo comunica. O utilizador (o administrador de TI) é encorajado a garantir que o comportamento pretendido ocorre ao testar esta definição com base em vários fabricantes e modelos de dispositivos e direcionado para um pequeno grupo de utilizadores. O valor predefinido não está configurado.

Defina uma das seguintes ações:

- Permitir especificado (Bloquear não especificado)

- Permitir especificado (Apagar não especificado)

O que acontece se o administrador de TI introduzir uma lista diferente de identificadores de modelos iOS/iPadOS entre políticas direcionadas para as mesmas aplicações para o mesmo utilizador do Intune?

Quando surgem conflitos entre duas políticas de proteção de aplicações para valores configurados, o Intune normalmente assume a abordagem mais restritiva. Assim, a política resultante enviada para a aplicação de destino aberta pelo utilizador do Intune de destino seria uma interseção dos identificadores de modelo iOS/iPadOS listados na Política A e na Política B direcionadas para a mesma combinação de aplicações/utilizadores. Por exemplo, a Política A especifica "iPhone5,2; iPhone5,3", enquanto a Política B especifica "iPhone5,3", a política resultante que o utilizador do Intune visado pela Política A e pela Política B é "iPhone5,3".

Configurações de política do Android

Para Android, pode configurar ações para as seguintes definições através da lista pendente Definição :

- Máximo de tentativas de PIN

- Período de cortesia offline

- Dispositivos com jailbreak/desbloqueados por rooting

- Versão mínima do sistema operacional

- Versão máxima do sistema operacional

- Versão mínima do aplicativo

- Versão mínima do patch

- Fabricante(s) do(s) dispositivo(s)

- Reproduzir veredicto de integridade

- Exigir análise de ameaças nas aplicações

- Versão mínima do Portal da Empresa

- Nível máximo permitido de ameaça ao dispositivo

- Conta desabilitada

- Exigir bloqueio do dispositivo

Ao utilizar a versão Mínima do Portal da Empresa, pode especificar uma versão definida mínima específica do Portal da Empresa que é imposta num dispositivo de utilizador final. Esta definição de iniciação condicional permite-lhe definir valores para Bloquear acesso, Eliminar dados e Avisar as ações possíveis quando cada valor não for cumprido. Os formatos possíveis para este valor seguem o padrão [Major].[ Menor], [Major].[ Menor]. [Build], or [Major].[ Menor]. [Build]. [Revisão]. Dado que alguns utilizadores finais podem não preferir uma atualização forçada de aplicações no local, a opção "avisar" pode ser ideal ao configurar esta definição. A Google Play Store faz um bom trabalho ao enviar apenas os bytes delta para atualizações de aplicações. No entanto, pode continuar a ser uma grande quantidade de dados que o utilizador poderá não querer utilizar se estiver a utilizar dados no momento da atualização. Forçar uma atualização e transferir uma aplicação atualizada pode resultar em custos de dados inesperados no momento da atualização. A definição Versão mínima do Portal da Empresa , se configurada, afetará qualquer utilizador final que obtenha a versão 5.0.4560.0 do Portal da Empresa e quaisquer versões futuras do Portal da Empresa. Esta definição não afeta os utilizadores que utilizam uma versão do Portal da Empresa mais antiga do que a versão com a qual esta funcionalidade é lançada. Os utilizadores finais que utilizam atualizações automáticas de aplicações no dispositivo provavelmente não verão caixas de diálogo desta funcionalidade, uma vez que provavelmente estarão na versão mais recente do Portal da Empresa. Esta definição é Android apenas com proteção de aplicações para dispositivos inscritos e não inscritos.

Para utilizar a definição Fabricante(s) de dispositivos , introduza uma lista separada por ponto e vírgula de fabricantes Android. Estes valores não são sensíveis a maiúsculas e minúsculas. Além dos Relatórios do Intune, pode encontrar o fabricante Android de um dispositivo nas definições do dispositivo.

Entrada de exemplo: Fabricante A; Fabricante B

Observação

Estes são alguns fabricantes comuns comunicados a partir de dispositivos que utilizam o Intune e podem ser utilizados como entrada: Asus; Amora- preta; Bq; Gionee; Google; Hmd global; Htc; Huawei; Infinix; Quiocera; Lemobile; Lenovo; Lge; Motorola; Oneplus; Oppo; Samsung; Nítido; Sony; Tecno; Vivo; Vodafone; Xiaomi; Zte; Zuk

Em dispositivos de utilizador final, o cliente do Intune tomaria medidas com base numa correspondência simples de cadeias de modelo de dispositivo especificadas no Intune para Políticas de Proteção de Aplicações. A correspondência depende inteiramente do que o dispositivo comunica. O utilizador (o administrador de TI) é encorajado a garantir que o comportamento pretendido ocorre ao testar esta definição com base em vários fabricantes e modelos de dispositivos e direcionado para um pequeno grupo de utilizadores. O valor predefinido não está configurado.

Defina uma das seguintes ações:

- Permitir especificado (Bloquear em não especificado)

- Permitir especificado (Apagar em não especificado)

O que acontece se o administrador de TI introduzir uma lista diferente dos fabricantes do Android entre políticas direcionadas para as mesmas aplicações para o mesmo utilizador do Intune?

Quando surgem conflitos entre duas políticas de proteção de aplicações para valores configurados, o Intune normalmente assume a abordagem mais restritiva. Assim, a política resultante enviada para a aplicação de destino que está a ser aberta pelo utilizador visado do Intune seria uma interseção dos fabricantes Android listados na Política A e na Política B direcionadas para a mesma combinação de aplicações/utilizadores. Por exemplo, a Política A especifica "Google; Samsung", enquanto a Política B especifica "Google", a política resultante que o utilizador do Intune visado pela Política A e pela Política B é "Google".

Definições e ações adicionais

Por predefinição, a tabela contém linhas preenchidas como definições configuradas para o período de tolerância Offline e Máximo de tentativas de PIN, se a definição Exigir PIN para acesso estiver definida como Sim.

Para configurar uma definição, selecione uma definição na lista pendente na coluna Definição . Depois de selecionar uma definição, a caixa de texto editável fica ativada na coluna Valor na mesma linha, se for necessário definir um valor. Além disso, o menu pendente fica ativado na coluna Ação com o conjunto de ações de iniciação condicional aplicável à definição.

A lista seguinte fornece a lista comum de ações:

- Bloquear o acesso – impeça o utilizador final de aceder à aplicação empresarial.

- Apagar dados – elimine os dados empresariais do dispositivo do utilizador final.

- Avisar – Indique a caixa de diálogo para o utilizador final como uma mensagem de aviso.

Em alguns casos, como a definição Versão mínima do SO, pode configurar a definição para executar todas as ações aplicáveis com base em números de versão diferentes.

Assim que uma definição estiver totalmente configurada, a linha é apresentada numa vista só de leitura e estará disponível para ser editada em qualquer altura. Além disso, a linha parece ter uma lista pendente disponível para seleção na coluna Definição . As definições configuradas que não permitem múltiplas ações não estão disponíveis para seleção na lista pendente.

Próximas etapas

Para obter mais informações sobre as políticas de proteção de aplicações do Intune, veja: