Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Quando cria uma política de Intune, esta inclui todas as definições que adicionou e configurou na política. Quando a política estiver pronta para ser implementada, o passo seguinte é "atribuir" a política aos grupos de utilizadores ou dispositivos. Quando atribui a política, os utilizadores e dispositivos recebem a sua política e as definições que introduziu são aplicadas.

No Intune, pode criar e atribuir as seguintes políticas:

- Políticas de proteção de aplicativos

- Políticas de configuração do usuário

- Políticas de conformidade

- Políticas de Acesso Condicional

- Perfis de configuração do dispositivo

- Políticas de registro

Este artigo mostra-lhe como atribuir uma política, inclui algumas informações sobre como utilizar etiquetas de âmbito, descreve quando atribuir políticas a grupos de utilizadores ou grupos de dispositivos, etc.

Esse recurso aplica-se a:

- Android

- iOS/iPadOS

- macOS

- Linux

- Windows

Antes de começar

Certifique-se de que tem a função correta que pode atribuir políticas e perfis. Para obter mais informações, aceda a Controlo de acesso baseado em funções (RBAC) com Microsoft Intune.

Considere utilizar Microsoft Copilot no Intune. Algumas vantagens incluem:

- Quando cria uma política e configura definições, o Copilot fornece mais informações sobre cada definição, pode recomendar um valor e encontrar potenciais conflitos.

- Quando atribui uma política, o Copilot pode indicar-lhe os grupos aos quais a política está atribuída e ajudá-lo a compreender o efeito da política.

Para obter mais informações, acesse Microsoft Copilot no Intune.

Atribuir uma política a utilizadores ou grupos

Selecione Dispositivos> GerirConfiguraçãode Dispositivos>. Todos os perfis são listados.

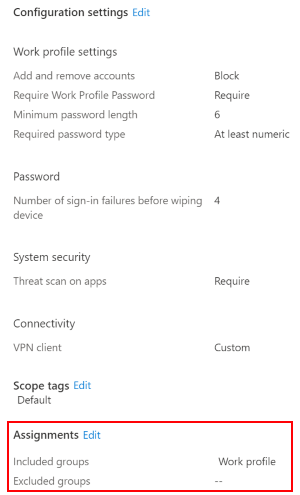

Selecione o perfil ao qual pretende atribuir > aEdiçãode Atribuiçõesde Propriedades>>:

Por exemplo, para atribuir um perfil de configuração de dispositivo:

Aceda a Dispositivos> Gerirconfiguraçãode dispositivos>. Todos os perfis são listados.

Selecione a política que pretende atribuir > Ediçãode Atribuições de Propriedades>>:

Em Grupos incluídos ou Grupos excluídos, selecione Adicionar grupos para selecionar um ou mais grupos de Microsoft Entra. Se pretender implementar a política amplamente em todos os dispositivos aplicáveis, selecione Adicionar todos os utilizadores ou Adicionar todos os dispositivos.

Observação

Se selecionar "Todos os Dispositivos" e "Todos os Utilizadores", a opção para adicionar Microsoft Entra grupos adicionais desativa.

Clique em Examinar + Salvar. Este passo não atribui a sua política.

Selecione Salvar. Quando guarda, a sua política é atribuída. Os grupos receberão as suas definições de política quando os dispositivos marcar com o serviço Intune.

Funcionalidades de atribuição que deve conhecer e utilizar

Utilize Filtros para atribuir uma política com base nas regras que criar. Pode criar filtros para:

- Políticas de configuração do aplicativo

- Políticas de proteção de aplicativos

- Atribuições de aplicações

- Políticas de conformidade

- Perfis de configuração do dispositivo

Para obter mais informações, confira:

Os conjuntos de políticas criam um grupo ou coleção de aplicações e políticas existentes. Quando o conjunto de políticas é criado, pode atribuir o conjunto de políticas a partir de um único local no centro de administração do Microsoft Intune.

Para obter mais informações, aceda a Utilizar conjuntos de políticas para agrupar coleções de objetos de gestão no Microsoft Intune.

As etiquetas de âmbito são uma ótima forma de filtrar políticas para grupos específicos, como

US-NC IT TeamouJohnGlenn_ITDepartment. Para obter mais informações, aceda a Utilizar RBAC e etiquetas de âmbito para TI distribuídas.Em dispositivos Windows, pode adicionar regras de aplicabilidade para que a política se aplique apenas a uma versão específica do SO ou a uma edição específica do Windows. Para obter mais informações, aceda a Regras de aplicabilidade.

Grupos de usuários X grupos de dispositivos

Muitos usuários perguntam quando devem usar grupos de usuários e quando devem usar grupos de dispositivos. A resposta depende da sua meta. Confira algumas diretrizes para começar.

Grupos de dispositivos

Se quiser aplicar definições num dispositivo, independentemente de quem tiver sessão iniciada, atribua as suas políticas a um grupo de dispositivos. As configurações aplicadas aos grupos de dispositivos sempre acompanham o dispositivo, não o usuário.

Por exemplo:

Os grupos de dispositivos são úteis para gerenciar dispositivos sem um usuário dedicado. Estes dispositivos podem imprimir bilhetes, digitalizar inventário, ser partilhados por trabalhadores por turnos & profissionais de saúde, etc. Coloque estes dispositivos num grupo de dispositivos e atribua as suas políticas a este grupo de dispositivos.

Por exemplo, pode inscrever dispositivos iOS/iPadOS sem utilizador com iPad partilhado ou Microsoft Entra Modo de Dispositivo Partilhado. Em seguida, adicione estes dispositivos a um grupo de dispositivos. Quando estiver pronto para atribuir políticas, atribua as políticas a este grupo de dispositivos.

Crie um perfil do Intune para a DFCI (Interface de Configuração de Firmware do Dispositivo) que atualiza as configurações no BIOS. Por exemplo, pode configurar esta política para desativar a câmara do dispositivo ou bloquear as opções de arranque para impedir que os utilizadores arranquem outro SO. Esta política é um bom cenário para atribuir a um grupo de dispositivos.

Em alguns dispositivos Windows específicos, você sempre deseja controlar algumas configurações do Microsoft Edge, independentemente de quem usa o dispositivo. Por exemplo, você deseja bloquear todos os downloads, limitar todos os cookies para a sessão de navegação atual e excluir o histórico de navegação. Nesse cenário, coloque esses dispositivos Windows específicos em um grupo de dispositivos. Em seguida, crie um Modelo Administrativo no Intune, adicione estas definições de dispositivo e, em seguida, atribua esta política ao grupo de dispositivos.

Para resumir, use grupos de dispositivos quando você não se importa com quem está conectado ao dispositivo ou se alguém está conectado. Você quer que essas configurações sempre estejam no dispositivo.

Grupos de usuários

As definições de política aplicadas aos grupos de utilizadores vão sempre com o utilizador e vão com o utilizador quando iniciar sessão nos seus vários dispositivos. É normal que os usuários tenham muitos dispositivos, como um Surface Pro para trabalhar e um dispositivo iOS/iPadOS pessoal. E é normal que a pessoa acesse email e outros recursos da organização nesses dispositivos.

Se um usuário tiver vários dispositivos na mesma plataforma, você poderá usar filtros na atribuição de grupo. Por exemplo, um usuário tem um dispositivo pessoal iOS/iPadOS e um iOS/iPadOS de propriedade da organização. Ao atribuir uma política para esse usuário, você pode usar filtros para direcionar somente o dispositivo de propriedade da organização.

Siga esta regra geral: se um recurso pertencer a um usuário, como email ou certificados de usuário, atribua-o a grupos de usuários.

Por exemplo:

Você deseja colocar um ícone de Suporte técnico para todos os usuários em todos os dispositivos deles. Neste cenário, coloque estes utilizadores num grupo de utilizadores e atribua a sua política de ícones do Suporte Técnico a este grupo de utilizadores.

Um usuário recebe um novo dispositivo de propriedade da organização. O usuário entra no dispositivo com a conta de domínio dele. O dispositivo é registado automaticamente no Microsoft Entra ID e gerido automaticamente por Intune. Esta política é um bom cenário para atribuir a um grupo de utilizadores.

Sempre que um usuário entra em um dispositivo, você deseja controlar recursos em aplicativos, como OneDrive ou Office. Neste cenário, atribua as suas definições de política do OneDrive ou do Office a um grupo de utilizadores.

Por exemplo, você deseja bloquear controles ActiveX não confiáveis em aplicativos do Office. Pode criar um Modelo Administrativo no Intune, configurar esta definição e, em seguida, atribuir esta política a um grupo de utilizadores.

Para resumir, use grupos de usuários quando desejar que suas configurações e regras sempre acompanhem o usuário em qualquer dispositivo que ele usar.

Várias sessões do Azure Virtual Desktop

Pode utilizar Intune para gerir ambientes de trabalho remotos de várias sessões do Windows criados com o Azure Virtual Desktop, tal como faz com qualquer outro dispositivo cliente Windows partilhado. Quando atribui políticas a grupos de utilizadores ou dispositivos, as várias sessões do Azure Virtual Desktop são um cenário especial. Com as máquinas virtuais, os CSPs do dispositivo têm de visar grupos de dispositivos. Os CSPs de utilizador têm de visar grupos de utilizadores.

Para obter mais informações, aceda a Utilizar várias sessões do Azure Virtual Desktop com Microsoft Intune.

CSPs do Windows e o respetivo comportamento

As configurações de política para dispositivos Windows são baseadas nos provedores de serviços de configuração (CSPs). Essas configurações são mapeadas para arquivos ou chaves do registro nos dispositivos.

Eis o que precisa de saber sobre os CSPs do Windows:

Intune expõe estes CSPs para que possa configurar estas definições e atribuí-las aos seus dispositivos Windows. Essas configurações são configuráveis usando os modelos internos e usando o catálogo de configurações. No catálogo de definições, verá que algumas definições se aplicam ao âmbito do utilizador e algumas definições se aplicam ao âmbito do dispositivo.

Para obter informações sobre como as configurações no escopo do usuário e no escopo do dispositivo são aplicadas a dispositivos Windows, vá para Catálogo de configurações: configurações do escopo do dispositivo versus do escopo do usuário.

Quando uma política é removida ou já não é atribuída a um dispositivo, podem ocorrer coisas diferentes, consoante as definições da política. Cada CSP pode processar a remoção da política de forma diferente.

Por exemplo, uma configuração pode manter o valor existente e não ser revertida para o valor padrão. Cada CSP controla o comportamento. Para obter uma lista de CSPs do Windows, confira referência do CSP (provedor de serviços de configuração).

Para alterar uma definição para um valor diferente, crie uma nova política, configure a definição para Não configurado e atribua a política. Quando a política se aplica ao dispositivo, os utilizadores devem ter controlo para alterar a definição para o valor preferencial.

Ao definir essas configurações, sugerimos a implantação em um grupo piloto. Para obter mais conselhos de distribuição do Intune, confira Criar um plano de distribuição.

Excluir grupos de uma atribuição de política

Intune políticas de configuração de dispositivos permitem-lhe incluir e excluir grupos da atribuição de políticas.

Práticas recomendadas:

- Crie e atribua políticas especificamente para os seus grupos de utilizadores. Use filtros para incluir ou excluir dispositivos desses usuários.

- Crie e atribua políticas diferentes especificamente para os grupos de dispositivos.

Para obter mais informações sobre grupos, confira Adicionar grupos para organizar usuários e dispositivos.

Princípios de inclusão e exclusão de grupos

Quando atribuir as suas políticas e políticas, aplique os seguintes princípios gerais:

Considere os Grupos incluídos ou Grupos excluídos como um ponto de partida para os usuários e os dispositivos que receberão suas políticas. O grupo Microsoft Entra é o grupo limitativo, pelo que deve utilizar o âmbito de grupo mais pequeno possível. Use filtros para limitar ou refinar sua atribuição de política.

Os grupos de Microsoft Entra atribuídos, também conhecidos como grupos estáticos, podem ser adicionados a Grupos incluídos ou Grupos excluídos.

Normalmente, atribui estaticamente dispositivos a um grupo de Microsoft Entra se estiverem pré-registados no Microsoft Entra ID, como no Windows Autopilot. Ou se você quiser combinar dispositivos para uma implantação única, ad hoc. Caso contrário, poderá não ser prático atribuir estaticamente dispositivos a um grupo Microsoft Entra.

Os grupos de utilizadores Microsoft Entra dinâmicos podem ser adicionados a Grupos incluídos ou Grupos excluídos.

Os grupos excluídos podem ser grupos com utilizadores ou grupos com dispositivos.

Os grupos de dispositivos Microsoft Entra dinâmicos podem ser adicionados a Grupos incluídos. No entanto, pode haver latência ao preencher a associação de grupo dinâmica. Em cenários sensíveis à latência, use filtros para direcionar dispositivos específicos e atribua suas políticas a grupos de usuários.

Por exemplo, você deseja que as políticas sejam atribuídas aos dispositivos assim que eles se registrarem. Nessa situação sensível à latência, crie um filtro para direcionar os dispositivos que você deseja e atribua a política com esse filtro a grupos de usuários. Não atribua a grupos de dispositivos.

Num cenário sem utilizador, crie um filtro para direcionar os dispositivos pretendidos e atribua a política com o filtro ao grupo "Todos os dispositivos".

Evite adicionar grupos de dispositivos Microsoft Entra dinâmicos a Grupos excluídos. A latência no cálculo de grupos de dispositivos dinâmicos no registro pode causar resultados indesejáveis. Por exemplo, aplicativos indesejados e políticas podem ser implantados antes que a associação de grupo excluída seja populada.

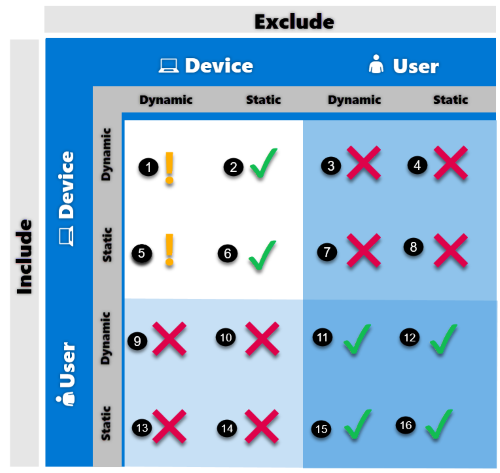

Matriz de suporte

Use a matriz a seguir para entender o suporte para excluir grupos:

- ✅: suportado

- ❌: sem suporte

- ❕: com suporte parcial

| Cenário | Suporte |

|---|---|

| 1 | ❕ É suportada parcialmente a Atribuição de políticas a um grupo de dispositivos dinâmico, excluindo outro grupo de dispositivos dinâmico. Mas não é recomendado em cenários sensíveis à latência. Qualquer atraso no cálculo de associação de grupos excluídos pode fazer as políticas serem oferecidas aos dispositivos. Nesse cenário, é recomendável usar filtros em vez de grupos de dispositivos dinâmicos para excluir dispositivos. Por exemplo, tem uma política de dispositivo atribuída a Todos os dispositivos. Mais tarde, você tem um requisito de que novos dispositivos de marketing não recebem essa política. Portanto, você cria um grupo de dispositivos dinâmicos chamado Dispositivos de marketing com base na propriedade enrollmentProfilename (device.enrollmentProfileName -eq "Marketing_devices"). Na política, você adiciona o grupo dinâmico Dispositivos de marketing como um grupo excluído.

Um novo dispositivo de marketing é inscrito no Intune pela primeira vez e é criado um novo objeto de dispositivo Microsoft Entra. O processo de agrupamento dinâmico coloca o dispositivo no grupo Dispositivos de marketing com um possível cálculo atrasado. Ao mesmo tempo, o dispositivo é registrado no Intune e começa a receber todas as políticas aplicáveis. A política de Intune pode ser implementada antes de o dispositivo ser colocado no grupo de exclusão. Esse comportamento resulta em uma política (ou aplicativo) indesejada implantada no grupo Dispositivos de marketing. Como resultado, não é recomendado utilizar grupos de dispositivos dinâmicos para exclusões em cenários sensíveis à latência. Em vez disso, use filtros. |

| 2 |

✅ Suportada a Atribuição de uma política a um grupo de dispositivos dinâmico, excluindo um grupo de dispositivos estáticos. |

| 3 |

❌ Não suportada A atribuição de uma política a um grupo de dispositivos dinâmico, excluindo grupos de utilizadores (dinâmicos e estáticos) não é suportada. O Intune não avalia as relações de grupo entre usuários e dispositivos, e os dispositivos dos usuários incluídos não são excluídos. |

| 4 |

❌ Não suportada A atribuição de uma política a um grupo de dispositivos dinâmico e a exclusão de grupos de utilizadores (dinâmicos e estáticos) não é suportada. O Intune não avalia as relações de grupo entre usuários e dispositivos, e os dispositivos dos usuários incluídos não são excluídos. |

| 5 | ❕ É suportada parcialmente a atribuição de uma política a um grupo de dispositivos estáticos, excluindo um grupo de dispositivos dinâmico. Mas não é recomendado em cenários sensíveis à latência. Qualquer atraso no cálculo de associação de grupos excluídos pode fazer as políticas serem oferecidas aos dispositivos. Nesse cenário, é recomendável usar filtros em vez de grupos de dispositivos dinâmicos para excluir dispositivos. |

| 6 |

✅ Suportada a atribuição de uma política a um grupo de dispositivos estáticos e a exclusão de um grupo de dispositivos estáticos diferente é suportada. |

| 7 |

❌ Não há suporte Não há suporte para atribuir uma política a um grupo de dispositivos estáticos e excluir grupos de usuários (dinâmicos e estáticos). O Intune não avalia as relações de grupo entre usuários e dispositivos, e os dispositivos dos usuários incluídos não são excluídos. |

| 8 |

❌ Não há suporte Não há suporte para atribuir uma política a um grupo de dispositivos estáticos e excluir grupos de usuários (dinâmicos e estáticos). O Intune não avalia as relações de grupo entre usuários e dispositivos, e os dispositivos dos usuários incluídos não são excluídos. |

| 9 |

❌ Não há suporte Não há suporte para atribuir uma política a um grupo de usuários dinâmico e excluir grupos de dispositivos (dinâmicos e estáticos). |

| 10 |

❌ Não há suporte Não há suporte para atribuir uma política a um grupo de usuários dinâmico e excluir grupos de dispositivos (dinâmicos e estáticos). |

| 11 |

✅ Suportada a Atribuição de uma política a um grupo de utilizadores dinâmico, excluindo outros grupos de utilizadores (dinâmicos e estáticos). |

| 12 |

✅ Suportada a Atribuição de uma política a um grupo de utilizadores dinâmico, excluindo outros grupos de utilizadores (dinâmicos e estáticos). |

| 13 |

❌ Não há suporte Não há suporte para atribuir uma política a um grupo de usuários estático e, ao mesmo tempo, excluir grupos de dispositivos (dinâmicos e estáticos). |

| 14 |

❌ Não há suporte Não há suporte para atribuir uma política a um grupo de usuários estático e, ao mesmo tempo, excluir grupos de dispositivos (dinâmicos e estáticos). |

| 15 |

✅ Suportada a Atribuição de uma política a um grupo de utilizadores estático, excluindo outros grupos de utilizadores (dinâmicos e estáticos). |

| 16 |

✅ Suportada a Atribuição de uma política a um grupo de utilizadores estático, excluindo outros grupos de utilizadores (dinâmicos e estáticos). |

Artigos relacionados

Veja Monitorizar perfis de dispositivo para obter orientações sobre a monitorização das suas políticas e os dispositivos que executam as suas políticas.