Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Os perfis de dispositivo permitem adicionar e definir configurações e, em seguida, enviar essas configurações por push para dispositivos de sua organização. Você tem algumas opções ao criar as políticas:

Linhas de base: em dispositivos Windows, estas linhas de base incluem definições de segurança pré-configuradas. Caso você queira criar uma política de segurança usando as recomendações das equipes de segurança da Microsoft, as linhas de base de segurança são ideais para você.

Para obter mais informações, aceda a Linhas de base de segurança.

Catálogo de definições: nos seus dispositivos Apple, Android e Windows, pode utilizar o catálogo de definições para configurar as funcionalidades e definições do dispositivo. O catálogo de definições tem todas as definições disponíveis e numa única localização. Por exemplo, você pode ver todas as configurações que se aplicam ao BitLocker e criar uma política que se concentra apenas nele. Em dispositivos macOS, use o catálogo de configurações para definir o Microsoft Edge versão 77 e as configurações.

Para obter mais informações, consulte Catálogo de Configurações.

Modelos: nos seus dispositivos Apple, Android e Windows, os modelos incluem um agrupamento lógico de definições que configuram uma funcionalidade ou conceito, como VPN, e-mail, dispositivos de quiosque e muito mais. Caso você esteja familiarizado com a criação de políticas de configuração de dispositivos no Microsoft Intune, você já está usando esses modelos.

Para obter mais informações, incluindo os modelos disponíveis, aceda a Aplicar funcionalidades e definições nos seus dispositivos através de perfis de dispositivo.

Este artigo:

- Lista as etapas para criar um perfil.

- Mostra como adicionar uma marca de escopo para "filtrar" suas políticas.

- Descreve as regras de aplicabilidade em dispositivos cliente Windows e mostra como criar uma regra.

- Tem mais informações sobre os tempos de ciclo de atualização marcar-in quando os dispositivos recebem perfis e quaisquer atualizações de perfil.

Esse recurso aplica-se a:

- Android

- iOS/iPadOS

- macOS

- Windows

Criar o perfil

Os perfis são criados no centro de administração do Microsoft Intune. No mínimo, inicie sessão no centro de administração do Intune com a função gestor de Políticas e Perfis. Para obter informações sobre as funções incorporadas no Intune e o que podem fazer, aceda a Controlo de acesso baseado em funções (RBAC) com Microsoft Intune.

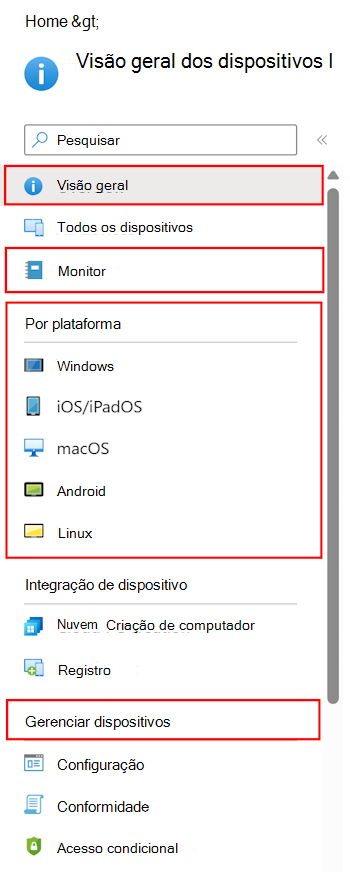

Neste centro de administração, selecione Dispositivos. Você tem as seguintes opções:

- Visão geral: lista o status dos seus perfis e fornece mais detalhes sobre os perfis atribuídos a usuários e dispositivos.

- Monitorar: verifique o status dos seus perfis quanto ao êxito ou erro, além de exibir logs dos seus perfis.

- Por plataforma: crie e exiba políticas e perfis pela sua plataforma. Esta vista também pode mostrar funcionalidades específicas da plataforma. Por exemplo, selecione Windows 10 e posterior. Verá funcionalidades específicas do Windows, como Windows Update Anéis e scripts do PowerShell.

- Gerir dispositivos: crie perfis de dispositivo, carregue scripts personalizados do PowerShell para serem executados em dispositivos e adicione planos de dados a dispositivos com o eSIM.

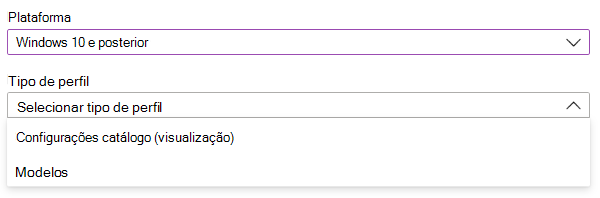

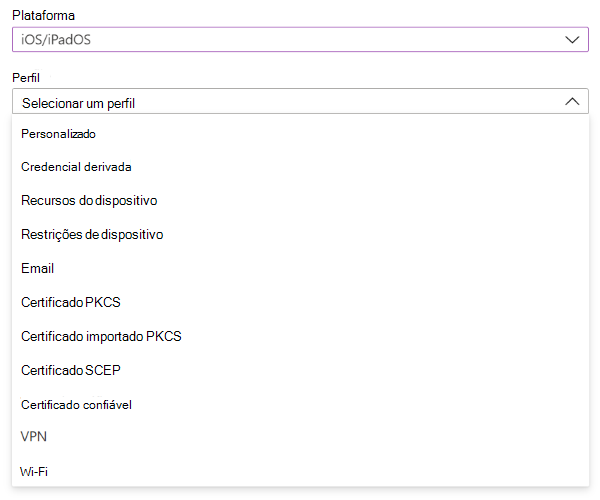

Quando criar um perfil (Dispositivos>Gerir dispositivos>Configuração>Criar>Nova política), escolha a sua plataforma:

- Administrador de dispositivo Android

- Android (AOSP)

- Android Enterprise

- iOS/iPadOS

- macOS

- Windows 10 e posterior

- Windows 8.1 e posterior

Em seguida, escolha o perfil. Dependendo da plataforma escolhida, as configurações que você pode definir são diferentes. Os seguintes artigos descrevem os diferentes perfis:

- Configuração do BIOS e outras definições

- Personalizados

- Otimização de entrega (Windows)

- Credencial derivada (Android Enterprise, iOS, iPadOS)

- Recursos do dispositivo (iOS/iPadOS, macOS)

- Interface de configuração de firmware do dispositivo (DFCI) (Windows)

- Restrições de dispositivo

- Ingresso no domínio (Windows)

- Atualização de edição e alternância de modo (Windows)

- Educação (iOS, iPadOS)

- Endpoint Protection (macOS, Windows)

- Extensões (macOS)

- Quiosque

- Microsoft Defender para Ponto de Extremidade (Windows)

- Perfil de Extensões de Mobilidade (MX) (Administrador dos dispositivos Android)

- Limite de rede (Windows)

- OEMConfig (Android Enterprise)

- Certificado PKCS

- Certificado importado PKCS

- Arquivo de preferências (macOS)

- Certificado SCEP

- Avaliação segura (Educação) (Windows)

- Catálogo de configurações

- Dispositivo multiusuário compartilhado (Windows)

- Certificado confiável

- VPN

- Wi-Fi

- Monitoramento de integridade do Windows

- Redes com fio (macOS)

Por exemplo, se selecionar Windows 10 e posterior para a plataforma, as suas opções têm um aspeto semelhante ao seguinte perfil:

Se selecionar Android Enterprise para a plataforma e Modelos para o tipo de perfil, as suas opções têm um aspeto semelhante ao seguinte perfil:

Marcas de escopo

Depois de adicionar as configurações, você também poderá adicionar uma marca de escopo ao perfil. As marcas de escopo filtram perfis aos grupos de TI específicos, como US-NC IT Team ou JohnGlenn_ITDepartment. E são usadas em TI distribuída.

Para obter mais informações sobre etiquetas de âmbito e o que pode fazer, aceda a Utilizar RBAC e etiquetas de âmbito para TI distribuídas.

Regra de aplicabilidade

Aplicável a:

- Windows 11

- Windows 10

As regras de aplicabilidade permitem aos administradores definir como destino os dispositivos de um grupo que atenda a critérios específicos. Por exemplo, você cria um perfil de restrições de dispositivo que se aplica ao grupo Todos Windows 10/11 dispositivos. E você só deseja que o perfil seja atribuído a dispositivos que executam o Windows Enterprise.

Para executar essa tarefa, crie uma regra de aplicabilidade. Essas regras são úteis para os seguintes cenários:

- Você usa o Windows 10 Education. No Bellows College, você deseja direcionar para todos os dispositivos com Windows 10 Education entre RS3 e RS4.

- Você deseja direcionar para todos os usuários de Recursos Humanos da Contoso, mas somente com dispositivos Windows 10 Professional ou Enterprise.

Para abordar esses cenários, você pode:

Criar um grupo de dispositivos que inclua todos os dispositivos do Bellows College. No perfil, adicione uma regra de aplicabilidade a ser aplicada se a versão mínima do sistema operacional for

16299e a versão máxima for17134. Atribua esse perfil ao grupo de dispositivos do Bellows College.Quando o perfil é atribuído, aplica-se aos dispositivos entre as versões mínimas e máximas que introduzir. Os dispositivos que não estejam entre as versões mínima e máxima inseridas exibem o status Não aplicável.

Crie um grupo de usuários que inclua todos os usuários de RH (Recursos Humanos) da Contoso. No perfil, adicione uma regra de aplicabilidade a ser aplicada a dispositivos com Windows 10 Professional ou Enterprise. Atribua esse perfil ao grupo de usuários de RH.

Quando o perfil é atribuído, aplica-se a dispositivos com o Windows 10 Professional ou Enterprise. Os dispositivos que não executam essas edições exibem o status Não aplicável.

Se houver dois perfis com as mesmas configurações, o perfil será aplicado sem regra de aplicabilidade.

Por exemplo, o Perfil A é direcionado ao grupo de dispositivos Windows 10, habilita o BitLocker e não tem uma regra de aplicabilidade. Já o Perfil B é direcionado ao mesmo grupo de dispositivos do Windows 10, habilita o BitLocker e tem uma regra de aplicabilidade para aplicar esse perfil somente ao Windows 10 Enterprise.

Quando os dois perfis são atribuídos, o Perfil A é aplicado, porque ele não tem uma regra de aplicabilidade.

Quando você atribui o perfil aos grupos, as regras de aplicabilidade agem como um filtro e são direcionadas apenas aos dispositivos que atenderem aos seus critérios.

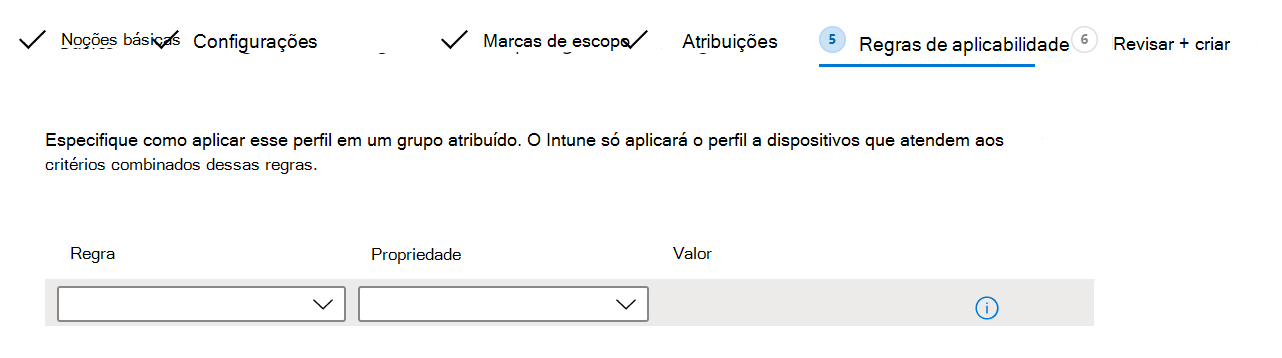

Adicionar uma regra

Na sua política, selecione Regras de Aplicabilidade. Você pode escolher a Regra e a Propriedade:

Em Regra, escolha se você quer incluir ou excluir usuários ou grupos. Suas opções:

- Atribuir perfil se: inclui usuários ou grupos que atendem aos critérios que você inseriu.

- Não atribua perfil se: exclui usuários ou grupos que atendem aos critérios que você inseriu.

Em Propriedade, escolha seu filtro. Suas opções:

OS edition: na lista, verifique as edições de cliente do Windows que você deseja incluir (ou excluir) em sua regra.

OS version: insira os números de versão min e max do cliente Windows que você deseja incluir (ou excluir) em sua regra. Os dois valores são obrigatórios.

Por exemplo, você pode inserir

10.0.16299.0(RS3 ou 1709) como a versão mínima e10.0.17134.0(RS4 ou 1803) como a versão máxima. Ou você pode ser mais específico e inserir10.0.16299.001como a versão mínima e10.0.17134.319como a versão máxima.Para obter mais números de versão, aceda a Informações de versão do cliente Windows.

Selecione Adicionar para salvar as alterações.

Tempos de ciclo de atualização de políticas

O Microsoft Intune usa diferentes ciclos de atualização para verificar se há atualizações nos perfis de configuração. Se o registro do dispositivo for recente, a frequência de execução da verificação será maior. Os ciclos de atualização de política e perfil descrevem os tempos de atualização estimados.

A qualquer momento, os usuários podem abrir o aplicativo Portal da Empresa e sincronizar o dispositivo para verificar imediatamente as atualizações de perfil.

Recomendações

Ao criar perfis, considere as seguintes recomendações:

Nomeie suas políticas para que você saiba do que trata cada uma e o que fazem. Todas as políticas de conformidade e perfis de configuração possuem uma propriedade Descrição opcional. Em Descrição, seja específico e inclua informações para que outras pessoas saibam o que a política faz.

Alguns exemplos de perfil de configuração incluem:

Nome do perfil: Modelo de administrador – perfil de configuração do OneDrive para todos os usuários do Windows 10

Descrição do perfil: perfil de modelo de administração do OneDrive que inclui as configurações básicas e mínimas para todos os usuários do Windows 10. Criado poruser@contoso.compara impedir que os utilizadores partilhem dados organizacionais em contas pessoais do OneDrive.Nome do perfil: perfil VPN para todos os usuários iOS/iPadOS

Descrição do perfil: perfil de VPN que inclui as configurações básicas e mínimas para que todos os usuários do iOS/iPadOS se conectem à VPN da Contoso. Criado por parauser@contoso.comque os utilizadores se autentiquem automaticamente na VPN, em vez de pedirem aos utilizadores o respetivo nome de utilizador e palavra-passe.Crie seu perfil de acordo com a tarefa, como definir as configurações do Microsoft Edge, habilitar as configurações de antivírus do Microsoft Defender, bloquear dispositivos com jailbreak do iOS/iPadOS e assim por diante.

Crie perfis que se apliquem a grupos específicos, como Marketing, Vendas, Administradores de TI, ou por local ou sistema escolar. Utilize as funcionalidades incorporadas, incluindo:

Separe as políticas de usuário das políticas de dispositivo.

Por exemplo, os Modelos Administrativos no Intune têm milhares de configurações de ADMX. Esses modelos mostram se uma configuração se aplica a usuários ou dispositivos. Ao criar modelos de administrador, atribua suas configurações de usuários a um grupo de usuários e atribua as configurações do seu dispositivo a um grupo de dispositivos.

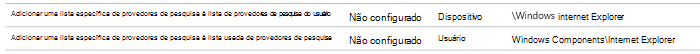

A seguinte imagem mostra um exemplo de configuração que pode ser aplicada aos usuários, aos dispositivos ou a ambos:

Utilize Microsoft Copilot no Intune para avaliar as suas políticas, saber mais sobre uma definição de política & efeito nos seus utilizadores & segurança e comparar políticas entre dois dispositivos.

Para obter mais informações, acesse Microsoft Copilot no Intune.

Toda vez que você criar uma política restritiva, comunique essa alteração aos usuários. Por exemplo, se você estiver alterando o requisito de senha de quatro (4) caracteres para seis (6) caracteres, avise os usuários antes de atribuir a política.