Política de proteção de contas para segurança de pontos finais no Intune

Utilize políticas de segurança de ponto final do Intune para proteção de conta para proteger a identidade e as contas dos seus utilizadores e gerir as associações de grupos incorporadas nos dispositivos.

Importante

Em julho de 2024, os seguintes perfis do Intune para proteção de identidade e proteção de contas foram preteridos e substituídos por um novo perfil consolidado denominado Proteção de conta. Este perfil mais recente encontra-se no nó da política de proteção de contas da segurança do ponto final e é o único modelo de perfil que permanece disponível para criar novas instâncias de política para proteção de identidades e contas. As definições deste novo perfil também estão disponíveis através do catálogo de definições.

Todas as instâncias dos seguintes perfis mais antigos que criou permanecem disponíveis para utilização e edição:

- Proteção de identidade – anteriormente disponível a partir daConfiguração> de Dispositivos>Criar>Nova Política>windows 10 e modelos posteriores>>Identity Protection

- Proteção de conta (Pré-visualização) – anteriormente disponível a partir daproteção> da Conta de Segurança > de Ponto Finaldo Windows 10 e proteção de Conta posterior>( Pré-visualização)

Localize as políticas de segurança de ponto final para Proteção de contas em Gerir no nó de segurança do Ponto final do centro de administração do Microsoft Intune.

Pré-requisitos para perfis de Proteção de contas

- Para suportar o perfil de proteção de conta , os dispositivos têm de executar o Windows 10 ou o Windows 11.

- Para suportar o perfil de associação a grupos de utilizadores local , os dispositivos têm de executar o Windows 10 20H2 ou posterior ou o Windows 11.

- Para suportar a *solução de palavra-passe de administrador local (LapS do Windows), consulte Pré-requisitos no suporte do Microsoft Intune para LAPS do Windows.

Controles de acesso baseados em função (RBAC)

Para obter orientações sobre como atribuir o nível certo de permissões e direitos para gerir perfis de proteção de contas do Intune, veja Assign-role-based-access-controls-for-endpoint-security-policy.

Perfis de proteção de conta

Plataforma: Windows:

Perfis:

Proteção de conta – as definições das políticas de proteção de contas ajudam-no a proteger as credenciais do utilizador. A política de proteção de conta está focada nas definições do Windows Hello para Empresas que incluem definições com âmbito de dispositivo e âmbito de utilizador , e o Credential Guard, que faz parte da gestão de identidades e acessos do Windows.

- O Windows Hello para Empresas substitui as palavras-passe por uma autenticação segura de dois fatores em PCs e dispositivos móveis.

- O Credential Guard ajuda a proteger credenciais e segredos que utiliza com os seus dispositivos.

Para saber mais, veja Gestão de identidades e acessos na documentação de gestão de identidades e acessos do Windows.

As definições neste perfil também estão disponíveis no catálogo Definições.

Solução de palavra-passe de administrador local (LAPS do Windows) – utilize este perfil para configurar a LAPS do Windows em dispositivos. O Windows LAPS permite a gestão de uma única conta de administrador local por dispositivo. A política do Intune pode especificar a conta de administrador local a que se aplica ao utilizar a definição de política Nome da Conta de Administrador.

Para obter mais informações sobre como utilizar o Intune para gerir a LAPS do Windows, consulte:

- Saiba mais sobre o suporte do Intune para a LAPS do Windows.

- Gerir política laps

Associação a grupos de utilizadores locais – utilize este perfil para adicionar, remover ou substituir membros dos grupos locais incorporados em dispositivos Windows. Por exemplo, o grupo local Administradores tem direitos amplos. Pode utilizar esta política para editar a associação do Grupo de administradores para bloqueá-la num conjunto de membros definidos exclusivamente.

A utilização deste perfil é detalhada na secção seguinte, Gerir grupos locais em dispositivos Windows.

Gerir grupos locais em dispositivos Windows

Utilize o perfil de associação a grupos de utilizadores local para gerir os utilizadores que são membros dos grupos locais incorporados em dispositivos com o Windows 10 20H2 e posterior e dispositivos Windows 11.

Dica

Para saber mais sobre o suporte para gerir privilégios de administrador através de grupos do Microsoft Entra, consulte Gerir privilégios de administrador com grupos do Microsoft Entra na documentação do Microsoft Entra.

Configurar o perfil

Este perfil gere a associação do grupo local em dispositivos através do CSP de Política – LocalUsersAndGroups. A documentação do CSP inclui mais detalhes sobre como as configurações se aplicam e uma FAQ sobre a utilização do CSP.

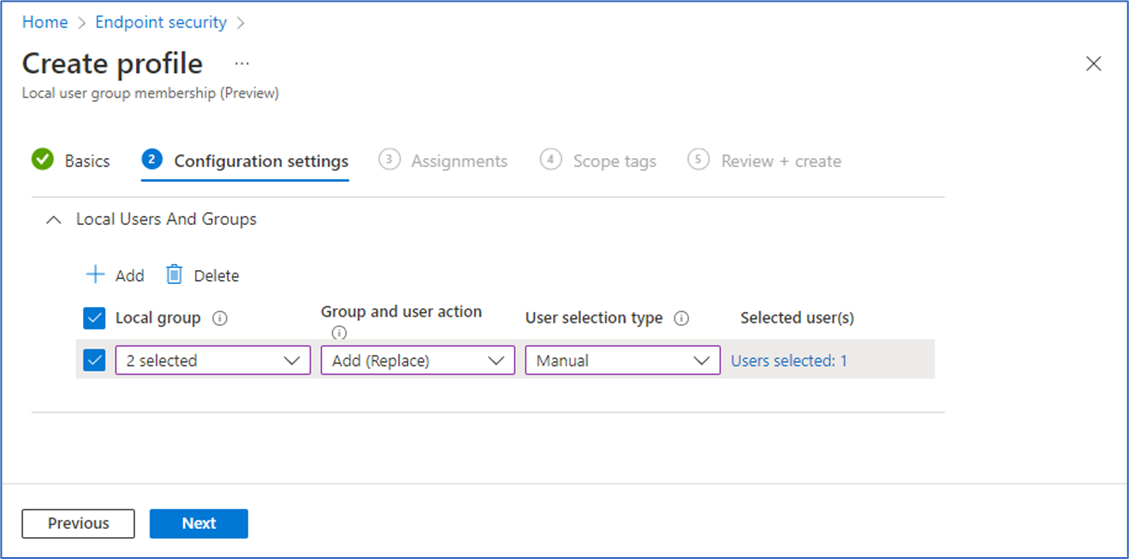

Quando configura este perfil, na página Definições de configuração , pode criar várias regras para gerir os grupos locais incorporados que pretende alterar, a ação de grupo a tomar e o método para selecionar os utilizadores.

Seguem-se as configurações que pode efetuar:

- Grupo local: selecione um ou mais grupos no menu pendente. Todos estes grupos aplicam a mesma ação de Grupo e utilizador aos utilizadores que atribuir. Pode criar mais do que um agrupamento de grupos locais num único perfil e atribuir diferentes ações e grupos de utilizadores a cada agrupamento de grupos locais.

Observação

A lista de grupos locais está limitada aos seis grupos locais incorporados que têm a garantia de ser avaliados no início de sessão, conforme referido na documentação Como gerir o grupo de administradores locais em dispositivos associados ao Microsoft Entra .

Ação de grupo e utilizador: configure a ação a aplicar aos grupos selecionados. Esta ação aplica-se aos utilizadores que selecionar para esta mesma ação e agrupamento de contas locais. As ações que pode selecionar incluem:

- Adicionar (Atualizar): adiciona membros aos grupos selecionados. A associação ao grupo para utilizadores que não são especificados pela política não é alterada.

- Remover (Atualizar): remova membros dos grupos selecionados. A associação ao grupo para utilizadores que não são especificados pela política não é alterada.

- Adicionar (Substituir): substitua os membros dos grupos selecionados pelos novos membros que especificar para esta ação. Esta opção funciona da mesma forma que um Grupo Restrito e todos os membros do grupo que não estejam especificados na política são removidos.

Cuidado

Se o mesmo grupo estiver configurado com uma ação Substituir e Atualizar, a ação Substituir ganha. Isto não é considerado um conflito. Essa configuração pode ocorrer quando implementa várias políticas no mesmo dispositivo ou quando este CSP também é configurado através do Microsoft Graph.

Tipo de seleção de utilizador: escolha como selecionar utilizadores. As opções são:

- Utilizadores: selecione os utilizadores e grupos de utilizadores no ID do Microsoft Entra. (Suportada apenas para dispositivos associados ao Microsoft Entra).

- Manual: especifique utilizadores e grupos do Microsoft Entra manualmente, por nome de utilizador, domínio\nome de utilizador ou pelo identificador de segurança (SID) dos grupos. (Suportado para dispositivos associados ao Microsoft Entra e associados ao Microsoft Entra híbrido).

Utilizador(s) selecionado(s): consoante a sua seleção para Tipo de seleção de utilizador, utilize uma das seguintes opções:

Selecione utilizador(s): selecione os utilizadores e grupos de utilizadores no Microsoft Entra.

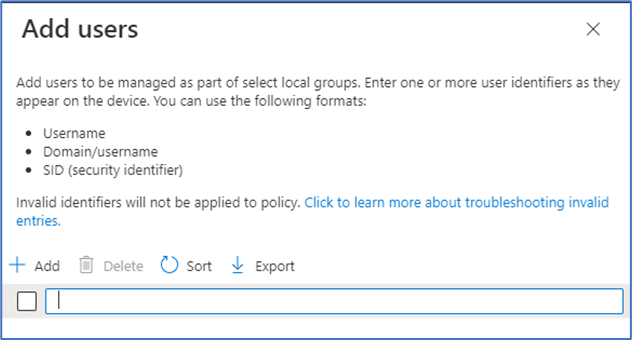

Adicionar utilizadores: esta opção abre o painel Adicionar utilizadores , onde pode especificar um ou mais identificadores de utilizador à medida que aparecem num dispositivo. Pode especificar o utilizador por identificador de segurança (SID),Domínio\nome de utilizador ou por Nome de utilizador.

Escolher a opção Manual pode ser útil em cenários em que pretende gerir os seus utilizadores do Active Directory no local do Active Directory para um grupo local para um dispositivo associado híbrido do Microsoft Entra. Os formatos suportados para identificar a seleção do utilizador por ordem da maioria dos utilizadores preferenciais são através do SID, do domínio\nome de utilizador ou do nome de utilizador do membro. Os valores do Active Directory têm de ser utilizados para dispositivos associados híbridos, enquanto os valores do Microsoft Entra ID têm de ser utilizados para a associação ao Microsoft Entra. Os SIDs do grupo Microsoft Entra podem ser obtidos com a Graph API para Grupos.

Conflitos

Se as políticas criarem um conflito para uma associação a um grupo, as definições em conflito de cada política não serão enviadas para o dispositivo. Em vez disso, o conflito é comunicado para essas políticas no centro de administração do Microsoft Intune. Para resolver o conflito, reconfigure uma ou mais políticas.

Reporting

À medida que os dispositivos dão entrada e aplicam a política, o centro de administração apresenta o estado dos dispositivos e utilizadores como bem-sucedidos ou com erro.

Uma vez que a política pode conter várias regras, considere os seguintes pontos:

- Ao processar a política para dispositivos, a vista de estado por definição apresenta um estado para o grupo de regras como se fosse uma única definição.

- Cada regra na política que resulta num erro é ignorada e não é enviada para dispositivos.

- Cada regra com êxito é enviada para os dispositivos a serem aplicados.