Descrição geral do Microsoft Cloud PKI para o Microsoft Intune

Aplica-se a:

- Windows

- Android

- iOS

- macOS

Utilize o Microsoft Cloud PKI para emitir certificados para dispositivos geridos pelo Intune. O Microsoft Cloud PKI é um serviço baseado na cloud que simplifica e automatiza a gestão do ciclo de vida dos certificados para dispositivos geridos pelo Intune. Fornece uma infraestrutura de chaves públicas (PKI) dedicada para a sua organização, sem necessidade de servidores, conectores ou hardware no local. Processa a emissão, renovação e revogação de certificados para todas as plataformas suportadas pelo Intune.

Este artigo fornece uma descrição geral do PKI do Microsoft Cloud para o Intune, como funciona e a respetiva arquitetura.

O que é a PKI?

A PKI é um sistema que utiliza certificados digitais para autenticar e encriptar dados entre dispositivos e serviços. Os certificados PKI são essenciais para proteger vários cenários, como VPN, Wi-Fi, e-mail, Web e identidade do dispositivo. No entanto, a gestão de certificados PKI pode ser desafiante, dispendiosa e complexa, especialmente para organizações que têm um grande número de dispositivos e utilizadores. Pode utilizar o Microsoft Cloud PKI para melhorar a segurança e produtividade dos seus dispositivos e utilizadores e acelerar a sua transformação digital para um serviço PKI na cloud totalmente gerido. Além disso, pode utilizar o serviço Cloud PKI no para reduzir as cargas de trabalho dos Serviços de Certificados do Active Directory (ADCS) ou autoridades de certificação privadas no local.

Gerir o Cloud PKI no centro de administração do Microsoft Intune

Os objetos PKI do Microsoft Cloud são criados e geridos no centro de administração do Microsoft Intune. A partir daí, pode:

- Configure e utilize o Microsoft Cloud PKI para a sua organização.

- Ative o Cloud PKI no seu inquilino.

- Criar e atribuir perfis de certificado a dispositivos.

- Monitorizar certificados emitidos.

Depois de criar uma AC emissora de PKI na Cloud, pode começar a emitir certificados em minutos.

Plataformas de dispositivos com suporte

Pode utilizar o serviço Microsoft Cloud PKI com estas plataformas:

- Android

- iOS/iPadOS

- macOS

- Windows

Os dispositivos têm de estar inscritos no Intune e a plataforma tem de suportar o perfil de certificado SCEP de configuração de dispositivos do Intune.

Descrição geral das funcionalidades

A tabela seguinte lista as funcionalidades e cenários suportados com o Microsoft Cloud PKI e o Microsoft Intune.

| Recurso | Visão Geral |

|---|---|

| Criar várias ACs num inquilino do Intune | Crie uma hierarquia PKI de duas camadas com a AC de raiz e de emissão na cloud. |

| Traga a sua própria AC (BYOCA) | Ancore uma AC emissora do Intune numa AC privada através dos Serviços de Certificados do Active Directory ou de um serviço de certificados não Microsoft. Se tiver uma infraestrutura PKI existente, pode manter a mesma AC de raiz e criar uma AC emissora que se encoste à sua raiz externa. Esta opção inclui suporte para hierarquias de escalão N+ da AC privada externa. |

| Algoritmos de Assinatura e Encriptação | O Intune suporta RSA, tamanhos de chave 2048, 3072 e 4096. |

| Algoritmos hash | O Intune suporta SHA-256, SHA-384 e SHA-512. |

| Chaves HSM (assinatura e encriptação) | As chaves são aprovisionadas com o Módulo de Segurança de Hardware Gerido do Azure (Azure Managed HSM). As ACs criadas com um Intune Suite licenciado ou um Suplemento Autónomo cloud PKI utilizam automaticamente chaves de assinatura e encriptação do HSM. Não é necessária nenhuma subscrição do Azure para o Azure HSM. |

| Chaves de Software (assinatura e encriptação) | As ACs criadas durante um período de avaliação do Intune Suite ou do Suplemento Autónomo cloud PKI utilizam chaves de encriptação e assinatura com suporte de software com System.Security.Cryptography.RSAo . |

| Autoridade de registo de certificados | Fornecer uma Autoridade de Registo de Certificados da Cloud que suporte o Protocolo SCEP (Simple Certificate Enrollment Protocol) para cada AC emissora de PKI na Cloud. |

| Pontos de distribuição da Lista de Revogação de Certificados (CRL) | O Intune aloja o ponto de distribuição de CRL (CDP) para cada AC. O período de validade da CRL é de sete dias. A publicação e atualização ocorrem a cada 3,5 dias. A CRL é atualizada com cada revogação de certificados. |

| Pontos finais do Acesso a Informações de Autoridade (AIA) | O Intune aloja o ponto final do AIA para cada AC emissora. O ponto final do AIA pode ser utilizado pelas entidades confiadoras para obter certificados principais. |

| Emissão de certificados de entidade final para utilizadores e dispositivos | Também referido como emissão de certificado de folha . O suporte destina-se ao protocolo SCEP (PKCS#7) e ao formato de certificação e aos dispositivos inscritos no Intune-MDM que suportam o perfil SCEP. |

| Gestão do ciclo de vida do certificado | Emitir, renovar e revogar certificados de entidade final. |

| Dashboard de relatórios | Monitorizar certificados ativos, expirados e revogados a partir de um dashboard dedicado no centro de administração do Intune. Veja relatórios para certificados de folha emitidos e outros certificados e revogue certificados de folha. Os relatórios são atualizados a cada 24 horas. |

| Auditoria | Audite a atividade de administrador, como criar, revogar e pesquisar ações no centro de administração do Intune. |

| Permissões de controlo de acesso baseado em funções (RBAC) | Crie funções personalizadas com permissões de PKI do Microsoft Cloud. As permissões disponíveis permitem-lhe ler ACs, desativar e reativar ACs, revogar certificados de folha emitidos e criar autoridades de certificação. |

| Marcas de escopo | Adicione etiquetas de âmbito a qualquer AC que criar no centro de administração. As etiquetas de âmbito podem ser adicionadas, eliminadas e editadas. |

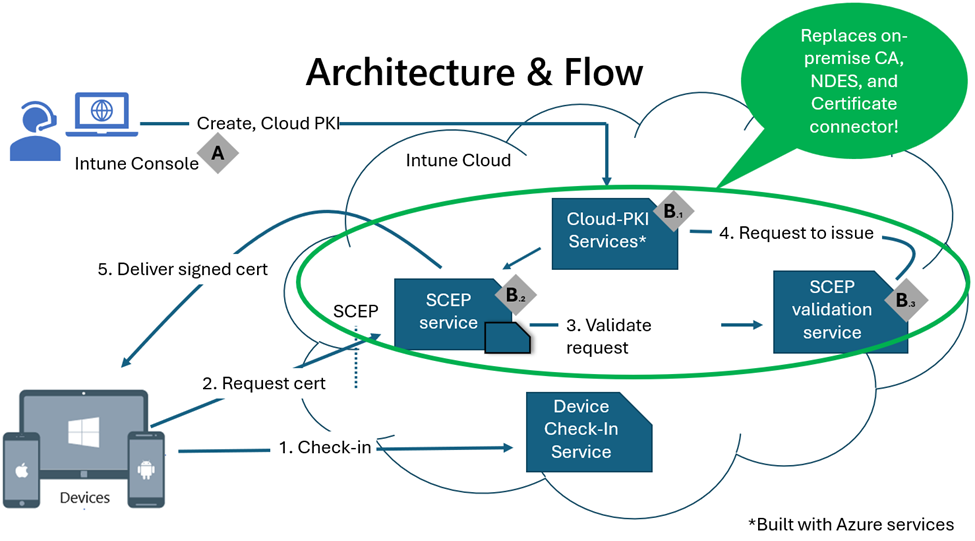

Arquitetura

O PKI do Microsoft Cloud é composto por vários componentes principais que trabalham em conjunto para simplificar a complexidade e a gestão de uma infraestrutura de chaves públicas; um serviço Cloud PKI para criar e alojar autoridades de certificação, combinado com uma autoridade de registo de certificados para atender automaticamente pedidos de certificado recebidos de dispositivos inscritos no Intune. A autoridade de registo suporta o Protocolo SCEP (Simple Certificate Enrollment Protocol).

Componentes:

A - Microsoft Intune

B - Serviços Microsoft Cloud PKI

- B.1 - Serviço Microsoft Cloud PKI

- B.2 - Serviço MICROSOFT Cloud PKI SCEP

- B.3 - Serviço de validação do SCEP do Microsoft Cloud PKI

A autoridade de registo de certificados compõe B.2 e B.3 no diagrama.

Estes componentes substituem a necessidade de uma autoridade de certificação no local, o NDES e o intune Certificate Connector.

Ações:

Antes de o dispositivo dar entrada no serviço Intune, uma função de administrador do Intune ou do Intune com permissões para gerir o serviço Microsoft Cloud PKI tem de:

- Crie a autoridade de certificação PKI da Cloud necessária para as ACs de raiz e emissão no Microsoft Intune.

- Crie e atribua os perfis de certificado de fidedignidade necessários para as ACs de raiz e emissão. Este fluxo não é apresentado no diagrama.

- Crie e atribua os perfis de certificado SCEP específicos da plataforma necessários. Este fluxo não é apresentado no diagrama.

Observação

É necessária uma Autoridade de Certificação emissora de PKI na Cloud para emitir certificados para dispositivos geridos pelo Intune. O Cloud PKI fornece um serviço SCEP que funciona como uma Autoridade de Registo de Certificados. O serviço pede certificados da AC emissora em nome de dispositivos geridos pelo Intune através de um perfil SCEP.

- Um dispositivo faz o check-in com o serviço do Intune e recebe o certificado fidedigno e os perfis SCEP.

- Com base no perfil SCEP, o dispositivo cria um pedido de assinatura de certificado (CSR). A chave privada é criada no dispositivo e nunca sai do dispositivo. O CSR e o desafio SCEP são enviados para o serviço SCEP na cloud (propriedade URI do SCEP no perfil SCEP). O desafio SCEP é encriptado e assinado com as chaves de RA scep do Intune.

- O serviço de validação SCEP verifica a CSR relativamente ao desafio SCEP (mostrado como B.3 no diagrama). A validação garante que o pedido provém de um dispositivo inscrito e gerido. Também garante que o Desafio não está ativado e que corresponde aos valores esperados do perfil SCEP. Se alguma destas verificações falhar, o pedido de certificado é rejeitado.

- Após a validação do CSR, o serviço de validação SCEP, também conhecido como autoridade de registo, pede que a AC emissora assine o CSR (mostrado como B.1 no diagrama).

- O certificado assinado é entregue no dispositivo inscrito na MDM do Intune.

Observação

O desafio SCEP é encriptado e assinado com as chaves de autoridade de registo scep do Intune.

Requisitos de licenciamento

O PKI do Microsoft Cloud requer uma das seguintes licenças:

- Licença do Microsoft Intune Suite

- Microsoft Cloud PKI standalone Intune add-ons license (Licença de suplementos do Intune autónomos do Microsoft Cloud PKI)

Para obter mais informações sobre as opções de licenciamento, veja Licenciamento do Microsoft Intune.

Controlo de acesso baseado em funções

As seguintes permissões estão disponíveis para atribuir a funções personalizadas do Intune. Estas permissões permitem que os utilizadores vejam e giram as ACs no centro de administração.

- Ler ACs: qualquer utilizador com esta permissão atribuída pode ler as propriedades de uma AC.

- Criar autoridades de certificação: qualquer utilizador com esta permissão atribuída pode criar uma AC de raiz ou emissora.

- Revogar certificados de folha emitidos: qualquer utilizador que tenha atribuído esta permissão tem a capacidade de revogar manualmente um certificado emitido por uma AC emissora. Esta permissão também requer a permissão de AC de leitura .

Pode atribuir etiquetas de âmbito à raiz e emitir ACs. Para obter mais informações sobre como criar funções personalizadas e etiquetas de âmbito, veja Controlo de acesso baseado em funções com o Microsoft Intune.

Experimentar o PKI do Microsoft Cloud

Pode experimentar a funcionalidade PKI do Microsoft Cloud no centro de administração do Intune durante um período de avaliação. As avaliações disponíveis incluem:

Durante o período de avaliação, pode criar até seis ACs no seu inquilino. As ACs cloud PKI criadas durante a avaliação utilizam chaves suportadas por software e utilizam System.Security.Cryptography.RSA para gerar e assinar as chaves. Pode continuar a utilizar as ACs depois de comprar uma licença cloud PKI. No entanto, as chaves permanecem suportadas por software e não podem ser convertidas em chaves suportadas pelo HSM. As chaves de AC geridas do serviço Microsoft Intune. Não é necessária nenhuma subscrição do Azure para as capacidades do Azure HSM.

Exemplos de configuração de AC

A raiz cloud PKI de duas camadas & ACs emissoras e as ACs bring-your-own podem coexistir no Intune. Pode utilizar as seguintes configurações, fornecidas como exemplos, para criar ACs no Microsoft Cloud PKI:

- Uma AC de raiz com cinco ACs emissoras

- Três ACs de raiz com uma AC emissora cada

- Duas ACs de raiz com uma AC emissora cada e duas ACs bring-your-own

- Seis ACs bring-your-own

Limitações e problemas conhecidos

Para obter as alterações e adições mais recentes, veja Novidades no Microsoft Intune.

- Pode criar até seis ACs num inquilino do Intune.

- Cloud PKI Licenciada – pode ser criado um total de 6 ACs com chaves de mHSM do Azure.

- PKI da Cloud de Avaliação – pode ser criado um total de 6 ACs durante uma avaliação do Suplemento autónomo do Intune Suite ou cloud PKI.

- Os seguintes tipos de AC contam para a capacidade de AC:

- AC de Raiz de PKI na Cloud

- AC Emissora de PKI na Cloud

- AC Emissora BYOCA

- Não existe uma forma no centro de administração de eliminar ou desativar uma AC do seu inquilino do Intune. Estamos a trabalhar ativamente para fornecer estas ações. Até ficarem disponíveis, recomendamos que faça um pedido de suporte do Intune para eliminar uma AC.

- No centro de administração, quando seleciona Ver todos os certificados de uma AC emissora, o Intune só mostra os primeiros 1000 certificados emitidos. Estamos a trabalhar ativamente para resolver esta limitação. Como solução, aceda aMonitorde Dispositivos>. Em seguida, selecione Certificados para ver todos os certificados emitidos.