Microsoft Tunnel para Gestão de Aplicações Móveis para Android

Observação

Esta capacidade está disponível como um suplemento Intune. Para obter mais informações, veja Use Intune Suite add-on capabilities (Utilizar capacidades de suplementos do Intune Suite).

Quando adiciona o Microsoft Tunnel para a Gestão de Aplicações Móveis (MAM) ao seu inquilino, pode utilizar o Microsoft Tunnel Gateway de VPN com dispositivos Android não inscritos para suportar cenários de MAM. Com o suporte para MAM, os seus dispositivos não inscritos podem utilizar o Túnel para se ligarem de forma segura à sua organização, permitindo aos utilizadores e aplicações acesso seguro aos dados organizacionais.

Aplicável a:

- Android Enterprise

Para expandir a configuração existente do Microsoft Tunnel para suportar a MAM, crie e implemente três perfis que configurem este suporte nos seus dispositivos não inscritos:

- Política de configuração de aplicações para Microsoft Defender. Esta política configura Microsoft Defender para Ponto de Extremidade num dispositivo como a aplicação cliente do túnel VPN.

- Política de configuração de aplicações para o Microsoft Edge. Esta política configura o Microsoft Edge para suportar o comutador de identidade, que liga e desliga automaticamente o túnel VPN ao mudar de uma conta "profissional ou escolar" da Microsoft para um "conta pessoal" da Microsoft no Microsoft Edge.

- Proteção de aplicativos política para iniciar automaticamente a ligação ao Microsoft Tunnel quando a aplicação ativada para MAM no dispositivo aceder aos recursos empresariais.

Com estas políticas implementadas, as configurações existentes de Site e Servidor para Túnel suportam o acesso a partir de dispositivos que não estão inscritos no Intune. Além disso, pode optar por implementar as configurações do Túnel MAM em dispositivos inscritos em vez de utilizar configurações do Túnel MDM. No entanto, um dispositivo inscrito tem de utilizar apenas as configurações do Túnel MDM ou as configurações do Túnel MAM, mas não ambas. Por exemplo, os dispositivos inscritos não podem ter uma aplicação como o Microsoft Edge que utiliza configurações de túnel MAM enquanto outras aplicações utilizam configurações do Túnel MDM.

Experimente a demonstração interativa:

A demonstração interativa do Túnel Microsoft para Gestão de Aplicações Móveis para Android mostra como o Túnel para MAM expande o Gateway de VPN do Túnel Microsoft para suportar dispositivos Android não inscritos com Intune.

Pré-requisitos

Infraestrutura e inquilino:

O túnel para MAM requer as mesmas considerações e pré-requisitos que utilizar o Túnel para dispositivos inscritos. Para obter mais informações, veja Pré-requisitos do túnel.

Depois de configurar o Microsoft Tunnel, estará pronto para adicionar as duas políticas de configuração da aplicação e a política de Proteção de aplicativos que permite que os dispositivos não inscritos utilizem o Túnel. A configuração destas políticas é detalhada nas secções seguintes.

Dispositivos:

Os utilizadores de dispositivos que não estão inscritos no Intune têm de instalar as seguintes aplicações no respetivo dispositivo Android antes de poderem utilizar o túnel para o cenário de MAM. Todas estas aplicações podem ser instaladas manualmente a partir da Google Play Store:

Microsoft Defender – Obtenha-o no Microsoft Defender – Aplicações no Google Play. Microsoft Defender inclui a aplicação cliente de túnel que o dispositivo utiliza para ligar ao Microsoft Tunnel. Para suportar o Túnel para MAM, Microsoft Defender para Ponto de Extremidade tem de ser a versão 1.0.4722.0101 ou superior.

Microsoft Edge – Obtenha-o a partir do Microsoft Edge: Browser – Aplicações no Google Play.

Portal da Empresa – Obtenha-o no Portal da Empresa do Intune – Aplicações no Google Play. Os dispositivos têm de instalar a aplicação Portal da Empresa, mesmo que os utilizadores não precisem de iniciar sessão na aplicação ou inscrever o respetivo dispositivo com Intune.

Aplicações de Linha de Negócio:

Para as suas aplicações de Linha de Negócio (LOB), integre-as com o SDK de MAM. Mais tarde, pode adicionar as suas aplicações LOB à política de proteção de aplicações e às políticas de configuração de aplicações para o Túnel MAM. Veja Introdução à MAM para Android.

Observação

Certifique-se de que as suas aplicações LOB android suportam o proxy direto ou a Configuração Automática de Proxy (PAC) para MDM e MAM.

Versão do SDK MAM:

Para utilizar a Funcionalidade Raízes Fidedignas do Android para Microsoft Tunnel para MAM necessita de uma versão do SDK MAM da versão 9.5.0 ou posterior, aceda a Versão de Versão 9.5.0 · msintuneappsdk/ms-intune-app-sdk-android no github.com.

Suporte de nuvem do Governo

Microsoft Tunnel para MAM no Android é suportado com os seguintes ambientes de cloud soberana:

- Cloud da Comunidade Governamental dos E.U.A. (GCC) Elevada

- Departamento de Defesa dos E.U.A. (DoD)

Microsoft Tunnel para MAM no Android não suporta o Federal Information Processing Standard (FIPS).

Para obter mais informações, veja Microsoft Intune para a descrição do serviço GCC do Governo dos EUA.

Configurar políticas para suportar Microsoft Tunnel para MAM

Para suportar a utilização do Túnel para MAM, crie e implemente os três perfis detalhados nas secções seguintes. Estas políticas podem ser criadas por qualquer ordem:

- Política de configuração de aplicações para o Microsoft Edge

- Política de configuração de aplicações para Microsoft Defender

- política de Proteção de aplicativos para o Microsoft Edge

Quando os três estão configurados e implementados nos mesmos grupos, a política de proteção de aplicações aciona automaticamente o Túnel para ligar à VPN sempre que o Microsoft Edge for iniciado.

Também pode configurar um perfil de certificado Fidedigno para utilização com o Microsoft Edge e com as suas aplicações de linha de negócio quando têm de se ligar a recursos no local e estão protegidas por um certificado SSL/TLS emitido por uma autoridade de certificação (AC) no local ou privada. Por predefinição, o Microsoft Edge suporta certificados de raiz fidedigna. Para aplicações LOB, utilize o SDK de MAM para adicionar suporte para certificados de raiz fidedigna.

Política de configuração de aplicações para Microsoft Defender

Crie uma Política de configuração de aplicações para configurar Microsoft Defender para Ponto de Extremidade no dispositivo para utilização como a aplicação cliente do túnel.

Observação

Certifique-se de que apenas uma única política de configuração de aplicações do Defender visa o dispositivo não inscrito. Filtrar mais de 1 política de configuração de aplicações com definições de túnel diferentes para o Defender para Endpoint criará problemas de ligação de túnel no dispositivo.

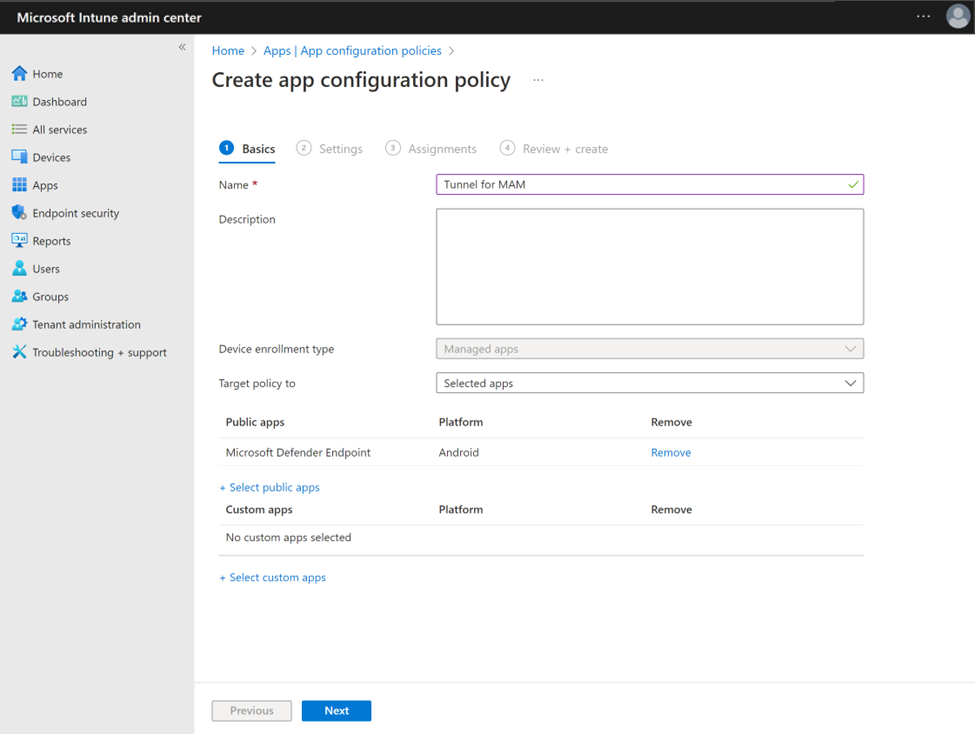

Inicie sessão no centro de administração do Microsoft Intune e aceda a Aplicações>Configuração de Aplicativos políticasAdicionar>Aplicações Geridas>.

Na guia Noções Básicas:

- Introduza um Nome para esta política e uma Descrição (opcional).

- Clique em Selecionar aplicações públicas, selecione Microsoft Defender Ponto final para Android e, em seguida, clique em Selecionar.

Quando Microsoft Defender Ponto Final estiver listado para Aplicações públicas, selecione Seguinte.

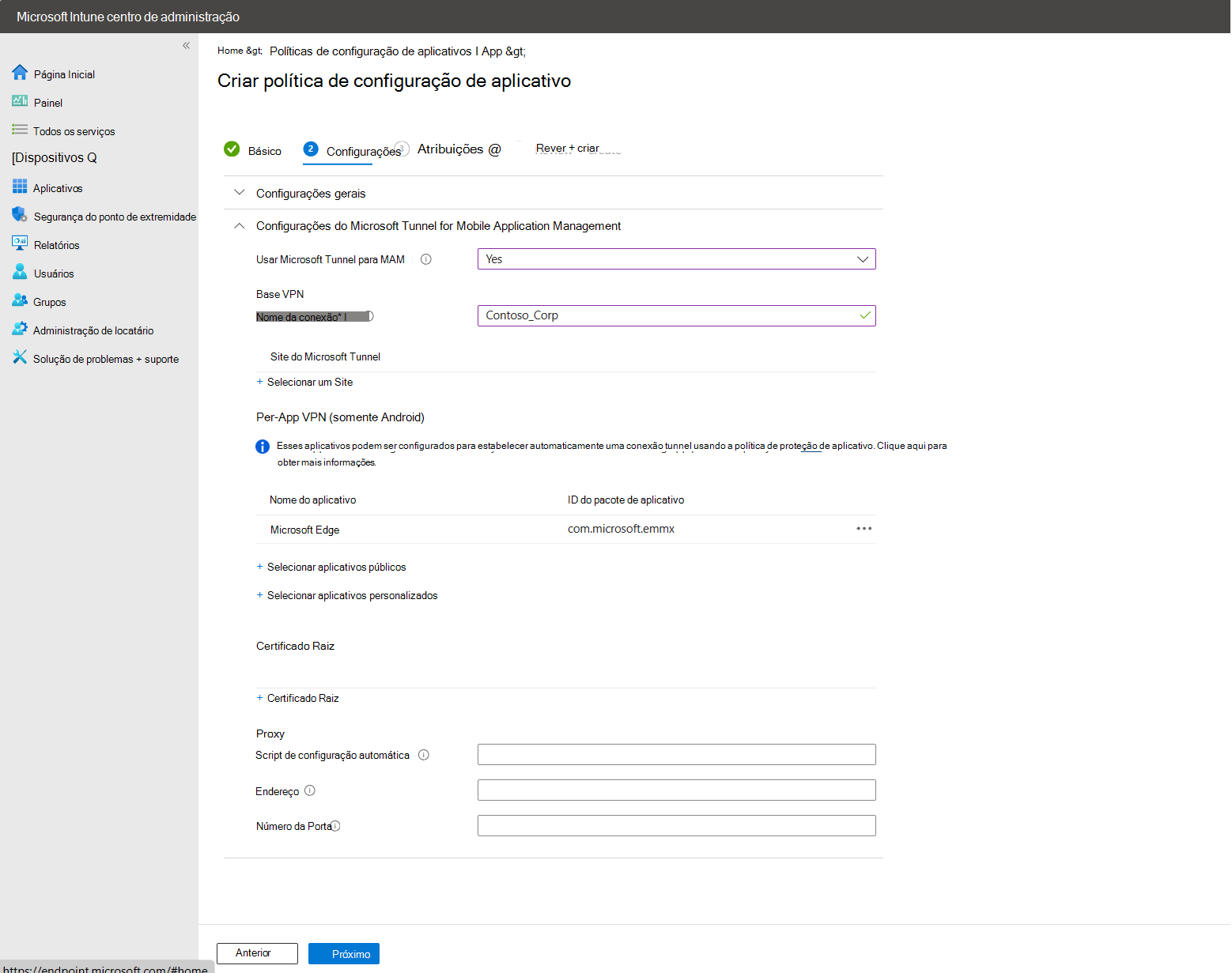

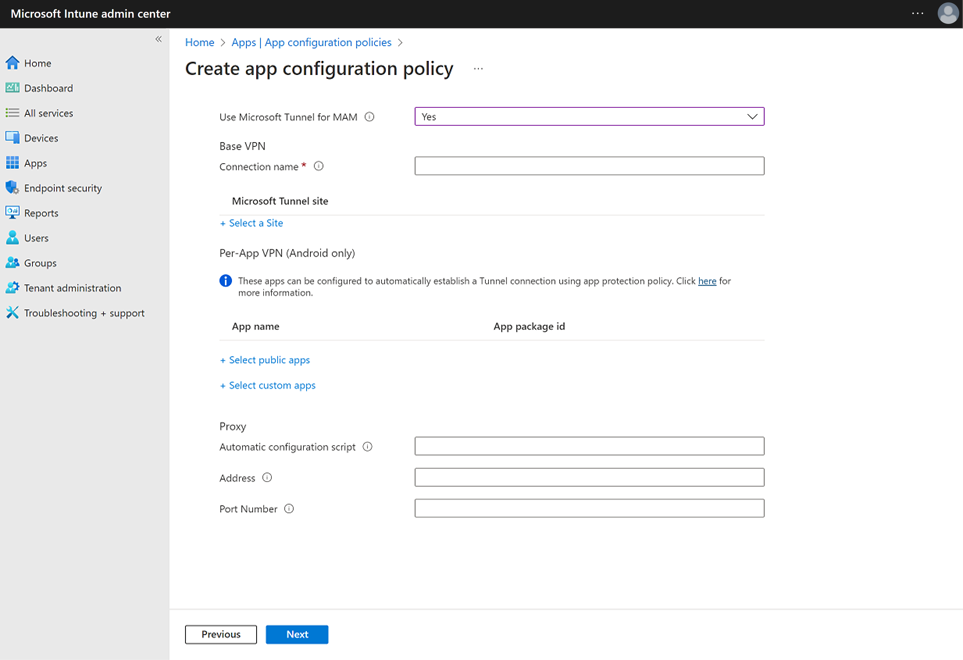

No separador Definições , ignore a categoria Definições de configuração geral , que não é utilizada para esta política. Para a categoria de definições do Túnel Microsoft , efetue as seguintes configurações:

- Defina Utilizar a VPN do Microsoft Tunnel como Sim.

- Em Nome da ligação, especifique o nome da ligação da sua VPN.

Em seguida, clique em Selecionar um site:

Em Nome do Site, selecione um site disponível e, em seguida, clique em OK.

A VPN por Aplicação (apenas Android) é uma definição opcional. Selecione aplicações públicas ou personalizadas para restringir a utilização da ligação VPN do Túnel a estas aplicações especificadas.

Importante

Para garantir a mudança de identidade totalmente integrada e as notificações precisas do Túnel no Microsoft Edge, é essencial incluir o Edge na sua lista de VPN por aplicação.

Importante

O Túnel MAM para Android não suporta a utilização da VPN Always-on. Quando a VPN Always-on está definida como Ativar, o Túnel não se liga com êxito e envia notificações de falha de ligação ao utilizador do dispositivo.

O proxy é uma definição opcional. Configure as definições de proxy para cumprir os requisitos de rede no local.

Observação

As configurações do servidor proxy não são suportadas com versões do Android anteriores à versão 10. Para obter mais informações, veja VpnService.Builder na documentação do programador Android.

Quando estiver pronto, selecione Avançar para continuar.

No separador Atribuições, selecione Adicionar Grupos e, em seguida, selecione os mesmos grupos de Microsoft Entra em que implementou o perfil de configuração da Aplicação Microsoft Edge e, em seguida, selecione Seguinte.

No separador Rever + Criar , selecione Criar para concluir a criação da política e implemente a política nos grupos atribuídos.

A nova política é apresentada na lista de Políticas de configuração de aplicações.

Política de configuração de aplicações para o Microsoft Edge

Crie uma Política de configuração de aplicações para o Microsoft Edge. Esta política configura o Microsoft Edge para suportar o comutador de identidade, proporcionando a capacidade de ligar automaticamente o Túnel VPN ao iniciar sessão ou mudar para uma conta microsoft "profissional ou escolar" e desligar automaticamente o túnel VPN ao mudar para um microsoft conta pessoal.

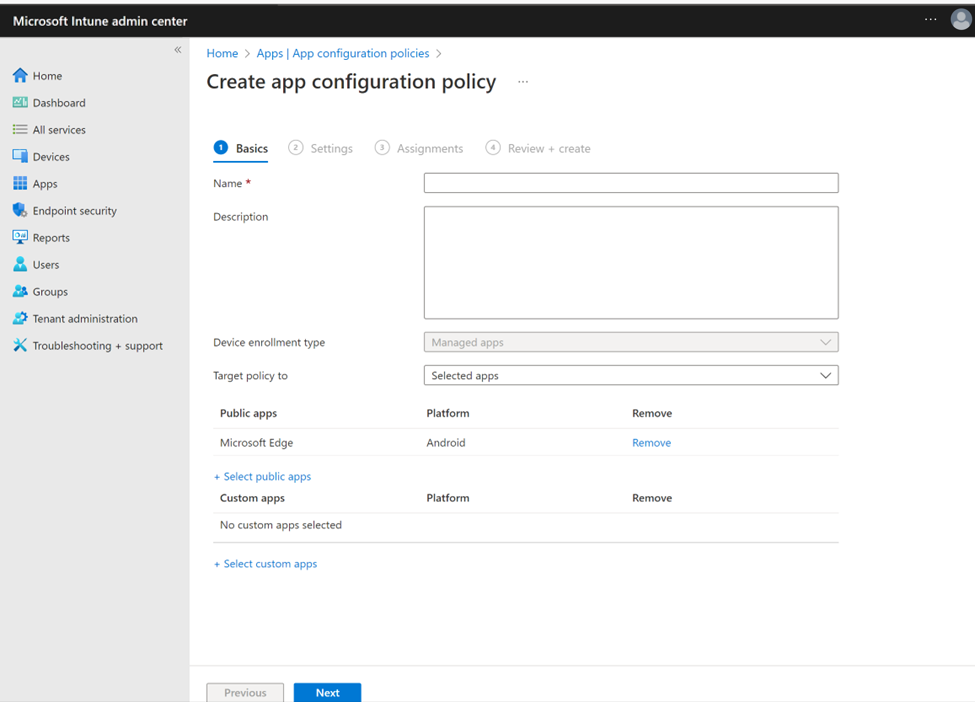

Inicie sessão no centro de administração do Microsoft Intune e aceda a Aplicações>Configuração de Aplicativos políticasAdicionar>Aplicações Geridas>.

Na guia Noções Básicas:

- Introduza um Nome para a política e uma Descrição (opcional).

- Clique em Selecionar aplicações públicas, selecione Microsoft Edge para Android e, em seguida, clique em Selecionar.

Depois de o Microsoft Edge estar listado para Aplicações públicas, selecione Seguinte.

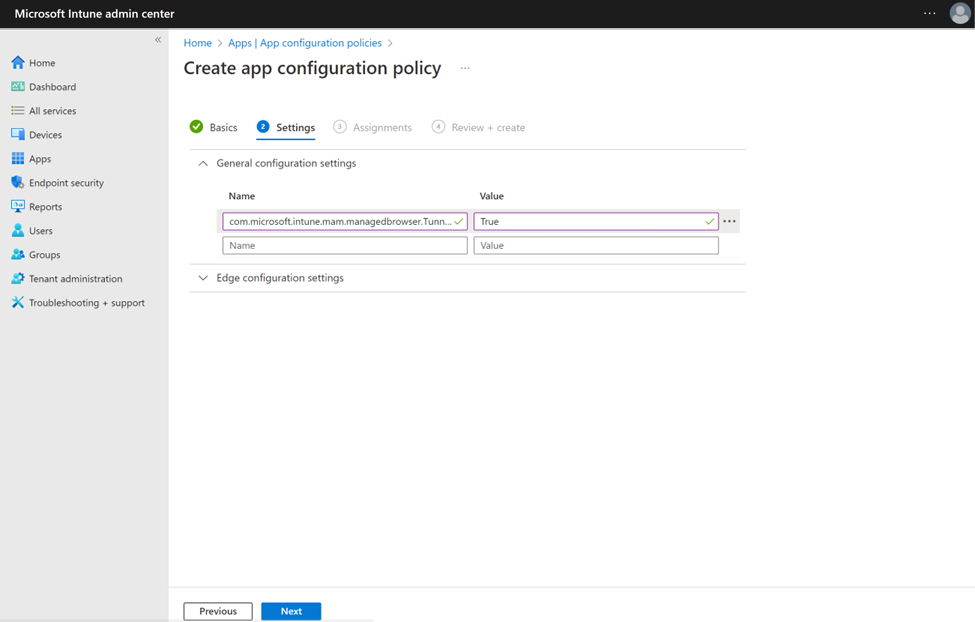

No separador Definições , configure o par Nome e Valor na categoria Definições de configuração geral da seguinte forma:

Nome Descrição com.microsoft.intune.mam.managedbrowser.StrictTunnelMode

Valor:TrueQuando definido como True, fornece suporte para o Modo de Túnel Restrito para o Edge. Quando os utilizadores iniciam sessão no Edge com uma conta de organização, se a VPN não estiver ligada, o Modo de Túnel Restrito bloqueia o tráfego da Internet.

Quando a VPN se ligar novamente, a navegação na Internet estará novamente disponível.com.microsoft.intune.mam.managedbrowser.TunnelAvailable.IntuneMAMOnly

Valor:TrueQuando definido como True, fornece suporte de comutador de identidade para o Edge.

Quando os utilizadores iniciam sessão com a conta Profissional ou Escolar, o Edge liga-se automaticamente à VPN. Quando os utilizadores ativam a navegação privada, o Edge muda para uma conta Pessoal e desliga a VPN.A imagem seguinte mostra a

Identity switchdefinição numa política de configuração de aplicações para o Microsoft Edge:

Observação

Certifique-se de que não existem espaços à direita no final da definição de configuração Geral.

Pode utilizar esta mesma política para configurar outras configurações do Microsoft Edge na categoria de definições de configuração do Microsoft Edge . Quando estiverem prontas quaisquer configurações adicionais para o Microsoft Edge, selecione Seguinte.

No separador Atribuições, selecione Adicionar Grupos e, em seguida, selecione um ou mais grupos de Microsoft Entra que irão receber esta política. Depois de configurar grupos, selecione Seguinte.

No separador Rever + Criar , selecione Criar para concluir a criação da política e implemente a política nos grupos atribuídos.

A nova política é apresentada na lista de Políticas de configuração de aplicações.

política de Proteção de aplicativos para o Microsoft Edge

Crie uma política de proteção de aplicações para iniciar automaticamente a ligação VPN do Microsoft Tunnel quando a aplicação é iniciada.

Observação

Quando a aplicação é iniciada, a ligação VPN do Túnel tentará iniciar, uma vez iniciada, o dispositivo terá acesso às rotas de rede no local disponíveis através do Gateway de Túnel da Microsoft. Se quiser limitar o acesso de rede do túnel a aplicações específicas, configure as definições "Apenas VPN Por Aplicação (apenas Android).

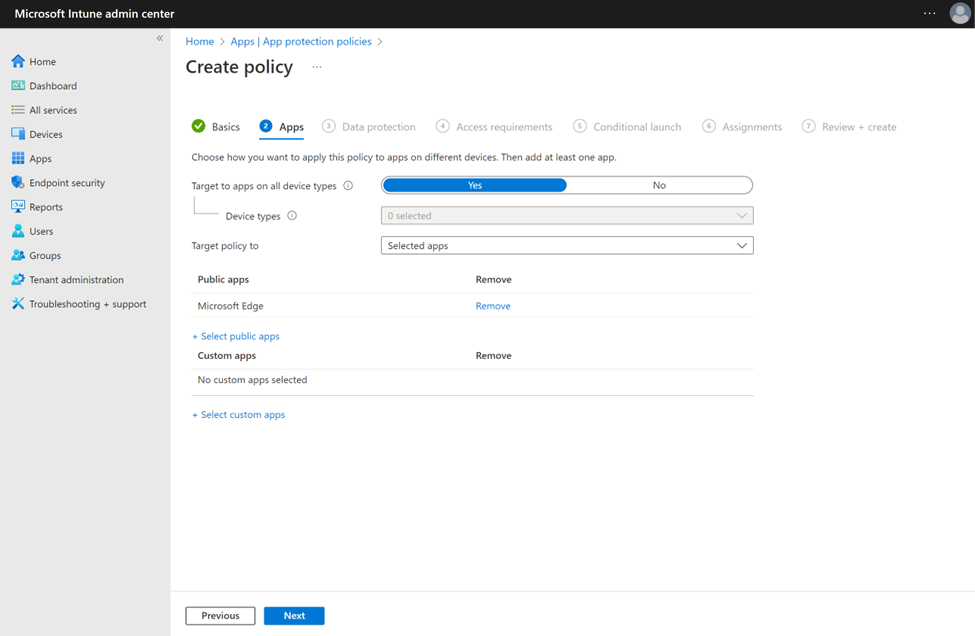

Inicie sessão no centro de administração do Microsoft Intune e aceda a Aplicações>Proteção de aplicativos políticas>Criar política>Android.

No separador Informações Básicas , introduza um Nome para esta política e uma Descrição (opcional) e, em seguida, selecione Seguinte.

No separador Aplicações , clique em Selecionar aplicações públicas, selecione Microsoft Edge e, em seguida, clique em Selecionar.

Quando o Microsoft Edge estiver listado para Aplicações públicas, selecione Seguinte.

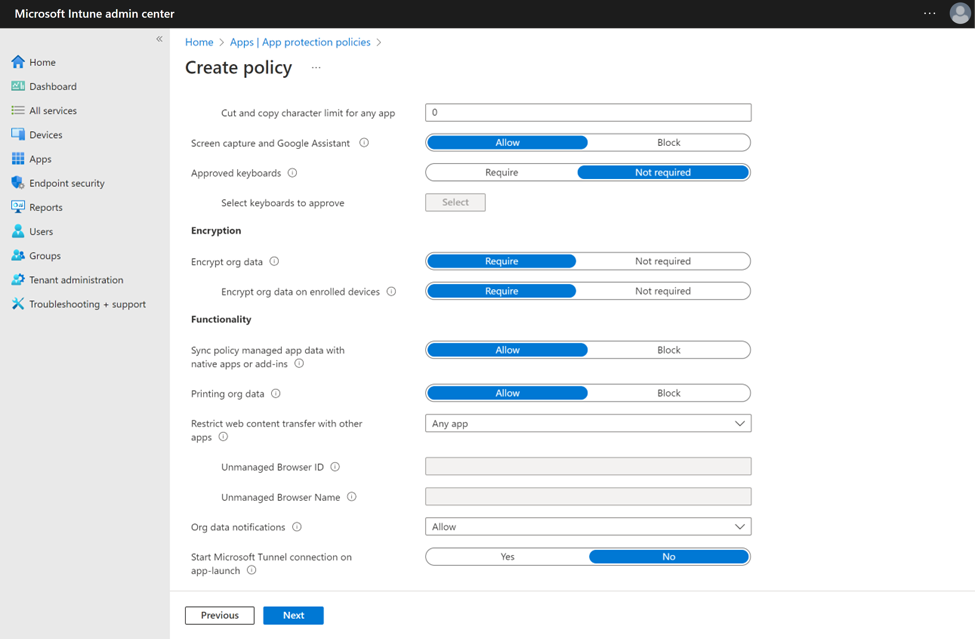

No separador Proteção de dados , desloque-se para a parte inferior e defina Iniciar ligação do Túnel Microsoft no início da aplicação como Sim e, em seguida, selecione Seguinte.

Continue para além dos requisitos de Acesso e dos separadores Iniciação condicional .

No separador Atribuições, selecione Adicionar Grupos e, em seguida, selecione os mesmos grupos de Microsoft Entra em que implementou os dois perfis de configuração de aplicações e, em seguida, selecione Seguinte.

No separador Rever + Criar , selecione Criar para concluir a criação da política e implemente a política nos grupos atribuídos.

A nova política é apresentada na lista de políticas de configuração de aplicações.

Configurar aplicações de Linha de Negócio

Se integrou as suas aplicações LOB com o SDK de MAM, pode utilizá-las com o Microsoft Tunnel ao adicioná-las como aplicações personalizadas às três políticas de Túnel MAM que criou anteriormente.

Para obter mais informações sobre como adicionar aplicações personalizadas a políticas, consulte os seguintes artigos para os dois tipos de política:

- Políticas de configuração de aplicativo para aplicativos gerenciados pelo SDK de Aplicativos do Intune

- Como criar e atribuir as políticas de proteção de aplicativo

Para suportar aplicações LOB nos seus dispositivos não inscritos, as aplicações têm de ser implementadas como aplicações disponíveis a partir do Microsoft Intune centro de administração. Não pode utilizar Intune para implementar aplicações como aplicações necessárias em dispositivos não inscritos.

Utilizar um perfil de certificado fidedigno

As aplicações LOB que utilizam o túnel MAM no Android são necessárias para integrar com o SDK da Aplicação Intune e têm de utilizar o novo Túnel para o gestor de fidedignidade de MAM utilizar o suporte de certificados de raiz fidedigna para as respetivas aplicações LOB. Para suportar certificados de raiz fidedigna, tem de utilizar a versão mínima do SDK (ou posterior), conforme detalhado na secção Pré-requisitos deste artigo.

Gestão de Certificados de Raiz Fidedigna:

Se a sua aplicação necessitar de certificados SSL/TLS emitidos por uma autoridade de certificação privada ou no local para fornecer acesso seguro a sites e aplicações internos, o SDK da Aplicação Intune adicionou suporte para a gestão de confiança de certificados com as classes de API MAMTrustedRootCertsManager e MAMCertTrustWebViewClient.

Requisitos:

Formatos de certificado suportados pelo Tunnel para MAM Android:

- DER codificado binário X.509

- PEM

O MAMCertTrustWebViewClient suporta:

- Android 10 ou superior

MAMTrustedRootCertsManager suporta:

- SSLContext

- SSLSocketFactory

- TrustManager

- WebView

Durante a configuração do perfil de configuração da aplicação para uma aplicação que irá utilizar o Túnel para MAM, selecione o perfil de certificado que será utilizado:

No separador Definições do perfil de configuração da aplicação, expanda Microsoft Tunnel para definições de Gestão de Aplicações Móveis.

Configure as seguintes opções:

- Defina Utilizar Microsoft Tunnel para MAM como Sim.

- Em Nome da ligação, especifique um nome destinado ao utilizador para esta ligação, como mam-tunnel-vpn.

- Em seguida, selecione Selecionar um Site e escolha um dos seus sites do Gateway do Túnel da Microsoft. Se não tiver configurado um site de Gateway de Túnel, veja Configurar o Microsoft Tunnel.

- Se a sua aplicação precisar de um certificado fidedigno, selecione Certificado de Raiz para abrir o painel Selecionar Certificados de Raiz e, em seguida, selecione um perfil de certificado fidedigno a utilizar.

Para obter informações sobre como configurar perfis de certificado de raiz, veja Perfis de certificado de raiz fidedigna para Microsoft Intune.

Depois de configurar as definições de MAM do Túnel, selecione Seguinte para abrir o separador Atribuições .

Problemas Conhecidos

Seguem-se problemas conhecidos ou limitações do Túnel MAM para Android.

O Túnel para Gestão de Aplicações Móveis não suporta Microsoft Defender no modo de Perfil Pessoal

Para obter informações sobre Microsoft Defender no Modo de Perfil Pessoal, consulte Microsoft Defender no Perfil Pessoal no Android Enterprise no modo BYOD.

Solução: Nenhuma.

Túnel MAM não suportado ao utilizar o Túnel MDM

Pode optar por utilizar o Túnel MAM com dispositivos inscritos em vez de utilizar as configurações do Túnel MDM. No entanto, um dispositivo inscrito tem de utilizar apenas as configurações do Túnel MDM ou as configurações do Túnel MAM, mas não ambas. Por exemplo, os dispositivos inscritos não podem ter uma aplicação como o Microsoft Edge que utiliza configurações de túnel MAM enquanto outras aplicações utilizam configurações do Túnel MDM.

Solução: Nenhuma.

Aplicação de linha de negócio com o WebView e Intune SDK para suporte de raiz fidedigna, os pontos finais internos não são renderáveis

Solução: implemente e instale manualmente o certificado de raiz fidedigna em dispositivos Android não inscritos que utilizam Aplicações LOB com WebView no Túnel.

O Android não consegue criar a cadeia de certificados quando utiliza a autoridade de certificação privada

Ao utilizar o WebView com MAMCertTrustWebViewClient no MAM para validar certificados, a MAM delega ao Android para criar uma cadeia de certificados a partir de certificados fornecidos pelos administradores e pelo servidor. Se um servidor que utiliza certificados privados fornecer a cadeia completa ao WebView de ligação, mas o administrador implementar apenas o certificado de raiz, o Android poderá não conseguir criar a cadeia de certificados e falhar ao verificar a confiança do servidor. Este comportamento ocorre porque o Android requer certificados intermédios para criar a cadeia para um nível aceitável.

Solução: para garantir a validação adequada do certificado, os administradores têm de implementar o certificado de raiz e todos os certificados intermédios no Intune. Se o certificado de raiz juntamente com todos os certificados intermédios não estiverem implementados, o Android poderá falhar ao criar a cadeia de certificados e não confiar no servidor.

Erro de certificado do Defender para Endpoint ao utilizar um certificado TLS/SSL de uma autoridade de certificação privada

Quando o servidor do Gateway de Túnel da Microsoft utiliza um certificado TLS/SSL emitido por uma AC privada (no local), Microsoft Defender para Ponto de Extremidade gera um erro de certificado ao tentar ligar.

Solução: instale manualmente o certificado de raiz fidedigna correspondente da autoridade de certificação privada no dispositivo Android. Uma futura atualização da aplicação Defender para Endpoint fornecerá suporte e removerá a necessidade de instalar manualmente o certificado de raiz fidedigna.

O Microsoft Edge não consegue aceder aos recursos internos durante um curto período de tempo após ter sido iniciado

Imediatamente após a abertura do Microsoft Edge, o browser tenta ligar-se aos recursos internos antes de se ligar com êxito ao Túnel. Este comportamento resulta no relatório do browser de que o URL de recurso ou destino está indisponível.

Solução: atualize a ligação do browser no dispositivo. O recurso fica disponível após a ligação ao Túnel ser estabelecida.

As três aplicações necessárias para suportar o Túnel para dispositivos não inscritos não estão visíveis na aplicação Portal da Empresa num dispositivo

Depois de o Microsoft Edge, Microsoft Defender para Ponto de Extremidade e o Portal da Empresa, serem atribuídos a um dispositivo conforme disponível com ou sem inscrição, o utilizador visado não consegue encontrar as aplicações na Portal da Empresa ou em portal.manage.microsoft.com.

Solução: instale as três aplicações manualmente a partir da Google Play Store. Pode encontrar ligações para as três aplicações no Google Play nesta secção De pré-requisitos dos artigos .

Erro: "Falha ao iniciar a VPN do MSTunnel, contacte o administrador de TI para obter ajuda"

Esta mensagem de erro pode ocorrer mesmo que o túnel esteja ligado.

Solução: esta mensagem pode ser ignorada.

Erro: Licenciamento Inválido. Contacte o administrador

Este erro ocorre quando a versão do Microsoft Defender para Ponto de Extremidade não suporta o Túnel.

Solução: instale a versão suportada do Defender para Endpoint a partir de Microsoft Defender – Aplicações no Google Play.

A utilização de várias políticas para o Defender para configurar diferentes sites de túnel para diferentes aplicações não é suportada

A utilização de duas ou mais políticas de configuração de aplicações para Microsoft Defender que especificam diferentes Sites de Túnel não é suportada e pode resultar numa condição race que impede a utilização bem-sucedida do Túnel.

Solução: direcione cada dispositivo com uma única política de configuração de aplicação para Microsoft Defender, garantindo que cada dispositivo não inscrito está configurado para utilizar apenas um Site.

Desligar Automaticamente com Aplicações de Linha de Negócio

Não suportamos a desconexão automática em cenários de Linha de Negócio (LOB).

Se o Edge for a única aplicação listada na configuração de VPN por aplicação, a funcionalidade de desconexão automática funcionará corretamente. Se existirem outras aplicações incluídas na configuração de VPN por aplicação, a funcionalidade de desconexão automática não funcionará. Neste caso, os utilizadores têm de desligar manualmente para garantir que todas as ligações são terminadas.

Solução: os utilizadores têm de desligar manualmente as ligações em cenários LOB.

Próximas etapas

Confira também: