Microsoft Tunnel para Microsoft Intune

O Microsoft Tunnel é uma solução de gateway de VPN para o Microsoft Intune que é executada em um contêiner no Linux e permite o acesso a recursos locais de dispositivos iOS/iPadOS e Android Enterprise usando autenticação moderna e Acesso Condicional.

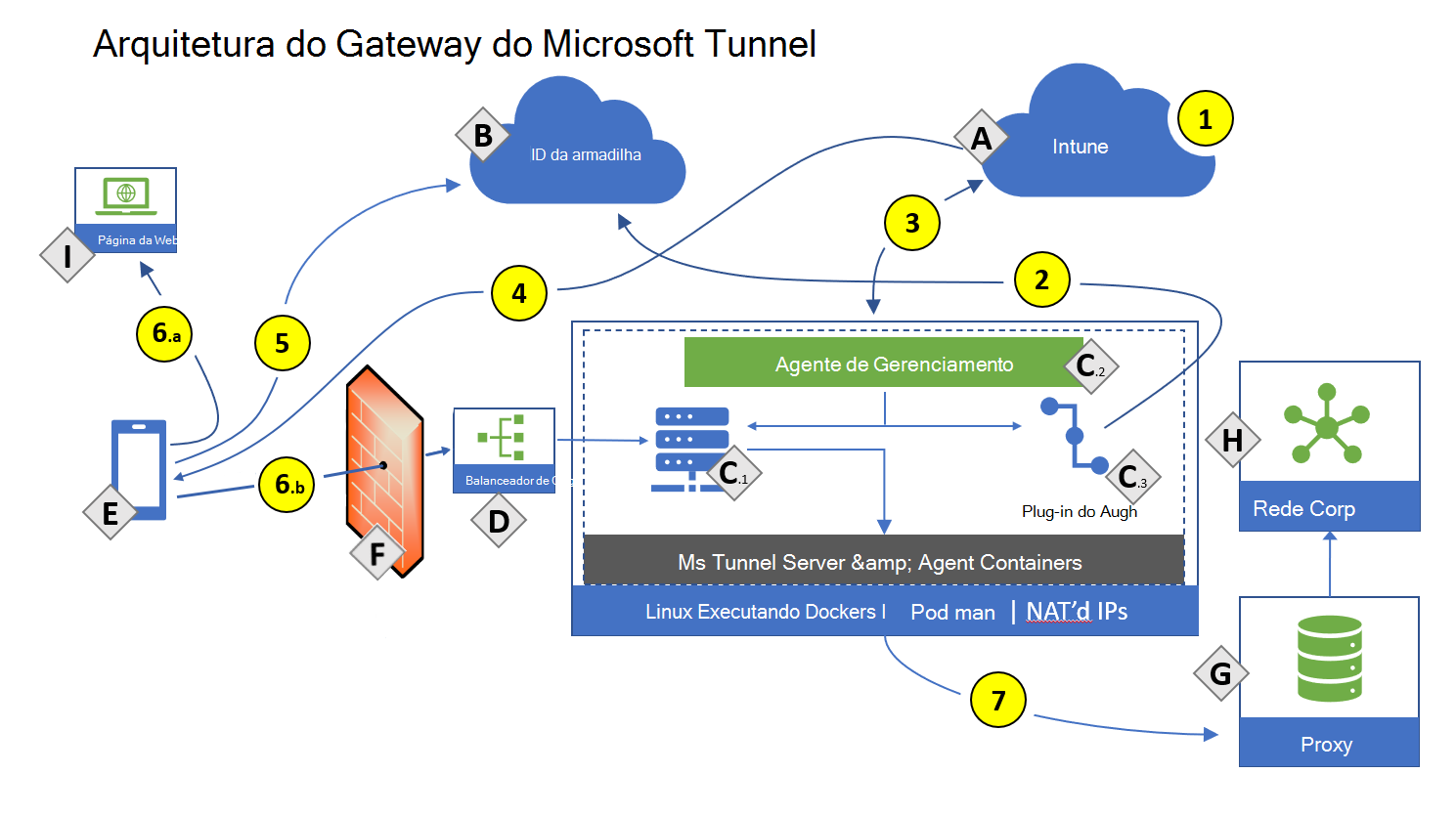

Este artigo apresenta o túnel principal da Microsoft, como funciona e a respetiva arquitetura.

Se estiver pronto para implantar o Microsoft Tunnel, confira Pré-requisitos do Microsoft Tunnel e Configure o Microsoft Tunnel.

Depois de implementar o Microsoft Tunnel, pode optar por adicionar o Microsoft Tunnel for Mobile Application Management (Túnel para MAM). O Túnel para MAM expande o gateway de VPN do Microsoft Tunnel para suportar dispositivos android ou iOS e que não estão inscritos no Microsoft Intune. O túnel para MAM está disponível quando adiciona o Microsoft Intune Plano 2 ou o Microsoft Intune Suite como uma licença de suplemento ao seu Inquilino.

Observação

O Microsoft Tunnel não utiliza algoritmos em conformidade com o Federal Information Processing Standard (FIPS).

Dica

Baixe o Guia de Implantação do Microsoft Tunnel v2 do Centro de Download da Microsoft.

Visão geral do Microsoft Tunnel

O Gateway do Microsoft Tunnel é instalado em um contêiner executado em um servidor Linux. O servidor Linux pode ser uma caixa física no ambiente local ou uma máquina virtual executada localmente ou na nuvem. Para configurar o Túnel, implemente um Microsoft Defender para Endpoint como a aplicação cliente do Microsoft Tunnel e perfis de VPN do Intune nos seus dispositivos iOS e Android. A aplicação cliente e o perfil VPN permitem que os dispositivos utilizem o túnel para ligar a recursos empresariais. Quando o túnel está alojado na cloud, tem de utilizar uma solução como o Azure ExpressRoute para expandir a sua rede no local para a cloud.

Através do centro de administração do Microsoft Intune, irá:

- Transfira o script de instalação do Túnel Microsoft que executa nos servidores Linux.

- Configurar os aspectos do Gateway do Microsoft Tunnel, como endereços IP, servidores DNS e portas.

- Implantar perfis de VPN em dispositivos para direcioná-los a usar o túnel.

- Implemente o Microsoft Defender para Endpoint (a aplicação cliente túnel) nos seus dispositivos.

Por meio do aplicativo Defender para Ponto de Extremidade, dispositivos iOS/iPadOS e Android Enterprise:

- Utilize o ID do Microsoft Entra para se autenticar no túnel.

- Use Serviços de Federação do Active Directory (AD FS) para autenticar no túnel.

- São avaliados em relação às políticas de Acesso Condicional. Se o dispositivo não estiver em conformidade, não poderá aceder ao servidor VPN ou à rede no local.

Você pode instalar vários servidores Linux para oferecer compatibilidade com o Microsoft Tunnel e combinar servidores em grupos lógicos chamados de Sites. Cada servidor pode ingressar em apenas um Site. Ao configurar um Site, você está definindo um ponto de conexão para os dispositivos usarem ao acessar o túnel. Os sites requerem uma configuração de Servidor que defina e atribua ao Site. A configuração do servidor é aplicada a todo servidor que você adiciona ao site, simplificando a configuração de mais servidores.

Para direcionar dispositivos para usar o túnel, você cria e implanta uma política de VPN para o Microsoft Tunnel. Essa política é um perfil de VPN para configuração de dispositivo que usa o Microsoft Tunnel pelo tipo de conexão.

Os recursos dos perfis de VPN para o túnel incluem:

- Um nome amigável para a ligação VPN que está visível para os utilizadores finais.

- O site ao qual o cliente VPN se conecta.

- Configurações da VPN por aplicativo que definem para quais aplicativos o perfil de VPN será usado e se ele estará sempre ativo ou não. Quando estiver sempre ativada, a VPN liga-se automaticamente e é utilizada apenas para as aplicações que definir. Se nenhum aplicativo for definido, a conexão sempre ativa fornecerá acesso ao túnel para todo o tráfego de rede do dispositivo.

- Para dispositivos iOS que tenham o Microsoft Defender para Endpoint configurado para suportar VPNs por aplicação e o modo TunnelOnly definido como Verdadeiro, os utilizadores não precisam de abrir ou iniciar sessão no Microsoft Defender no respetivo dispositivo para que o Túnel seja utilizado. Em vez disso, com o utilizador com sessão iniciada no Portal da Empresa no dispositivo ou em qualquer outra aplicação que utilize a autenticação multifator que tenha um token válido para acesso, a VPN Túnel por aplicação é utilizada automaticamente. O modo TunnelOnly é suportado para iOS/iPadOS e desativa a funcionalidade do Defender, deixando apenas as capacidades do Túnel.

- Conexões manuais com o túnel quando um usuário inicia a VPN e seleciona Conectar.

- Regras de VPN sob demanda que permitem o uso de VPN quando são atendidas as condições para FQDNs ou endereços IP específicos. (iOS/iPadOS)

- Suporte a proxy (iOS/iPadOS, Android 10+)

Essas configurações incluem:

- Intervalo de endereços IP – Endereços IP atribuídos a dispositivos que se conectam a um Microsoft Tunnel.

- Servidores DNS – Os dispositivos do servidor DNS devem usar quando se conectam ao servidor.

- Pesquisa de sufixo DNS.

- Dividir as regras de túnel – Até 500 regras compartilhadas entre as rotas de inclusão e exclusão. Por exemplo, se você criar 300 regras de inclusão, só poderá ter 200 regras de exclusão.

- Porta – A porta que o Gateway do Microsoft Tunnel escuta.

A configuração do Site inclui:

- Um endereço IP público ou FQDN, que é o ponto de conexão para dispositivos que usam o túnel. Esse endereço pode ser de um servidor individual ou pode ser o IP ou o FQDN de um servidor de balanceamento de carga.

- A configuração do servidor que é aplicada a cada servidor do Site.

Você atribui um servidor a um Site no momento em que instala o software de túnel no servidor Linux. A instalação usa um script que você pode baixar de dentro do centro de administração. Depois de iniciar o script, você será solicitado a configurar a operação para o ambiente, o que inclui especificar o Site em que o servidor ingressará.

Para utilizar o Microsoft Tunnel, os dispositivos têm de instalar a aplicação Microsoft Defender para Endpoint. Você obtém o aplicativo em questão nas lojas de aplicativos iOS/iPadOS ou Android e o implanta para os usuários.

Arquitetura

O Gateway do Microsoft Tunnel é executado em contêineres que são executados em servidores Linux.

Componentes:

- A – Microsoft Intune.

- B- Microsoft Entra ID.

-

C – Servidor Linux com Podman ou Docker CE (consulte os requisitos Linux server para obter detalhes sobre quais versões exigem Podman ou Docker)

- C.1 – Gateway do Microsoft Tunnel.

- C.2 – Agente de Gerenciamento.

- C.3 – Plug-in de autenticação – Plug-in de autorização, que se autentica com o Microsoft Entra.

- D – IP voltado para o público ou FQDN do Microsoft Tunnel, que pode representar um balanceador de carga.

- E – Dispositivo inscrito na Gestão de Dispositivos Móveis (MDM) ou um dispositivo móvel não inscrito através do Túnel para Gestão de Aplicações Móveis.

- F – Firewall.

- G – Servidor Proxy Interno (opcional).

- H – Rede corporativa.

- I – Internet pública.

Ações:

- 1 – O administrador do Intune define as Configurações do servidor e os Sites, as configurações do servidor são associadas aos Sites.

- 2 - O administrador do Intune instala o Microsoft Tunnel Gateway e o plug-in de autenticação autentica o Microsoft Tunnel Gateway com o Microsoft Entra. O servidor do Gateway do Microsoft Tunnel é atribuído a um site.

- 3 – O Agente de Gerenciamento se comunica com o Intune para recuperar as políticas de configuração do servidor e para enviar os logs de telemetria ao Intune.

- 4 – O administrador de serviços do Intune cria e implanta perfis de VPN e o aplicativo do Defender para os dispositivos.

- 5 - O dispositivo é autenticado no Microsoft Entra. Políticas de Acesso Condicional são avaliadas.

-

6 – Com túnel dividido:

- 6.a – Parte do tráfego vai diretamente para a Internet pública.

- 6.b – Parte do tráfego vai para o endereço IP do Tunnel voltado ao público. O canal VPN usará TCP, TLS, UDP e DTLS na porta 443. Este tráfego requer que as portas da Firewall de entrada e saída estejam abertas .

- 7 - O Túnel roteia o tráfego para seu proxy interno (opcional) e/ou sua rede corporativa. Os administradores de TI devem garantir que o tráfego da interface interna do servidor do Gateway de Túnel possa ser roteado com êxito para o recurso corporativo interno (intervalos de endereços IP e portas).

Observação

O gateway do Tunnel mantém dois canais com o cliente. Um canal de controle é estabelecido sobre o TCP e TLS. Isso também serve como um canal de backup de dados. Em seguida, procura estabelecer um canal UDP usando DTLS (Datagram TLS, uma implementação do TLS sobre UDP) que serve como canal de dados principal. Se o canal UDP falhar em estabelecer ou estiver temporariamente indisponível, o canal de backup sobre TCP / TLS será usado. Por padrão, a porta 443 é usada para TCP e UDP, mas isso pode ser personalizado por meio da Configuração do servidor Intune - configuração da porta do servidor. Se alterar a porta padrão (443), certifique-se de que as suas regras de firewall de entrada estejam ajustadas à porta personalizada.

Os endereços IP de clientes atribuídos (a configuração de Intervalo de endereços IP em uma Configuração de servidor do Tunnel) não são visíveis para outros dispositivos da rede. O gateway do Microsoft Tunnel usa conversão de endereço de porta (PAT). PAT é um tipo de NAT (conversão de endereços de rede) em que vários endereços IP privados da configuração do Servidor são mapeados em um único IP (muitos para um) usando portas. O tráfego do cliente terá o endereço IP de origem do host do servidor Linux.

Interromper e inspecionar:

Muitas redes corporativas reforçam a segurança da rede para o tráfego da Internet usando tecnologias como servidores proxy, firewalls, interrupção e inspeção de SSL, inspeção profunda de pacotes e sistemas de prevenção de perda de dados. Essas tecnologias oferecem redução de risco importantes para solicitações de Internet genéricas, mas podem reduzir significativamente o desempenho, a capacidade de expansão e a qualidade da experiência do usuário final quando aplicada aos pontos de extremidade do Gateway do Microsoft Tunnel e Intune.

As seguintes informações descrevem onde a quebra e a inspeção não são suportadas. As referências são para o diagrama de arquitetura da seção anterior.

Não há suporte para interrupção e inspeção nas seguintes áreas:

- O Gateway de Túnel não suporta a interrupção e inspeção de SSL, a interrupção do TLS e a inspeção ou a inspeção aprofundada de pacotes para ligações de cliente.

- A utilização de firewalls, proxies, balanceadores de carga ou qualquer tecnologia que termine e inspecione as sessões de cliente que entram no Gateway de Túnel não é suportada e faz com que as ligações do cliente falhem. (Consulte F, De C no diagrama de arquitetura).

- Se o Gateway de Túnel utilizar um proxy de saída para acesso à Internet, o servidor proxy não poderá efetuar a interrupção e inspecionar. Isto deve-se ao facto de o Agente de Gestão do Gateway de Túnel utilizar a autenticação mútua TLS ao ligar ao Intune (veja 3 no diagrama de Arquitetura). Se a interrupção e a inspeção forem habilitadas no servidor proxy, os administradores de rede que gerenciam o servidor proxy deverão adicionar o endereço IP do servidor Gateway de túnel e o FQDN (Nome de Domínio Totalmente Qualificado) a uma lista de aprovação para esses pontos de extremidade do Intune.

Detalhes adicionais:

O Acesso Condicional é feito no cliente VPN e baseado no aplicativo de nuvem Gateway do Microsoft Tunnel. Os dispositivos não conformes não recebem um token de acesso do Microsoft Entra ID e não conseguem aceder ao servidor VPN. Para obter mais informações sobre como usar o Acesso Condicional com o Microsoft Tunnel, confira Usar o Acesso Condicional com o Microsoft Tunnel.

O Agente de Gestão está autorizado contra o Microsoft Entra ID com o ID da aplicação do Azure/chaves secretas.