Integração da Defesa contra Ameaças Móveis com o Intune

Observação

Este artigo é sobre fornecedores de Defesa Contra Ameaças Móveis de terceiros. Para obter mais informações sobre o Microsoft Defender para Ponto de Extremidade, contra Microsoft Defender para Ponto de Extremidade.

O Intune pode integrar dados de um fornecedor de MTD (Defesa contra Ameaças Móveis) como uma fonte de informações para políticas de conformidade do dispositivo e regras de acesso condicional do dispositivo. É possível usar essas informações para ajudar a proteger recursos corporativos como Exchange e Microsoft Office SharePoint Online bloqueando o acesso de dispositivos móveis comprometidos.

O Intune pode usar esses mesmos dados como uma fonte para dispositivos não registrados usando as políticas de proteção de aplicativo do Intune. Dessa forma, os administradores podem usar essas informações para ajudar a proteger dados corporativos em um aplicativo protegido pelo Microsoft Intune e emitir um apagamento em bloco ou seletivo.

Observação

O Intune para GCC High só dá suporte ao conector MTD (Defesa contra Ameaças Móveis) para dispositivos Android e iOS com fornecedores MTD que também têm suporte nesse ambiente. Você verá os conectores habilitados para esses fornecedores específicos ao fazer logon com um locatário GCC-H. Saiba mais sobre o suporte do Microsoft Intune para o GCC High do Governo dos EUA.

Proteger recursos corporativos

A integração das informações dos fornecedores de MTD pode ajudar você a proteger seus recursos corporativos contra ameaças que afetam as plataformas móveis.

Normalmente, as empresas são proativas para proteger computadores contra vulnerabilidades e ataques, enquanto os dispositivos móveis geralmente ficam sem monitoramento e proteção. Quando as plataformas móveis tiverem proteção interna, como isolamento do aplicativo e lojas de aplicativos de consumidor verificadas, elas permanecerão vulneráveis a ataques sofisticados. À medida que mais funcionários usam dispositivos para trabalhar e para acessar informações confidenciais, as informações dos fornecedores de MTD poderão ajudar a proteger dispositivos e recursos contra ataques cada vez mais sofisticados.

Conectores de Defesa Contra Ameaças Móveis do Intune

O Intune usa um conector da Defesa contra Ameaças Móveis para criar um canal de comunicação entre o Intune e o fornecedor de MTD escolhido. Os parceiros de MTD do Intune oferecem aplicativos intuitivos e fáceis de implantar para dispositivos móveis. Esses aplicativos executam e analisam ativamente informações sobre ameaças para serem compartilhadas com o Intune. O Intune pode usar os dados para fins de relatório ou de imposição.

Por exemplo: um aplicativo MTD conectado relata ao fornecedor do MTD que um telefone em sua rede está atualmente conectado a uma rede vulnerável a ataques Man-in-the-Middle. Essas informações são categorizadas em um nível de risco apropriado de baixo, médio ou alto. Este nível de risco é comparado com as concessões de nível de risco definidas no Intune. Com base nessa comparação, o acesso a determinados recursos de sua escolha pode ser revogado enquanto o dispositivo está comprometido.

Status do conector

Depois de adicionar um conector de Defesa Contra Ameaças para Dispositivos Móveis ao seu inquilino, o estado apresenta um dos seguintes estados:

| Status do conector | Definição | Mensagens de ameaças de dispositivos bloqueadas? | Mensagens de pedido appSync bloqueadas? |

|---|---|---|---|

| Indisponível | O conector foi/foi desaprovisionado. O parceiro MTD tem de falar com o Intune para o aprovisionar mais uma vez. | Sim (a partir de 2308) | Sim (a partir de 2308) |

| Não Configurado | A configuração do conector não está concluída. Podem ser necessários passos ou permissões adicionais no Intune ou no parceiro MTD para que este estado seja alterado para Disponível | Sim (a partir de 2309) | Sim (a partir de 2309) |

| Disponível | A configuração do conector está concluída. Pelo menos, um botão de alternar de plataforma tem de estar ativado para que este estado seja alterado para Ativado. | Não | Não |

| Enabled | A configuração do conector está concluída e pelo menos um botão de alternar de plataforma está atualmente ativado para este conector. | Não | Não |

| Sem resposta | O conector não responde. Se o estado do conector continuar a não responder durante os dias definidos em Número de dias até o parceiro não responder, o Intune ignora o estado de conformidade. | Não | Não |

| Erro | O conector tem um código de erro. Alguns parceiros mtd podem optar por enviar isto num caso de erro. | Não | Não |

Dados que o Intune coleta para Defesa contra Ameaças Móveis

Se estiver habilitado, o Intune coletará informações de inventário de aplicativo de dispositivos pessoais e corporativos e as disponibilizará para que os provedores de MTD efetuem fetch, como o Lookout for Work. É possível coletar um inventário de aplicativo dos usuários de dispositivos iOS.

Você pode coletar um inventário de aplicativos dos usuários de dispositivos iOS. Um administrador do Intune precisa habilitar a Sincronização de Aplicativos para dispositivos iOS nas configurações do conector de Defesa contra Ameaças Móveis antes de as informações de inventário do aplicativo serem compartilhadas.

Inventário de aplicativos

Se você habilitar a Sincronização do Aplicativo para dispositivos iOS/iPadOS, os inventários de dispositivos iOS/iPadOS pessoais e corporativos serão enviados para o provedor de serviços MTD. Os dados de inventário de aplicativos incluem:

- ID do aplicativo

- Versão do Aplicativo

- Versão Curta do Aplicativo

- Nome do aplicativo

- Tamanho do Pacote do Aplicativo

- Tamanho Dinâmico do Aplicativo

- Se a aplicação está assinada com código ad hoc (a partir de 2309)

- Se a aplicação está instalada a partir da loja de aplicações (a partir da versão 2309)

- Se a aplicação é uma aplicação beta (instalada através do TestFlight) (a partir de 2309)

- Se a aplicação é uma aplicação comprada em volume baseada no dispositivo (a partir de 2309)

- Indica se o aplicativo é validado ou não

- Indica se o aplicativo é gerenciado ou não

Cenários de exemplo para dispositivos registrados usando políticas de conformidade do dispositivo

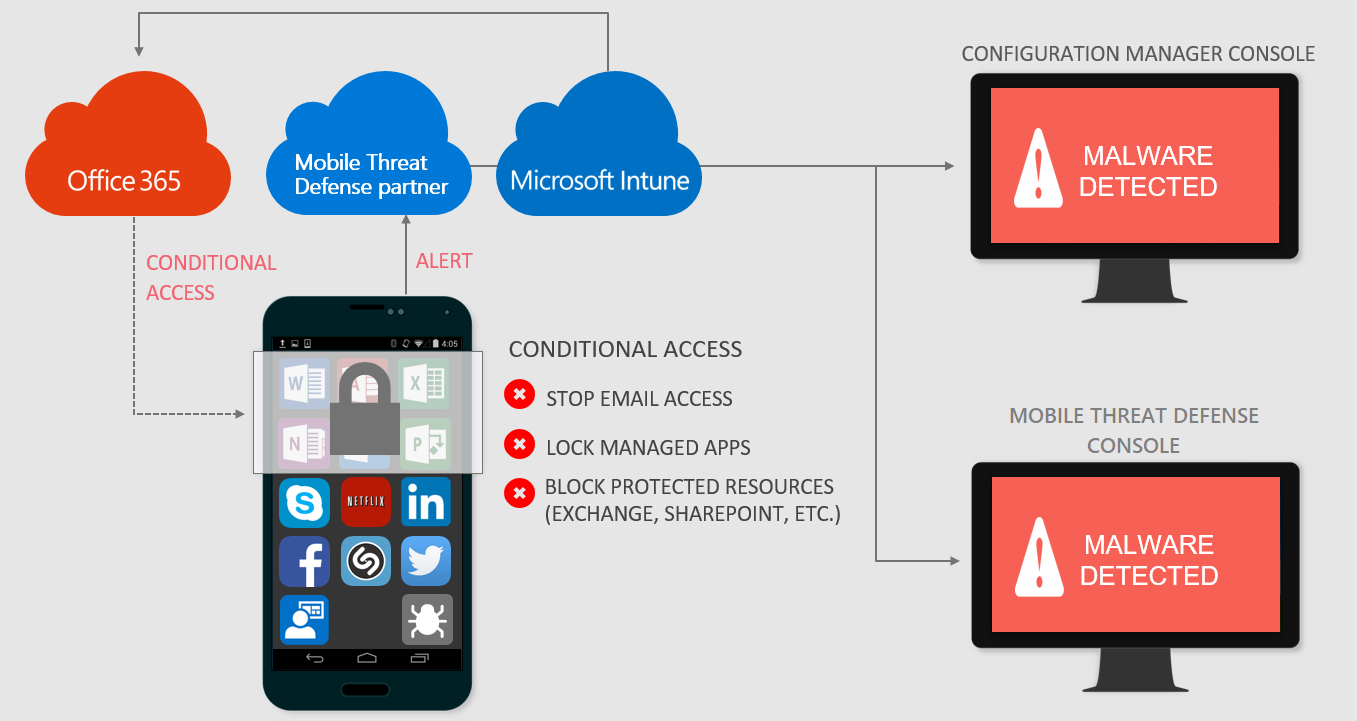

Quando um dispositivo é considerado infectado pela solução de Defesa contra Ameaças Móveis:

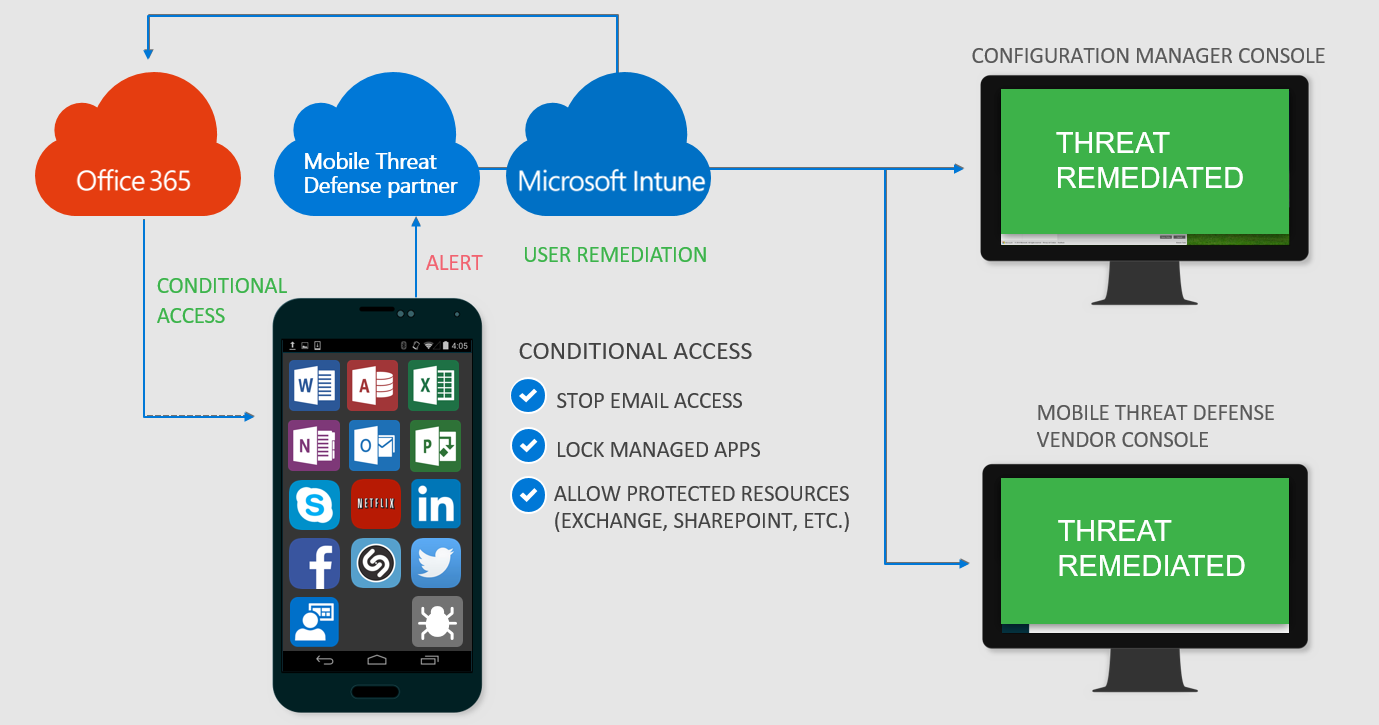

O acesso é concedido quando o dispositivo é corrigido:

Cenários de exemplo para dispositivos não registrados usando políticas de proteção de aplicativo do Intune

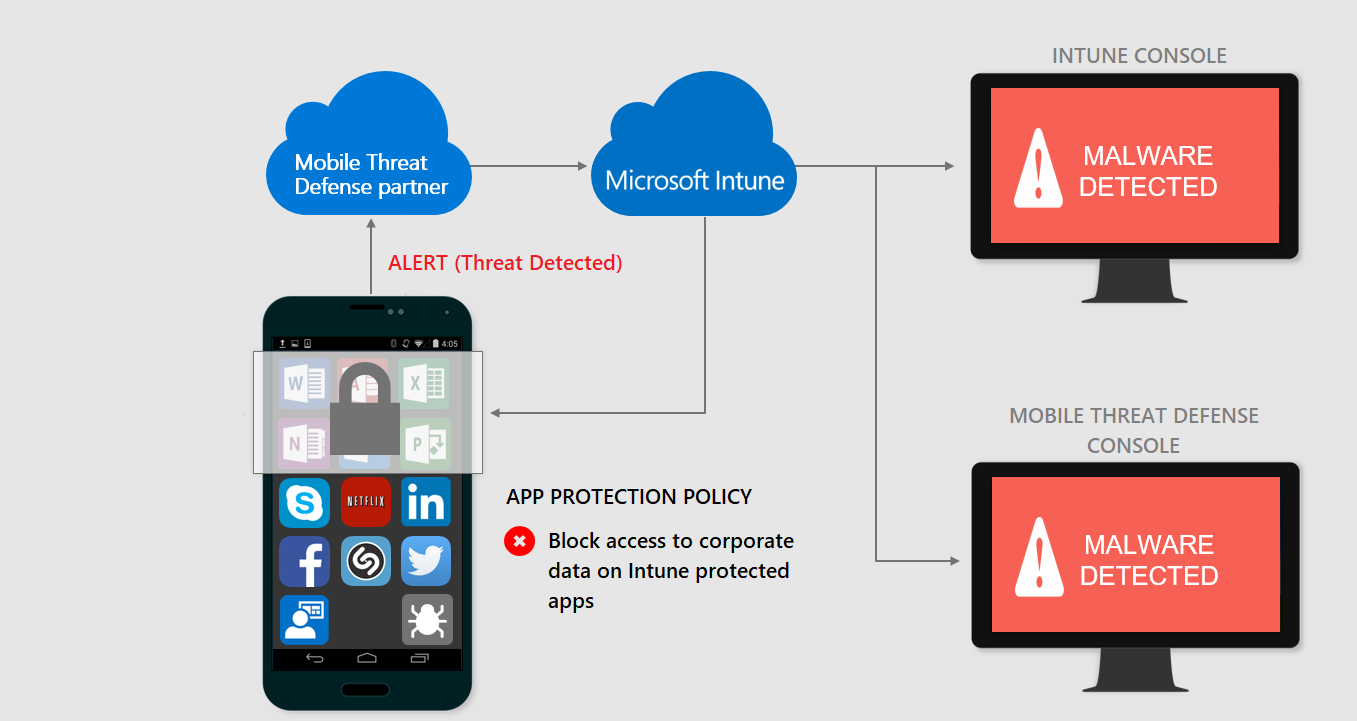

Quando um dispositivo é considerado infectado pela solução de Defesa contra Ameaças Móveis:

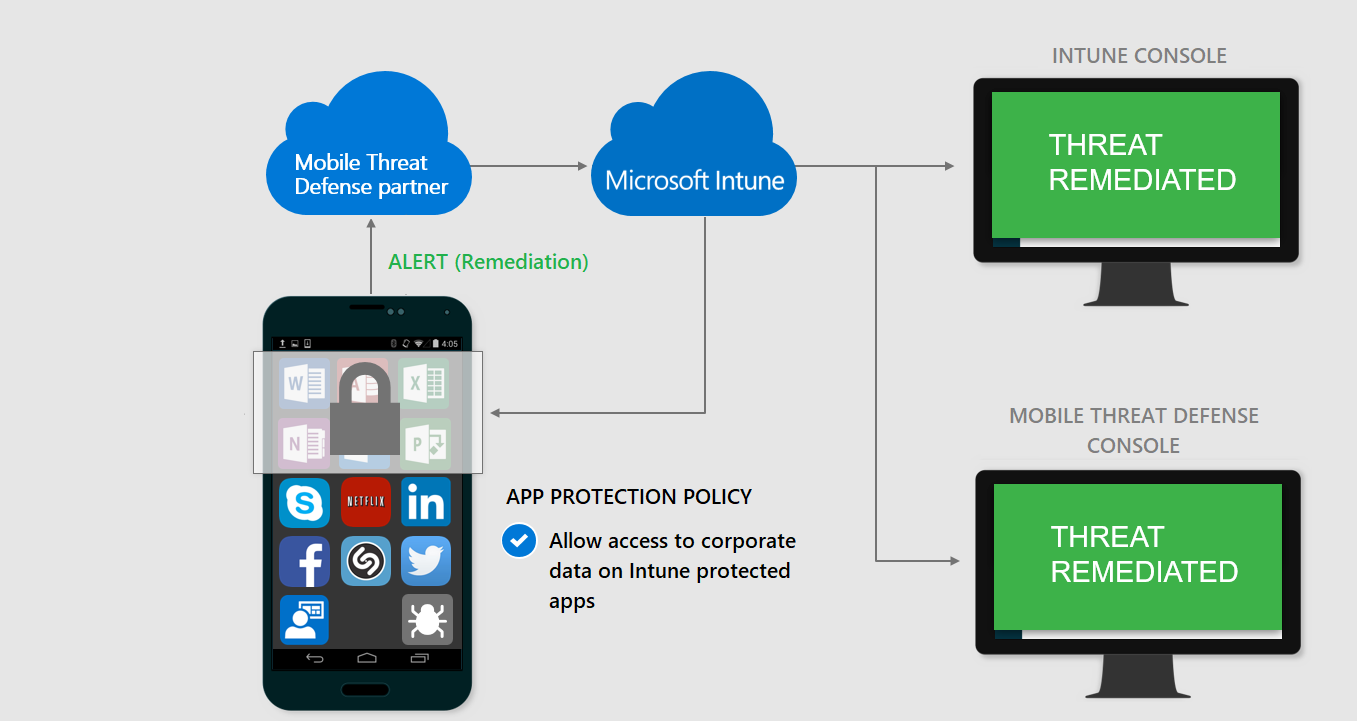

O acesso é concedido quando o dispositivo é corrigido:

Observação

É recomendável usar um fornecedor de Defesa Contra Ameaças Móveis por locatário por plataforma.

Para Conformidade de Dispositivo, você pode usar vários fornecedores de Defesa Móvel com um único locatário do Intune. No entanto, quando dois ou mais fornecedores são configurados para uso na mesma plataforma, todos os dispositivos que executam essa plataforma devem instalar cada aplicativo de MTD e verificar se há ameaças. Falha ao enviar uma verificação de qualquer aplicativo configurado resulta no dispositivo marcado como fora de conformidade.

Essa recomendação não se aplica ao Microsoft Defender para Ponto de Extremidade. Você pode usar o Defender para Ponto de Extremidade com um aplicativo de MTD de terceiros e verificar a conformidade separadamente implantando políticas de conformidade diferentes em grupos diferentes.

Parceiros de Defesa contra Ameaças Móveis

Saiba como proteger o acesso aso recursos da empresa com base nos riscos ao dispositivo, rede e aplicativo com:

- Better Mobile

- BlackBerry Protect Mobile

- Check Point Mobile do Harmony

- CrowdStrike Falcon para Mobile

- Defesa Contra Ameaças para Dispositivos Móveis do Jamf

- Lookout para trabalho

- Microsoft Defender para Ponto de Extremidade

- Pradeo

- SentinelOne

- Sophos Mobile

- Proteção móvel do Symantec Endpoint

- Trellix Mobile Security

- Trend Micro Mobile Security as a Service

- Centro de Segurança do Windows(Suporta a integração com o Windows MAM)

- Zimperium

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de