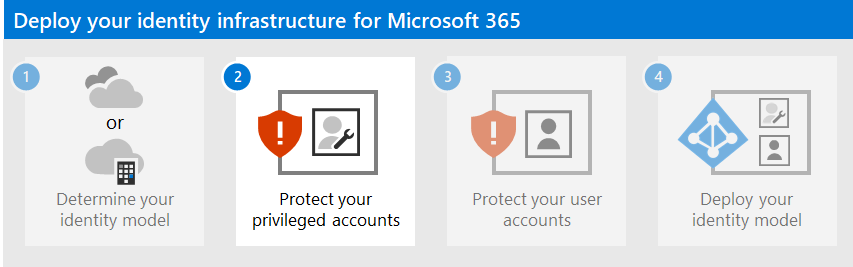

Etapa 1. Determinar seu modelo de identidade de nuvem

Confira todo o nosso conteúdo de pequenas empresas na ajuda de pequenas empresas & aprendizado.

O Microsoft 365 usa Microsoft Entra ID, um serviço de autenticação e identidade de usuário baseado em nuvem que está incluído com sua assinatura do Microsoft 365, para gerenciar identidades e autenticação para o Microsoft 365. Configurar a infraestrutura de identidade corretamente é vital para gerenciar o acesso e as permissões do usuário do Microsoft 365 para sua organização.

Antes de começar, assista a este vídeo para ter uma visão geral dos modelos de identidade e autenticação do Microsoft 365.

Sua primeira escolha de planejamento é seu modelo de identidade de nuvem.

Modelos de identidade na nuvem da Microsoft

Para planejar contas de usuário, primeiro você precisa entender os dois modelos de identidade no Microsoft 365. Você pode manter as identidades da sua organização apenas na nuvem ou manter suas identidades de Active Directory local Domain Services (AD DS) e usá-las para autenticação quando os usuários acessarem os serviços de nuvem do Microsoft 365.

Aqui estão os dois tipos de identidade e seus melhores ajustes e benefícios.

| Atributo | Identidade somente na nuvem | Identidade híbrida |

|---|---|---|

| Definição | A conta de usuário só existe no locatário Microsoft Entra para sua assinatura do Microsoft 365. | A conta de usuário existe no AD DS e uma cópia também está no locatário Microsoft Entra para sua assinatura do Microsoft 365. A conta de usuário no Microsoft Entra ID também pode incluir uma versão hash da senha da conta de usuário do AD DS já hashed. |

| Como o Microsoft 365 autentica as credenciais do usuário | O locatário Microsoft Entra para sua assinatura do Microsoft 365 executa a autenticação com a conta de identidade de nuvem. | O locatário Microsoft Entra para sua assinatura do Microsoft 365 manipula o processo de autenticação ou redireciona o usuário para outro provedor de identidade. |

| Melhor para | Organizações que não têm ou precisam de um AD DS local. | Organizações que usam o AD DS ou outro provedor de identidade. |

| Maior benefício | Simples de usar. Não são necessárias ferramentas de diretório ou servidores extras. | Os usuários podem usar as mesmas credenciais ao acessar recursos locais ou baseados em nuvem. |

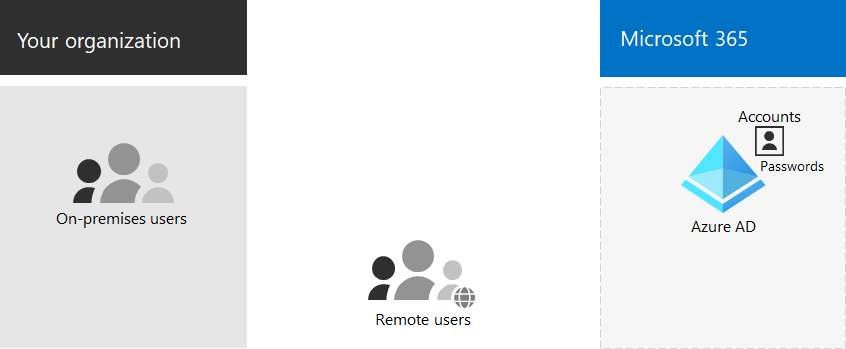

Identidade somente na nuvem

Uma identidade somente na nuvem usa contas de usuário que existem apenas em Microsoft Entra ID. A identidade somente na nuvem normalmente é usada por pequenas organizações que não têm servidores locais ou não usam o AD DS para gerenciar identidades locais.

Aqui estão os componentes básicos da identidade somente na nuvem.

Usuários locais e remotos (online) usam suas Microsoft Entra contas de usuário e senhas para acessar os serviços de nuvem do Microsoft 365. Microsoft Entra autentica as credenciais do usuário com base em suas contas de usuário armazenadas e senhas.

Administração

Como as contas de usuário são armazenadas apenas em Microsoft Entra ID, você gerencia identidades de nuvem com ferramentas como Centro de administração do Microsoft 365 eWindows PowerShell.

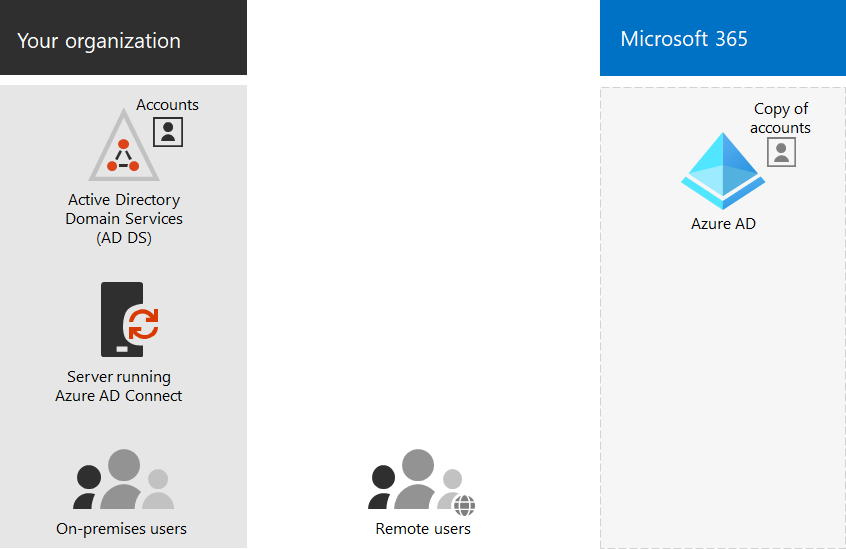

Identidade híbrida

A identidade híbrida usa contas que se originam em um AD DS local e têm uma cópia no locatário Microsoft Entra de uma assinatura do Microsoft 365. A maioria das alterações, com exceção de atributos de conta específicos, só fluem de uma maneira. As alterações feitas em contas de usuário do AD DS são sincronizadas com a cópia em Microsoft Entra ID.

Microsoft Entra Connect fornece a sincronização da conta em andamento. Ele é executado em um servidor local, verifica se há alterações no AD DS e encaminha essas alterações para Microsoft Entra ID. Microsoft Entra Connect fornece a capacidade de filtrar quais contas estão sincronizadas e se deve sincronizar uma versão hash de senhas de usuário, conhecida como PHS (sincronização de hash de senha).

Quando você implementa a identidade híbrida, seu AD DS local é a fonte autoritativa para informações da conta. Isso significa que você executa tarefas de administração principalmente locais, que são sincronizadas para Microsoft Entra ID.

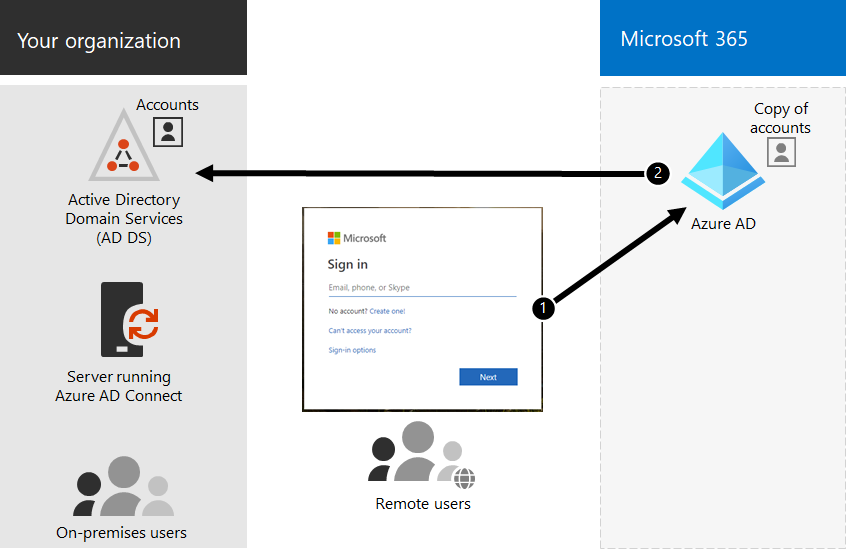

Aqui estão os componentes da identidade híbrida.

O locatário Microsoft Entra tem uma cópia das contas do AD DS. Nessa configuração, usuários locais e remotos que acessam serviços de nuvem do Microsoft 365 se autenticam em Microsoft Entra ID.

Observação

Você sempre precisa usar Microsoft Entra Conectar para sincronizar contas de usuário para identidade híbrida. Você precisa das contas de usuário sincronizadas no Microsoft Entra ID para executar a atribuição de licença e o gerenciamento de grupo, configurar permissões e outras tarefas administrativas que envolvem contas de usuário.

Sincronização de identidade híbrida e diretório para o Microsoft 365

Dependendo das necessidades de negócios e dos requisitos técnicos, o modelo de identidade híbrida e a sincronização de diretórios são a escolha mais comum para clientes corporativos que estão adotando o Microsoft 365. A sincronização de diretório permite gerenciar identidades em seu Active Directory Domain Services (AD DS) e todas as atualizações para contas de usuário, grupos e contatos são sincronizadas com o locatário Microsoft Entra da assinatura do Microsoft 365.

Observação

Quando as contas de usuário do AD DS são sincronizadas pela primeira vez, elas não recebem automaticamente uma licença do Microsoft 365 e não podem acessar serviços do Microsoft 365, como email. Primeiro, você deve atribuir um local de uso a elas. Em seguida, atribua uma licença a essas contas de usuário, individualmente ou dinamicamente por meio da associação de grupo.

Autenticação para identidade híbrida

Há dois tipos de autenticação ao usar o modelo de identidade híbrida:

Autenticação gerenciada

Microsoft Entra ID manipula o processo de autenticação usando uma versão de hash armazenada localmente da senha ou envia as credenciais para um agente de software local a ser autenticado pelo AD DS local.

Autenticação federada

Microsoft Entra ID redireciona o computador cliente solicitando autenticação para outro provedor de identidade.

Autenticação gerenciada

Há dois tipos de autenticação gerenciada:

Sincronização de hash de senha (PHS)

Microsoft Entra ID executa a autenticação em si.

Autenticação de passagem (PTA)

Microsoft Entra ID tem a DS do AD executar a autenticação.

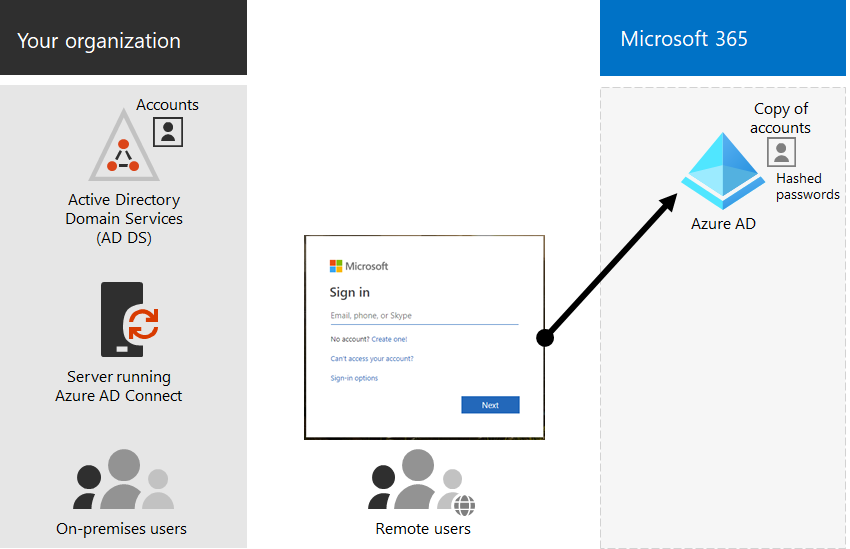

Sincronização de hash de senha (PHS)

Com o PHS, você sincroniza suas contas de usuário do AD DS com o Microsoft 365 e gerencia seus usuários localmente. Hashes de senhas de usuário são sincronizados do AD DS para Microsoft Entra ID para que os usuários tenham a mesma senha local e na nuvem. Essa é a maneira mais simples de habilitar a autenticação para identidades do AD DS em Microsoft Entra ID.

Quando as senhas são alteradas ou redefinidas localmente, os hashes de nova senha são sincronizados com Microsoft Entra ID para que seus usuários sempre possam usar a mesma senha para recursos locais e recursos de nuvem. As senhas de usuário nunca são enviadas para Microsoft Entra ID ou armazenadas em Microsoft Entra ID em texto claro. Alguns recursos premium do Microsoft Entra ID, como a Proteção de Identidade, exigem PHS independentemente do método de autenticação selecionado.

Confira escolhendo o método de autenticação correto para saber mais.

Autenticação de passagem (PTA)

O PTA fornece uma validação de senha simples para Microsoft Entra serviços de autenticação usando um agente de software em execução em um ou mais servidores locais para validar os usuários diretamente com seu AD DS. Com o PTA, você sincroniza contas de usuário do AD DS com o Microsoft 365 e gerencia seus usuários localmente.

O PTA permite que seus usuários entrem em recursos e aplicativos locais e do Microsoft 365 usando sua conta local e senha. Essa configuração valida as senhas dos usuários diretamente no AD DS local sem armazenar hashes de senha em Microsoft Entra ID.

O PTA também é para organizações com um requisito de segurança para impor imediatamente estados de conta de usuário locais, políticas de senha e horas de logon.

Confira escolhendo o método de autenticação correto para saber mais.

Autenticação federada

A autenticação federada é principalmente para grandes organizações empresariais com requisitos de autenticação mais complexos. As identidades do AD DS são sincronizadas com o Microsoft 365 e as contas de usuários são gerenciadas localmente. Com a autenticação federada, os usuários têm a mesma senha local e na nuvem e não precisam entrar novamente para usar o Microsoft 365.

A autenticação federada pode dar suporte a requisitos adicionais de autenticação, como autenticação baseada em smartcard ou autenticação multifator de terceiros e normalmente é necessária quando as organizações têm um requisito de autenticação não com suporte nativo por Microsoft Entra ID.

Confira escolhendo o método de autenticação correto para saber mais.

Para provedores de identidade e autenticação de terceiros, os objetos de diretório locais podem ser sincronizados com o Microsoft 365 e o acesso a recursos de nuvem que são gerenciados principalmente por um provedor de identidade de terceiros (IdP). Se sua organização usar uma solução de federação de terceiros, você poderá configurar o logon com essa solução para o Microsoft 365 desde que a solução de federação de terceiros seja compatível com Microsoft Entra ID.

Consulte a lista de compatibilidade da federação Microsoft Entra para saber mais.

Administração

Como as contas de usuário originais e autoritativas são armazenadas no AD DS local, você gerencia suas identidades com as mesmas ferramentas que gerencia seu AD DS.

Você não usa o Centro de administração do Microsoft 365 ou o PowerShell para o Microsoft 365 para gerenciar contas de usuário sincronizadas em Microsoft Entra ID.

Próxima etapa

Continue com a Etapa 2 para proteger suas contas de administrador global.