Referência da política de prevenção contra perda de dados

as políticas de Prevenção Contra Perda de Dados do Microsoft Purview (DLP) têm muitos componentes a serem configurados. Para criar uma política eficaz, você precisa entender qual é a finalidade de cada componente e como sua configuração altera o comportamento da política. Este artigo fornece uma anatomia detalhada de uma política DLP.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de testes do portal de conformidade do Microsoft Purview. Saiba mais detalhes sobre assinatura e termos de avaliação.

Antes de começar

Se você for novo no DLP do Microsoft Purview, aqui está uma lista dos artigos principais que você precisará ao implementar o DLP:

- Unidades administrativas

- Saiba mais sobre Prevenção Contra Perda de Dados do Microsoft Purview - o artigo apresenta a disciplina de prevenção contra perda de dados e a implementação do DLP pela Microsoft

- Planeje a DLP (prevenção contra perda de dados) – trabalhando neste artigo, você fará:

- Referência de política de prevenção contra perda de dados – este artigo que você está lendo agora apresenta todos os componentes de uma política DLP e como cada um influencia o comportamento de uma política

- Criar uma política DLP – este artigo orienta você a criar uma instrução de intenção de política e mapeá-la para uma configuração de política específica.

- Create e Implantar políticas de prevenção contra perda de dados – este artigo apresenta alguns cenários comuns de intenção de política que você mapeará para opções de configuração. Ele também orienta você na configuração dessas opções.

- Saiba mais sobre como investigar alertas de prevenção contra perda de dados – este artcile apresenta o ciclo de vida dos alertas desde a criação, até a correção final e o ajuste da política. Ele também apresenta as ferramentas que você usa para investigar alertas.

Além disso, você precisa estar ciente das seguintes restrições da plataforma:

- Número máximo de políticas MIP + MIG em um locatário: 10.000

- Tamanho máximo de uma política DLP (100 KB)

- Número máximo de regras DLP:

- Em uma política: limitado pelo tamanho da política

- Em um locatário: 600

- Tamanho máximo de uma regra DLP individual: 100 KB (102.400 caracteres)

- Limite de evidência gir: 100, com cada evidência SIT, em proporção de ocorrência

- Tamanho máximo do texto que pode ser extraído de um arquivo para verificação: 2 MB

- Limite de tamanho regex para todas as correspondências previstas: 20 KB

- Limite de comprimento do nome da política: 64 caracteres

- Limite de comprimento da regra da política: 64 caracteres

- Limite de comprimento do comentário: 1024 caracteres

- Limite de comprimento de descrição: 1024 caracteres

Modelos de política

Os modelos de política DLP são classificados em quatro categorias:

- políticas que podem detectar e proteger tipos de informações financeiras .

- políticas que podem detectar e proteger tipos de informações médicas e de integridade .

- políticas que podem detectar e proteger tipos de informações de privacidade .

- Um modelo de política personalizado que você pode usar para criar sua própria política se nenhuma das outras atender às necessidades da sua organização.

A tabela a seguir lista todos os modelos de política e os tipos de informações confidenciais (SIT) que eles abordam.

Escopo da política

Confira Unidades administrativas para garantir que você entenda a diferença entre um administrador irrestrito e um administrador restrito de unidade administrativa.

As políticas DLP são escopo em dois níveis diferentes. O primeiro nível aplica políticas de escopo de administrador irrestrito a todos:

- usuários

- grupos

- grupos de distribuição

- contas

- sites

- instâncias de aplicativo de nuvem

- repositórios locais

- Workspaces do Power BI

em sua organização (dependendo dos locais selecionados) ou para subgrupos da sua organização chamados políticas restritas da Unidade Administrativa.

Nesse nível, um administrador restrito de unidade administrativa só poderá escolher nas unidades administrativas às quais são atribuídas.

O segundo nível de escopo de política DLP é pelos locais compatíveis com DLP. Nesse nível, os administradores restritos de unidade administrativa e irrestrita verão apenas os usuários, grupos de distribuição, grupos e contas que foram incluídas no primeiro nível de escopo de política e que estão disponíveis para esse local.

Políticas irrestritas

As políticas irrestritas são criadas e gerenciadas pelos usuários nesses grupos de funções:

- Administrador de conformidade

- Administrador de dados de conformidade

- Proteção de Informações

- Administrador de Proteção de Informações

- Administrador de segurança

Confira Permissões para obter mais detalhes.

Os administradores irrestritos podem gerenciar todas as políticas e ver todos os alertas e eventos que fluem da política correspondem ao Explorer de Atividade de Alertas dashboard e DLP.

Políticas restritas da Unidade Administrativa

As unidades administrativas são subconjuntos do Microsoft Entra ID e são criadas para fins de gerenciamento de coleções de usuários, grupos, grupos de distribuição e contas. Essas coleções normalmente são criadas ao longo de linhas de grupo de negócios ou áreas geopolíticas. As unidades administrativas têm um administrador delegado associado a uma unidade administrativa no grupo de funções. Eles são chamados de administradores restritos de unidade administrativa.

O DLP dá suporte à associação de políticas com unidades administrativas. Consulte Unidades administrativas para obter detalhes da implementação no portal de conformidade do Microsoft Purview. Os administradores de unidade administrativa precisam ser atribuídos a uma das mesmas funções ou grupos de funções que administradores de políticas DLP irrestritas para criar e gerenciar políticas DLP para sua unidade administrativa

| Grupo de Funções Administrativas DLP | Cna |

|---|---|

| Administrador irrestrito | - criar e escopo políticas DLP para toda a organização- editar todas as políticas DLP - criar e escopo políticas DLP para unidades administrativas - exibir todos os alertas e eventos de todas as políticas DLP |

| Administrador restrito da Unidade Administrativa – deve ser um membro de/atribuído a um grupo/função de função que possa administrar o DLP | - criar e escopo de políticas DLP apenas para a unidade administrativa à qual elas são atribuídas – editar políticas DLP associadas à sua unidade administrativa – exibir alertas e eventos somente das políticas DLP que estão no escopo de sua unidade administrativa |

Localizações

Uma política DLP pode localizar e proteger itens que contêm informações confidenciais em vários locais.

| Local | Dá suporte a unidades administrativas | Escopo Incluir/Excluir | Estado de dados | Pré-requisitos adicionais |

|---|---|---|---|---|

| Exchange Online | Sim | - Grupos de distribuição – grupos de segurança – grupos de segurança não habilitados para email – listas de distribuição dinâmica – grupos do Microsoft 365 (membros do grupo somente, não o grupo como uma entidade) | dados em movimento | Não |

| SharePoint Online | Não | Sites | data-at-rest data-in-use | Não |

| OneDrive | Sim | - Grupos de distribuição – grupos de segurança – grupos de segurança não habilitados para email – grupos do Microsoft 365 (somente membros do grupo, não o grupo como uma entidade) | data-at-rest data-in-use | Não |

| Bater papo e canal de mensagens do Teams | Sim | - Grupos de distribuição – grupos de segurança – grupos de segurança habilitados para email – grupos do Microsoft 365 (somente membros do grupo, não o grupo como uma entidade) | data-in-motion data-in-use | Consulte Escopo da proteção DLP |

| Instâncias | Não | Instância do aplicativo de nuvem | dados em repouso | - Usar políticas de prevenção contra perda de dados para aplicativos de nuvem que não são da Microsoft |

| Dispositivos | Sim | - Grupos de distribuição – grupos de segurança – grupos de segurança não habilitados para email – grupos do Microsoft 365 (somente membros do grupo, não o grupo como uma entidade) | dados em uso em movimento | - Saiba mais sobre a prevenção de perda de dados do Ponto de Extremidade- Introdução à prevenção- de perda de dados do Ponto de ExtremidadeConfigurar configurações de proxy de dispositivo e conexão com a Internet para Proteção de Informações |

| Repositórios locais (compartilhamentos de arquivos e SharePoint) | Não | Repositório | dados em repouso | - Saiba mais sobre os repositórios - locais de prevenção de perda de dadosIntrodução aos repositórios locais de prevenção de perda de dados |

| Power BI | Não | Espaços de trabalho | dados em uso | Não |

| Aplicativos de terceiros | Nenhum | Não | Não | Não |

| Power BI | Não | Nenhum | Não | Não |

Escopo de localização do exchange

Se você optar por incluir grupos de distribuição específicos no Exchange, a política DLP será escopo apenas para os emails enviados por membros desse grupo. Da mesma forma, a exclusão de um grupo de distribuição exclui todos os emails enviados pelos membros desse grupo de distribuição da avaliação de política.

| O remetente é | O destinatário é | Comportamento resultante |

|---|---|---|

| No escopo | N/D | A política é aplicada |

| Fora do escopo | No escopo | A política não é aplicada |

Cálculo do escopo de localização do Exchange

Aqui está um exemplo de como o escopo de localização do Exchange é calculado

Digamos que você tenha quatro usuários em sua organização, U1, U2, U3, U4 e dois grupos de distribuição DG1 e DG2 que você usará para definir escopos de inclusão e exclusão de localização do Exchange. A associação de grupo é configurada assim:

| Grupo de Distribuição | Associação |

|---|---|

| DG1 | U1, U2 |

| DG2 | U2, U3 |

O U4 não é membro de nenhum grupo.

| Incluir configuração | Excluir configuração | A política se aplica a | A política não se aplica a | Explicação do comportamento |

|---|---|---|---|---|

| Todos | Nenhum | Todos os remetentes na organização do Exchange (U1, U2, U3, U4) | N/D | Quando nenhum dos dois é definido, todos os remetentes são incluídos |

| DG1 | Nenhum | Remetentes de membro do DG1 (U1, U2) | Todos os remetentes que não são membros do DG1 (U3, U4) | Quando uma configuração é definida e a outra não é a configuração definida é usada |

| Todos | DG2 | Todos os remetentes na organização do Exchange que não são membros do DG2 (U1, U4) | Todos os remetentes que são membros do DG2 (U2, U3) | Quando uma configuração é definida e a outra não é a configuração definida é usada |

| DG1 | DG2 | U1 | U2, U3, U4 | Excluir substituições incluem |

Você pode optar por criar uma política para os membros das listas de distribuição, grupos de distribuição dinâmicas e grupos de segurança. Uma política DLP pode conter, no máximo, 50 inclusões e exclusões.

Escopo de localização do SharePoint e do OneDrive

Se optar por incluir ou excluir sites específicos do SharePoint ou contas do OneDrive, uma política de DLP pode conter até 100 inclusões e exclusões. Embora esses limites existam, você pode excede-los ao ignorar uma política no âmbito da organização ou uma política que se aplica a locais inteiros.

Se optar por incluir ou excluir contas ou grupos específicos do OneDrive, uma política DLP não poderá conter mais de 100 contas de usuários ou 50 grupos como inclusão ou exclusão.

Suporte de local para como o conteúdo pode ser definido

As políticas DLP detectam itens confidenciais combinando-os com um tipo de informação confidencial (SIT) ou com um rótulo de confidencialidade ou um rótulo de retenção. Cada local dá suporte a diferentes métodos de definição de conteúdo confidencial. Quando você combina locais em uma política, como o conteúdo pode ser definido pode ser alterado de como ele pode ser definido por um único local.

Importante

Quando você seleciona vários locais para uma política, um valor "não" para uma categoria de definição de conteúdo tem precedência sobre o valor "sim". Por exemplo, quando você selecionar apenas sites do SharePoint, a política dará suporte à detecção de itens confidenciais por um ou mais de SIT, por rótulo de confidencialidade ou por rótulo de retenção. Mas, quando você selecionar sites do SharePoint e locais de mensagens de chat e canal do Teams, a política só dará suporte à detecção de itens confidenciais pelo SIT.

| Local | O conteúdo pode ser definido pelo SIT | O conteúdo pode ser definido como rótulo de confidencialidade | O conteúdo pode ser definido pelo rótulo de retenção |

|---|---|---|---|

| Trocar email online | Sim | Sim | Não |

| SharePoint em sites do Microsoft 365 | Sim | Sim | Sim |

| OneDrive para contas corporativas ou de estudante | Sim | Sim | Sim |

| Mensagens de Chat e Canal do Teams | Sim | Não | Não |

| Dispositivos | Sim | Sim | Não |

| Instâncias | Sim | Sim | Sim |

| Repositórios locais | Sim | Sim | Não |

| Power BI | Sim | Sim | Não |

O DLP dá suporte ao uso de classificadores treináveis como condição para detectar documentos confidenciais. O conteúdo pode ser definido por classificadores treináveis no Exchange, sites do SharePoint, contas do OneDrive, Chat do Teams e Canais e Dispositivos. Para obter mais informações, consulte Classificadores treináveis.

Observação

O DLP dá suporte à detecção de rótulos de confidencialidade em emails e anexos. Para obter mais informações, consulte Usar rótulos de confidencialidade como condições em políticas DLP.

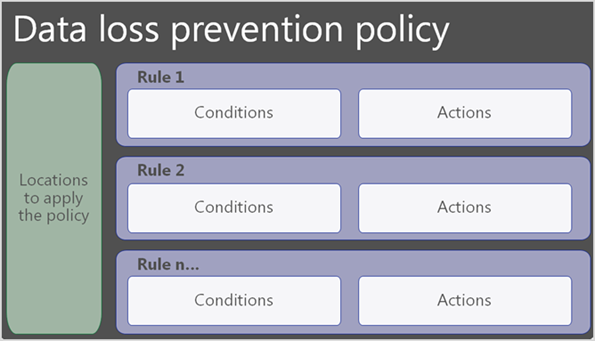

Regras

As regras são a lógica de negócios das políticas DLP. Eles consistem em:

- Condições que, quando correspondidas, disparam as ações de política

- Notificações de usuário para informar seus usuários quando eles estão fazendo algo que dispara uma política e ajudam a educá-los sobre como sua organização quer informações confidenciais tratadas

- Substituições de usuário quando configuradas por um administrador, permitem que os usuários substituam seletivamente uma ação de bloqueio

- Relatórios de incidentes que notificam administradores e outros principais stakeholders quando ocorre uma correspondência de regra

- Opções adicionais que definem a prioridade para avaliação de regras e podem parar o processamento de regras e políticas adicionais.

Uma política contém uma ou mais regras. As regras são executadas sequencialmente, começando pela prioridade mais alta em cada política.

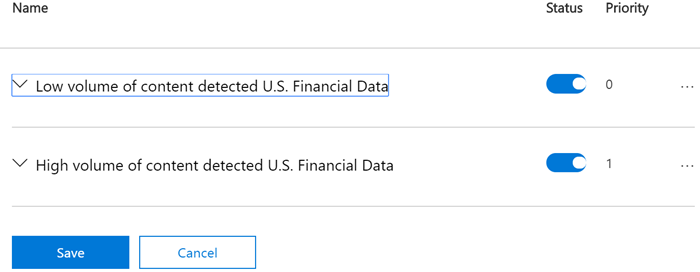

A prioridade pela qual as regras são avaliadas e aplicadas

Locais de serviço hospedados

Para os locais de serviço hospedados, como Exchange, SharePoint e OneDrive, cada regra recebe uma prioridade na ordem em que é criada. Isso significa que a regra criada primeiro tem prioridade, a regra criada em segundo tem segunda prioridade e assim por diante.

Quando o conteúdo é avaliado em relação às regras, estas são processadas na ordem de prioridade. Se o conteúdo corresponder a várias regras, a primeira regra avaliada que tem a ação mais restritiva será imposta. Por exemplo, se o conteúdo corresponder a todas as seguintes regras, a Regra 3 será imposta porque é a regra mais prioritária e restritiva:

- Regra 1: apenas notifica os usuários

- Regra 2: notifica os usuários, restringe o acesso e permite o usuário substituir

- Regra 3: notifica usuários, restringe o acesso e não permite substituições de usuário

- Regra 4: restringe o acesso

As regras 1, 2 e 4 seriam avaliadas, mas não aplicadas. Neste exemplo, as correspondências para todas as regras são registradas nos logs de auditoria e mostradas nos relatórios DLP, embora apenas a regra mais restritiva seja aplicada.

Você pode usar uma regra para atender a um requisito específico de proteção e depois usar uma política DLP para agrupar requisitos de proteção comuns, como todas as regras necessárias para manter a conformidade com uma regulamentação específica.

Por exemplo, você pode ter uma política DLP que ajuda a detectar a presença de informações sujeitas à lei americana HIPAA (Health Insurance Portability Accountability Act). Essa política DLP pode ajudar a proteger os dados HIPAA (o quê) em todos os sites do SharePoint e em todos os sites do OneDrive (onde) encontrando qualquer documento que contenha essas informações confidenciais compartilhadas com pessoas fora de sua organização (as condições) e, em seguida, bloqueando o acesso ao documento e enviando uma notificação (as ações). Esses requisitos são armazenados como regras individuais e agrupadas como uma política DLP para simplificar o gerenciamento e a geração de relatório.

Para pontos de extremidade

Quando um item corresponde a várias regras DLP, o DLP usa um algoritmo complexo para decidir quais ações aplicar. O DLP do ponto de extremidade aplicará a agregação ou a soma da maioria das ações restritivas. O DLP usa esses fatores ao fazer o cálculo.

Ordem de prioridade da política Quando um item corresponde a várias políticas e essas políticas têm ações idênticas, as ações da política de maior prioridade são aplicadas.

Ordem de prioridade de regra Quando um item corresponde a várias regras em uma política e essas regras têm ações idênticas, as ações da regra de maior prioridade são aplicadas.

Modo da política Quando um item corresponde a várias políticas e essas políticas têm ações idênticas, as ações de todas as políticas que estão em Ativar estado (modo de impor) são aplicadas preferencialmente sobre as políticas em Executar a política no modo de simulação com dicas de política e Executar a política no estado do modo de simulação .

Ação Quando um item corresponde a várias políticas e essas políticas diferem em ações, a agregação ou soma das ações mais restritivas são aplicadas.

Configuração de grupos de autorização Quando um item corresponde a várias políticas e essas políticas diferem em ação, a agregação ou soma das ações mais restritivas são aplicadas.

opções de substituição Quando um item corresponde a várias políticas e essas políticas diferem na opção de substituição, as ações são aplicadas nesta ordem:

Nenhuma substituição>Permitir substituição

Aqui estão cenários que ilustram o comportamento do runtime. Para os três primeiros cenários, você tem três políticas DLP configuradas assim:

| Nome da política | Condição para corresponder | Ação | Prioridade de política |

|---|---|---|---|

| ABC | O conteúdo contém o número de cartão de crédito | Bloquear impressão, auditar todas as outras atividades de saída de usuário | 0 |

| MNO | O conteúdo contém o número de cartão de crédito | Bloquear cópia para USB, auditar todas as outras atividades de saída do usuário | 1 |

| XYZ | O conteúdo contém o número de segurança social dos EUA | Bloquear cópia para área de transferência, auditar todas as outras atividades de saída de usuário | 2 |

Item contém números de cartão de crédito

Um item em um dispositivo monitorado contém números de cartão de crédito, portanto, corresponde à política ABC e ao MNO da política. O ABC e o MNO estão no modo Ativar .

| Política | Ação de saída de nuvem | Copiar para a ação de área de transferência | Copiar para a ação USB | Copiar para a ação de compartilhamento de rede | Ação de aplicativos não permitidos | Imprimir ação | Copiar via ação Bluetooth | Copiar para a ação da área de trabalho remota |

|---|---|---|---|---|---|---|---|---|

| ABC | Auditoria | Auditoria | Auditoria | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria |

| MNO | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria | Auditoria | Auditoria | Auditoria |

| Ações aplicadas no runtime | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria |

Item contém números de cartão de crédito e números de segurança social dos EUA

Um item em um dispositivo monitorado contém números de cartão de crédito e números de segurança social dos EUA, portanto, este item corresponde à política ABC, política MNO e XYZ da política. Todas as três políticas estão no modo Ativar .

| Política | Ação de saída de nuvem | Copiar para a ação de área de transferência | Copiar para a ação USB | Copiar para a ação de compartilhamento de rede | Ação de aplicativos não permitidos | Imprimir ação | Copiar via ação Bluetooth | Copiar para a ação da área de trabalho remota |

|---|---|---|---|---|---|---|---|---|

| ABC | Auditoria | Auditoria | Auditoria | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria |

| MNO | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria | Auditoria | Auditoria | Auditoria |

| XYZ | Auditoria | Bloquear | Auditoria | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria |

| Ações aplicadas no runtime | Auditoria | Bloquear | Bloquear | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria |

Item contém números de cartão de crédito, estado de política diferente

Um item em um dispositivo monitorado contém o número de cartão de crédito, portanto, corresponde à política ABC e ao MNO da política. A política ABC está em Ativar o modo e a política MNO está em Executar a política no estado do modo de simulação .

| Política | Ação de saída de nuvem | Copiar para a ação de área de transferência | Copiar para a ação USB | Copiar para a ação de compartilhamento de rede | Ação de aplicativos não permitidos | Imprimir ação | Copiar via ação Bluetooth | Copiar para a ação da área de trabalho remota |

|---|---|---|---|---|---|---|---|---|

| ABC | Auditoria | Auditoria | Auditoria | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria |

| MNO | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria | Auditoria | Auditoria | Auditoria |

| Ações aplicadas no runtime | Auditoria | Auditoria | Auditoria | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria |

O item contém números de cartão de crédito, configuração de substituição diferente

Um item em um dispositivo monitorado contém o número de cartão de crédito, portanto, corresponde à política ABC e ao MNO da política. A política ABC está em Ativar o estado e a política MNO está em Ativar o estado. Eles têm ações de substituição diferentes configuradas

| Política | Ação de saída de nuvem | Copiar para a ação de área de transferência | Copiar para a ação USB | Copiar para a ação de compartilhamento de rede | Ação de aplicativos não permitidos | Imprimir ação | Copiar via ação Bluetooth | Copiar para a ação da área de trabalho remota |

|---|---|---|---|---|---|---|---|---|

| ABC | Auditoria | Auditoria | Bloquear com substituição | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria |

| MNO | Auditoria | Auditoria | Bloquear sem substituição | Auditoria | Auditoria | Auditoria | Auditoria | Auditoria |

| Ações aplicadas no runtime | Auditoria | Auditoria | Bloquear sem substituição | Auditoria | Auditoria | Bloquear | Auditoria | Auditoria |

Item contém números de cartão de crédito, configuração de grupos de autorização diferentes

Um item em um dispositivo monitorado contém o número de cartão de crédito, portanto, corresponde à política ABC e ao MNO da política. A política ABC está em Ativar o estado e a política MNO está em Ativar o estado. Eles têm diferentes ações de grupo de autorização configuradas

| Política | Ação de saída de nuvem | Copiar para a ação de área de transferência | Copiar para a ação USB | Copiar para a ação de compartilhamento de rede | Ação de aplicativos não permitidos | Imprimir ação | Copiar via ação Bluetooth | Copiar para a ação da área de trabalho remota |

|---|---|---|---|---|---|---|---|---|

| ABC | Auditoria | Auditoria | Grupo de auth A – Bloquear | Auditoria | Auditoria | Grupo de auth A – Bloquear | Auditoria | Auditoria |

| MNO | Auditoria | Auditoria | Grupo de auth A – Bloquear com substituição | Auditoria | Auditoria | Grupo Auth B – bloco | Auditoria | Auditoria |

| Ações aplicadas no runtime | Auditoria | Auditoria | Grupo de auth A – Bloquear | Auditoria | Auditoria | Grupo de auth A – Bloco, Grupo Auth B – Bloquear | Auditoria | Auditoria |

Condições

As condições são onde você define o que deseja que a regra procure e o contexto em que esses itens estão sendo usados. Eles dizem à regra: quando você encontra um item que se parece com este e está sendo usado assim, é uma correspondência e o resto das ações na política devem ser tomadas sobre ela. Você pode usar condições para atribuir ações diferentes a diferentes níveis de risco. Por exemplo, o conteúdo confidencial compartilhado internamente pode diminuir o risco e exigir menos ações do que o conteúdo confidencial compartilhado com pessoas de fora da organização.

Observação

Os usuários que têm contas não convidadas no Active Directory ou Microsoft Entra locatário de uma organização de host são considerados pessoas dentro da organização.

O conteúdo contém

Todos os locais dão suporte à condição Conteúdo . Você pode selecionar várias instâncias de cada tipo de conteúdo e refinar ainda mais as condições usando os operadores Any destes (OR lógico) ou Todos estes (and lógicos):

- tipos de informações confidenciais

- rótulos de confidencialidade

- rótulos de retenção

- Classificadores treináveis

dependendo dos locais aos quais você escolhe aplicar a política.

A regra só procurará a presença de rótulos de confidencialidade e rótulos de retenção que você escolher.

Os SITs têm um nível de confiança predefinido que você pode alterar se necessário. Para obter mais informações, confira Mais sobre níveis de confiança.

Importante

Os SITs têm duas maneiras diferentes de definir os parâmetros máximos de contagem de instâncias exclusivas. Para saber mais, confira Valores com suporte de contagem de instâncias para SIT.

Proteção Adaptável no Microsoft Purview

A proteção adaptável integra Gerenciamento de Risco Interno do Microsoft Purview perfis de risco às políticas DLP para que o DLP possa ajudar a proteger contra comportamentos de risco identificados dinamicamente. Quando configurado no gerenciamento de risco interno, o nível de risco insider para proteção adaptável será exibido como condição para Exchange Online, dispositivos e locais do Teams. Consulte Saiba mais sobre Proteção Adaptável na Prevenção contra Perda de Dados para obter mais detalhes.

Condições que a proteção adaptável dá suporte

- O nível de risco interno para proteção adaptável é

com esses valores:

- Nível de risco elevado

- Nível de risco moderado

- Nível de risco menor

Contexto de condição

As opções de contexto disponíveis mudam dependendo de qual local você escolher. Se você selecionar vários locais, somente as condições que os locais têm em comum estarão disponíveis.

Suporte ao Exchange de Condições

- O conteúdo contém

- O nível de risco interno para Proteção Adaptável é

- O conteúdo não é rotulado

- O conteúdo é compartilhado do Microsoft 365

- O conteúdo é recebido de

- O endereço IP do remetente é

- Cabeçalho contém palavras ou frases

- O Atributo do AD do Remetente contém palavras ou frases

- O conjunto de caracteres de conteúdo contém palavras

- O cabeçalho corresponde aos padrões

- O Atributo do AD do Remetente corresponde aos padrões

- O Atributo do AD do Destinatário contém palavras ou frases

- O Atributo do AD do Destinatário corresponde aos padrões

- O destinatário é membro do

- A propriedade do documento é

- Nenhum conteúdo do anexo de email pôde ser verificado

- Documento ou anexo é protegido por senha

- O remetente substituiu a dica de política

- O remetente é um membro do

- Nenhum conteúdo do anexo de email concluiu a verificação

- O endereço do destinatário contém palavras

- A extensão de arquivo é

- O domínio do destinatário é

- O destinatário é

- O remetente é

- O domínio do remetente é

- O endereço do destinatário corresponde aos padrões

- O nome do documento contém palavras ou frases

- O nome do documento corresponde aos padrões

- O assunto contém palavras ou frases

- O assunto corresponde aos padrões

- Assunto ou corpo contém palavras ou frases

- Sujeito ou corpo corresponde a padrões

- O endereço do remetente contém palavras

- O endereço do remetente corresponde aos padrões

- O tamanho do documento é igual ou maior que

- O conteúdo do documento contém palavras ou frases

- O conteúdo do documento corresponde aos padrões

- O tamanho da mensagem é igual ou maior que

- Tipo de mensagem é

- A importância da mensagem é

Dica

Para obter mais informações sobre as condições que o Exchange dá suporte, incluindo valores do PowerShell, consulte: Referência de condições e ações de prevenção contra perda de dados.

Condições que o SharePoint dá suporte

- O conteúdo contém

- O conteúdo é compartilhado do Microsoft 365

- A propriedade do documento é

- A extensão de arquivo é

- O nome do documento contém palavras ou frases

- O tamanho do documento é igual ou maior que

- Documento criado por

- Documento criado por membro do

Condições que as contas do OneDrive dão suporte

- O conteúdo contém

- O conteúdo é compartilhado do Microsoft 365

- A propriedade do documento é

- A extensão de arquivo é

- O nome do documento contém palavras ou frases

- O tamanho do documento é igual ou maior que

- Documento criado por

- Documento criado por membro do

- Documento é compartilhado

Suporte a mensagens de chat e canal do Teams de condições

- O conteúdo contém

- O nível de risco interno para Proteção Adaptável é

- O conteúdo é compartilhado do Microsoft 365

- Domínio do destinatário é -Destinatário é

- O remetente é

- O domínio do remetente é

Condições com suporte para pontos de extremidade

- O conteúdo contém

- O conteúdo não é rotulado (arquivos PDF e Office têm suporte total).

Essa condição detecta conteúdo que não tem um rótulo de confidencialidade aplicado. Para ajudar a garantir que apenas tipos de arquivo com suporte sejam detectados, você deve usar essa condição com a extensão Arquivo ouTipo de arquivo são condições. - O documento não pôde ser verificado

Essa condição se aplica a arquivos que não podem ser verificados por um dos seguintes motivos:

- O arquivo contém um ou mais erros transitórios de extração de texto

– O arquivo é protegido por senha

- O tamanho do arquivo excede o limite com suporte (Tamanhos máximos de arquivo: 64 MB para arquivos não compactados; 256 MB para arquivos compactados) - O nome do documento contém palavras ou frases.

Detecta documentos com nomes de arquivo que contêm qualquer uma das palavras ou frases especificadas, por exemplo:file,credit card,patent, etc. - O nome do documento corresponde aos padrões

Detecta documentos em que o nome do arquivo corresponde a padrões específicos. Para definir os padrões, use curingas. Para obter informações sobre padrões regex, consulte a documentação de Expressão Regular aqui. - Documento ou anexo é protegido por senha

Essa condição detecta apenas arquivos protegidos abertos. Arquivos CRIPTOGRAFADOS PDF, Office, .ZIP, .7z e Symantec PGP têm suporte total. - A propriedade Document é Detecta documentos com propriedades personalizadas que correspondem a valores especificados. Por exemplo:

Department = 'Marketing',Project = 'Secret'. - O tamanho do documento é igual ou maior que

Detecta documentos com tamanhos de arquivo iguais ou maiores que o valor especificado.Importante

Recomendamos definir essa condição para detectar itens maiores que 100KB de tamanho.

- A extensão de arquivo é

- Tipo de arquivo é

- A verificação não foi concluída

Essa condição se aplica quando a verificação de um arquivo foi iniciada, mas interrompida antes que todo o arquivo fosse verificado. O principal motivo para uma verificação incompleta é que o texto extraído no arquivo excede o tamanho máximo permitido. (Tamanhos máximos para texto extraído: arquivos não compactados: 4 MB; Arquivos compactados: N=1000 / Tempo de extração = 5 minutos.) - O usuário acessou um site confidencial do Microsoft Edge Para obter mais informações, consulte Cenário 6 Monitorar ou restringir atividades do usuário em domínios de serviço confidenciais (versão prévia).

- O nível de risco interno para Proteção Adaptável é

Confira também: Atividades de ponto de extremidade em que você pode monitorar e agir.

Observação

Requisitos do sistema operacional para condições na versão prévia.

Para usar qualquer uma dessas condições, seus dispositivos de ponto de extremidade devem estar executando um dos seguintes sistemas operacionais:

Windows 11 23H2:4 de dezembro de 2023 —KB5032288 (compilações do sistema operacional 22621.2792 e 22631.2792) Versão prévia

Windows 11 22H2:4 de dezembro de 2023 — KB5032288 (compilações do sistema operacional 22621.2792 e 22631.2792) Versão prévia – Suporte da Microsoft

Windows 11 21H2:12 de dezembro de 2023 —KB5033369 (build do sistema operacional 22000.2652) – Suporte da Microsoft

Windows 10 22H2:30 de novembro de 2023 —KB5032278 (compilação do sistema operacional 19045.3758) Versão prévia – Suporte da Microsoft

Windows 10 21H2:30 de novembro de 2023 —KB5032278 (compilação do sistema operacional 19045.3758) Versão prévia – Suporte da Microsoft

Windows Server 2022/2019:14 de novembro de 2023 — KB5032198 (build do sistema operacional 20348.2113) – Suporte da Microsoft (ou posterior)

Importante

Para obter informações sobre os requisitos da Adobe para usar recursos de DLP (Prevenção Contra Perda de Dados do Microsoft Purview) com arquivos PDF, consulte este artigo da Adobe: Proteção de Informações do Microsoft Purview Suporte no Acrobat.

As instâncias de condições dão suporte

- O conteúdo contém

- O conteúdo é compartilhado do Microsoft 365

Suporte a repositórios locais de condições

- O conteúdo contém

- A extensão de arquivo é

- A propriedade do documento é

Condições que o Power BI dá suporte

- O conteúdo contém

Grupos de condições

Às vezes, você precisa de uma regra para identificar apenas uma coisa, como todo o conteúdo que contém um Número de Segurança Social dos EUA, que é definido por um único SIT. No entanto, em muitos cenários em que os tipos de itens que você está tentando identificar são mais complexos e, portanto, mais difíceis de definir, mais flexibilidade na definição de condições é necessária.

Por exemplo, para identificar conteúdo sujeito à HIPAA (Lei de Seguro de Saúde) dos EUA, você precisa procurar:

Conteúdo que apresente tipos específicos de informações confidenciais, como um Número de Seguro Social dos EUA ou Número da DEA (Agência de Combate às Drogas dos EUA).

E

Conteúdo que é mais difícil de identificar, como comunicações sobre cuidados de um paciente ou descrições de serviços médicos fornecidos. Identificar esse conteúdo requer a combinação de palavras-chave de listas de palavras-chave muito extensas, como a Classificação Internacional de Doenças (ICD-9-CM ou ICD-10-CM).

Você pode identificar esse tipo de dados agrupando condições e usando operadores lógicos (AND, OR) entre os grupos.

Para a Lei de Seguro de Saúde dos EUA (HIPPA), as condições são agrupadas assim:

O primeiro grupo contém os SITs que identificam um indivíduo e o segundo grupo contém os SITs que identificam o diagnóstico médico.

As condições podem ser agrupadas e unidas por operadores boolianos (AND, OR, NOT) para que você defina uma regra informando o que deve ser incluído e definindo exclusões em um grupo diferente unido ao primeiro por um NOT. Para saber mais sobre como o DLP do Purview implementa boolianos e grupos aninhados, consulte Design de regras complexas.

Limitações da plataforma DLP para condições

| Predicado | Workload | Limite | Custo da Avaliação |

|---|---|---|---|

| Conteúdo contém | EXO/SPO/ODB | 125 SITs por regra | Alto |

| O conteúdo é compartilhado do Microsoft 365 | EXO/SPO/ODB | - | Alto |

| O endereço IP do remetente é | EXO | Comprimento <de intervalo individual = 128; Contagem <= 600 | Baixo |

| O remetente substituiu a dica de política | EXO | - | Baixo |

| O remetente é | EXO | Comprimento de <email individual = 256; Contagem <= 600 | Médio |

| O remetente é um membro do | EXO | Contagem <= 600 | Alto |

| O domínio do remetente é | EXO | Tamanho do nome do domínio <= 67; Contagem <= 600 | Baixo |

| O endereço do remetente contém palavras | EXO | Comprimento <de palavra individual = 128; Contagem <= 600 | Baixo |

| O endereço do remetente corresponde aos padrões | EXO | Comprimento <regex = 128 char; Contagem <= 600 | Baixo |

| O atributo AD do Remetente contém palavras | EXO | Comprimento <de palavra individual = 128; Contagem <= 600 | Médio |

| O atributo do AD do remetente corresponde aos padrões | EXO | Comprimento <regex = 128 char; Contagem <= 600 | Médio |

| O conteúdo dos anexos de email não pode ser verificado | EXO | Tipos de arquivos compatíveis | Baixo |

| Verificação incompleta do conteúdo do anexo de email | EXO | Tamanho > 1 MB | Baixo |

| O anexo é protegido por senha | EXO | Tipos de arquivo: arquivos do Office, .PDF, .ZIP e 7z | Baixo |

| A extensão de arquivo do anexo é | EXO/SPO/ODB | Contagem <= 600 por regra | Alto |

| O destinatário é um membro do | EXO | Contagem <= 600 | Alto |

| O domínio do destinatário é | EXO | Tamanho do nome do domínio <= 67; Contagem <= 5000 | Baixo |

| O destinatário é | EXO | Comprimento de <email individual = 256; Contagem <= 600 | Baixo |

| O endereço do destinatário contém palavras | EXO | Comprimento <de palavra individual = 128; Contagem <= 600 | Baixo |

| O endereço do destinatário corresponde aos padrões | EXO | Contagem <= 300 | Baixo |

| O nome do documento contém palavras ou frases | EXO | Comprimento <de palavra individual = 128; Contagem <=600 | Baixo |

| Nome do documento corresponde a padrões | EXO | Comprimento <regex = 128 char; Contagem <= 300 | Baixo |

| A propriedade do documento é | EXO/SPO/ODB | - | Baixo |

| O tamanho do documento é igual ou maior que | EXO | - | Baixo |

| O assunto contém palavras ou frases | EXO | Comprimento <de palavra individual = 128; Contagem <= 600 | Baixo |

| Cabeçalho contém palavras ou frases | EXO | Comprimento <de palavra individual = 128; Contagem <= 600 | Baixo |

| Assunto ou corpo contém palavras ou frases | EXO | Comprimento <de palavra individual = 128; Contagem <= 600 | Baixo |

| O conjunto de caracteres de conteúdo contém palavras | EXO | Contagem <= 600 | Baixo |

| O cabeçalho corresponde aos padrões | EXO | Comprimento <regex = 128 char; Contagem <= 300 | Baixo |

| O assunto corresponde aos padrões | EXO | Comprimento <regex = 128 char; Contagem <= 300 | Baixo |

| Sujeito ou corpo corresponde a padrões | EXO | Comprimento <regex = 128 char; Contagem <= 300 | Baixo |

| Tipo de mensagem é | EXO | - | Baixo |

| Tamanho da mensagem | EXO | - | Baixo |

| Com importância | EXO | - | Baixo |

| O atributo AD do Remetente contém palavras | EXO | Cada par de valor da chave de atributo: tem comprimento <Regex = 128 char; Contagem <= 600 | Médio |

| O atributo do AD do remetente corresponde aos padrões | EXO | Cada par de valor da chave de atributo: tem comprimento <Regex = 128 char; Contagem <= 300 | Médio |

| Documento contém palavras | EXO | Comprimento <de palavra individual = 128; Contagem <= 600 | Médio |

| Padrões de correspondência de documento | EXO | Comprimento <regex = 128 char; Contagem <= 300 | Médio |

Ações

Qualquer item que passe pelo filtro de condições terá todas as ações definidas na regra aplicada a ele. Você precisará configurar as opções necessárias para dar suporte à ação. Por exemplo, se você selecionar o Exchange com a ação Restringir acesso ou criptografar o conteúdo em locais do Microsoft 365 , você precisará escolher entre estas opções:

- Impedir que os usuários acessem o conteúdo compartilhado do SharePoint, do OneDrive e do Teams

- Bloqueie todo mundo. Somente o proprietário do conteúdo, o último modificador e o administrador do site continuarão a ter acesso

- Bloqueie apenas pessoas de fora de sua organização. Os usuários dentro de sua organização continuarão a ter acesso.

- Criptografar mensagens de email (aplica-se somente ao conteúdo do Exchange)

As ações disponíveis em uma regra dependem dos locais selecionados. As ações disponíveis para cada local individual estão listadas abaixo.

Importante

Para locais do SharePoint e do OneDrive, os documentos serão bloqueados proativamente logo após a detecção de informações confidenciais (independentemente de o documento ser compartilhado ou não) para todos os usuários externos; os usuários internos continuarão a ter acesso ao documento.

Ações com suporte: Exchange

Quando as regras de política DLP são aplicadas no Exchange, elas podem estar parando, não parando ou nenhuma delas. A maioria das regras compatíveis com o Exchange não está parando. As ações sem interrupção são avaliadas e aplicadas imediatamente antes de processar as regras e políticas subsequentes, conforme descrito nos locais de serviço hospedados anteriormente neste artigo.

No entanto, quando uma ação de interrupção é disparada por uma regra de política DLP, o Purview interrompe o processamento de quaisquer regras subsequentes. Por exemplo, quando a ação Restringir acesso ou criptografar o conteúdo em locais do Microsoft 365 é disparada, nenhuma regra ou política adicional é processada.

No caso de uma ação não ser interrompida nem sem interrupções, o Purview aguarda o resultado da ação ocorrer antes de continuar. Portanto, quando um email de saída dispara a mensagem Encaminhar a mensagem para aprovação para a ação do gerenciador do remetente , o Purview aguarda para obter a decisão do gerente sobre se o email pode ou não ser enviado. Se o gerente aprovar, a ação se comportará como uma ação sem interrupções e as regras subsequentes serão processadas. Por outro lado, se o gerente rejeitar o envio do email, encaminhe a mensagem para aprovação para o gerente do remetente se comportar como uma ação de interrupção e bloquear o envio do email; nenhuma regra ou polícia subsequente é processada.

A tabela a seguir lista as ações que o Exchange dá suporte e indica se elas estão parando ou não parando.

| Ação | Interrupção/interrupção |

|---|---|

| Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365 | Travar |

| Definir cabeçalhos | Sem interrupções |

| Remover cabeçalho | Sem interrupções |

| Redirecionar a mensagem para usuários específicos | Sem interrupções |

| Encaminhar a mensagem para aprovação para o gerente do remetente | Nenhum |

| Encaminhar a mensagem para aprovação para aprovadores específicos | Nenhum |

| Adicionar destinatário à caixa To | Sem interrupções |

| Adicionar destinatário à caixa Cc | Sem interrupções |

| Adicionar destinatário à caixa Bcc | Sem interrupções |

| Adicionar o gerenciador do remetente como destinatário | Sem interrupções |

| Remover a criptografia de mensagens e a proteção de direitos | Sem interrupções |

| Assunto de Email de pré-end | Sem interrupções |

| Adicionar Isenção de Responsabilidade HTML | Sem interrupções |

| Modificar Email assunto | Sem interrupções |

| Entregar a mensagem à quarentena hospedada | Travar |

| Aplicar identidade visual a mensagens criptografadas | Sem interrupções |

Dica

Para a ação Aplicar identidade visual a mensagens criptografadas, se você já tiver Criptografia de Mensagens do Microsoft Purview implementado, os modelos aparecerão automaticamente na lista suspensa. Se você quiser implementar Criptografia de Mensagens do Microsoft Purview, consulte Adicionar a marca da sua organização ao seu Criptografia de Mensagens do Microsoft Purview mensagens criptografadas para obter informações em segundo plano sobre criptografia de mensagens e como criar e configurar sua identidade visual Modelos.

Para obter mais informações sobre as ações que o Exchange dá suporte, incluindo valores do PowerShell, consulte: Referência de condições e ações de prevenção contra perda de dados.

Ações com suporte: SharePoint

- Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365

Ações com suporte: OneDrive

- Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365

Ações com suporte: Chat do Teams e Mensagens de Canal

- Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365

Ações com suporte: dispositivos

Você pode dizer ao DLP para Audit only, Block with overrideou Block (as ações) essas atividades de usuário para dispositivos integrados.

- Restringir o acesso ou criptografar conteúdo em locais do Microsoft 365

- Auditar ou restringir atividades quando os usuários acessam sites confidenciais em navegadores do Microsoft Edge em dispositivos Windows

- Auditar ou restringir atividades em dispositivos

- Atividades de domínio de serviço e navegador

- Atividades de arquivo para todos os aplicativos

- Atividades de aplicativo restrito

- Atividades de arquivos para aplicativos em grupos de aplicativos restritos (visualização)

Restringir o acesso ou criptografar conteúdo em locais do Microsoft 365

Use isso para impedir que os usuários recebam email ou acessem itens compartilhados do SharePoint, OneDrive, Teams e PowerBI. Essa ação pode bloquear todos ou bloquear apenas pessoas que estão fora de sua organização.

Auditar ou restringir atividades quando os usuários acessam sites confidenciais em navegadores do Microsoft Edge em dispositivos Windows

Use essa ação para controlar quando os usuários tentarem:

| Atividade | Descrição/opções |

|---|---|

| Imprimir o site | Detecta quando os usuários tentam imprimir um site protegido de dispositivos integrados. |

| Copiar dados do site | Detecta quando os usuários tentam copiar dados de um site protegido de dispositivos integrados. |

| Salvar o site como arquivos locais (Save-As) | Detecta quando os usuários tentam salvar um site protegido como arquivos locais de um dispositivo integrado. |

Auditar ou restringir atividades em dispositivos

Use isso para restringir as atividades do usuário por atividades de domínio de serviço e navegador, atividades de arquivo para todos os aplicativos, atividades de aplicativo restrito. Para usar Auditoria ou restringir atividades em dispositivos, você precisa configurar opções em configurações DLP e na política na qual deseja usá-las. Consulte Aplicativos restritos e grupos de aplicativos para obter mais informações.

Atividades de domínio de serviço e navegador

Quando você configura os domínios do serviço de nuvem Permitir/Bloquear e a lista de navegadores não permitidos (consulte Navegador e restrições de domínio para dados confidenciais) e um usuário tenta carregar um arquivo protegido em um domínio de serviço de nuvem ou acessá-lo de um navegador não permitido, você pode configurar a ação de política para Audit only, Block with overrideou Block a atividade.

| Atividade | Descrição/opções |

|---|---|

| Carregar em um domínio ou acesso de serviços de nuvem restritos de um aplicativo não permitido | Detecta quando arquivos protegidos são bloqueados ou permitidos para serem carregados em domínios de serviço de nuvem. Consulte Restrições de navegador e domínio a dados confidenciais e Ao Cenário 6 Monitor ou restrição de atividades do usuário em domínios de serviço confidenciais). |

| Colar em navegadores com suporte | Detecta quando os usuários colam informações confidenciais em um campo de texto ou formulário Web usando o Microsoft Edge, o Google Chrome (com a extensão do Microsoft Purview) ou o Mozilla Firefox (com a extensão do Microsoft Purview). A avaliação é independente da classificação do arquivo de origem. Para obter mais informações, confira: Atividades do ponto de extremidade em que você pode monitorar e agir. |

Atividades de arquivo para todos os aplicativos

Com a opção Atividades de arquivo para todos os aplicativos , você seleciona Não restringir atividades de arquivo ou Aplicar restrições a atividades específicas. Quando você seleciona Aplicar restrições a atividades específicas, as ações selecionadas aqui são aplicadas quando um usuário acessa um item protegido por DLP.

| Atividade | Descrição/opções |

|---|---|

| Copiar para a área de transferência | Detecta quando arquivos protegidos são copiados para a área de transferência em um dispositivo integrado. Para obter mais informações, confira Atividades do Ponto de Extremidade em que você pode monitorar e tomar medidas e Copiar para o comportamento da área de transferência |

| Copiar para um dispositivo removível | Detecta quando arquivos protegidos são copiados ou movidos de um dispositivo integrado para um dispositivo USB removível. Para obter mais informações, consulte Grupos de dispositivos USB removíveis. |

| Copiar para um compartilhamento de rede | Detecta quando arquivos protegidos são copiados ou movidos de um dispositivo integrado para qualquer compartilhamento de rede. Para obter mais informações, consulte Cobertura e exclusões de compartilhamento de rede. |

| Detecta quando um arquivo protegido é impresso de um dispositivo integrado. Para obter mais informações, consulte Grupos de impressoras. | |

| Copiar ou mover usando o aplicativo Bluetooth não permitido | Detecta quando um arquivo protegido é copiado ou movido de um dispositivo Windows integrado usando um aplicativo Bluetooth não permitido. Para obter mais informações, confira Aplicativos Bluetooth não permitidos (restritos). Isso não tem suporte para macOS. |

| Copiar ou mover usando RDP | Detecta quando os usuários copiam ou movem arquivos protegidos de um dispositivo Windows integrado para outro local usando RDP. Isso não tem suporte para macOS. |

Atividades de aplicativo restrito

Anteriormente chamados de aplicativos não permitidos, as atividades restritas do aplicativo são aplicativos nos quais você deseja colocar restrições. Você define esses aplicativos em uma lista nas configurações de DLP do Ponto de Extremidade. Quando um usuário tenta acessar um arquivo protegido por DLP usando um aplicativo que está na lista, você pode Audit only, Block with overrideou Block a atividade. As ações DLP definidas em atividades de aplicativo restrito serão substituídas se o aplicativo for membro do grupo de aplicativos restritos. Em seguida, as ações definidas no grupo de aplicativos restritos são aplicadas.

| Atividade | Descrição/opções |

|---|---|

| Acesso por aplicativos retricted | Detecta quando aplicativos não permitidos tentam acessar arquivos protegidos em um dispositivo Windows integrado. Para obter mais informações, confira Aplicativos restritos e grupos de aplicativos. |

Atividades de arquivos para aplicativos em grupos de aplicativos restritos (visualização)

Você define seus grupos de aplicativos restritos em configurações de DLP do Ponto de Extremidade e adiciona grupos de aplicativos restritos às suas políticas. Ao adicionar um grupo de aplicativos restrito a uma política, você deve selecionar uma destas opções:

- Não restringir a atividade do arquivo

- Aplicar restrições a todas as atividades

- Aplicar restrições a atividades específicas

Quando você seleciona uma das opções Aplicar restrições e um usuário tenta acessar um arquivo protegido por DLP usando um aplicativo que está no grupo de aplicativos restrito, você pode Audit only, Block with overrideou Block por atividade. As ações DLP que você define aqui substituem ações definidas em atividades de aplicativo restrito e atividades de arquivo para todos os aplicativos para o aplicativo.

Para obter mais informações, consulte Aplicativos restritos e grupos de aplicativos para obter mais informações

Observação

O local dos dispositivos fornece muitas sub-atividades (condições) e ações. Para saber mais, confira Atividades do Ponto de Extremidade em que você pode monitorar e agir.

Importante

A condição Copiar para área de transferência detecta quando um usuário copia informações de um arquivo protegido para a área de transferência. Use Copiar para área de transferência para bloquear, bloquear com substituição ou auditoria quando os usuários copiarem informações de um arquivo protegido.

A condição Colar para navegadores com suporte detecta quando um usuário tenta colar texto confidencial em um campo de texto ou formulário Web usando o Microsoft Edge, o Google Chrome com a extensão do Microsoft Purview ou o Mozilla Firefox com a extensão do Microsoft Purview , independentemente de onde essas informações vieram. Use Colar para bloquear , bloquear com substituição ou auditar navegadores com suporte quando os usuários colarem informações confidenciais em um campo de texto ou formulário Web.

Ações de instâncias

- Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365

- Restringir aplicativos de terceiros

Ações de repositórios locais

- Restrinja o acesso ou remova arquivos locais.

- Impedir que as pessoas acessem arquivos armazenados em repositórios locais

- Definir permissões no arquivo (permissões herdadas da pasta pai)

- Mover o arquivo de onde ele é armazenado para uma pasta de quarentena

Consulte ações de repositório local do DLP para obter detalhes completos.

Ações do Power BI

- Notificar usuários com dicas de política e email

- Enviar alertas ao Administrador

Ações disponíveis ao combinar locais

Se você selecionar Exchange e qualquer outro local único para a política a ser aplicada, o

- Restrinja o acesso ou criptografe o conteúdo em locais do Microsoft 365 e todas as ações para as ações de localização que não são do Exchange estão disponíveis.

Se você selecionar dois ou mais locais que não sejam exchange para a política a ser aplicada, o

- Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365 e todas as ações para ações de locais que não são do Exchange estarão disponíveis.

Por exemplo, se você selecionar os locais exchange e dispositivos, essas ações estarão disponíveis:

- Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365

- Auditar ou restringir atividades em dispositivos Windows

Se você selecionar Dispositivos e Instâncias, essas ações estarão disponíveis:

- Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365

- Auditar ou restringir atividades em dispositivos Windows

- Restringir aplicativos de terceiros

Se uma ação entra em vigor ou não depende de como você configura o modo da política. Você pode optar por executar a política no modo de simulação com ou sem mostrar a dica de política selecionando a opção Executar a política no modo de simulação . Você opta por executar a política assim que ela for criada selecionando a opção Ativar imediatamente ou pode optar por salvá-la e voltar para ela mais tarde selecionando a opção Manter desativada .

Limitações da plataforma DLP para ações

| Nome da ação | Workload | Limites |

|---|---|---|

| Restringir o acesso ou criptografar conteúdo no Microsoft 365 | EXO/SPO/ODB | |

| Definir cabeçalhos | EXO | |

| Remover cabeçalho | EXO | |

| Redirecionar a mensagem para usuários específicos | EXO | Total de 100 em todas as regras DLP. Não pode ser DL/SG |

| Encaminhar a mensagem para aprovação para o gerente do remetente | EXO | O gerenciador deve ser definido no AD |

| Encaminhar a mensagem para aprovação para aprovadores específicos | EXO | Grupos não há suporte |

| Adicionar destinatário à caixa To | EXO | Contagem <de destinatários = 10; Não pode ser DL/SG |

| Adicionar destinatário à caixa Cc | EXO | Contagem <de destinatários = 10; Não pode ser DL/SG |

| Adicionar destinatário à caixa Bcc | EXO | Contagem <de destinatários = 10; Não pode ser DL/SG |

| Adicionar o gerenciador do remetente como destinatário | EXO | O atributo manager deve ser definido no AD |

| Aplicar isenção de responsabilidade HTML | EXO | |

| Assunto prepend | EXO | |

| Aplicar criptografia de mensagem | EXO | |

| Remover criptografia de mensagem | EXO |

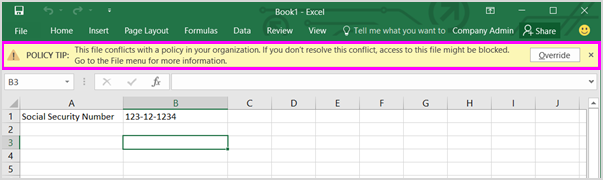

Notificações de usuário e dicas de política

Quando um usuário tenta uma atividade em um item confidencial em um contexto que atende às condições de uma regra (por exemplo, conteúdo como uma pasta de trabalho do Excel em um site do OneDrive que contém informações pessoais identificáveis (PII) e é compartilhado com um convidado, você pode informá-los sobre isso por meio de emails de notificação do usuário e pop-ups de dica de política no contexto. Essas notificações são úteis porque aumentam a conscientização e ajudam a educar as pessoas sobre as políticas de DLP da sua organização.

Importante

- Os emails de notificação são enviados desprotegidos.

- Email notificações só têm suporte para os serviços do Microsoft 365.

Email suporte a notificações por local selecionado

| Local selecionado | Email notificações com suporte |

|---|---|

| Dispositivos | – Sem suporte |

| Exchange + Dispositivos | – Com suporte para o Exchange – não há suporte para dispositivos |

| Exchange | -Suportado |

| SharePoint + Dispositivos | – Com suporte para o SharePoint – não há suporte para dispositivos |

| SharePoint | -Suportado |

| Exchange + SharePoint | – Com suporte para Exchange – com suporte para o SharePoint |

| Dispositivos + SharePoint + Exchange | - Não há suporte para dispositivos – com suporte para o SharePoint com suporte para Exchange |

| Teams | – Sem suporte |

| OneDrive | – Com suporte para o OneDrive para trabalho ou escola – não há suporte para dispositivos |

| Power-BI | – Sem suporte |

| Instâncias | – Sem suporte |

| Repositórios locais | – Sem suporte |

| Exchange + SharePoint + OneDrive | – Com suporte para Exchange – com suporte para SharePoint – com suporte para o OneDrive |

Você também pode dar às pessoas a opção de substituir a política, para que elas não sejam bloqueadas se tiverem uma necessidade comercial válida ou se a política estiver detectando um falso positivo.

As notificações do usuário e as opções de configuração de dicas de política variam dependendo dos locais de monitoramento selecionados. Se você tiver selecionado:

- Exchange

- SharePoint

- OneDrive

- Chat e Canal do Teams

- Instâncias

Você pode habilitar/desabilitar notificações de usuário para vários aplicativos da Microsoft, consulte Referência de dicas de política de prevenção contra perda de dados

- Você pode habilitar/desabilitar notificações com uma dica de política.

- notificações por email para o usuário que enviou, compartilhou ou modificou pela última vez o conteúdo OR

- notificar pessoas específicas

e personalize o texto de email, o assunto e o texto da dica de política.

Para obter informações detalhadas sobre como personalizar emails de notificação do usuário final, consulte Personalizado notificações por email.

Se você selecionou dispositivos somente, você terá todas as mesmas opções disponíveis para Exchange, SharePoint, OneDrive, Teams Chat e Canal e Instâncias, além da opção de personalizar o título de notificação e o conteúdo que aparece no dispositivo Windows 10/11.

Você pode personalizar o título e o corpo do texto usando os parâmetros a seguir.

| Nome comum | Parâmetro | Exemplo |

|---|---|---|

| nome do arquivo | %%FileName%% | Contoso doc 1 |

| nome do processo | %%ProcessName%% | Word |

| nome da política | %%PolicyName%% | Contoso altamente confidencial |

| ação | %%AppliedActions%% | colar o conteúdo do documento da área de transferência para outro aplicativo |

Caractere de mensagem personalizado limita pop-ups

As notificações de usuário estão sujeitas aos seguintes limites de caracteres:

| Variável | Limite de caracteres |

|---|---|

DLP_MAX-SIZE-TITLE |

120 |

DLP_MAX-SIZE-CONTENT |

250 |

DLP_MAX-SIZE-JUSTIFICATION |

250 |

%%AppliedActions%% substitui esses valores no corpo da mensagem:

| nome comum da ação | valor substituído pelo parâmetro %%AppliedActions%% |

|---|---|

| copiar para o armazenamento removível | gravação no armazenamento removível |

| copiar para compartilhamento de rede | gravando em um compartilhamento de rede |

| Imprimir | Impressão |

| colar da área de transferência | colar da área de transferência |

| copiar via bluetooth | transfering via Bluetooth |

| abrir com um aplicativo não permitido | abrir com este aplicativo |

| copiar para uma área de trabalho remota (RDP) | transferindo para a área de trabalho remota |

| carregar em um site não permitido | carregando para este site |

| acessando o item por meio de um navegador não permitido | abrir com este navegador |

Usando este texto personalizado

%%AppliedActions%% Nome do arquivo %%FileName%% via %%ProcessName%% não é permitido pela sua organização. Selecione 'Permitir' se você quiser ignorar a política %%PolicyName%%

produz este texto na notificação personalizada:

colar da área de transferência Nome do Arquivo: Contoso doc 1 por meio de WINWORD.EXE não é permitido pela sua organização. Selecione o botão 'Permitir' se você quiser ignorar a política Contoso altamente confidencial

Você pode localizar suas dicas de política personalizada usando o cmdlet Set-DlpComplianceRule -NotifyPolicyTipCustomTextTranslations.

Observação

Notificações de usuário e dicas de política não estão disponíveis para o local local

Apenas a dica de política da prioridade mais alta e restritiva será exibida. Por exemplo, uma dica de política de uma regra que bloqueia o acesso ao conteúdo será mostrada em detrimento de uma dica de política de uma regra que simplesmente envia uma notificação. Isso impede que as pessoas vejam uma cascata de dicas de política.

Para saber mais sobre a configuração e o uso da dica de política e notificação do usuário, incluindo como personalizar o texto de notificação e dica, consulte

Referências de dica de política

Detalhes sobre o suporte para dicas de política e notificações para diferentes aplicativos podem ser encontrados aqui:

- Referência de dicas da política de prevenção contra perda de dados do Outlook para Microsoft 365

- Referência de dicas da política de prevenção contra perda de dados do Outlook na Web

- A dica de política de prevenção contra perda de dados faz referência ao SharePoint no Microsoft 365 e no OneDrive. Cliente Web

Bloqueio e notificações no SharePoint no Microsoft 365 e no OneDrive

A tabela a seguir mostra o comportamento de bloqueio e notificação de DLP para políticas que estão no escopo do SharePoint no Microsoft 365 e no OneDrive.

| Condições | Configuração de ações | Configuração de notificação do usuário | Configuração de Relatórios de Incidentes | Comportamento de bloqueio e notificação |

|---|---|---|---|---|

| - O conteúdo é compartilhado do Microsoft 365- com pessoas fora da minha organização | Nenhuma ação está configurada | - Notificações de usuário definidascomoUsuários de Notificação no serviço Office 365 com uma dica de política são selecionadas - Notificar o usuário que enviou, compartilhou ou modificou pela última vez o conteúdo selecionado- | - Enviar um alerta aos administradores quando ocorre uma correspondência de regra definida como Em- Enviar alerta sempre que uma atividade corresponde à regra definida comoRelatórios de incidentes de email em- uso para notificá-lo quando uma correspondência de política ocorre definida como Ativado | As notificações serão enviadas somente quando um arquivo for compartilhado com um usuário externo e um usuário externo acessar o arquivo. |

| - O conteúdo é compartilhado do Microsoft 365- somente com pessoas dentro da minha organização | Nenhuma ação está configurada | - Notificações de usuário definidascomoUsuários de Notificação no serviço Office 365 com uma dica de política são selecionadas - Notificar o usuário que enviou, compartilhou ou modificou pela última vez o conteúdo selecionado- | - Enviar um alerta aos administradores quando ocorrer uma correspondência de regra definida como Em- Enviar alerta sempre que uma atividade corresponder à regra é selecionada - Use relatórios de incidentes de email para notificá-lo quando ocorrer uma correspondência de política definida como Ativado | As notificações são enviadas quando um arquivo é carregado |

| - O conteúdo é compartilhado do Microsoft 365- somente com pessoas dentro da minha organização | - Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365 é selecionado - Impedir que os usuários recebam email ou acessem arquivos compartilhados do SharePoint, OneDrive e Teams é selecionado -Bloquear todos está selecionado |

- Notificações de usuário definidascomoUsuários de Notificação no serviço Office 365 com uma dica de política são selecionadas - Notificar o usuário que enviou, compartilhou ou modificou pela última vez o conteúdo selecionado- | - Enviar um alerta aos administradores quando ocorre uma correspondência de regra definida como Em- Enviar alerta sempre que uma atividade corresponder à regra é definida como Relatóriosdeincidentes de email em - uso para notificá-lo quando uma correspondência de política ocorre definida como Ativado | – O acesso a arquivos confidenciais é bloqueado assim que eles são carregados - Notificações são enviadas quando um arquivo é carregado |

| - O conteúdo é compartilhado do Microsoft 365- com pessoas fora da minha organização | - Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365 é selecionado - Bloquear usuários de receber email ou acessar arquivos compartilhados do SharePoint, OneDrive e Teams é selecionado - Bloquear somente pessoas fora de sua organização está selecionado | - Notificações de usuário definidascomoUsuários de Notificação no serviço Office 365 com uma dica de política são selecionadas - Notificar o usuário que enviou, compartilhou ou modificou pela última vez o conteúdo selecionado- | - Enviar um alerta aos administradores quando ocorrer uma correspondência de regra definida como Em- Enviar alerta sempre que uma atividade corresponder à regra é selecionada - Use relatórios de incidentes de email para notificá-lo quando ocorrer uma correspondência de política definida como Ativado | – O acesso a um arquivo confidencial é bloqueado assim que ele é carregado, independentemente de o documento ser compartilhado ou não para todos os usuários externos.- Se as informações confidenciais forem adicionadas a um arquivo após serem compartilhadas e acessadas por um usuário fora da organização, os alertas e os relatórios de incidentes serão enviados - se o documento contiver informações confidenciais antes de ser carregado, o compartilhamento externo será bloqueado proativamente. Como o compartilhamento externo nesse cenário é bloqueado quando o arquivo é carregado, nenhum alerta ou relatórios de incidentes são enviados. A supressão dos alertas e relatórios de incidentes foi projetada para evitar uma enxurrada de alertas ao usuário para cada arquivo bloqueado. – O bloqueio proativo será exibido como evento no Log de Auditoria e na Explorer de Atividades. |

| - O conteúdo é compartilhado do Microsoft 365- com pessoas fora da minha organização | - Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365 está selecionado - Bloquear usuários de receber email ou acessar arquivos compartilhados do SharePoint, OneDrive e Teams é selecionado - Bloquear que todos estejam selecionados | - Notificações de usuário definidascomoUsuários de Notificação no serviço Office 365 com uma dica de política são selecionadas - Notificar o usuário que enviou, compartilhou ou modificou pela última vez o conteúdo selecionado- | - Enviar um alerta aos administradores quando ocorrer uma correspondência de regra definida como Em- Enviar alerta sempre que uma atividade corresponder à regra é selecionada - Use relatórios de incidentes de email para notificá-lo quando ocorrer uma correspondência de política definida como Ativado | As notificações são enviadas quando um arquivo é compartilhado com um usuário externo e um usuário externo acessa esse arquivo. |

| - O conteúdo é compartilhado do Microsoft 365 | - Restringir o acesso ou criptografar o conteúdo em locais do Microsoft 365 é selecionado - Bloquear somente pessoas que tiveram acesso ao conteúdo por meio da opção "Qualquer pessoa com o link" está selecionada. | - As notificações de usuário definidas como Usuários- de Notificação em Office 365 serviço com uma dica de política são selecionadas. - Notificar o usuário que enviou, compartilhou ou modificou pela última vez o conteúdo é selecionado | - Enviar um alerta aos administradores quando ocorrer uma correspondência de regra definida como Em- Enviar alerta sempre que uma atividade corresponder à regra é selecionada - Use relatórios de incidentes de email para notificá-lo quando ocorrer uma correspondência de política definida como Ativado | As notificações são enviadas assim que um arquivo é carregado. |

Saiba mais URL

Os usuários podem querer saber por que suas atividades estão sendo bloqueadas. Você pode configurar um site ou uma página que explique mais sobre suas políticas. Quando você seleciona Fornecer uma URL de conformidade para que o usuário final saiba mais sobre as políticas da sua organização (disponível apenas para o Exchange), e o usuário recebe uma notificação de dica de política no Outlook Win 32, o link Saiba mais apontará para a URL do site que você fornece. Essa URL tem prioridade sobre a URL de conformidade global configurada com Set-PolicyConfig -ComplainceURL.

Importante

Você deve configurar o site ou a página para a qual saiba mais pontos do zero. O Microsoft Purview não fornece essa funcionalidade fora da caixa.

Substituições do usuário

A intenção das substituições de usuário é dar aos usuários uma maneira de ignorar, com justificativa, ações de bloqueio de política DLP em itens confidenciais no Exchange, SharePoint, OneDrive ou Teams, para que eles possam continuar seu trabalho. As substituições de usuário só são habilitadas quando notificar usuários em serviços de Office 365 com uma dica de política está habilitada, portanto, as substituições de usuário andam lado a lado com dicas de Notificações e Política.

Observação

As substituições de usuário não estão disponíveis para o local dos repositórios locais.

Normalmente, as substituições de usuário são úteis quando sua organização está lançando uma política pela primeira vez. Os comentários que você obtém de quaisquer justificativas de substituição e identificação de falsos positivos ajudam a ajustar a política.

- Se as dicas de política na regra mais restritiva permitir que as pessoas substituam a regra, substituir essa regra também substitui quaisquer outras regras que o conteúdo correspondeu.

Justificativa comercial X-Header

Quando um usuário substitui um bloco com ação de substituição em um email, a opção de substituição e o texto fornecido são armazenados no log de auditoria e no cabeçalho X de email. Para exibir as substituições de justificativa comercial , pesquise no log de auditoria oExceptionInfo valor para obter os detalhes. Aqui está um exemplo dos valores de log de auditoria:

{

"FalsePositive"; false,

"Justification"; My manager approved sharing of this content",

"Reason"; "Override",

"Rules": [

"<message guid>"

]

}

Se você tiver um processo automatizado que faça uso dos valores de justificativa comercial, o processo poderá acessar essas informações programaticamente nos dados de cabeçalho X de email.

Observação

Os msip_justification valores são armazenados na seguinte ordem:

False Positive; Recipient Entitled; Manager Approved; I Acknowledge; JustificationText_[free text].

Observe que os valores são separados por ponto e vírgula. O texto gratuito máximo permitido é de 500 caracteres.

Relatórios de incidentes

Quando uma regra for correspondida, você pode enviar um email de alerta para o oficial de conformidade (ou qualquer pessoa que você escolher) com detalhes do evento e exibi-los no Microsoft Purview data loss prevention Alerts dashboard e no portal do Microsoft 365 Defender. Um alerta inclui informações sobre o item que foi correspondido, o conteúdo real que correspondia à regra e o nome da pessoa que modificou o conteúdo pela última vez.

Em emails de alerta de administrador de visualização incluem detalhes como:

- A gravidade do alerta

- A hora em que o alerta ocorreu

- A atividade.

- Os dados confidenciais detectados.

- O alias do usuário cuja atividade disparou o alerta.

- A política que foi correspondida.

- A ID do alerta

- A operação de ponto de extremidade que foi tentada se o local dispositivos estiver no escopo da política.

- O aplicativo que estava sendo usado.

- O nome do dispositivo se a correspondência ocorreu em um dispositivo de ponto de extremidade.

O DLP alimenta informações de incidentes para outros serviços de Proteção de Informações do Microsoft Purview, como gerenciamento de risco interno. Para obter informações de incidentes para o gerenciamento de risco interno, você deve definir o nível de gravidade dos relatórios de incidentes como Alto.

Tipos de alerta

Os alertas podem ser enviados sempre que uma atividade corresponde a uma regra, que pode ser barulhenta ou pode ser agregada com base no número de correspondências ou volume de itens em um determinado período de tempo. Há dois tipos de alertas que podem ser configurados em políticas DLP.

Alertas de evento único normalmente são usados em políticas que monitoram eventos altamente sensíveis que ocorrem em um volume baixo, como um único email com 10 ou mais números de cartão de crédito do cliente sendo enviados para fora de sua organização.

Os alertas de evento agregado normalmente são usados em políticas que monitoram eventos que ocorrem em um volume maior durante um período de tempo. Por exemplo, um alerta agregado pode ser disparado quando 10 emails individuais cada um com um número de cartão de crédito do cliente é enviado para fora de sua organização ao longo de 48 horas.

Outras opções de alerta

Ao selecionar Usar relatórios de incidentes de email para notificá-lo quando ocorrer uma correspondência de política, você pode optar por incluir:

- O nome da pessoa que modificou o conteúdo pela última vez.

- Os tipos de conteúdo confidencial que correspondem à regra.

- O nível de gravidade da regra.

- O conteúdo que correspondia à regra, incluindo o texto ao redor.

- O item que contém o conteúdo que correspondia à regra.

Para obter mais detalhes sobre alertas, confira:

- Alertas em políticas DLP: descreve alertas no contexto de uma política DLP.

- Introdução aos alertas de prevenção contra perda de dados: aborda os pré-requisitos necessários de licenciamento, permissões e pré-requisitos para alertas DLP e detalhes de referência de alerta.

- Create e implantar políticas de prevenção contra perda de dados: inclui diretrizes sobre a configuração de alerta no contexto da criação de uma política DLP.

- Saiba mais sobre como investigar alertas de prevenção contra perda de dados: aborda os vários métodos para investigar alertas DLP.

- Investigar incidentes de perda de dados com Microsoft Defender XDR: como investigar alertas DLP no portal Microsoft Defender.

Coleta de evidências para atividades de arquivo em dispositivos

Se você habilitou a coleta de evidências de instalação para atividades de arquivo em dispositivos e adicionou contas de armazenamento do Azure, selecione Coletar arquivo original como evidência para todas as atividades de arquivo selecionadas no Ponto de Extremidade e a conta de armazenamento do Azure para a qual você deseja copiar os itens. Você também deve escolher as atividades para as quais deseja copiar itens. Por exemplo, se você selecionar Imprimir , mas não Copiar para um compartilhamento de rede, somente itens impressos de dispositivos monitorados serão copiados para a conta de armazenamento do Azure.

Opções adicionais

Se você tiver várias regras em uma política, poderá usar as opções adicionais para controlar o processamento de regras adicionais se houver uma correspondência com a regra que você está editando, bem como definir a prioridade para avaliação da regra.

Confira também

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de