Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

A configuração no Microsoft Entra ID é efetuada em cada inquilino. As definições de configuração controlam as políticas de segurança e acesso. Documente as políticas de segurança e acesso para garantir a consistência entre inquilinos, sempre que aplicável.

Consistência de configuração entre inquilinos

Num ambiente EDU grande onde tem uma equipa de administração central, garantir que a maioria das configurações são consistentes entre inquilinos:

Simplifique a gestão e torne a sua equipa de TI Central mais eficiente.

Facilite a identificação e resolução de problemas.

Facilite o desenvolvimento, teste e implementação de software entre inquilinos.

Torne a experiência do utilizador entre inquilinos mais consistente e intuitiva.

Facilitar o processo de migração de utilizadores de um inquilino para outro.

Crie políticas nas quais as configurações de inquilino são padrão e geridas pela sua equipa de TI central e que podem ser ajustadas pela equipa de TI específica do inquilino. Algumas áreas em que uma equipa de administração específica do inquilino pode precisar de ter flexibilidade incluem:

Permitir que parceiros externos acedam ao inquilino. Embora a sua organização possa ter uma política que permite apenas o acesso a outros inquilinos, uma região específica pode precisar de um fornecedor específico da região para o Microsoft Entra lista de permissões de colaboração B2B.

Ajustar as políticas de acesso necessárias, por exemplo, exigir que os dispositivos geridos cumpram os requisitos de segurança específicos do inquilino ou da região, ou para ter em conta a disponibilidade dos dispositivos geridos.

Pilotando novas funcionalidades, por exemplo, uma região que experimenta MyStaff para permitir que o diretor de uma escola cubra determinadas tarefas de TI para os funcionários dessa escola.

Configurar identidades externas

As identidades externas representam utilizadores externos a um inquilino Microsoft Entra, como utilizadores de outros inquilinos na organização do EDU. Numa grande organização EDU que abrange vários inquilinos, pode utilizar Microsoft Entra colaboração empresa-empresa (B2B) para fornecer acesso a esses inquilinos. Microsoft Entra B2B permite-lhe partilhar de forma segura as aplicações e os serviços da sua organização com convidados de outra organização, mantendo o controlo sobre os seus próprios dados.

Controlar a colaboração externa

As definições de colaboração externa permitem-lhe ativar ou desativar convites de convidado para diferentes tipos de utilizadores na sua organização. Também pode delegar convites a utilizadores individuais ao atribuir funções que lhes permitem convidar convidados. As definições de colaboração externa são geridas no centro de administração do Microsoft Entra em Microsoft Entra ID.

Permitir que os convidados apareçam na Lista de Endereços Global

Pode apresentar convidados (utilizadores externos) na Sua Lista de Endereços Global (GAL) ao:

Convidar utilizadores como convidados com Microsoft Entra B2B (Recomendado)

Utilizar a Sincronização de GAL (Não recomendado)

Observação

A sincronização de GAL não cria contas de utilizador. Em vez disso, cada contacto que cria é um objeto que é contabilizado em relação ao limite de objetos no inquilino.

Políticas de segurança e acesso

A gestão da segurança pode ser difícil, uma vez que os ataques relacionados com a identidade são tão predominantes. As predefinições de segurança e as políticas de acesso facilitam a proteção da sua organização contra ataques como spray de palavra-passe, repetição e phishing.

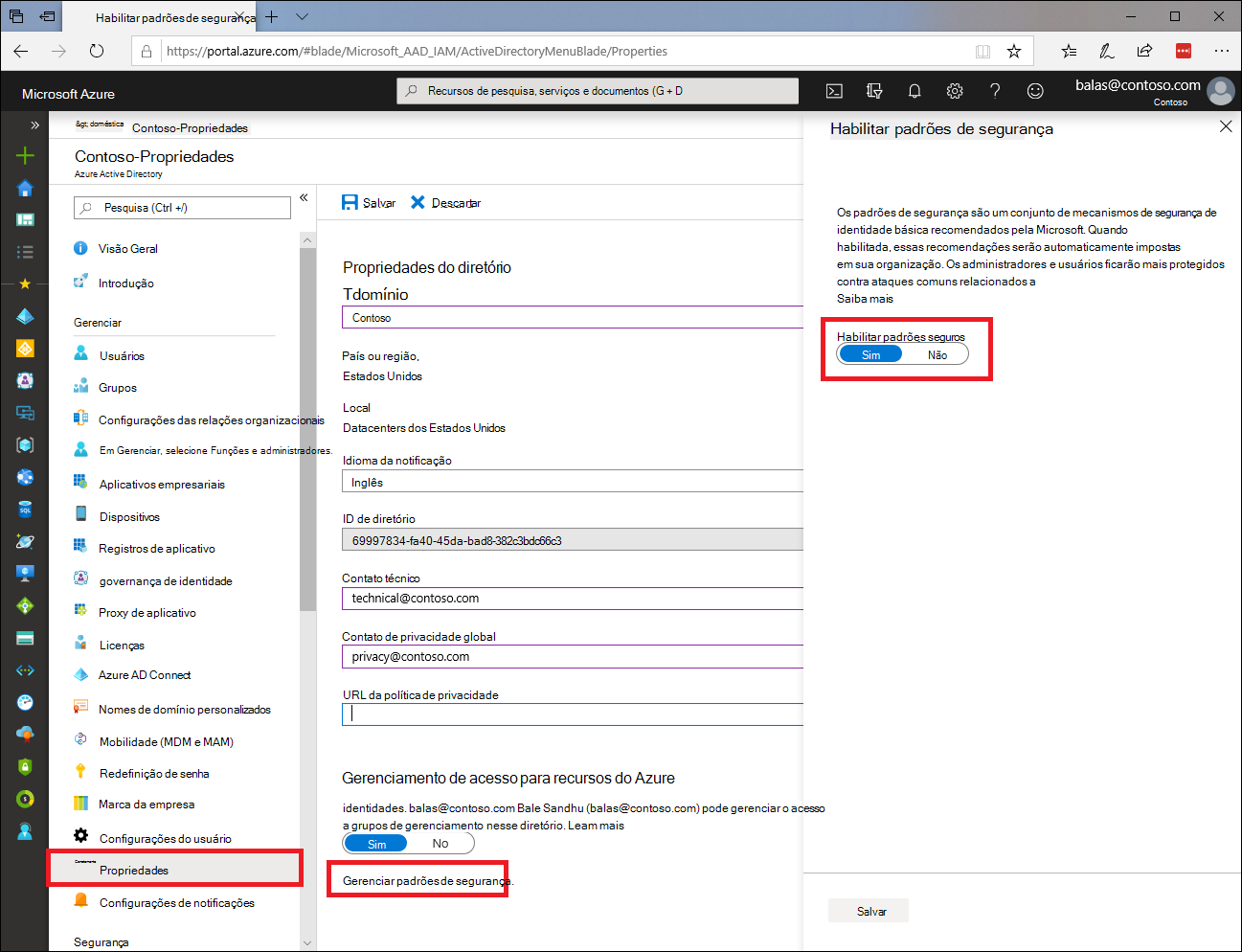

Padrões de segurança

As Predefinições de Segurança fornecem definições seguras que gerimos em nome da sua organização para mantê-lo seguro até estar pronto para gerir a sua própria história de segurança de identidade. Quando as predefinições de segurança estão ativadas, podemos ajudá-lo a proteger a sua organização com as seguintes definições de política pré-configuradas:

Exigir que todos os utilizadores se registem no Multi-Factor Authentication do Azure

Exigir que os administradores efetuem a autenticação multifator

Bloquear protocolos de autenticação legados

Exigir que os utilizadores efetuem a autenticação multifator quando necessário

Proteger atividades privilegiadas, como o acesso ao portal do Azure

A ativação das predefinições de segurança é recomendada se a sua organização quiser aumentar a sua postura de segurança agora e não tiver configurado uma segurança robusta. Se for uma organização com licenças P1 ou P2 Microsoft Entra ID e estiver a utilizar atualmente políticas de Acesso Condicional para impor políticas organizacionais, as predefinições de segurança provavelmente não são adequadas para si.

Ative as predefinições de Segurança no portal do Azure conforme mostrado na imagem seguinte.

Dispositivos geridos para TI e pessoal

Para proteger recursos no seu inquilino, impeça o acesso por dispositivos com níveis de proteção desconhecidos. Implemente uma solução de gestão de dispositivos para que os utilizadores só possam aceder aos recursos através de um dispositivo gerido pela organização.

No Microsoft Entra ID, um requisito mínimo para um dispositivo ser considerado gerido é quando está registado no Microsoft Entra ID. Os administradores podem optar por implementar os seguintes tipos de gestão de dispositivos no Microsoft Entra ID:

Domínio Híbrido Associado. Dispositivos pertencentes à organização e associados ao Active Directory local e Microsoft Entra ID. Normalmente, um dispositivo comprado e gerido por uma organização e gerido pelo System Center Configuration Manager.

Microsoft Entra Domínio Associado. Dispositivos pertencentes à organização e associados ao inquilino Microsoft Entra da organização. Normalmente, um dispositivo comprado e gerido por uma organização, associado a Microsoft Entra ID e gerido por um serviço como Microsoft Intune.

Microsoft Entra registado. Dispositivos pertencentes à organização, ou dispositivos pessoais, utilizados para aceder aos recursos da empresa. Normalmente, um dispositivo pessoal utilizado para aceder a recursos empresariais. As organizações podem exigir que o dispositivo seja inscrito através do Mobile Gerenciamento de Dispositivos (MDM) ou imposto através da Gestão de Aplicações Móveis (MAM) sem inscrição para aceder aos recursos. Esta capacidade pode ser fornecida por um serviço, como Microsoft Intune.

Para saber mais, veja Escolher os seus métodos de integração.

Para melhorar ainda mais a segurança, recomendamos também que crie um Microsoft Entra política de Acesso Condicional para ti e pessoal. Com o Acesso Condicional, pode criar uma única política que conceda acesso:

Para aplicações na cloud selecionadas.

Para utilizadores e grupos selecionados.

Exigir um dispositivo gerido.

Utilizar a MFA para administradores

As contas a que são atribuídas permissões elevadas são alvos valiosos para os atacantes. Para minimizar o risco de comprometimento da conta com privilégios, aprovisione todas as contas com permissões elevadas com credenciais de autenticação fortes, como o Multi-Factor Authentication (MFA) do Azure.

No mínimo, recomendamos que crie uma política de Acesso Condicional para exigir a MFA para as seguintes funções administrativas:

Administrador de faturamento

Administrador de Acesso Condicional

Administrador do Exchange

Administrador global

Administrador de suporte técnico (palavra-passe)

Administrador de segurança

Administrador do SharePoint

Administrador de usuários

Se os utilizadores tiverem um método de autenticação multifator à sua disposição, imponha a MFA aos utilizadores que tenham acesso a informações confidenciais, como registos de estudantes.

Políticas de risco

Com Microsoft Entra ID, os administradores podem criar políticas para proteger contra determinados tipos de riscos:

Risco de entrada. A probabilidade de um determinado pedido de autenticação não ser autorizado pelo proprietário da identidade.

Risco do usuário. A probabilidade de uma identidade ou conta de atribuição ser comprometida.

As políticas de risco de início de sessão e as políticas de risco do utilizador automatizam a resposta às deteções de risco no seu ambiente e permitem que os utilizadores resolvam automaticamente o risco.

As organizações educativas com licenças de Microsoft 365 A5 (ou licenças Microsoft Entra ID P2) podem utilizar Microsoft Entra ID Protection para proteger as respetivas contas. Também pode criar políticas de Acesso Condicional baseadas no risco de início de sessão e políticas de Acesso Condicional baseadas no risco do utilizador.

Configure a política de risco do utilizador para que os utilizadores de alto risco sejam obrigados a alterar a palavra-passe após o início de sessão.

Práticas recomendadas

Defina políticas de Acesso Condicional para impor a postura de segurança de identidade e minimizar os riscos de início de sessão e os riscos do utilizador. Isto deve incluir controlos na MFA e controlos baseados no dispositivo para permitir o acesso apenas através de dispositivos geridos e localizações esperadas.

Todas as aplicações devem ter políticas de Acesso Condicional explícitas aplicadas.

Minimize o número de políticas de Acesso Condicional ao aplicar a várias aplicações com os mesmos requisitos.

Planeie a interrupção ao configurar contas de acesso de emergência para mitigar os efeitos do bloqueio acidental.

Configurar uma política de Acesso Condicional no modo apenas de relatório.

Para obter orientações gerais sobre políticas de Acesso Condicional para ambientes individuais, marcar o Guia de Melhores práticas da AC e Microsoft Entra Operações:

Registros do aplicativo

Apenas os utilizadores com permissões elevadas podem realizar tarefas como adicionar aplicações à galeria de aplicações ou configurar uma aplicação para utilizar Proxy de Aplicativo. No entanto, por predefinição, todos os utilizadores no seu diretório têm a capacidade de registar objetos de aplicação e de principal de serviço. Também têm discrição sobre as aplicações que podem aceder aos dados da organização através do consentimento do utilizador.

Recomendamos que desative o consentimento do utilizador para que as contas não privilegiadas não possam criar objetos de principal de serviço e aplicação no inquilino. Em vez disso, delegue funções de administração de aplicações de membros da equipa , como o Administrador de Aplicações, o Programador de Aplicações ou as funções de Administrador de Aplicações na Cloud. A utilização de funções irá centralizar o processo de tomada de decisão em torno do consentimento com as equipas de segurança e identidade da sua organização.

Integração de aplicações

Sempre que possível, integre aplicações SaaS suportadas com a galeria de aplicações Microsoft Entra, onde pode encontrar aplicações pré-configuradas que funcionam com Microsoft Entra ID. Se a sua aplicação não estiver disponível na galeria de aplicações Microsoft Entra, pode adicionar a aplicação não listada no centro de administração do Microsoft Entra.

Em ambientes híbridos, pode ativar o acesso remoto seguro às suas aplicações legadas com Microsoft Entra proxy de aplicações. O proxy de aplicações permite que os utilizadores acedam a aplicações Web no local sem uma VPN através da respetiva conta Microsoft Entra.

Em alternativa, pode proteger o acesso a aplicações legadas se estiver atualmente a utilizar qualquer uma das seguintes soluções de rede ou entrega de aplicações de terceiros:

Estruturar a segurança do inquilino

Além das recomendações acima, também recomendamos que bloqueie ainda mais o inquilino ao configurar as seguintes definições no centro de administração do Microsoft Entra.

Configurações do usuário

| Configuração | Valor | Motivo |

|---|---|---|

| Portal de administração | ||

| Restringir o acesso ao portal de administração do Microsoft Entra | Sim | Esta definição impede que as contas sem privilégios acedam à secção Microsoft Entra ID do portal do Azure. |

| Ligações de conta do LinkedIn | Não | Nenhuma necessidade de negócio |

| Registros do aplicativo | ||

| Os utilizadores podem registar aplicações | Não | Para organizações educativas, a Microsoft recomenda a prevenção de contas não privilegiadas para criar objetos de principal de serviço e aplicação no inquilino. Em vez disso, atribua membros da equipa explicitamente a funções de administração de aplicações, como as funções Administrador de Aplicações, Programador de Aplicações ou Administrador de Aplicações na Cloud. |

Definições de identidades externas

| Configuração | Valor | Motivo |

|---|---|---|

| Permitir apenas inquilinos da mesma organização | ||

| As permissões de convidado são limitadas | Não | Os convidados são provenientes de inquilinos conhecidos. |

| Somente administradores e usuários na função emissor do convite convidado podem convidar | Sim | O convite de convidado pode ser delegado quando os convites só têm permissão para domínios especificados. |

| Os membros podem convidar, os convidados podem convidar | Não | Mais controlo sobre quem é convidado para o inquilino ao permitir apenas que determinados administradores ou administradores/utilizadores com a função de convidado convidado convidem convidados. |

| Habilitar senha de uso único por email para convidados (versão prévia) | Não | Os convidados são provenientes de inquilinos conhecidos. |

| Ativar a inscrição self-service de convidado através de fluxos de utilizador (Pré-visualização) | Não | Os convites só são permitidos para domínios especificados e as contas de utilizador são Microsoft Entra contas nesses outros inquilinos. |

| Restrições de colaboração – permitir convites apenas para os domínios especificados | Mais restritivo | A Microsoft recomenda esta definição para grandes organizações com vários inquilinos que utilizam as funcionalidades de colaboração B2B para fornecer acesso entre os inquilinos. Quando define as suas definições de colaboração como Permitir convite apenas para domínios especificados (mais restritivos), inclui todos os domínios que fazem parte da sua organização na lista de permissões, o que irá negar automaticamente convites a quaisquer outros domínios. Em alternativa, se a sua escola tiver uma parceria com outras organizações, pode restringir os convites apenas a essas organizações ao adicioná-los à lista de permissões. |

| Permitir a colaboração fora da própria organização | ||

| As permissões de convidado são limitadas | Sim | Os convidados podem ser de fora da própria organização. Esta definição limita-as a partir de determinadas tarefas de diretório, como enumerar utilizadores, grupos ou outros objetos de diretório. |

| Administradores e usuários na função de emissor do convite podem convidar | Não | Recomendamos que mantenha os convites controlados com um grupo de administradores delegados quando as restrições de colaboração estiverem definidas para permitir que o convite seja enviado para qualquer domínio. |

| Os membros podem convidar, os convidados podem convidar | Não | Mais controlo sobre quem é convidado para o inquilino ao permitir apenas que determinados administradores ou administradores/utilizadores com a função de convidado convidado convidem convidados. |

| Habilitar senha de uso único por email para convidados (versão prévia) | Sim | Recomenda-se o OTP ao convidar utilizadores externos à sua organização. |

| Ativar o sinal self-service convidado através de fluxos de utilizador (Pré-visualização) | Não | É preferível controlar os convites em vez de permitir que os convidados se inscrevam no inquilino. |

| Restrições de colaboração – Permitir o envio de convites para qualquer domínio | Mais inclusivo | Definição recomendada quando é necessário colaborar com vários outros inquilinos, por exemplo, ao colaborar com parceiros, consultores externos, outras organizações educativas, etc. |

Definições de pré-visualização de funcionalidades do utilizador

| Configuração | Valor | Motivo |

|---|---|---|

| Os utilizadores podem utilizar a funcionalidade de pré-visualização para Meus Aplicativos | Nenhum/Selecionado/Tudo | A definição depende da utilização e da necessidade de Meus Aplicativos portal e das respetivas funcionalidades. Pode considerar a utilização do portal Meus Aplicativos para fornecer acesso às aplicações baseadas na cloud da sua organização apenas a funcionários ou a todos, incluindo estudantes. |

| Os utilizadores podem utilizar a experiência combinada de registo de informações de segurança | Todos | É recomendado utilizar métodos de autenticação melhorados, como credenciais sem palavra-passe e acesso condicional para proteger o registo de informações de segurança. |

| Os administradores podem aceder a A Minha Equipa | Nenhum/Selecionado/Tudo | A definição depende da utilização e da necessidade de A Minha Equipa. Pode considerar a utilização de A Minha Equipa para delegar tarefas comuns de suporte técnico ao pessoal. A Minha Equipa permite-lhe delegar a uma figura de autoridade, como um diretor escolar, as permissões para garantir que os docentes podem aceder às respetivas contas de Microsoft Entra. Em vez de dependerem de um suporte técnico central, as organizações podem delegar tarefas comuns, como repor palavras-passe ou alterar números de telefone para, por exemplo, um diretor escolar. Com a Minha Equipa, um utilizador que não consiga aceder à respetiva conta pode recuperar o acesso em apenas algumas seleções sem necessidade de suporte técnico ou pessoal de TI. |

Definições de gestão de grupos

| Configuração | Valor | Motivo |

|---|---|---|

| Gerenciamento de grupo de autoatendimento | ||

| Os proprietários podem gerir pedidos de associação a grupos no Painel de Acesso | Não | Grupos em inquilinos EDU podem ter acesso a recursos confidenciais (por exemplo, acesso às informações dos estudantes) que devem ser estruturados e regidos. A gestão iniciada pelo utilizador não é recomendada para estes cenários. |

| Restringir a capacidade do utilizador de aceder às funcionalidades de grupos no Painel de Acesso. Os Administradores (Global, Grupo e Administração de Utilizador) terão acesso independentemente do valor desta definição | Sim | Grupos em inquilinos EDU podem ter acesso a recursos confidenciais (por exemplo, acesso às informações dos estudantes) que devem ser estruturados e regidos. A gestão iniciada pelo utilizador não é recomendada para estes cenários. |

| Grupos de segurança | ||

| Os utilizadores podem criar grupos de segurança nos portais do Azure | Não | Grupos em inquilinos EDU podem ter acesso a recursos confidenciais (por exemplo, acesso às informações dos estudantes) que devem ser estruturados e regidos. A gestão iniciada pelo utilizador não é recomendada para estes cenários |

| Proprietários que podem atribuir membros como proprietários de grupos nos portais do Azure | Nenhum | Grupos em inquilinos EDU podem ter acesso a recursos confidenciais (por exemplo, acesso às informações dos estudantes) que devem ser estruturados e regidos. A gestão iniciada pelo utilizador não é recomendada para estes cenários |

| Grupos do Office 365 | ||

| Os utilizadores podem criar grupos de Office 365 nos portais do Azure | Não | Grupos em inquilinos EDU podem ter acesso a recursos confidenciais (por exemplo, acesso às informações dos estudantes) que devem ser estruturados e regidos. A gestão iniciada pelo utilizador não é recomendada para estes cenários |

| Proprietários que podem atribuir membros como proprietários de grupos nos portais do Azure | Nenhum | Grupos em inquilinos EDU podem ter acesso a recursos confidenciais (por exemplo, acesso às informações dos estudantes) que devem ser estruturados e regidos. A gestão iniciada pelo utilizador não é recomendada para estes cenários |

Definições de aplicações empresariais

| Configuração | Valor | Motivo |

|---|---|---|

| Aplicativos empresariais | ||

| Os utilizadores podem consentir que as aplicações acedam aos dados da empresa em seu nome | Não | As aplicações que necessitam de consentimento devem ser revistas através de um processo definido com propriedade estabelecida através de fluxos de trabalho de pedidos de consentimento Administração |

| Os utilizadores podem consentir que as aplicações acedam aos dados da empresa para os grupos que possuem | Não | As aplicações que necessitam de consentimento devem ser revistas através de um processo definido com propriedade estabelecida através de fluxos de trabalho de pedidos de consentimento Administração |

| Os utilizadores podem adicionar aplicações de galeria aos respetivos Painel de Acesso | Não | Grupos em inquilinos EDU podem ter acesso a recursos confidenciais (por exemplo, acesso às informações dos estudantes) que devem ser estruturados e regidos. A gestão iniciada pelo utilizador não é recomendada para estes cenários |

| Administração pedidos de consentimento (Pré-visualização) | ||

| Os utilizadores podem pedir consentimento do administrador às aplicações para as quais não conseguem consentir | Não | Ativar esta definição dá a todos os utilizadores no seu inquilino a capacidade de pedir consentimento, o que pode levar a muitos pedidos de consentimento enviados aos administradores. Se os administradores não conseguirem ou não quiserem gerir os pedidos, os utilizadores podem ser confundidos. |

| Selecionar utilizadores para rever pedidos de consentimento do administrador | N/D | Aplicável apenas se Administração funcionalidade Pedido de Consentimento estiver ativada |

| Os utilizadores selecionados recebem notificações por email para pedidos | N/D | Aplicável apenas se Administração funcionalidade Pedido de Consentimento estiver ativada |

| Os utilizadores selecionados recebem lembretes de expiração de pedidos | N/D | Aplicável apenas se Administração funcionalidade Pedido de Consentimento estiver ativada |

| O pedido de consentimento expira após (dias) | N/D | Aplicável apenas se Administração funcionalidade Pedido de Consentimento estiver ativada |

| Definições de Office 365 | ||

| Os utilizadores só podem ver Office 365 aplicações no portal do Office 365 | Não | Ao utilizar Meus Aplicativos portal, esta definição deve ser definida como "Não" se quiser que Office 365 aplicações sejam apresentadas no Meus Aplicativos. Meus Aplicativos portal deaplicações/access-panel-deployment-plan |

Definições de governação de identidade

Faça a gestão do ciclo de vida dos utilizadores externos adicionados através de pacotes de acesso ao especificar o que acontece quando perdem a última atribuição do pacote de acesso.

| Configuração | Valor | Motivo |

|---|---|---|

| Impedir o utilizador externo de iniciar sessão neste diretório | Sim | Quando um utilizador externo perde a última atribuição a qualquer pacote de acesso que deve bloquear e, em seguida, remova-o do inquilino. |

| Remover utilizador externo | Sim | Quando um utilizador externo perde a última atribuição a qualquer pacote de acesso que deve bloquear e, em seguida, remova-o do inquilino. |

| Número de dias antes de remover o utilizador externo deste diretório | 30 | Quando um utilizador externo perde a última atribuição a qualquer pacote de acesso que deve bloquear e, em seguida, remova-o do inquilino |

Definições de reposição de palavra-passe

| Configuração | Valor | Motivo |

|---|---|---|

| Propriedades | ||

| Reposição personalizada de palavra-passe ativada | Selecione usuários | Recomendamos a reposição personalizada de palavra-passe para todos os utilizadores que possam utilizar o respetivo telemóvel para texto e que possam instalar e configurar a aplicação Microsoft Authenticator. |

| Métodos de autenticação | ||

| Número de métodos necessários para repor | 2 | Dois métodos proporcionam um equilíbrio entre a usabilidade e a segurança. |

| Métodos disponíveis para os utilizadores | Notificação da aplicação móvel, código da aplicação móvel, e-mail e telemóvel (apenas SMS) | A Aplicação Móvel fornece os métodos criptográficos mais modernos e seguros. Em seguida, o e-mail ou SMS podem ser utilizados como outra opção. Recomendamos vivamente a implementação de métodos de autenticação sem palavra-passe em contas em inquilinos EDU. Isto melhora a experiência do utilizador. |

| Registro | ||

| Exigir que os utilizadores se registem ao iniciar sessão? | Sim | Com este valor, as contas serão interrompidas para fornecer o registo à SSPR após o primeiro início de sessão. Isto ajuda a integrar contas com uma linha de base consistente. |

| Número de dias antes de ser pedido aos utilizadores que reconfirmem as informações de autenticação | 180 | |

| Notificações | ||

| Notificar os utilizadores sobre reposições de palavras-passe? | Sim | As notificações fornecerão visibilidade desta operação de gestão de credenciais confidencial. |

| Notificar todos os administradores quando outros administradores repõem a palavra-passe? | Sim | As notificações fornecerão visibilidade desta operação de gestão de credenciais confidencial. |

Configurações de segurança

| Configuração | Valor | Motivo |

|---|---|---|

| Política do método de autenticação | ||

| Chave de Segurança FIDO2 | Sim – Selecionar utilizadores | |

| Início de sessão sem palavra-passe do Microsoft Authenticator | Sim – Selecionar utilizadores | |

| Mensagem de texto | Não | O número de telefone tem de ser atribuído a todos os utilizadores que precisam de utilizar esta funcionalidade. Se não existir um caso de utilização forte para esta capacidade, a sobrecarga de adicionar os números de telefone não é justificada. |