Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Microsoft Entra ID foi projetado para hospedar vários locatários de forma altamente segura por meio do isolamento lógico de dados. O acesso ao Microsoft Entra ID é fechado por uma camada de autorização. Microsoft Entra ID isola os clientes que usam contêineres de locatário como limites de segurança para proteger o conteúdo de um cliente para que o conteúdo não possa ser acessado ou comprometido por colocatários. Três verificações são executadas por Microsoft Entra camada de autorização:

- A entidade de segurança está habilitada para acesso a Microsoft Entra locatário?

- A entidade de segurança está habilitada para acesso aos dados neste locatário?

- A função da entidade de segurança nesse locatário é autorizada para o tipo de acesso de dados solicitado?

Nenhum aplicativo, usuário, servidor ou serviço pode acessar Microsoft Entra ID sem a autenticação e token ou certificado adequados. As solicitações serão rejeitadas se não forem acompanhadas por credenciais adequadas.

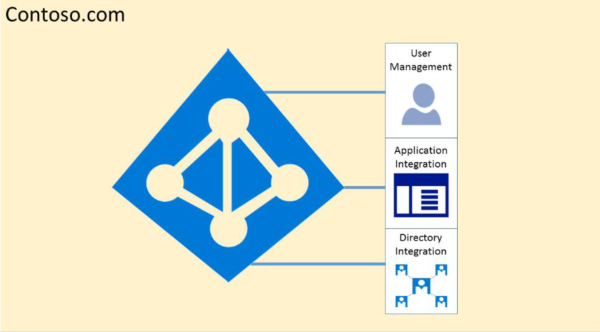

Efetivamente, Microsoft Entra ID hospeda cada locatário em seu próprio contêiner protegido, com políticas e permissões para e dentro do contêiner de propriedade exclusiva e gerenciado pelo locatário.

O conceito de contêineres de locatário está profundamente arraigado no serviço de diretório em todas as camadas, desde portais até armazenamento persistente. Mesmo quando vários metadados de locatário Microsoft Entra são armazenados no mesmo disco físico, não há nenhuma relação entre os contêineres diferente do definido pelo serviço de diretório, que por sua vez é ditado pelo administrador do locatário. Não pode haver conexões diretas com Microsoft Entra armazenamento de qualquer aplicativo ou serviço de solicitação sem antes passar pela camada de autorização.

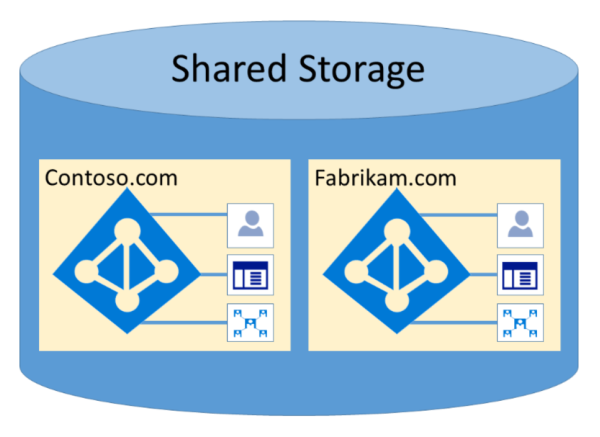

No exemplo a seguir, Contoso e Fabrikam têm contêineres separados e dedicados e, embora esses contêineres possam compartilhar algumas das mesmas infraestruturas subjacentes, como servidores e armazenamento, eles permanecem separados e isolados uns dos outros e fechados por camadas de autorização e controle de acesso.

Além disso, não há componentes de aplicativo que possam ser executados de dentro de Microsoft Entra ID e não é possível que um locatário viole à força a integridade de outro locatário, acesse chaves de criptografia de outro locatário ou leia dados brutos do servidor.

Por padrão, Microsoft Entra não permite todas as operações emitidas por identidades em outros locatários. Cada locatário é logicamente isolado no Microsoft Entra ID por meio de controles de acesso baseados em declarações. As leituras e gravações de dados de diretório são escopo para contêineres de locatário e fechadas por uma camada de abstração interna e uma camada RBAC (controle de acesso baseado em função), que juntos impõem o locatário como o limite de segurança. Cada solicitação de acesso a dados de diretório é processada por essas camadas e cada solicitação de acesso no Microsoft 365 é policiada pela lógica anterior.

Microsoft Entra ID tem América do Norte, governo dos EUA, União Europeia, Alemanha e partições em todo o mundo. Um locatário existe em uma única partição e as partições podem conter vários locatários. As informações de partição são abstraidas dos usuários. Uma determinada partição (incluindo todos os locatários dentro dela) é replicada para vários datacenters. A partição para um locatário é escolhida com base nas propriedades do locatário (por exemplo, o código do país). Segredos e outras informações confidenciais em cada partição são criptografados com uma chave dedicada. As chaves são geradas automaticamente quando uma nova partição é criada.

Microsoft Entra funcionalidades do sistema são uma instância exclusiva para cada sessão de usuário. Além disso, Microsoft Entra ID usa tecnologias de criptografia para fornecer isolamento de recursos do sistema compartilhado no nível da rede para impedir a transferência não autorizada e não intencional de informações.