Configurar Microsoft Defender para Ponto de Extremidade em sinais de risco do Android usando MAM (Políticas de Proteção de Aplicativo)

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Microsoft Defender para Ponto de Extremidade no Android, que já protege usuários corporativos em cenários de MDM (Mobile Gerenciamento de Dispositivos), agora estende o suporte ao MAM (Mobile App Management), para dispositivos que não estão registrados usando Intune MDM (gerenciamento de dispositivo móvel). Ele também estende esse suporte aos clientes que usam outras soluções de gerenciamento de mobilidade corporativa, enquanto ainda usam Intune para mam (gerenciamento de aplicativos móveis). Essa funcionalidade permite que você gerencie e proteja os dados da sua organização em um aplicativo.

Microsoft Defender para Ponto de Extremidade informações sobre ameaças do Android são aplicadas por Intune Políticas de Proteção de Aplicativo para proteger esses aplicativos. As políticas de proteção do aplicativo são regras que garantem que os dados de uma organização permaneçam seguros ou armazenados em um aplicativo gerenciado. Um aplicativo gerenciado tem políticas de proteção de aplicativo aplicadas a ele e pode ser gerenciado por Intune.

Microsoft Defender para Ponto de Extremidade no Android dá suporte às configurações do MAM.

- Intune MDM + MAM: os administradores de TI só podem gerenciar aplicativos usando Políticas de Proteção de Aplicativo em dispositivos registrados com Intune MDM (gerenciamento de dispositivo móvel).

- MAM sem registro de dispositivo: o MAM sem registro de dispositivo ou MAM-WE permite que os administradores de TI gerenciem aplicativos usando políticas de proteção de aplicativo em dispositivos não registrados com Intune MDM. Essa disposição significa que os aplicativos podem ser gerenciados por Intune em dispositivos registrados com provedores EMM de terceiros. Para gerenciar aplicativos em ambas as configurações, os clientes devem usar Intune no centro de administração Microsoft Intune.

Para habilitar esse recurso, um administrador precisa configurar a conexão entre Microsoft Defender para Ponto de Extremidade e Intune, criar a política de proteção de aplicativo e aplicar a política em dispositivos e aplicativos direcionados.

Os usuários finais também precisam tomar medidas para instalar Microsoft Defender para Ponto de Extremidade em seu dispositivo e ativar o fluxo de integração.

Administração pré-requisitos

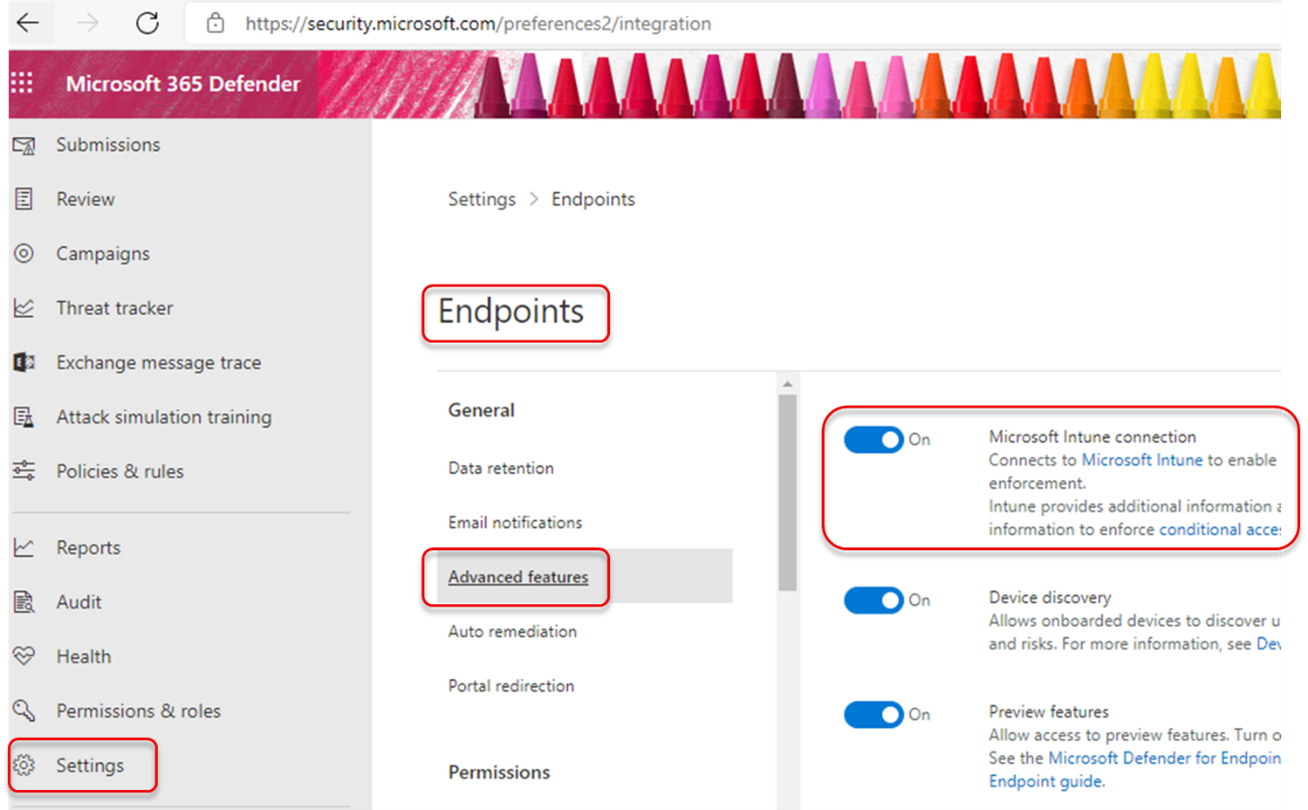

Valide se o Microsoft Defender para Endpoint-Intune conector está habilitado.

a. Vá para security.microsoft.com.

b. Selecione Configurações > Pontos de extremidade Recursos > avançados > Microsoft Intune Conexão está ativada.

c. Se a conexão não estiver ativada, selecione o alternância para ativá-la e selecione Salvar Preferências.

d. Acesse o centro de administração Microsoft Intune e valide se Microsoft Defender para Endpoint-Intune conector está habilitado.

Habilite Microsoft Defender para Ponto de Extremidade no Android Connector for App Protection Policy (APP).

Configure o conector no Microsoft Intune para políticas de Proteção de aplicativos:

a. Acesse Conectores e Tokens de Administração > de Locatários > Microsoft Defender para Ponto de Extremidade.

b. Ative o alternância para a política de proteção do aplicativo para Android (como visto na captura de tela a seguir).

c. Selecione Salvar.

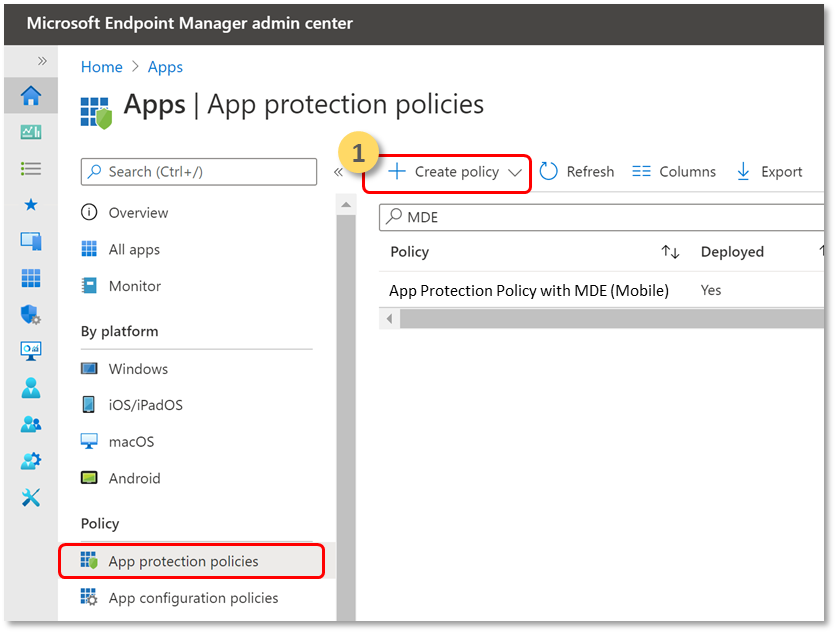

Create uma política de proteção de aplicativo.

Bloquear o acesso ou apagar dados de um aplicativo gerenciado com base em sinais de risco Microsoft Defender para Ponto de Extremidade criando uma política de proteção de aplicativo.

Microsoft Defender para Ponto de Extremidade pode ser configurado para enviar sinais de ameaça a serem usados em políticas de proteção de aplicativo (APP, também conhecido como MAM). Com essa funcionalidade, você pode usar Microsoft Defender para Ponto de Extremidade para proteger aplicativos gerenciados.

Create uma política.

As políticas de proteção do aplicativo são regras que garantem que os dados de uma organização permaneçam seguros ou armazenados em um aplicativo gerenciado. Uma política pode ser uma regra imposta quando o usuário tenta acessar ou mover dados “corporativos” ou um conjunto de ações proibidas ou monitoradas quando o usuário está no aplicativo.

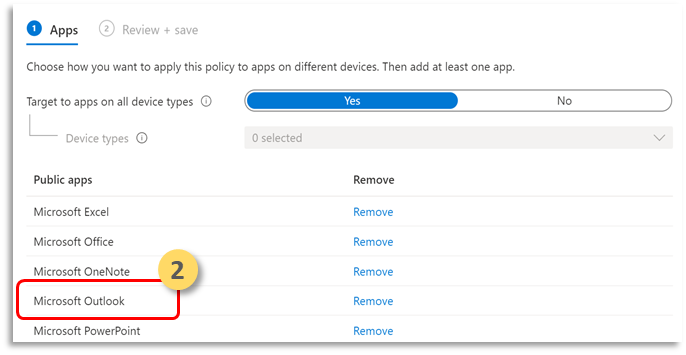

Adicione aplicativos.

a. Escolha como você deseja aplicar essa política a aplicativos em diferentes dispositivos. Em seguida, adicione pelo menos um aplicativo.

Use essa opção para especificar se essa política se aplica a dispositivos não gerenciados. No Android, você pode especificar a política aplicada a dispositivos Android Enterprise, Device Administração ou Unmanaged. Você também pode optar por direcionar sua política para aplicativos em dispositivos de qualquer estado de gerenciamento.

Como o gerenciamento de aplicativo móvel não requer gerenciamento de dispositivos, é possível proteger os dados da empresa em dispositivos gerenciados e não gerenciados. O gerenciamento concentra-se na identidade do usuário, o que elimina a necessidade de gerenciar dispositivos. As empresas podem usar políticas de proteção de aplicativo com ou sem MDM ao mesmo tempo. Por exemplo, considere um funcionário que usa um telefone da empresa e um tablet pessoal. O telefone da empresa é registrado no MDM e protegido pelas políticas de proteção de aplicativo e o dispositivo pessoal é protegido somente pelas políticas de proteção de aplicativo.

b. Selecione Aplicativos.

Um aplicativo gerenciado é um aplicativo que possui políticas de proteção de aplicativo aplicadas e que pode ser gerenciado pelo Intune. Qualquer aplicativo que tenha sido integrado ao SDK Intune ou encapsulado pelo Intune App Wrapping Tool pode ser gerenciado usando Intune políticas de proteção de aplicativo. Confira a lista oficial de aplicativos protegidos pelo Microsoft Intune que foram criados com essas ferramentas e estão disponíveis para uso público.

Exemplo: Outlook como um aplicativo gerenciado

Defina os requisitos de segurança de entrada para sua política de proteção.

Selecione Definir > o nível máximo de ameaça de dispositivo permitido em Condições do Dispositivo e insira um valor. Em seguida, selecione Ação: "Bloquear Acesso". Microsoft Defender para Ponto de Extremidade no Android compartilha esse nível de ameaça de dispositivo.

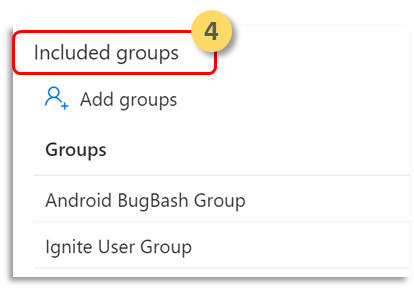

Atribua grupos de usuários para os quais a política precisa ser aplicada.

Selecione Grupos incluídos. Em seguida, adicione os grupos relevantes.

Observação

Se uma política de configuração for direcionada para dispositivos não registrados (MAM), a recomendação é implantar as configurações gerais de configuração do aplicativo em Aplicativos Gerenciados em vez de usar Dispositivos Gerenciados.

Ao implantar políticas de configuração de aplicativo em dispositivos, problemas podem ocorrer quando várias políticas têm valores diferentes para a mesma chave de configuração e são direcionadas para o mesmo aplicativo e usuário. Esses problemas se devem à falta de um mecanismo de resolução de conflitos para resolver os valores diferentes. Você pode evitar esses problemas garantindo que apenas uma única política de configuração de aplicativo para dispositivos seja definida e direcionada para o mesmo aplicativo e usuário.

Pré-requisitos do usuário final

O aplicativo de agente deve ser instalado.

- Portal da Empresa do Intune

Os usuários têm as licenças necessárias para o aplicativo gerenciado e têm o aplicativo instalado.

Integração do usuário final

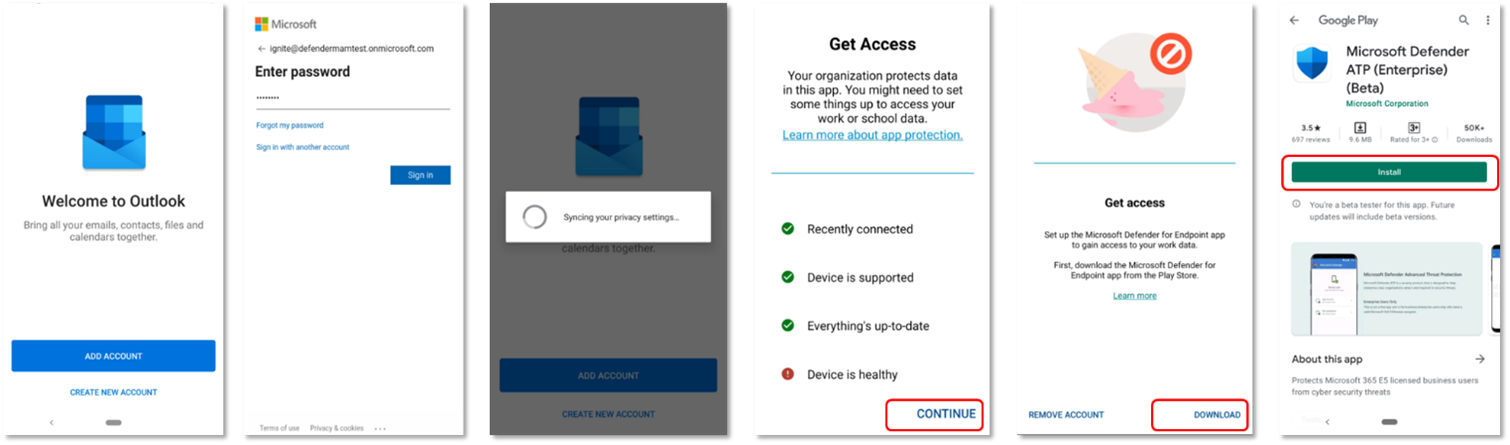

Entre em um aplicativo gerenciado, por exemplo, Outlook. O dispositivo está registrado e a política de proteção do aplicativo é sincronizada com o dispositivo. A política de proteção de aplicativo reconhece o estado de integridade do dispositivo.

Selecione Continuar. Uma tela é apresentada que recomenda baixar e configurar Microsoft Defender para Ponto de Extremidade no aplicativo Android.

Selecione Baixar. Você será redirecionado para a loja de aplicativos (Google play).

Instale o aplicativo Microsoft Defender para Ponto de Extremidade (Mobile) e inicie novamente a tela de integração do aplicativo gerenciado.

Clique em Continuar > Inicializar. O fluxo de integração/ativação do aplicativo Microsoft Defender para Ponto de Extremidade é iniciado. Siga as etapas para concluir a integração. Você será redirecionado automaticamente para a tela de integração do aplicativo gerenciado, o que agora indica que o dispositivo está íntegro.

Selecione Continuar para fazer logon no aplicativo gerenciado.

Configurar a proteção da Web

O Defender para Ponto de Extremidade no Android permite que os administradores de TI configurem a proteção da Web. A proteção da Web está disponível no centro de administração Microsoft Intune.

A proteção da Web ajuda a proteger os dispositivos contra ameaças da Web e a proteger os usuários contra ataques de phishing. Observe que os indicadores anti-phishing e personalizados (URL e endereços IP) têm suporte como parte da proteção da Web. Atualmente, não há suporte para filtragem de conteúdo da Web em plataformas móveis.

No centro de administração Microsoft Intune, acesse Políticas de configuração de aplicativo de aplicativos > Adicionar > aplicativos gerenciados>.

Dê um nome de para a política.

Em Selecionar Aplicativos Públicos, escolha Microsoft Defender para Ponto de Extremidade como o aplicativo de destino.

Na página Configurações , em Configurações Gerais, adicione as chaves a seguir e defina seu valor conforme necessário.

- Antiphishing

- vpn

Para desabilitar a proteção da Web, insira 0 para os valores antifraishing e VPN.

Para desabilitar apenas o uso de VPN por proteção da Web, insira esses valores:

- 0 para vpn

- 1 para antifraing

Adicione a chave DefenderMAMConfigs e defina o valor como 1.

Atribua essa política aos usuários. Por padrão, esse valor é definido como false.

Examine e crie a política.

Configurar a Proteção de Rede

Em Microsoft Intune centro de administração, navegue atéAs políticas de configuração do Aplicativode Aplicativos>. Create uma nova política de configuração de aplicativo. Clique em Aplicativos Gerenciados.

Forneça um nome e uma descrição para identificar exclusivamente a política. Direcione a política para 'Aplicativos selecionados' e pesquise 'ponto de extremidade Microsoft Defender para Android'. Clique na entrada e clique em Selecionar e , em seguida, Avançar.

Adicione a chave e o valor da tabela a seguir. Verifique se a chave "DefenderMAMConfigs" está presente em todas as políticas que você cria usando a rota Aplicativos Gerenciados. Para a rota Dispositivos Gerenciados, essa chave não deve existir. Quando terminar, clique em Avançar.

Chave Tipo do Valor Padrão (true-enable, false-disable) Descrição DefenderNetworkProtectionEnableInteiro 0 1 – Habilitar, 0 – Desabilitar; Essa configuração é usada por administradores de TI para habilitar ou desabilitar os recursos de proteção de rede no aplicativo defender. DefenderAllowlistedCACertificatesCadeia de caracteres Nenhum Nenhum desabilitar; Essa configuração é usada por administradores de TI para estabelecer a confiança para a AC raiz e certificados autoassinados. DefenderCertificateDetectionNúmero inteiro 0 2-Habilitar, 1 – Modo de auditoria, 0 – Desabilitar; Quando esse recurso está habilitado com o valor como 2, as notificações do usuário final são enviadas ao usuário quando o Defender detecta um certificado incorreto. Os alertas também são enviados aos administradores do SOC. No modo de auditoria (1), os alertas de notificação são enviados aos administradores do SOC, mas nenhuma notificação do usuário final é exibida ao usuário quando o Defender detecta um certificado incorreto. Os administradores podem desabilitar essa detecção com 0 como o valor e habilitar a funcionalidade completa do recurso definindo 2 como o valor. DefenderOpenNetworkDetectionNúmero inteiro 0 2-Habilitar, 1 – Modo de auditoria, 0 – Desabilitar; Essa configuração é usada por administradores de TI para habilitar ou desabilitar a detecção de rede aberta. Por padrão, a detecção de rede aberta é desabilitada com o valor como 0 e o Defender não envia notificações ou alertas de usuário final para administradores SOC no portal de segurança. Se alternado para o modo de auditoria com o valor 1, o alerta de notificação será enviado ao administrador do SOC, mas nenhuma notificação do usuário final será exibida ao usuário quando o Defender detectar uma rede aberta. Se ele estiver habilitado com o valor 2, a notificação do usuário final será exibida e também alertas para administradores SOC serão enviados. DefenderEndUserTrustFlowEnableNúmero inteiro 0 1 – Habilitar, 0 – Desabilitar; Essa configuração é usada por administradores de TI para habilitar ou desabilitar a experiência do usuário final no aplicativo para confiar e não confiável nas redes suspeitas e não seguras. DefenderNetworkProtectionAutoRemediationNúmero inteiro 1 1 – Habilitar, 0 – Desabilitar; Essa configuração é usada por administradores de TI para habilitar ou desabilitar os alertas de correção enviados quando um usuário executa atividades de correção, como alternar para pontos de acesso mais seguros Wi-Fi ou excluir certificados suspeitos detectados pelo Defender. DefenderNetworkProtectionPrivacyNúmero inteiro 1 1 – Habilitar, 0 – Desabilitar; Essa configuração é usada por administradores de TI para habilitar ou desabilitar a privacidade na proteção de rede. Se a privacidade estiver desabilitada com o valor 0, o consentimento do usuário será mostrado para compartilhar os dados de wi-fi ou certificados mal-intencionados. Se estiver em estado habilitado com o valor 1, nenhum consentimento do usuário será mostrado e nenhum dado do aplicativo será coletado. Inclua ou exclua os grupos aos quais você deseja que a política se aplique. Prossiga para examinar e enviar a política.

Observação

Os usuários precisam habilitar a permissão de local (que é uma permissão opcional); isso permite que o Defender para Ponto de Extremidade examine suas redes e alerte-as quando houver ameaças relacionadas ao WiFi. Se a permissão de localização for negada pelo usuário, o Defender para Ponto de Extremidade só poderá fornecer proteção limitada contra ameaças de rede e protegerá apenas os usuários contra certificados desonestos.

Configurar controles de privacidade

Os administradores podem usar as etapas a seguir para habilitar a privacidade e não coletar o nome do domínio, os detalhes do aplicativo e as informações de rede como parte do relatório de alerta para ameaças correspondentes.

- Em Microsoft Intune centro de administração, acesse Políticas de configuração de aplicativo de aplicativos > Adicionar > aplicativos gerenciados>.

- Dê um nome de para a política.

- Em Selecionar Aplicativos Públicos, escolha Microsoft Defender para Ponto de Extremidade como o aplicativo de destino.

- Na página Configurações, em Configurações Gerais, adicione DefenderExcludeURLInReport e DefenderExcludeAppInReport como as chaves e o valor como 1.

- Adicione a chave DefenderMAMConfigs e defina o valor como 1.

- Atribua essa política aos usuários. Por padrão, esse valor é definido como 0.

- Na página Configurações, em Configurações Gerais, adicione DefenderExcludeURLInReport, DefenderExcludeAppInReport como as chaves e o valor como true.

- Adicione a chave DefenderMAMConfigs e defina o valor como 1.

- Atribua essa política aos usuários. Por padrão, esse valor é definido como false.

- Examine e crie a política.

Permissões opcionais

Microsoft Defender para Ponto de Extremidade no Android habilita permissões opcionais no fluxo de integração. Atualmente, as permissões exigidas por MDPE são obrigatórias no fluxo de integração. Com esse recurso, o administrador pode implantar MDPE em dispositivos Android com políticas de MAM sem impor as permissões obrigatórias de VPN e acessibilidade durante a integração. Os Usuários Finais podem integrar o aplicativo sem as permissões obrigatórias e poderão examinar essas permissões posteriormente.

Configurar permissão opcional

Use as etapas a seguir para habilitar permissões opcionais para dispositivos.

Em Microsoft Intune centro de administração, acesse Políticas de configuração de aplicativo de aplicativos > Adicionar > aplicativos gerenciados>.

Dê um nome de para a política.

Selecione Microsoft Defender para Ponto de Extremidade em aplicativos públicos.

Na página Configurações, selecione Usar designer de configuração e DefenderOptionalVPN ou DefenderOptionalAccessibility ou ambos como a chave.

Adicione a chave DefenderMAMConfigs e defina o valor como 1.

Para habilitar permissões opcionais, insira o valor como 1 e atribua essa política aos usuários. Por padrão, esse valor é definido como 0.

Para usuários com conjunto de chaves como 1, eles poderão integrar o aplicativo sem dar essas permissões.

Na página Configurações, selecione Usar designer de configuração e DefenderOptionalVPN ou DefenderOptionalAccessibility ou como o tipo de chave e valor como booliano.

Adicione a chave DefenderMAMConfigs e defina o valor como 1.

Para habilitar permissões opcionais, insira valor como true e atribua essa política aos usuários. Por padrão, esse valor é definido como false.

Para usuários com conjunto de chaves como true, os usuários podem integrar o aplicativo sem dar essas permissões.

Selecione Avançar e atribua esse perfil a dispositivos/usuários direcionados.

Fluxo do usuário

Os usuários podem instalar e abrir o aplicativo para iniciar o processo de integração.

Se um administrador tiver permissões opcionais de configuração, os usuários poderão optar por ignorar a vpn ou a permissão de acessibilidade ou ambos e concluir a integração.

Mesmo que o usuário tenha ignorado essas permissões, o dispositivo será capaz de integrar e uma pulsação será enviada.

Como as permissões estão desabilitadas, a proteção da Web não estará ativa. Ele será parcialmente ativo se uma das permissões for dada.

Posteriormente, os usuários podem habilitar a proteção da Web de dentro do aplicativo. Isso instalará a configuração de VPN no dispositivo.

Observação

A configuração de permissões opcionais é diferente da configuração Desabilitar a Proteção Da Web. As permissões opcionais só ajudam a ignorar as permissões durante a integração, mas elas estão disponíveis para o usuário final revisar e habilitar posteriormente, enquanto Desabilitar a proteção Da Web permite que os usuários integrem o aplicativo Microsoft Defender para Ponto de Extremidade sem a Proteção Web. Ele não pode ser habilitado posteriormente.

Desabilitar a saída

O Defender para Ponto de Extremidade permite implantar o aplicativo e desabilitar o botão de saída. Ao ocultar o botão de saída, os usuários são impedidos de sair do aplicativo Defender. Essa ação ajuda a evitar a adulteração do dispositivo quando o Defender para Ponto de Extremidade não está em execução.

Use as seguintes etapas para configurar a saída de desabilitar:

- No centro de administração Microsoft Intune, acesse Políticas de configuração de aplicativo de aplicativos > Adicionar > aplicativos gerenciados>.

- Forneça um nome à política.

- Em Selecionar Aplicativos Públicos, escolha Microsoft Defender para Ponto de Extremidade como o aplicativo de destino.

- Na página Configurações , em Configurações Gerais, adicione DisableSignOut como a chave e defina o valor como 1.

- Por padrão, desabilite Sair = 0.

- Administração precisa fazer Desabilitar Sair = 1 para desabilitar o botão de saída no aplicativo. Os usuários não verão o botão de saída depois que a política for enviada por push para o dispositivo.

- Selecione Avançar e atribua esse perfil a dispositivos e usuários direcionados.

Importante

Esse recurso está em Visualização Pública. As informações a seguir referem-se ao produto pré-relacionado que pode ser substancialmente modificado antes de ser lançado comercialmente. A Microsoft não faz garantias, expressas ou implícitas, quanto às informações fornecidas aqui.

Marcação de dispositivo

O Defender para Ponto de Extremidade no Android permite marcar em massa os dispositivos móveis durante a integração, permitindo que os administradores configurem marcas por meio de Intune. Administração pode configurar as marcas de dispositivo por meio de Intune por meio de políticas de configuração e empurrá-las para dispositivos do usuário. Depois que o Usuário instala e ativa o Defender, o aplicativo cliente passa as marcas do dispositivo para o Portal de Segurança. As marcas de dispositivo aparecem em relação aos dispositivos no Inventário de Dispositivos.

Use as seguintes etapas para configurar as marcas de dispositivo:

No centro de administração Microsoft Intune, acesse Políticas de configuração de aplicativo de aplicativos > Adicionar > aplicativos gerenciados>.

Forneça um nome à política.

Em Selecionar Aplicativos Públicos, escolha Microsoft Defender para Ponto de Extremidade como o aplicativo de destino.

Na página Configurações, selecione Usar designer de configuração e adicione DefenderDeviceTag como a chave e o tipo de valor como Cadeia de caracteres.

- Administração pode atribuir uma nova marca adicionando a chave DefenderDeviceTag e definindo um valor para a marca do dispositivo.

- Administração pode editar uma marca existente modificando o valor da chave DefenderDeviceTag.

- Administração pode excluir uma marca existente removendo a chave DefenderDeviceTag.

Clique em Avançar e atribua essa política a dispositivos e usuários direcionados.

Observação

O aplicativo Defender precisa ser aberto para que as marcas sejam sincronizadas com Intune e passadas para o Portal de Segurança. Pode levar até 18 horas para as marcas refletirem no portal.

Tópicos relacionados

Visão geral do Microsoft Defender para Ponto de Extremidade para Android

Implantar o Microsoft Defender para Ponto de Extremidade para Android com o Microsoft Intune

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de