Integrar dispositivos Windows usando a Política de Grupo

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

Aplica-se a:

- Política de grupo

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Observação

Para usar atualizações de Política de Grupo (GP) para implantar o pacote, você deve estar no Windows Server 2008 R2 ou posterior.

Para Windows Server 2019 e Windows Server 2022, talvez seja necessário substituir NT AUTHORITY\Well-Known-System-Account por NT AUTHORITY\SYSTEM do arquivo XML que a preferência Política de Grupo cria.

Observação

Se você estiver usando a nova solução de Microsoft Defender para Ponto de Extremidade unificada para Windows Server 2012 R2 e 2016, verifique se você está usando os arquivos ADMX mais recentes em seu repositório central para obter acesso ao correto Microsoft Defender para Ponto de Extremidade opções de política. Consulte Como criar e gerenciar a Central Store para Política de Grupo Modelos Administrativos no Windows e baixar os arquivos mais recentes para uso com Windows 10.

Confira Identificar a arquitetura e o método de implantação do Defender para Ponto de Extremidade para ver os vários caminhos na implantação do Defender para Ponto de Extremidade.

Abra o arquivo de pacote de configuração de GP (

WindowsDefenderATPOnboardingPackage.zip) que você baixou do assistente de integração de serviço. Você também pode obter o pacote no portal do Microsoft Defender:No painel de navegação, selecione Configurações>Endpoints>Gerenciamento> de dispositivoIntegração.

Selecione o sistema operacional.

No campo Método de implantação , selecione Política de grupo.

Clique em Baixar pacote e salve o arquivo .zip.

Extraia o conteúdo do arquivo .zip para um local compartilhado e somente leitura que pode ser acessado pelo dispositivo. Você deve ter uma pasta chamada OptionalParamsPolicy e o arquivo WindowsDefenderATPOnboardingScript.cmd.

Para criar um novo GPO, abra o GPMC (console de gerenciamento de Política de Grupo), clique com o botão direito do mouse em Política de Grupo Objetos que você deseja configurar e clique em Novo. Insira o nome do novo GPO na caixa de diálogo exibida e clique em OK.

Abra o GPMC (Console de Gerenciamento Política de Grupo), clique com o botão direito do mouse no GPO (objeto Política de Grupo) que você deseja configurar e clique em Editar.

No Editor gerenciamento de Política de Grupo, acesse Configuração do computador e, em seguida, Preferências e, em seguida, Controlar configurações do painel.

Clique com o botão direito do mouse em Tarefas agendadas, aponte para Novo e clique em Tarefa Imediata (pelo menos Windows 7).

Na janela Tarefa aberta, acesse a guia Geral . Em Opções de segurança , clique em Alterar Usuário ou Grupo e digite SYSTEM e clique em Verificar Nomes e OK. NT AUTHORITY\SYSTEM aparece como a conta de usuário que a tarefa executará como.

Selecione Executar se o usuário está conectado ou não e marcar a caixa Executar com privilégios mais altos marcar.

No campo Nome, digite um nome apropriado para a tarefa agendada (por exemplo, Implantação do Defender para Ponto de Extremidade).

Acesse a guia Ações e selecione Novo... Verifique se Iniciar um programa está selecionado no campo Ação . Insira o caminho UNC usando o FQDN (nome de domínio totalmente qualificado) do servidor de arquivos do arquivo de WindowsDefenderATPOnboardingScript.cmd compartilhado.

Selecione OK e feche todas as janelas abertas do GPMC.

Para vincular o GPO a uma OU (Unidade de Organização), clique com o botão direito do mouse e selecione Vincular um GPO existente. Na caixa de diálogo exibida, selecione o objeto Política de Grupo que você deseja vincular. Clique em OK.

Dica

Depois de integrar o dispositivo, você pode optar por executar um teste de detecção para verificar se o dispositivo está integrado corretamente ao serviço. Para obter mais informações, consulte Executar um teste de detecção em um dispositivo Defender para Ponto de Extremidade recém-integrado.

Configurações adicionais do Defender para Ponto de Extremidade

Para cada dispositivo, você pode declarar se os exemplos podem ser coletados do dispositivo quando uma solicitação é feita por meio de Microsoft Defender XDR enviar um arquivo para análise profunda.

Você pode usar Política de Grupo (GP) para configurar configurações, como configurações para o compartilhamento de exemplo usado no recurso de análise profunda.

Configurar configurações de coleção de exemplo

Em seu dispositivo de gerenciamento de GP, copie os seguintes arquivos do pacote de configuração:

Copiar AtpConfiguration.admx em C:\Windows\PolicyDefinitions

Copiar AtpConfiguration.adml em C:\Windows\PolicyDefinitions\en-US

Se você estiver usando uma Central Store para Política de Grupo Modelos Administrativos, copie os seguintes arquivos do pacote de configuração:

Copiar AtpConfiguration.admx em \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions

Copiar AtpConfiguration.adml em \\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions\en-US

Abra o Console de Gerenciamento Política de Grupo, clique com o botão direito do mouse no GPO que você deseja configurar e clique em Editar.

No Editor de Gerenciamento de Política de Grupo, acesse Configuração do computador.

Clique em Políticas e modelos administrativos.

Clique em componentes do Windows e Windows Defender ATP.

Escolha habilitar ou desabilitar o compartilhamento de exemplo de seus dispositivos.

Observação

Se você não definir um valor, o valor padrão será habilitar a coleta de exemplo.

Outras configurações recomendadas

Atualizar a configuração de proteção de ponto de extremidade

Depois de configurar o script de integração, continue editando a mesma política de grupo para adicionar configurações de proteção de ponto de extremidade. Execute edições de política de grupo de um sistema que executa Windows 10 ou Server 2019, Windows 11 ou Windows Server 2022 para garantir que você tenha todos os recursos necessários Microsoft Defender Antivírus. Talvez seja necessário fechar e reabrir o objeto de política de grupo para registrar as configurações do Defender ATP.

Todas as políticas estão localizadas em Computer Configuration\Policies\Administrative Templates.

Local da política: \Componentes do Windows\Windows Defender ATP

| Política | Setting |

|---|---|

| Coleção Enable\Disable Sample | Habilitado – "Habilitar coleta de exemplo em computadores" verificado |

Local da política: \Componentes do Windows\Microsoft Defender Antivírus

| Política | Setting |

|---|---|

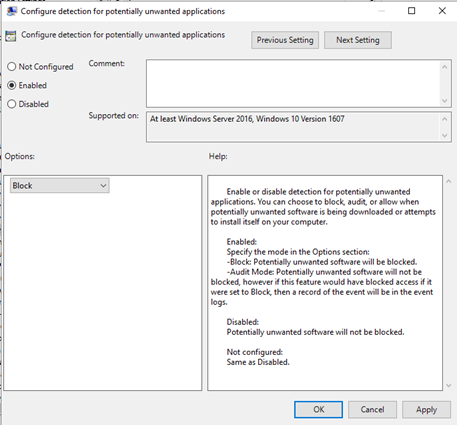

| Configurar a detecção para aplicativos potencialmente indesejados | Habilitado, Bloquear |

Local da política: \Componentes do Windows\Microsoft Defender Antivírus\MAPS

| Política | Setting |

|---|---|

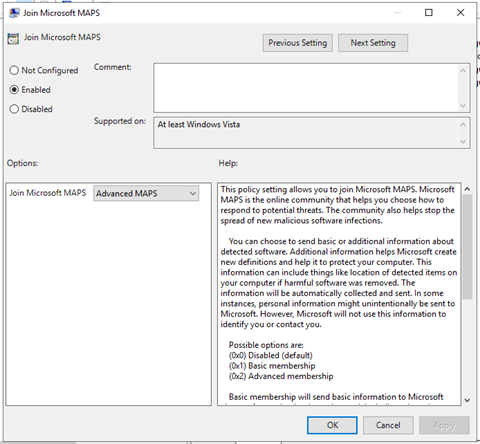

| Ingressar no Microsoft MAPS | MAPAS Avançados habilitados |

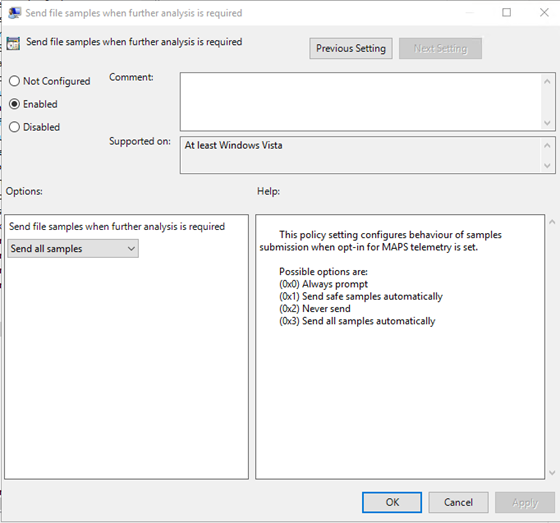

| Enviar exemplos de arquivo quando uma análise adicional for necessária | Habilitado, enviar exemplos seguros |

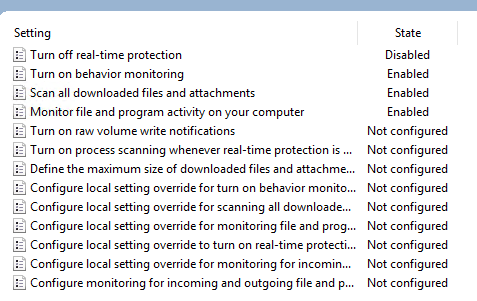

Local da política: \Componentes do Windows\Microsoft Defender Antivírus\Proteção em tempo real

| Política | Setting |

|---|---|

| Desativar a proteção em tempo real | Desabilitado |

| Ativar o monitoramento de comportamento | Habilitado |

| Examinar todos os arquivos e anexos baixados | Habilitado |

| Monitorar a atividade do arquivo e do programa em seu computador | Habilitado |

Local da política: \Componentes do Windows\Microsoft Defender Antivírus\Verificação

Essas configurações configuram verificações periódicas do ponto de extremidade. Recomendamos realizar uma verificação rápida semanal, permitindo o desempenho.

| Política | Setting |

|---|---|

| Verifique se há informações mais recentes sobre o vírus e a inteligência de segurança do spyware antes de executar uma verificação agendada | Habilitado |

Local da política: \Componentes do Windows\Microsoft Defender Antivírus\Microsoft Defender Explore Guard\Attack Surface Reduction

Obtenha a lista atual de GUIDs de regras de redução de superfície de ataque da implantação de regras de redução de superfície de ataque Etapa 3: implementar regras ASR. Para obter detalhes adicionais, por regras, consulte Referência de regras de redução de superfície de ataque

Abra a política Configurar Redução de Superfície de Ataque .

Selecione Habilitado.

Selecione o botão Mostrar .

Adicione cada GUID no campo Nome do Valor com um Valor de 2.

Isso configurará cada um apenas para auditoria.

| Política | Local | Setting |

|---|---|---|

| Configurar o acesso de pasta controlada | \Componentes do Windows\Microsoft Defender Antivírus\Microsoft Defender Explore Guard\Control Folder Access | Habilitado, modo de auditoria |

Executar um teste de detecção para verificar a integração

Depois de integrar o dispositivo, você pode optar por executar um teste de detecção para verificar se um dispositivo está integrado corretamente ao serviço. Para obter mais informações, consulte Executar um teste de detecção em um dispositivo Microsoft Defender para Ponto de Extremidade recém-integrado.

Dispositivos de offboard usando Política de Grupo

Por motivos de segurança, o pacote usado para dispositivos offboard expirará 30 dias após a data em que foi baixado. Pacotes de offboard expirados enviados para um dispositivo serão rejeitados. Ao baixar um pacote de offboarding, você será notificado sobre a data de validade dos pacotes e ele também será incluído no nome do pacote.

Observação

As políticas de integração e de integração não devem ser implantadas no mesmo dispositivo ao mesmo tempo, caso contrário, isso causará colisões imprevisíveis.

Obtenha o pacote de integração do portal Microsoft Defender:

No painel de navegação, selecione Configurações>Endpoints>Gerenciamento>de dispositivos Offboarding.

Selecione o sistema operacional.

No campo Método de implantação , selecione Política de grupo.

Clique em Baixar pacote e salve o arquivo .zip.

Extraia o conteúdo do arquivo .zip para um local compartilhado e somente leitura que pode ser acessado pelo dispositivo. Você deve ter um arquivo chamado WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Abra o GPMC (Console de Gerenciamento Política de Grupo), clique com o botão direito do mouse no GPO (objeto Política de Grupo) que você deseja configurar e clique em Editar.

No Editor de Gerenciamento de Política de Grupo, acesse Configuração do computador e, em seguida, Preferências e, em seguida, Controlar configurações do painel.

Clique com o botão direito do mouse em Tarefas agendadas, aponte para Novo e clique em Tarefa imediata.

Na janela Tarefa aberta, acesse a guia Geral em Opções de segurança e selecione Alterar Usuário ou Grupo, insira SYSTEM e selecione Verificar Nomes e , em seguida, OK. NT AUTHORITY\SYSTEM aparece como a conta de usuário que a tarefa executará como.

Selecione Executar se o usuário está conectado ou não e marcar a caixa Executar com privilégios mais altos marcar.

No campo Nome, digite um nome apropriado para a tarefa agendada (por exemplo, Implantação do Defender para Ponto de Extremidade).

Acesse a guia Ações e selecione Novo.... Verifique se Iniciar um programa está selecionado no campo Ação . Insira o caminho UNC usando o FQDN (nome de domínio totalmente qualificado) do servidor de arquivos do arquivo de WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd compartilhado.

Selecione OK e feche todas as janelas abertas do GPMC.

Importante

O offboarding faz com que o dispositivo pare de enviar dados do sensor para o portal, mas os dados do dispositivo, incluindo referência a todos os alertas que ele teve, serão mantidos por até seis meses.

Monitorar a configuração do dispositivo

Com Política de Grupo não há uma opção para monitorar a implantação de políticas nos dispositivos. O monitoramento pode ser feito diretamente no portal ou usando as diferentes ferramentas de implantação.

Monitorar dispositivos usando o portal

- Acesse o portal do Microsoft Defender.

- Clique em Inventário de dispositivos.

- Verifique se os dispositivos estão aparecendo.

Observação

Pode levar vários dias para os dispositivos começarem a ser exibidos na lista Dispositivos. Isso inclui o tempo necessário para que as políticas sejam distribuídas para o dispositivo, o tempo necessário para que o usuário faça logon e o tempo necessário para que o ponto de extremidade inicie o relatório.

Configurar políticas do Defender AV

Create um novo Política de Grupo ou agrupar essas configurações com as outras políticas. Isso depende do ambiente do cliente e de como ele gostaria de implantar o serviço visando diferentes unidades organizacionais (UOs).

Depois de escolher o GP ou criar um novo, edite o GP.

Navegue atéModelos administrativos de políticas>> de configuração> do computadorComponentes do WindowsMicrosoft Defender Proteção antivírus>>em tempo real.

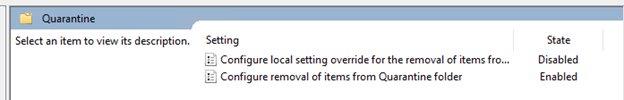

Na pasta Quarentena, configure a remoção de itens da pasta Quarentena.

Na pasta Verificar, configure as configurações de verificação.

Monitorar todos os arquivos na proteção em tempo real

Navegue atéModelos administrativos de políticas>> de configuração> do computadorComponentes do WindowsMicrosoft Defender Proteção antivírus>>em tempo real.

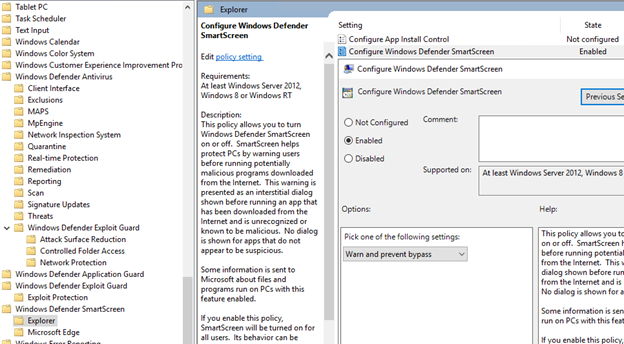

Configurar configurações Windows Defender SmartScreen

Navegue atéModelos Administrativos de Políticas>> de Configuração> do ComputadorComponentes> do Windows Windows Defender SmartScreen>Explorer.

Navegue atéModelos administrativos de políticas>> de configuração> do computadorComponentes> do Windows Windows Defender SmartScreen>Microsoft Edge.

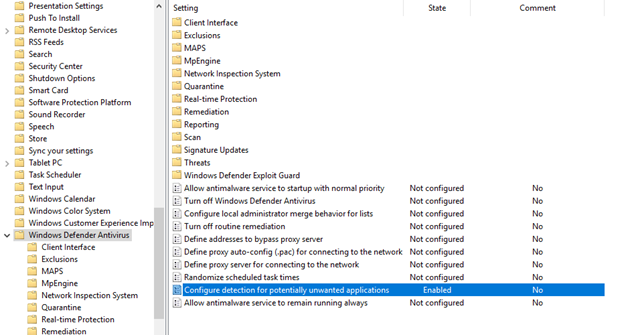

Configurar aplicativos potencialmente indesejados

Navegue atéModelos Administrativos de Políticas>> de Configuração> do ComputadorComponentes do WindowsMicrosoft Defender Antivírus>.

Configurar o Cloud Deliver Protection e enviar amostras automaticamente

Navegue atéModelos administrativos>de políticas> de configuração> do computadorComponentes do WindowsMicrosoft Defender Antivírus>>MAPAS.

Observação

A opção Enviar todos os exemplos fornecerá a maior análise de binários/scripts/documentos que aumenta a postura de segurança. A opção Enviar exemplos seguros limita o tipo de binários/scripts/documentos que estão sendo analisados e diminui a postura de segurança.

Para obter mais informações, consulte Ativar a proteção de nuvem em Microsoft Defender Antivírus e proteção de nuvem e envio de exemplo no Microsoft Defender Antivírus.

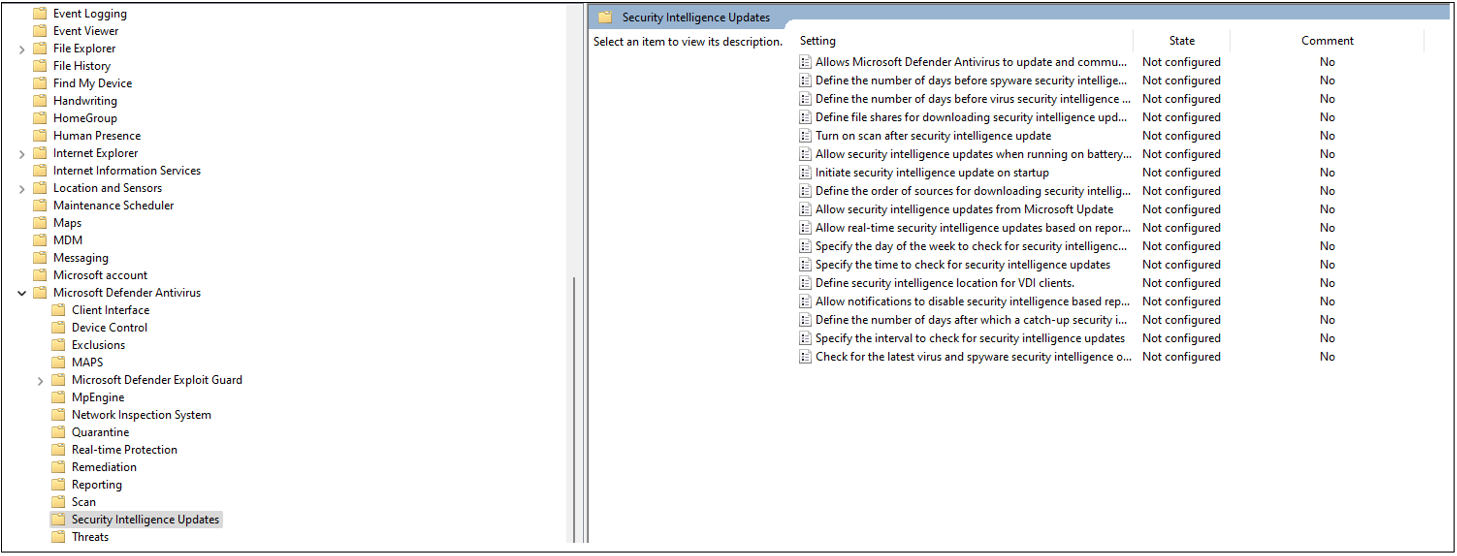

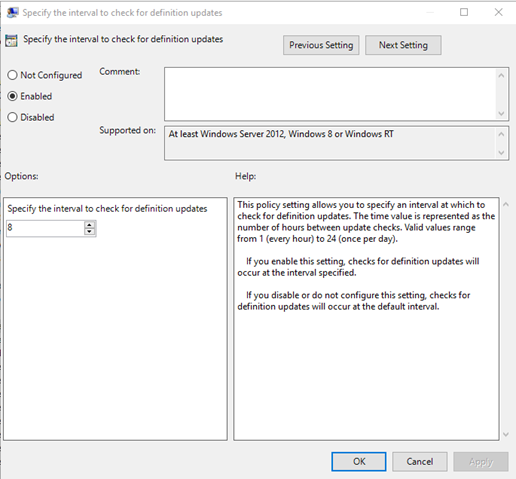

Verificar se há atualização de assinatura

Navegue atéModelos administrativos de políticas> de configuração> do computadorComponentes>do Windows Microsoft DefenderAtualizações de Inteligência de SegurançaAntivírus>>.

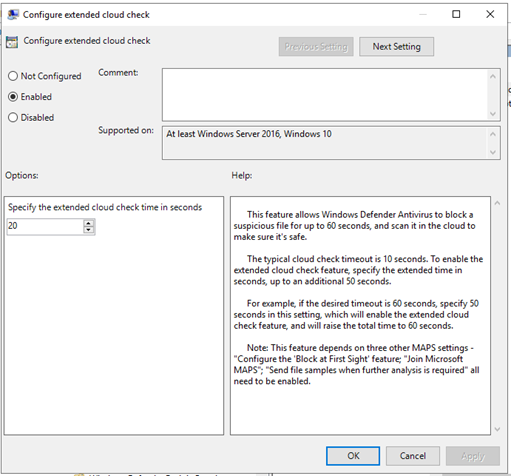

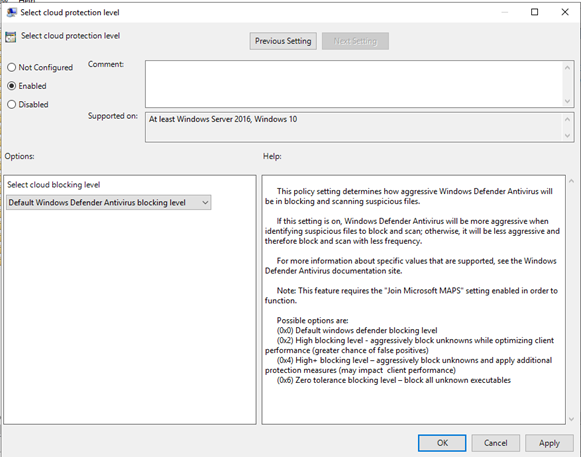

Configurar o tempo limite de entrega de nuvem e o nível de proteção

Navegue atéModelos Administrativos de Políticas>> de Configuração> do ComputadorComponentes do WindowsMicrosoft Defender Antivírus>>MpEngine. Quando você configurar a política de nível de proteção na nuvem para a política de bloqueio Padrão Microsoft Defender Antivírus, isso desabilitará a política. Isso é o que é necessário para definir o nível de proteção como padrão das janelas.

Tópicos relacionados

- Integrar dispositivos Windows usando o Microsoft Endpoint Configuration Manager

- Integrar dispositivos Windows usando ferramentas de Gerenciamento de Dispositivos Móveis

- Dispositivos Windows integrados usando um script local

- Dispositivos integrados de VDI (Virtual Desktop Infrastructure) não persistente

- Executar um teste de detecção em um dispositivo Microsoft Defender para Ponto de Extremidade recém-integrado

- Solucionar problemas de integração Microsoft Defender para Ponto de Extremidade

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de