PASSO 1: Configurar o ambiente de rede para garantir a conectividade com o serviço Defender para Endpoint

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Quer experimentar o Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Importante

Algumas informações neste artigo estão relacionadas com um produto pré-lançado que pode ser substancialmente modificado antes de ser lançado comercialmente. A Microsoft não concede garantias, expressas ou implícitas, relativamente às informações aqui fornecidas.

Antes de integrar dispositivos no Defender para Endpoint, certifique-se de que a sua rede está configurada para ligar ao serviço. O primeiro passo deste processo envolve adicionar URLs à lista de domínios permitidos se o servidor proxy ou as regras de firewall impedirem o acesso ao Defender para Endpoint. Este artigo também inclui informações sobre os requisitos de proxy e firewall para versões mais antigas do cliente Windows e do Windows Server.

Ativar o acesso aos URLs do serviço Microsoft Defender para Endpoint no servidor proxy

Por predefinição, se um proxy ou firewall estiver a bloquear todo o tráfego e a permitir apenas domínios específicos, adicione os domínios listados na folha transferível à lista de domínios permitidos.

A seguinte folha de cálculo transferível lista os serviços e os respetivos URLs associados que a sua rede tem de conseguir ligar. Confirme que não existem regras de filtragem de rede ou firewall para negar o acesso a estes URLs. Opcionalmente, poderá ter de criar uma regra de permissão especificamente para as mesmas.

Nota

(Aplica-se à pré-visualização pública)

- Como parte da pré-visualização, determinados serviços do Defender para Endpoint são consolidados por trás do URL:

*.endpoint.security.microsoft.com. Tem a opção de utilizar o conjunto reduzido de URLs no Microsoft Defender XDR para o Defender para Endpoint. Também tem a nova opção de configurar listas de permissões com intervalos de IP dedicados do Defender para Endpoint estáticos. Para obter mais informações, veja integrar dispositivos com o método simplificado e rever a lista atualizada na tabela anterior. - Para utilizar o novo método de inclusão, os dispositivos têm de cumprir os pré-requisitos específicos e utilizar um novo pacote de inclusão. Para obter mais informações, veja pré-requisitos. Pode migrar dispositivos previamente integrados. Veja Migrar dispositivos para uma conectividade simplificada.

- Determinados serviços não estão incluídos nesta consolidação. Tem de verificar se mantém a conectividade com os serviços necessários. Para obter detalhes sobre os serviços não incluídos na consolidação, veja a folha de URL simplificada ou a inclusão de dispositivos com o método simplificado.

- Os dispositivos que executam o agente MMA não são suportados na solução simplificada e têm de ser integrados com o método de nível inferior. Para obter uma lista dos URLs necessários, veja o separador MMA na lista de URLs simplificados. Os dispositivos com o Windows legado versão 1607, 1703, 1709 ou 1803 podem ser integrados com o novo pacote de inclusão, mas ainda precisam de uma lista mais longa de URLs. Para obter mais informações, consulte a tabela anterior.

| Folha de cálculo da lista de domínios | Descrição |

|---|---|

| Microsoft Defender para Endpoint lista de URLs consolidados (NOVO – Simplificado) |

IMPORTANTE: Atualmente em pré-visualização pública. Folha de cálculo de URLs consolidados para simplificar a conectividade do dispositivo. Transfira a folha de cálculo aqui. SO aplicável: Para obter a lista completa, veja Conectividade simplificada. - Windows 10 1809+ - Windows 11 - Windows Server 2019 - Windows Server 2022 - Windows Server 2012 R2, Windows Server 2016 R2 a executar a solução unificada moderna do Defender para Endpoint (requer instalação através do MSI). - versões suportadas para macOS com a versão 101.23102.* + - Versões suportadas pelo Linux com a versão 101.23102.* + Versões mínimas dos componentes: - Cliente antimalware: 4.18.2211.5 - Motor: 1.1.19900.2 - Informações de segurança: 1.391.345.0 - Versão Xplat: 101.23102.* + - Sensor/ Versão KB: >10.8040.*/ 8 de março de 2022+ Se estiver a mover dispositivos previamente integrados para a abordagem simplificada, veja Migrar a conectividade do dispositivo. |

| Microsoft Defender para Endpoint lista de URLs para clientes comerciais (Standard) | Folha de cálculo de registos DNS específicos para localizações de serviço, localizações geográficas e SO para clientes comerciais. Transfira a folha de cálculo aqui. Microsoft Defender para Endpoint Plano 1 e Plano 2 partilham os mesmos URLs do serviço proxy. |

| Microsoft Defender para Endpoint lista de URLs para Gov/GCC/DoD | Folha de cálculo de registos DNS específicos para localizações de serviço, localizações geográficas e SO para clientes Gov/GCC/DoD. Transfira a folha de cálculo aqui. |

Nota

- Windows 10 versão 1607, 1703, 1709, 1803 (RS1-RS4) são suportadas no pacote de inclusão, mas requerem uma lista de URLs mais longa (consulte a folha de URL atualizada). Estas versões não suportam a reonboarding (tem de ser totalmente offboarded primeiro).

- Os dispositivos com o Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Servidores não atualizados para o Agente Unificado (MMA) terão de continuar a utilizar o método de inclusão MMA.

Se um proxy ou firewall tiver a análise HTTPS (inspeção SSL) ativada, exclua os domínios listados na tabela acima da análise HTTPS.

Na firewall, abra todos os URLs onde a coluna geografia é WW. Para linhas em que a coluna de geografia não é WW, abra os URLs para a sua localização de dados específica. Para verificar a definição de localização dos dados, veja Verificar a localização do armazenamento de dados e atualizar as definições de retenção de dados para Microsoft Defender para Endpoint. Não exclua o URL *.blob.core.windows.net de qualquer tipo de inspeção de rede. Em vez disso, exclua apenas os URLs de blobs específicos de MDE e listados na lista de domínios da folha de cálculo.

Nota

Aplica-se ao conjunto padrão de URLS:

Dispositivos Windows com a versão 1803 ou necessidades settings-win.data.microsoft.comanteriores .

Os URLs que incluem v20 só são necessários se tiver dispositivos Windows com a versão 1803 ou posterior. Por exemplo, us-v20.events.data.microsoft.com é necessário para um dispositivo Windows com a versão 1803 ou posterior e integrado na região de Armazenamento de Dados dos EUA.

Se um proxy ou firewall estiver a bloquear o tráfego anónimo do sensor do Defender para Endpoint e estiver a ligar-se a partir do contexto do sistema, é importante certificar-se de que o tráfego anónimo é permitido no seu proxy ou firewall para os URLs listados anteriormente.

Nota

A Microsoft não fornece um servidor proxy. Estes URLs são acessíveis através do servidor proxy que configurar.

Importante

Em conformidade com as normas de conformidade e segurança do Defender para Endpoint, os seus dados serão processados e armazenados de acordo com a localização física do seu inquilino. Com base na localização do cliente, o tráfego pode fluir através de qualquer uma destas regiões IP (que correspondem às regiões do datacenter do Azure). Para obter mais informações, veja Armazenamento de dados e privacidade.

Microsoft Monitoring Agent (MMA) – requisitos de proxy e firewall para versões mais antigas do cliente Windows ou do Windows Server

Nota

(Aplica-se à pré-visualização pública)

Os serviços que utilizam soluções baseadas em MMA não conseguem tirar partido da nova solução de conectividade simplificada (URL consolidado e opção para utilizar IPs estáticos). Para Windows Server 2016 e Windows Server 2012 R2, terá de atualizar para a nova solução unificada.

As informações na lista de informações de configuração de proxy e firewall são necessárias para comunicar com o agente do Log Analytics (frequentemente conhecido como Microsoft Monitoring Agent) para versões anteriores do Windows, como o Windows 7 SP1, Windows 8.1 e Windows Server 2008 R2*.

| Recurso do Agente | Portas | Direção | Ignorar inspeção HTTPS |

|---|---|---|---|

*.ods.opinsights.azure.com |

Porta 443 | Saída | Sim |

*.oms.opinsights.azure.com |

Porta 443 | Saída | Sim |

*.blob.core.windows.net |

Porta 443 | Saída | Sim |

*.azure-automation.net |

Porta 443 | Saída | Sim |

Nota

Estes requisitos de conectividade aplicam-se à Microsoft Defender para Endpoint anterior de Windows Server 2016 e Windows Server 2012 R2 que requer MMA. As instruções para integrar estes sistemas operativos com a nova solução unificada encontram-se em Integrar servidores Windows ou migrar para a nova solução unificada em Cenários de migração do servidor no Microsoft Defender para Endpoint.

Nota

Como uma solução baseada na cloud, o intervalo de IP pode ser alterado. Recomenda-se que mude para a definição de resolução de DNS.

Integração de dispositivos sem acesso à Internet

Para dispositivos sem ligação direta à Internet, a utilização de uma solução proxy é a abordagem recomendada. Para dispositivos Windows mais antigos integrados com a solução anterior baseada em MMA, a utilização da solução de gateway do OMS fornece uma abordagem alternativa.

Nota

(Aplica-se à pré-visualização pública)

Com esta pré-visualização, pode tirar partido de dispositivos de firewall com intervalos de IP estáticos. Para obter mais informações, veja: Conectividade simplificada do dispositivo e lista de URLs simplificados.

Para obter mais informações sobre os métodos de inclusão, veja os seguintes artigos:

- Integração de versões anteriores do Windows

- Integrar servidores no serviço Microsoft Defender para Endpoint

Importante

- Microsoft Defender para Endpoint é uma solução de segurança na cloud. "Integrar dispositivos sem acesso à Internet" significa que o acesso à Internet para os pontos finais tem de ser configurado através de um proxy. Microsoft Defender para Endpoint não suporta pontos finais sem acesso direto ou proxy à Internet. Configuração de proxy ao nível do sistema recomendada.

- O Windows ou o Windows Server em ambientes desligados têm de conseguir atualizar a Confiança do Certificado Listas offline através de um ficheiro interno ou servidor Web.

- Para obter mais informações sobre a atualização de CTLs offline, consulte Configurar um ficheiro ou servidor Web para transferir os ficheiros CTL.

Dispositivos com Windows 10 ou posterior, Windows Server 2012 R2 ou posterior, Linux e macOS

Consoante o sistema operativo, o proxy a ser utilizado para Microsoft Defender para Endpoint pode ser configurado automaticamente, normalmente através da deteção automática ou de um ficheiro de configuração automática ou estaticamente específico dos serviços do Defender para Ponto Final em execução no dispositivo.

- Para dispositivos Windows, veja Configurar o proxy de dispositivos e as definições de conectividade à Internet

- Para dispositivos Linux, veja Configurar Microsoft Defender para Endpoint no Linux para deteção de proxy estático

- Para dispositivos macOS, consulte Microsoft Defender para Endpoint no Mac

Dispositivos Windows com a solução baseada em MMA anterior

Nota

- Um servidor de gateway do OMS não pode ser utilizado como proxy para dispositivos Windows ou Windows Server desligados quando configurado através do registo "TelemetryProxyServer" ou do GPO.

- Para Windows ou Windows Server – embora possa utilizar TelemetryProxyServer, este tem de apontar para um dispositivo ou aplicação proxy padrão.

- Configure o Azure Log Analytics (anteriormente conhecido como Gateway do OMS) para atuar como proxy ou hub:

- Agente do Azure Log Analytics

- Instalar e configurar o Microsoft Monitoring Agent (MMA) aponta para a chave do Defender para Endpoint Workspace & ID

Integração de versões anteriores do Windows

Nota

Qualquer cliente que não tenha acesso à Internet não pode ser integrado no ponto final Microsoft Defender. Um cliente tem de ter acesso diretamente aos URLs necessários ou tem de ter acesso através de um proxy ou de uma firewall.

Como parte da pré-visualização simplificada, pode agora tirar partido dos endereços IP como alternativas a determinados URLs de serviço do Defender para Endpoint.

Confirmar os Requisitos de URL do Serviço do Microsoft Monitoring Agent (MMA)

Veja a seguinte documentação de orientação para eliminar o requisito de caráter universal (*) para o seu ambiente específico ao utilizar o Microsoft Monitoring Agent (MMA) para versões anteriores do Windows.

Integre um sistema operativo anterior com o Microsoft Monitoring Agent (MMA) no Defender para Ponto Final (para obter mais informações, consulte Integrar versões anteriores do Windows no Defender para Endpoint e Integrar servidores Windows).

Certifique-se de que o computador está a comunicar com êxito no portal do Microsoft Defender.

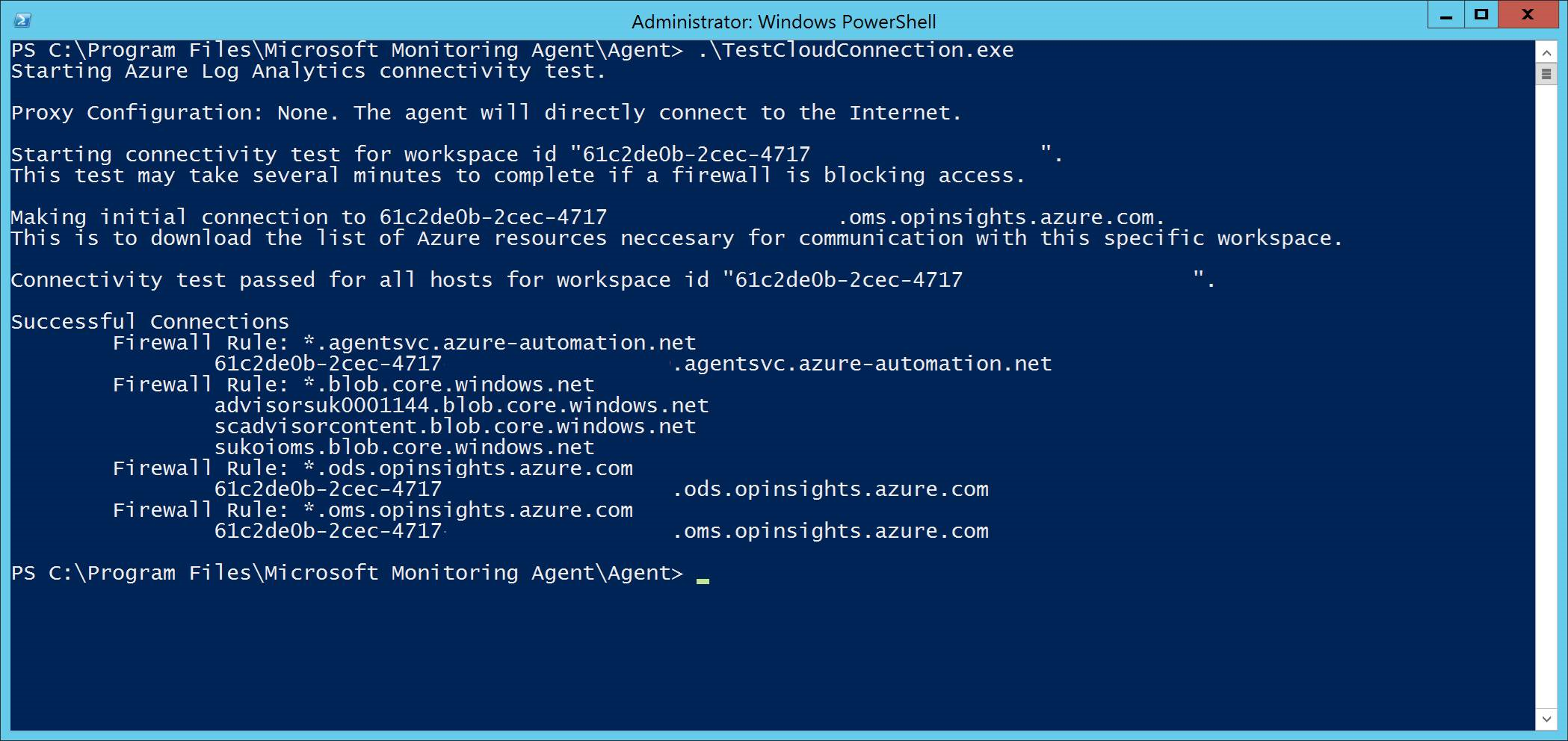

Execute a ferramenta TestCloudConnection.exe de

C:\Program Files\Microsoft Monitoring Agent\Agentpara validar a conectividade e para obter os URLs necessários para a área de trabalho específica.Consulte a lista de URLs Microsoft Defender para Endpoint para obter a lista completa de requisitos para a sua região (consulte a Folha de Cálculo URLs de Serviço).

Os carateres universais (*) utilizados nos *.ods.opinsights.azure.compontos finais , *.oms.opinsights.azure.come *.agentsvc.azure-automation.net URL podem ser substituídos pelo ID específico da Área de Trabalho. O ID da Área de Trabalho é específico do seu ambiente e área de trabalho. Pode encontrá-la na secção Inclusão do seu inquilino no portal do Microsoft Defender.

O *.blob.core.windows.net ponto final do URL pode ser substituído pelos URLs apresentados na secção "Regra de Firewall: *.blob.core.windows.net" dos resultados do teste.

Nota

No caso da integração através do Microsoft Defender para a Cloud, podem ser utilizadas várias áreas de trabalho. Terá de efetuar o procedimento de TestCloudConnection.exe no computador integrado de cada área de trabalho (para determinar se existem alterações aos URLs *.blob.core.windows.net entre as áreas de trabalho).

Passo seguinte

PASSO 2: Configurar os seus dispositivos para ligar ao serviço Defender para Endpoint com um proxy

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de