Relatórios de firewall de host no Microsoft Defender para Ponto de Extremidade

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Se você for um administrador global ou de segurança, agora poderá hospedar relatórios de firewall no portal Microsoft Defender. Esse recurso permite exibir relatórios de firewall do Windows de um local centralizado.

Do que você precisa saber para começar?

Seus dispositivos devem estar executando Windows 10 ou posterior ou Windows Server 2012 R2 ou posterior. Para que Windows Server 2012 R2 e Windows Server 2016 apareçam em relatórios de firewall, esses dispositivos devem ser integrados usando o pacote de solução unificada moderno. Para obter mais informações, confira Nova funcionalidade na solução unificada moderna para Windows Server 2012 R2 e 2016.

Para integrar dispositivos ao serviço Microsoft Defender para Ponto de Extremidade, consulte diretrizes de integração.

Para que o portal Microsoft Defender comece a receber dados, você deve habilitar Eventos de Auditoria para Windows Defender Firewall com Segurança Avançada. Confira os seguintes artigos:

Habilite esses eventos usando Política de Grupo Editor de Objeto, Política de Segurança Local ou os comandos auditpol.exe. Para obter mais informações, confira documentação sobre auditoria e log. Os dois comandos do PowerShell são os seguintes:

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

Veja um exemplo de consulta:

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

O processo

Observação

Siga as instruções da seção anterior e configure corretamente seus dispositivos para participar do programa de visualização.

Depois que os eventos são habilitados, Microsoft Defender para Ponto de Extremidade começa a monitorar dados, o que inclui:

- IP remoto

- Porta Remota

- Porta Local

- Local IP

- Nome do Computador

- Processar entre conexões de entrada e saída

Os administradores agora podem ver a atividade de firewall do host do Windows aqui. Relatórios adicionais podem ser facilitados baixando o script de Relatórios Personalizados para monitorar as atividades do Firewall Windows Defender usando o Power BI.

- Pode levar até 12 horas até que os dados sejam refletidos.

Cenários com suporte

- Relatórios de firewall

- De "Computadores com uma conexão bloqueada" ao dispositivo (requer o Plano 2 do Defender para Ponto de Extremidade)

- Detalhar a caça avançada (atualização prévia) (requer o Plano 2 do Defender para Ponto de Extremidade)

Relatórios de firewall

Aqui estão alguns exemplos das páginas de relatório de firewall. Aqui você encontrará um resumo da atividade de entrada, saída e aplicativo. Você pode acessar esta página diretamente acessando https://security.microsoft.com/firewall.

Esses relatórios também podem ser acessados acessando dispositivosderelatório> de segurança de relatórios > (seção)localizados na parte inferior do firewall bloqueado Connections cartão.

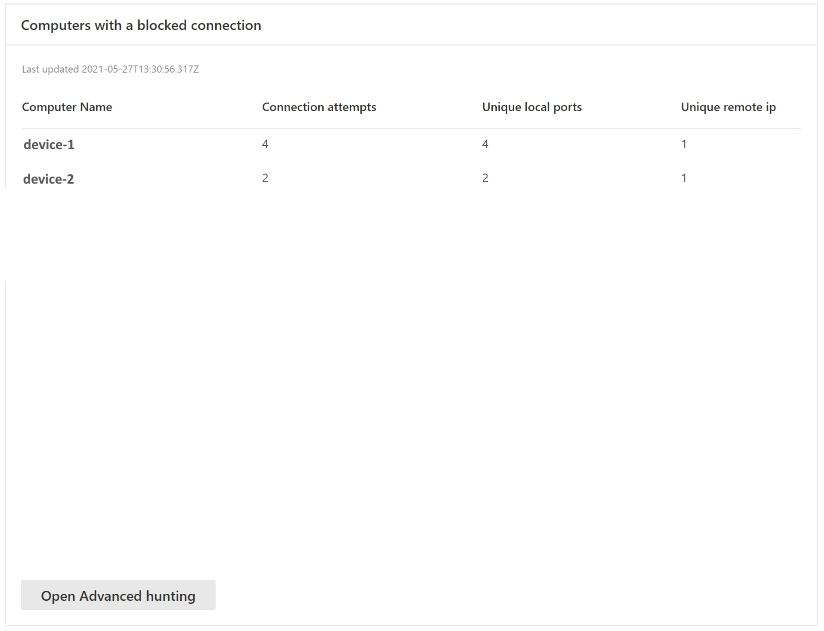

De "Computadores com uma conexão bloqueada" ao dispositivo

Observação

Esse recurso requer o Plano 2 do Defender para Ponto de Extremidade.

Os cartões dão suporte a objetos interativos. Você pode detalhar a atividade de um dispositivo clicando no nome do dispositivo, que iniciará o portal Microsoft Defender em uma nova guia e o levará diretamente à guia Linha do Tempo do Dispositivo.

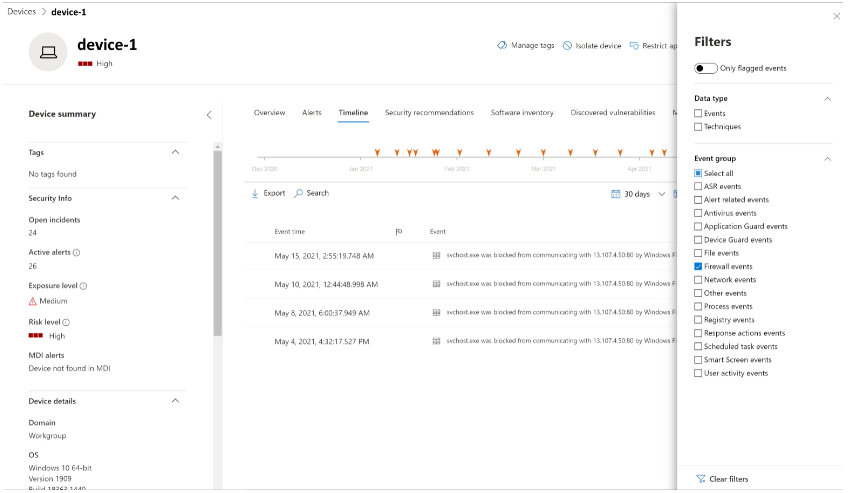

Agora você pode selecionar a guia Linha do Tempo , que lhe dará uma lista de eventos associados a esse dispositivo.

Depois de clicar no botão Filtros no canto superior direito do painel de exibição, selecione o tipo de evento desejado. Nesse caso, selecione Eventos de Firewall e o painel será filtrado para eventos de Firewall.

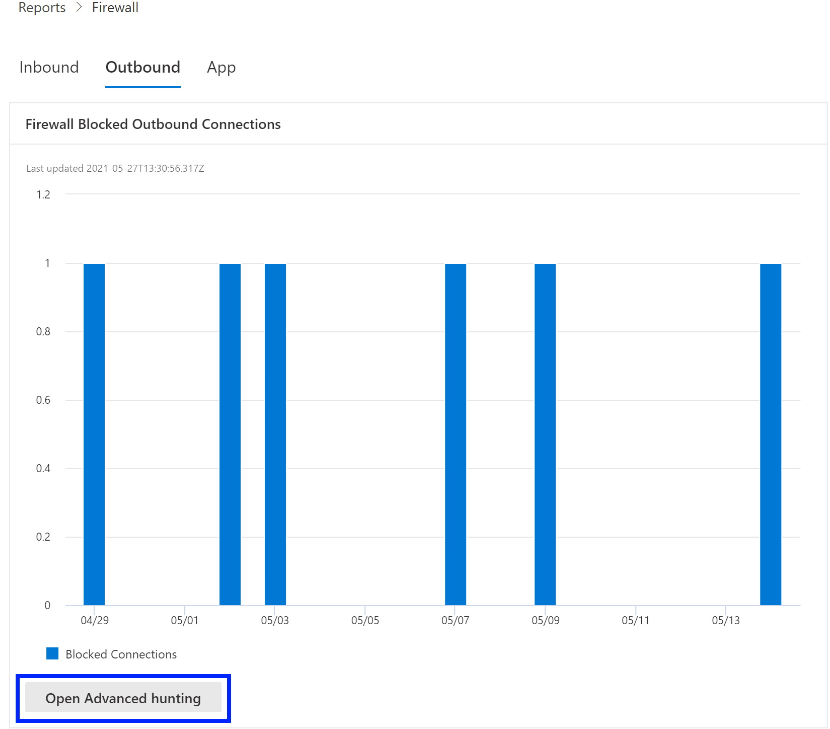

Detalhar a caça avançada (atualização prévia)

Observação

Esse recurso requer o Plano 2 do Defender para Ponto de Extremidade.

Relatórios de firewall dão suporte à perfuração do cartão diretamente na Caça Avançada clicando no botão Abrir caça avançada. A consulta está prepovoada.

A consulta agora pode ser executada e todos os eventos de Firewall relacionados dos últimos 30 dias podem ser explorados.

Para mais relatórios ou alterações personalizadas, a consulta pode ser exportada para o Power BI para análise posterior. Os relatórios personalizados podem ser facilitados baixando o script de Relatórios Personalizados para monitorar as atividades do Firewall Windows Defender usando o Power BI.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de