Microsoft Defender para Ponto de Extremidade plug-in para Subsistema do Windows para Linux (WSL)

Visão Geral

O Subsistema do Windows para Linux (WSL) 2, que substitui a versão anterior do WSL (com suporte por Microsoft Defender para Ponto de Extremidade sem plug-in), fornece um ambiente Linux integrado perfeitamente ao Windows, mas isolado usando a tecnologia de virtualização. O plug-in Microsoft Defender para Ponto de Extremidade para Subsistema do Windows para Linux 2 (WSL) permite que o Defender para Ponto de Extremidade forneça mais visibilidade em todos os contêineres WSL em execução, conectando-se ao subsistema isolado.

Limitações e problemas conhecidos

Esteja ciente do seguinte antes de começar:

Atualmente, o plug-in não dá suporte a atualizações automáticas. Quando uma nova versão é lançada, um novo pacote MSI precisa ser aplicado para executar a atualização. Isso pode ser feito por meio de qualquer uma das ferramentas de implantação de software. Atualizações virá por meio de atualizações da Microsoft.

Como leva alguns minutos para o plug-in instanciar totalmente e até 30 minutos para uma instância WSL2 se integrar, instâncias de contêiner WSL de curta duração podem resultar na não exibição da instância WSL2 no portal Microsoft Defender (https://security.microsoft.com). Uma vez que uma distribuição (qualquer) tenha sido executada por tempo suficiente (pelo menos 30 minutos), ela aparece.

Não há suporte para o uso de um kernel personalizado em combinação com o plug-in. Ao tentar iniciar o WSL com o plug-in instalado, você encontrará o erro Um erro fatal foi retornado pelo plug-in 'DefenderforEndpointPlug-in'. Mensagem de erro: 'Kernel/Configuração personalizada sem suporte.'.

Pré-requisitos de software

A versão 2.0.7 ou posterior do WSL deve estar em execução com pelo menos uma distro ativa.

Execute

wsl --updatepara ter certeza de que você está na versão mais recente. Sewsl -–versionmostrar uma versão mais antiga que 2.0.7, executewsl -–update –pre-releasepara obter a atualização mais recente.O Defender para Ponto de Extremidade deve estar integrado e em execução no sistema operacional host do Windows.

O sistema operacional host deve estar executando Windows 10 Client, versão 2004 e superior (build 19044 e superior) ou Windows 11 Cliente para dar suporte às versões Subsistema do Windows para Linux que podem funcionar com o plug-in.

Componentes de software e nomes de arquivo do instalador

Instalador: DefenderPlugin-x64-0.23.1102.4.msi. Você pode baixá-lo na página de integração no portal Microsoft Defender.

Diretórios de instalação:

C:\Program Files\C:\ProgramData\

Componentes instalados:

DefenderforEndpointPlug-in.dll. Essa DLL é a biblioteca para carregar o Defender para Ponto de Extremidade para funcionar no WSL. Você pode encontrá-lo em C:\Program Files\Microsoft Defender para Ponto de Extremidade plug-in para WSL\plug-in.healthcheck.exe. Este programa verifica o status de integridade do Defender para Ponto de Extremidade e permite que você veja as versões instaladas do WSL, do plug-in e do Defender para Ponto de Extremidade. Você pode encontrá-lo em C:\Program Files\Microsoft Defender para Ponto de Extremidade plug-in para WSL\tools.

Etapas de instalação

Se o Subsistema do Windows para Linux ainda não estiver instalado, siga estas etapas:

Abra o Terminal ou o Prompt de Comando. (No Windows, vá para Iniciar>Prompt de Comando. Ou clique com o botão direito do mouse no botão inicial e selecione Terminal.)

Execute o comando

wsl -–install.1. Confirme se o WSL está instalado e em execução

Usando Terminal ou Prompt de Comando, execute

wsl –updatepara garantir que você tenha a versão mais recente.Execute o comando para garantir que o

wslWSL esteja em execução antes do teste.

2. Instalar o plug-in

Depois que o WSL estiver em execução e totalmente atualizado, siga estas etapas para instalar o plug-in:

Instale o arquivo MSI baixado da seção de integração no portal Microsoft Defender (Configurações>Endpoints>Onboarding>Subsistema do Windows para Linux 2 (plug-in).)

Abra um prompt/terminal de comando e execute

wsl.

Você pode implantar o pacote usando Microsoft Intune.

Observação

Se WslService estiver em execução, ele será interrompido durante o processo de instalação. Você não precisa integrar o subsistema separadamente; Em vez disso, o plug-in integra-se automaticamente ao locatário ao qual o host do Windows está integrado.

Lista de verificação de validação de instalação

Após a atualização ou instalação, aguarde pelo menos cinco minutos para que o plug-in inicialize totalmente e escreva a saída do log.

Abra o Terminal ou o Prompt de Comando. (No Windows, vá para Iniciar>Prompt de Comando. Ou clique com o botão direito do mouse no botão inicial e selecione Terminal.)

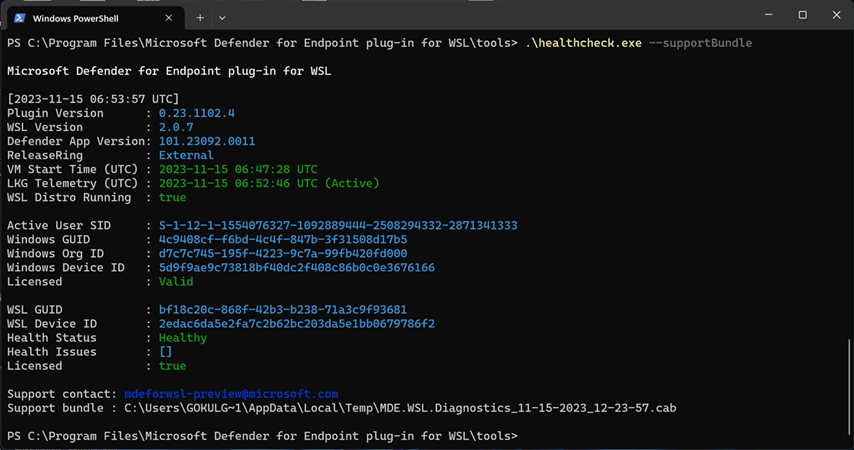

Execute o comando:

cd "C:\Program Files\Microsoft Defender for Endpoint plug-in for WSL\tools".Execute o comando

.\healthcheck.exe.Examine os detalhes do Defender e do WSL e verifique se eles correspondem ou excedem os seguintes requisitos:

- Versão do Plug-in do Defender:

0.23.1102.4 - Versão WSL:

2.0.7.0ou posterior - Versão do WSL Defender:

101.23092.0011 - WSL Defender Health:

Healthy

- Versão do Plug-in do Defender:

Definir um proxy para o Defender em execução no WSL

Esta seção descreve como configurar a conectividade proxy para o plug-in do Defender para Ponto de Extremidade. Se sua empresa usar um proxy para fornecer conectividade ao Defender para Ponto de Extremidade em execução no host do Windows, continue lendo para determinar se você precisa configurá-lo para o plug-in.

Se você quiser usar a configuração de proxy de telemetria do Windows EDR do host para MDPE para o plug-in WSL, nada mais será necessário. Essa configuração é adotada pelo plug-in automaticamente.

Se você quiser usar a configuração de proxy winhttp do host para MDPE para o plug-in WSL, nada mais será necessário. Essa configuração é adotada pelo plug-in automaticamente.

Se você quiser usar a configuração de proxy de rede e rede do host para MDPE para o plug-in WSL, nada mais será necessário. Essa configuração é adotada pelo plug-in automaticamente.

Seleção de proxy de plug-in

Se o computador host contiver várias configurações de proxy, o plug-in selecionará as configurações de proxy com a seguinte hierarquia:

Configuração de proxy estático do Defender para Ponto de Extremidade (

TelemetryProxyServer).Winhttpproxy (configurado por meio denetshcomando).Configurações de proxy da Internet & rede.

Exemplo: se o computador host tiver proxy Winhttp e proxy da Internet & rede, o plug-in será selecionado Winhttp proxy como a configuração de proxy.

Observação

A DefenderProxyServer chave do registro não tem mais suporte. Siga as etapas mencionadas acima para configurar o proxy no plug-in.

Teste de conectividade para o Defender em execução no WSL

O procedimento a seguir descreve como confirmar que o Defender no Ponto de Extremidade no WSL tem conectividade com a Internet.

Abra o Registro Editor como administrador.

Create uma chave do registro com os seguintes detalhes:

- Nome:

ConnectivityTest - Tipo:

REG_DWORD - Valor:

Number of seconds plug-in must wait before running test. (Recommended: 60 seconds) - Caminho:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Lxss\Plugins\DefenderPlug-in

- Nome:

Depois que o registro for definido, reinicie o wsl usando as seguintes etapas:

Abra o Prompt de Comando e execute o comando ,

wsl --shutdown.Execute o comando

wsl.

Aguarde 5 minutos e execute

healthcheck.exe(localizado emC:\Program Files\Microsoft Defender for Endpoint plug-in for WSL\toolspara os resultados do teste de conectividade).Se for bem-sucedido, você poderá ver que o teste de conectividade foi bem-sucedido.

Observação

Para definir um proxy para uso em contêineres WSL (as distribuições em execução no subsistema), consulte Configuração de configurações avançadas no WSL.

Verificando a funcionalidade e a experiência do analista do SOC

Depois de instalar o plug-in, o subsistema e todos os contêineres em execução são integrados ao portal Microsoft Defender.

Entre no portal Microsoft Defender e abra a exibição Dispositivos.

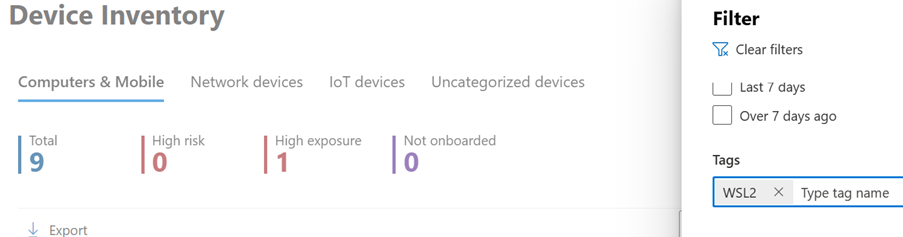

Filtrar usando a marca WSL2.

Você pode ver todas as instâncias do WSL em seu ambiente com um plug-in ativo do Defender para Ponto de Extremidade para WSL. Essas instâncias representam todas as distribuições em execução dentro do WSL em um determinado host. O nome do host de um dispositivo corresponde ao do host do Windows. No entanto, ele é representado como um dispositivo Linux.

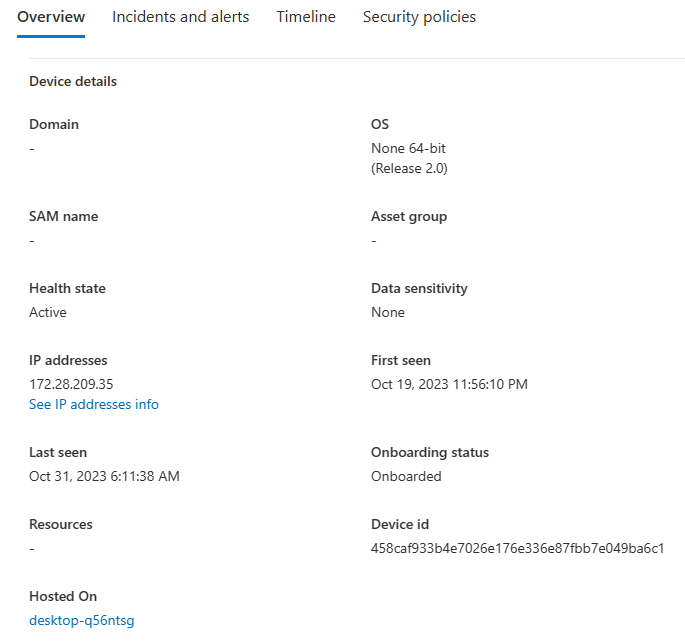

Abra a página do dispositivo. No painel Visão geral , há um link para onde o dispositivo está hospedado. O link permite que você entenda que o dispositivo está em execução em um host do Windows. Em seguida, você pode pivotar para o host para uma investigação e/ou resposta adicionais.

O linha do tempo é preenchido, semelhante ao Defender para Ponto de Extremidade no Linux, com eventos de dentro do subsistema (arquivo, processo, rede). Você pode observar a atividade e as detecções na exibição linha do tempo. Alertas e incidentes também são gerados conforme apropriado.

Testar o plug-in

Para testar o plug-in após a instalação, siga estas etapas:

Abra o Terminal ou o Prompt de Comando. (No Windows, vá para Iniciar>Prompt de Comando. Ou clique com o botão direito do mouse no botão inicial e selecione Terminal.)

Execute o comando

wsl.Baixe e extraia o arquivo de script de https://aka.ms/LinuxDIY.

No prompt do Linux, execute o comando

./mde_linux_edr_diy.sh.Um alerta deve aparecer no portal após alguns minutos para uma detecção na instância WSL2.

Observação

Leva cerca de 5 minutos para que os eventos apareçam no portal do Microsoft Defender

Trate o computador como se fosse um host linux regular em seu ambiente para executar testes. Em particular, gostaríamos de obter seus comentários sobre a capacidade de mostrar comportamento potencialmente mal-intencionado usando o novo plug-in.

Busca avançada

No esquema de Caça Avançada, sob a DeviceInfo tabela, há um novo atributo chamado HostDeviceId que você pode usar para mapear uma instância WSL para seu dispositivo host windows. Aqui estão algumas consultas de caça de exemplo:

Obter todas as IDs de dispositivo WSL para a organização/locatário atual

Get all WSL device ids for the current organization/tenant

let wsl_endpoints = DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct DeviceId;

wsl_endpoints

Obter IDs de dispositivo WSL e suas IDs de dispositivo host correspondentes

Get WSL device ids and their corresponding host device ids

DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct WSLDeviceId=DeviceId, HostDeviceId

Obter uma lista de IDs de dispositivo WSL em que curl ou wget foi executado

Get a list of WSL device ids where curl or wget was run

let wsl_endpoints = DeviceInfo

| where OSPlatform == "Linux" and isempty(HostDeviceId) != true

| distinct DeviceId;

DeviceProcessEvents

| where FileName == "curl" or FileName == "wget"

| where DeviceId in (wsl_endpoints)

| sort by Timestamp desc

Solução de problemas

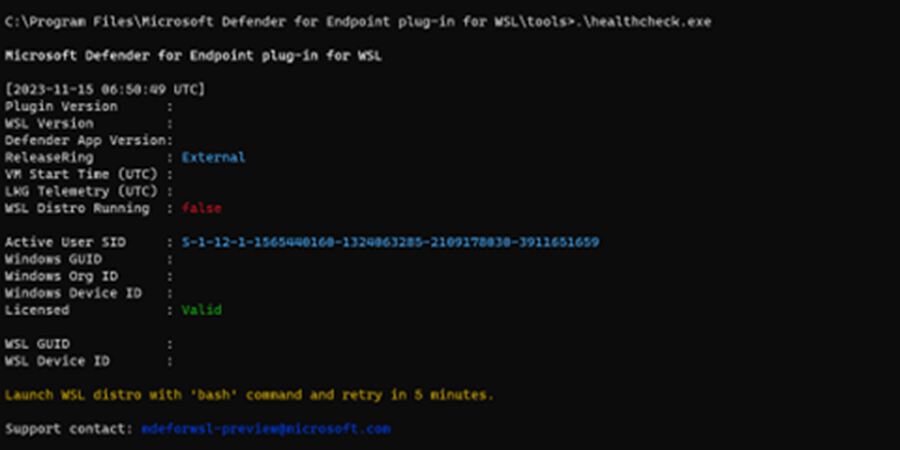

O comando

healthcheck.exemostra a saída: "Iniciar a distro WSL com o comando 'bash' e tentar novamente em 5 minutos."Se ocorrer o erro mencionado anteriormente, siga as seguintes etapas:

Abra uma instância de terminal e execute o comando

wsl.Aguarde pelo menos 5 minutos antes de executar novamente o marcar de integridade.

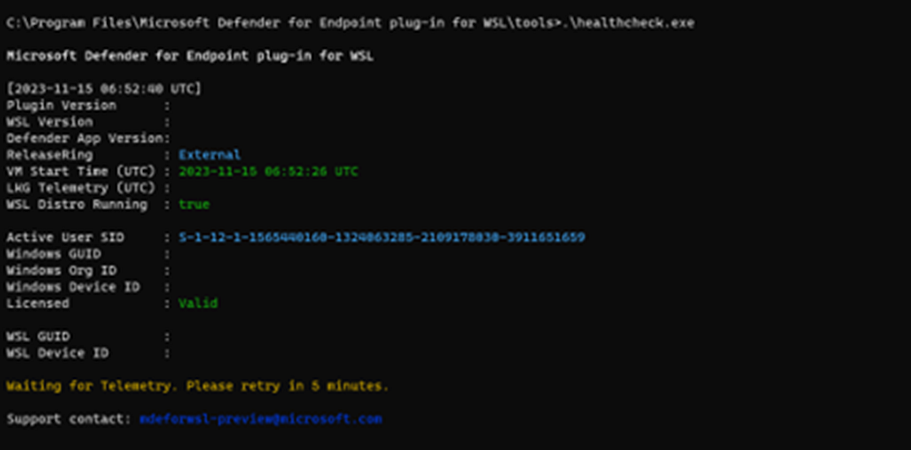

O

healthcheck.execomando pode mostrar a saída" Aguardando telemetria. Tente novamente em 5 minutos."Se esse erro ocorrer, aguarde por 5 minutos e execute

healthcheck.exenovamente .Se você não vir nenhum dispositivo no portal Microsoft Defender ou não vir nenhum evento no linha do tempo, marcar estas coisas:

Se você não estiver vendo um objeto de máquina, verifique se passou tempo suficiente para a integração ser concluída (normalmente até 10 minutos).

Use os filtros certos e que você tenha as permissões apropriadas atribuídas para exibir todos os objetos do dispositivo. (Por exemplo, sua conta/grupo está restrita a um grupo específico?)

Use a ferramenta health marcar para fornecer uma visão geral da integridade geral do plug-in. Abra o Terminal e execute a ferramenta de

healthcheck.exeC:\Program Files\Microsoft Defender for Endpoint plug-in for WSL\tools.

- Habilite o teste de conectividade e marcar para conectividade do Defender para Ponto de Extremidade no WSL. Se o teste de conectividade falhar, forneça a saída da ferramenta marcar de integridade para mdeforwsl-preview@microsoft.com.

Caso enfrente outros desafios ou problemas, abra o terminal e execute os seguintes comandos para gerar o pacote de suporte:

cd "C:\Program Files\Microsoft Defender for Endpoint plug-in for WSL\tools".\healthcheck.exe --supportBundleO pacote de suporte pode ser encontrado no caminho fornecido pelo comando anterior.

Microsoft Defender Ponto de Extremidade para WSL dá suporte a distribuições linux em execução no WSL 2. Se eles estiverem associados ao WSL 1, você poderá encontrar problemas. Portanto, é recomendável desabilitar o WSL 1. Para fazer isso com a política de Intune, execute as seguintes etapas:

Navegue até o portal do centro de administração Microsoft Intune.

AcessePerfis de Configuração de Dispositivos>>Create>Novo Política.

Selecione catálogo deconfiguraçõesWindows 10 e posterior>.

Create um nome para o novo perfil e pesquise Subsistema do Windows para Linux para ver e adicionar a lista completa de configurações disponíveis.

Defina a configuração Permitir WSL1 como Desabilitada, para garantir que somente distribuições WSL 2 possam ser usadas.

Alternativamente, se você quiser continuar usando o WSL 1 ou não usar o Intune Policy, você poderá associar seletivamente suas distribuições instaladas para serem executadas no WSL 2, executando o comando no PowerShell:

wsl --set-version <YourDistroName> 2Para ter o WSL 2 como sua versão WSL padrão para novas distribuições a serem instaladas no sistema, execute o seguinte comando no PowerShell:

wsl --set-default-version 2

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de