Gerenciamento de vulnerabilidades e descoberta de dispositivo de rede

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Gerenciamento de Vulnerabilidades do Defender

- Microsoft Defender XDR

Deseja experimentar o Microsoft Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Observação

O Blog de avaliações de vulnerabilidade e descoberta de dispositivo de rede (publicado 04-13-2021) fornece insights sobre os novos recursos de descoberta de dispositivos de rede no Defender para Ponto de Extremidade. Este artigo fornece uma visão geral do desafio que a descoberta de dispositivos de rede foi projetada para resolver e informações detalhadas sobre como começar a usar essas novas funcionalidades.

Os recursos de descoberta de rede estão disponíveis na seção Inventário de dispositivos dos consoles Microsoft Defender portal e Microsoft Defender XDR.

Um dispositivo Microsoft Defender para Ponto de Extremidade designado é usado em cada segmento de rede para executar verificações autenticadas periódicas de dispositivos de rede pré-configurados. Depois de descobertos, os recursos de gerenciamento de vulnerabilidades no Defender para Ponto de Extremidade fornecem fluxos de trabalho integrados para proteger comutadores, roteadores, controladores WLAN, firewalls e gateways de VPN descobertos.

Depois que os dispositivos de rede são descobertos e classificados, os administradores de segurança podem receber as recomendações de segurança mais recentes e examinar vulnerabilidades descobertas recentemente em dispositivos de rede implantados em suas organizações.

Abordagem

Os dispositivos de rede não são gerenciados como pontos de extremidade padrão, pois o Defender para Ponto de Extremidade não tem um sensor integrado nos próprios dispositivos de rede. Esses tipos de dispositivos exigem uma abordagem sem agente em que uma verificação remota obtém as informações necessárias dos dispositivos. Dependendo da topologia e das características de rede, um único dispositivo ou alguns dispositivos integrados ao Microsoft Defender para Ponto de Extremidade executa verificações autenticadas de dispositivos de rede usando SNMP (somente leitura).

Há dois tipos de dispositivos a serem considerados:

- Dispositivo de verificação: um dispositivo que já está integrado que você usa para examinar os dispositivos de rede.

- Dispositivos de rede: os dispositivos de rede que você planeja examinar e integrar.

Gerenciamento de vulnerabilidades para dispositivos de rede

Depois que os dispositivos de rede são descobertos e classificados, os administradores de segurança podem receber as recomendações de segurança mais recentes e examinar vulnerabilidades descobertas recentemente em dispositivos de rede implantados em suas organizações.

Sistemas operacionais com suporte

Atualmente, há suporte para os seguintes sistemas operacionais:

- Cisco IOS, IOS-XE, NX-OS

- Fortinet FortiOS

- Juniper JUNOS

- HPE Aruba Networking ArubaOS, AOS-CX

- HPE ArubaOS, Procurve Switch Software

- Palo Alto Networks PAN-OS

Mais fornecedores de rede e sistema operacional serão adicionados ao longo do tempo, com base nos dados coletados do uso do cliente. Portanto, você será incentivado a configurar todos os seus dispositivos de rede, mesmo que eles não sejam especificados nesta lista.

Como iniciar

Sua primeira etapa é selecionar um dispositivo que execute as verificações de rede autenticadas.

Decida sobre um dispositivo integrado do Defender para Ponto de Extremidade (cliente ou servidor) que tenha uma conexão de rede com a porta de gerenciamento para os dispositivos de rede que você planeja na verificação.

O tráfego SNMP entre o dispositivo de verificação defender para ponto de extremidade e os dispositivos de rede direcionados deve ser permitido (por exemplo, pelo Firewall).

Decida quais dispositivos de rede são avaliados para vulnerabilidades (por exemplo: um comutador cisco ou um firewall palo alto networks).

Verifique se o SNMP somente leitura está habilitado em todos os dispositivos de rede configurados para permitir que o dispositivo de verificação defender para ponto de extremidade consulte os dispositivos de rede configurados. 'Gravação SNMP' não é necessária para a funcionalidade adequada desse recurso.

Obtenha os endereços IP dos dispositivos de rede a serem verificados (ou as sub-redes em que esses dispositivos são implantados).

Obtenha as credenciais SNMP dos dispositivos de rede (por exemplo: Community String, noAuthNoPriv, authNoPriv, authPriv). Você é obrigado a fornecer as credenciais ao configurar um novo trabalho de verificação.

Configuração do cliente proxy: nenhuma configuração extra é necessária além dos requisitos de proxy do dispositivo Defender para Ponto de Extremidade.

Para permitir que o scanner seja autenticado e funcione corretamente, é essencial que você adicione os seguintes domínios/URLs:

- login.windows.net

- *.security.microsoft.com

- login.microsoftonline.com

- *.blob.core.windows.net/networkscannerstable/*

Observação

Nem todas as URLs são especificadas na lista documentada do Defender para Ponto de Extremidade da coleta de dados permitida.

Permissões

Para configurar trabalhos de verificação, a seguinte opção de permissão do usuário é necessária: Gerenciar configurações de segurança no Defender. Você pode encontrar a permissão indo para Configurações>Funções. Para obter mais informações, confira Criar e gerenciar funções para controle de acesso baseado em função.

Pré-requisito da versão do Windows para o scanner

O scanner tem suporte em Windows 10, versão 1903 e Windows Server, versão 1903 e posterior. Para obter mais informações, consulte Windows 10, versão 1903 e Windows Server, versão 1903.

Observação

Há um limite de 40 instalações de scanner por locatário.

Instalar o scanner

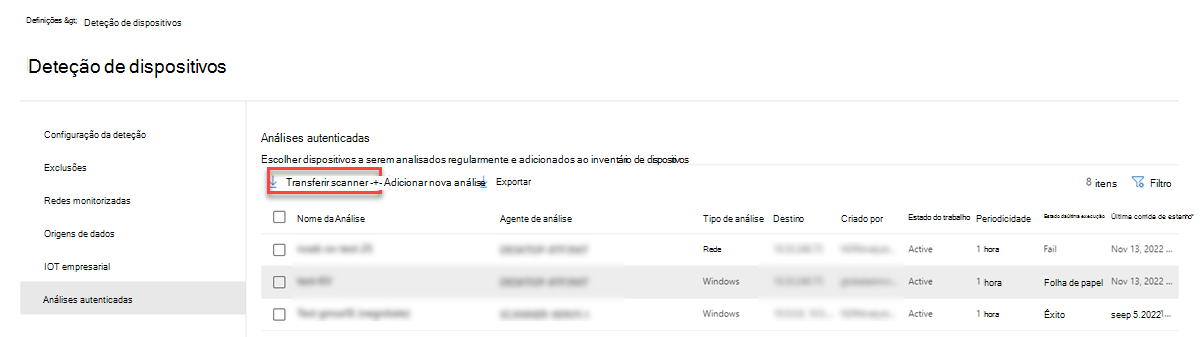

AcesseAs configuraçõesde segurança > do Microsoft 365Verificações>autenticadas de descoberta > de dispositivo.

Baixe o scanner e instale-o no dispositivo de verificação designado defender para ponto de extremidade.

Registro de & de instalação do scanner

O processo de entrada pode ser concluído no próprio dispositivo de verificação designado ou em qualquer outro dispositivo (por exemplo, seu dispositivo cliente pessoal).

Observação

Tanto a conta com a qual o usuário entra quanto o dispositivo que está sendo usado para concluir o processo de entrada devem estar no mesmo locatário em que o dispositivo está integrado para Microsoft Defender para Ponto de Extremidade.

Para concluir o processo de registro do scanner:

Copie e siga a URL que aparece na linha de comando e use o código de instalação fornecido para concluir o processo de registro.

Observação

Talvez seja necessário alterar as configurações do Prompt de Comando para poder copiar a URL.

Insira o código e entre usando uma conta microsoft que tenha a permissão defender para ponto de extremidade chamada "Gerenciar configurações de segurança no Defender".

Quando terminar, você deverá ver uma mensagem confirmando que você entrou.

Atualizações para o scanner

O scanner tem uma tarefa agendada que, por padrão, é configurada para procurar atualizações regularmente. Quando a tarefa é executada, ela compara a versão do scanner no dispositivo cliente com a versão do agente no local da atualização. O local da atualização é onde o Windows procura atualizações, como em um compartilhamento de rede ou na Internet.

Se houver uma diferença entre as duas versões, o processo de atualização determina quais arquivos são diferentes e precisam ser atualizados no computador local. Depois que as atualizações necessárias forem determinadas, o download das atualizações será iniciado.

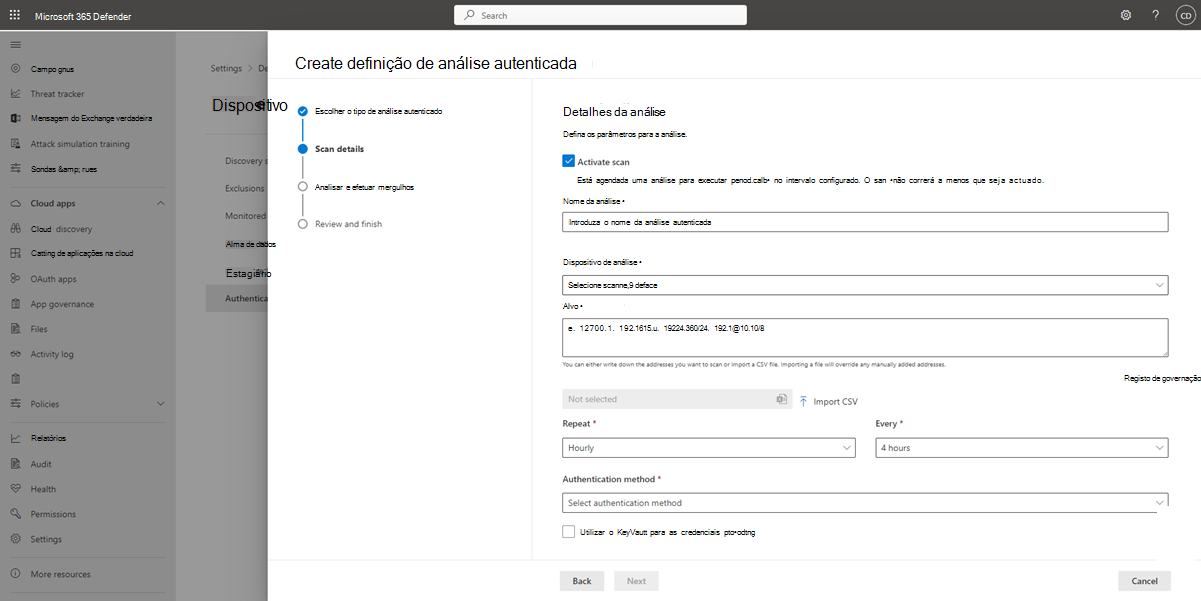

Configurar uma nova verificação autenticada do dispositivo de rede

Acesse Configurações>Descoberta de dispositivo>Verificações autenticadas no portal Microsoft Defender.

Selecione Adicionar nova verificação e escolha Verificação autenticada do dispositivo de rede e selecione Avançar.

Escolha se deve ativar a verificação.

Insira um nome de verificação.

Selecione o dispositivo de verificação: o dispositivo integrado que você usa para examinar os dispositivos de rede.

Insira o Destino (intervalo): os intervalos de endereços IP ou nomes de host que você deseja examinar. Você pode inserir os endereços ou importar um arquivo CSV. Importar um arquivo substitui todos os endereços adicionados manualmente.

Selecione o intervalo de verificação: por padrão, a verificação é executada a cada quatro horas, você pode alterar o intervalo de verificação ou executá-lo apenas uma vez, selecionando Não repita.

Escolha seu método de Autenticação.

Você pode selecionar usar o azure KeyVault para fornecer credenciais: se você gerenciar suas credenciais no Azure KeyVault, poderá inserir a URL do Azure KeyVault e o nome secreto do Azure KeyVault a serem acessados pelo dispositivo de verificação para fornecer credenciais. O valor secreto depende do Método Autenticado escolhido, conforme descrito na tabela a seguir:

Método de autenticação Valor secreto do Azure KeyVault AuthPriv Username; AuthPassword; PrivPassword AuthNoPriv Username; AuthPassword CommunityString CommunityString Selecione Avançar para executar ou ignorar a verificação de teste.

Selecione Avançar para examinar as configurações e selecione Enviar para criar sua nova verificação autenticada do dispositivo de rede.

Observação

Para evitar a duplicação do dispositivo no inventário do dispositivo de rede, verifique se cada endereço IP está configurado apenas uma vez em vários dispositivos de verificação.

Examinar e adicionar dispositivos de rede

Durante o processo de configuração, você pode executar uma verificação de teste única para verificar se:

- Há conectividade entre o dispositivo de verificação defender para ponto de extremidade e os dispositivos de rede de destino configurados.

- As credenciais SNMP configuradas estão corretas.

Cada dispositivo de verificação pode dar suporte à verificação de até 1.500 endereços IP bem-sucedidos. Por exemplo, se você examinar 10 sub-redes diferentes em que apenas 100 endereços IP retornam resultados bem-sucedidos, você poderá examinar 1.400 endereços IP adicionais de outras sub-redes no mesmo dispositivo de verificação.

Se houver vários intervalos de endereços IP/sub-redes a serem digitalizados, os resultados da verificação de teste levarão vários minutos para aparecer. Uma verificação de teste está disponível para até 1.024 endereços.

Depois que os resultados aparecerem, você poderá escolher quais dispositivos serão incluídos na verificação periódica. Se você ignorar a exibição dos resultados da verificação, todos os endereços IP configurados serão adicionados à verificação autenticada do dispositivo de rede (independentemente da resposta do dispositivo). Os resultados da verificação também podem ser exportados.

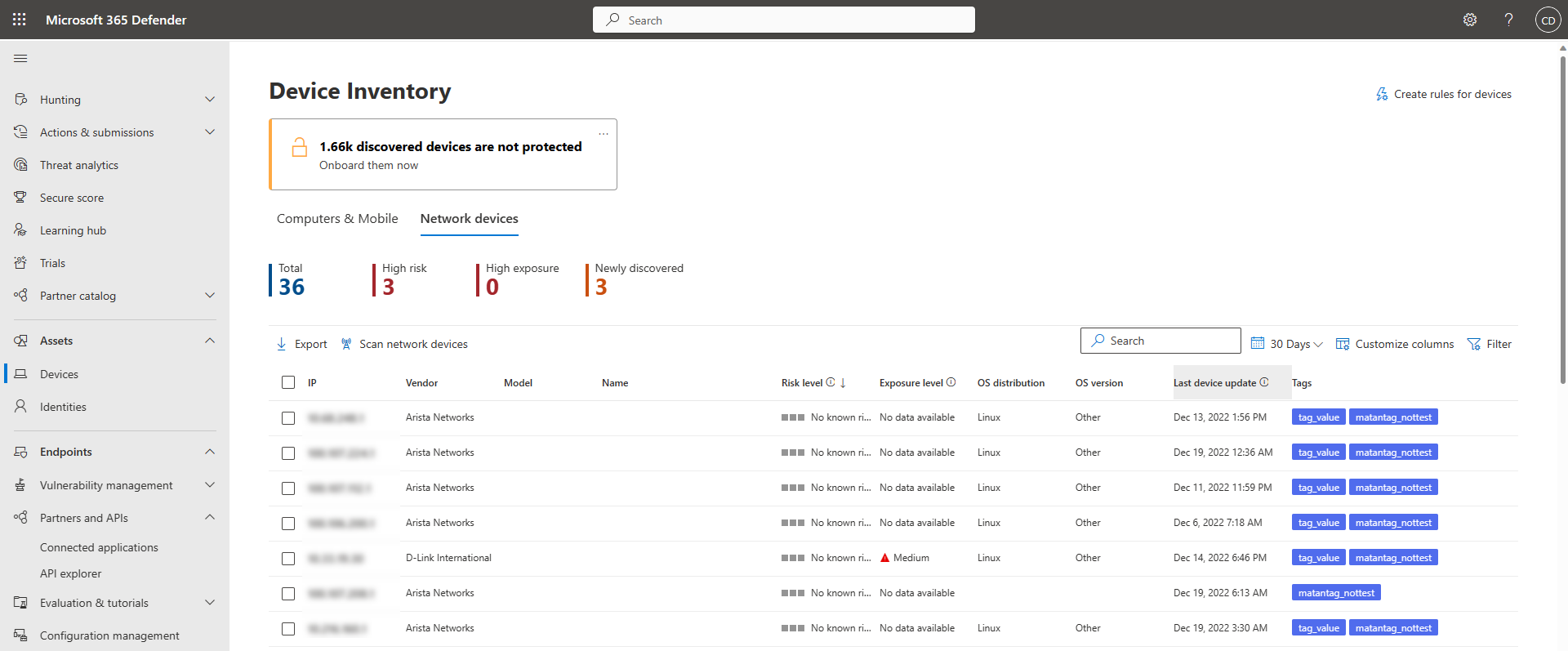

Inventário de dispositivos

Os dispositivos recém-descobertos são mostrados na nova guia Dispositivos de rede na página Inventário de dispositivos . Pode levar até duas horas depois de adicionar um trabalho de verificação até que os dispositivos sejam atualizados.

Solução de problemas

Falha na instalação do scanner

Verifique se as URLs necessárias são adicionadas aos domínios permitidos em suas configurações de firewall. Além disso, verifique se as configurações de proxy estão configuradas conforme descrito em Configurar configurações de proxy de dispositivo e conectividade com a Internet.

A página da Web Microsoft.com/devicelogin não apareceu

Verifique se as URLs necessárias são adicionadas aos domínios permitidos em seu firewall. Além disso, verifique se as configurações de proxy estão configuradas conforme descrito em Configurar configurações de proxy de dispositivo e conectividade com a Internet.

Os dispositivos de rede não são mostrados no inventário do dispositivo após várias horas

Os resultados da verificação devem ser atualizados poucas horas após a verificação inicial que ocorreu após a conclusão da configuração de verificação autenticada do dispositivo de rede.

Se os dispositivos ainda não forem mostrados, verifique se o serviço 'MdatpNetworkScanService' está sendo executado em seus dispositivos sendo verificado, no qual você instalou o scanner e execute uma "verificação de execução" na configuração de verificação autenticada do dispositivo de rede relevante.

Se você ainda não obtiver resultados após 5 minutos, reinicie o serviço.

O tempo visto pela última vez é de mais de 24 horas

Valide se o scanner está sendo executado corretamente. Em seguida, vá para a definição de verificação e selecione "Executar teste". Verifique quais mensagens de erro estão retornando dos endereços IP relevantes.

Meu scanner está configurado, mas as verificações não estão em execução

Como o scanner autenticado atualmente usa um algoritmo de criptografia que não está em conformidade com o FIPS (Federal Information Processing Standards), o scanner não pode operar quando uma organização impõe o uso de algoritmos compatíveis com FIPS.

Para permitir algoritmos que não estejam em conformidade com o FIPS, defina o seguinte valor no registro para os dispositivos em que o scanner será executado:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy com um valor DWORD chamado Habilitado e valor de 0x0

Algoritmos compatíveis com FIPS são usados apenas em relação a departamentos e agências do Estados Unidos governo federal.

Permissão necessária do usuário do Gerenciamento de Vulnerabilidades do Defender

O registro foi concluído com um erro: "Parece que você não tem permissões suficientes para adicionar um novo agente. A permissão necessária é 'Gerenciar configurações de segurança no Defender'."

Pressione qualquer tecla para sair.

Peça ao administrador do sistema para atribuir as permissões necessárias. Como alternativa, peça a outro membro relevante para ajudá-lo com o processo de entrada, fornecendo-lhes o código de entrada e o link.

O processo de registro falha ao usar o link fornecido na linha de comando no processo de registro

Experimente um navegador diferente ou copie o link de entrada e o código para um dispositivo diferente.

Texto muito pequeno ou não pode copiar texto da linha de comando

Altere as configurações de linha de comando em seu dispositivo para permitir a cópia e alterar o tamanho do texto.

Artigos relacionados

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de