Configurar Microsoft Defender para Ponto de Extremidade implantação

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Microsoft Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

A primeira etapa ao implantar Microsoft Defender para Ponto de Extremidade é configurar o ambiente do Defender para Ponto de Extremidade.

Neste cenário de implantação, você será guiado pelas etapas em:

- Validação de licenciamento

- Configuração do locatário

- Configuração da rede

Observação

Para orientar você por meio de uma implantação típica, esse cenário abrangerá apenas o uso de Microsoft Configuration Manager. O Defender para Ponto de Extremidade dá suporte ao uso de outras ferramentas de integração, mas não abordaremos esses cenários no guia de implantação. Para obter mais informações, consulte Identificar a arquitetura e o método de implantação do Defender para Ponto de Extremidade.

Verificar o estado da licença

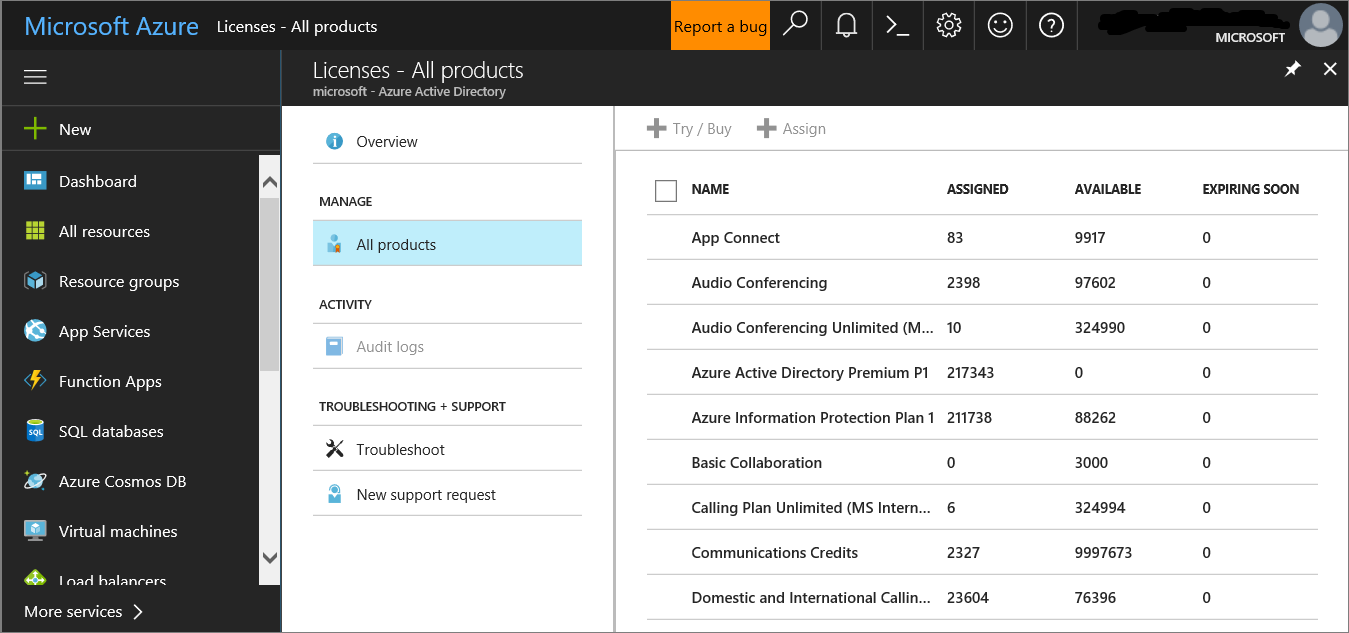

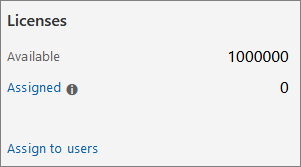

Verificar o estado da licença e se ele foi provisionado corretamente pode ser feito por meio do centro de administração ou por meio do microsoft portal do Azure.

Para exibir suas licenças, acesse o microsoft portal do Azure e navegue até a seção licença do Microsoft portal do Azure.

Alternativamente, no centro de administração, navegue atéAssinaturasde Cobrança>.

Na tela, você verá todas as licenças provisionadas e seu Status atual.

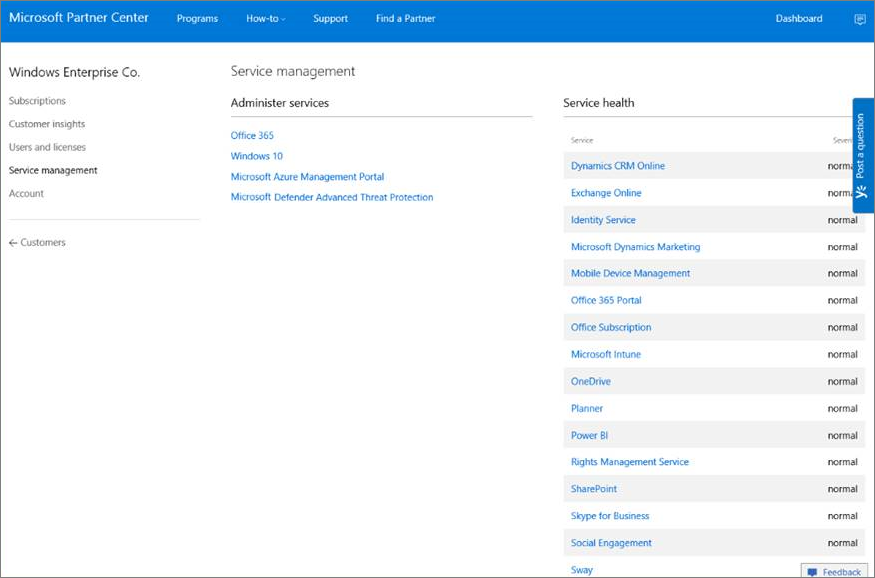

Validação do Provedor de Serviços de Nuvem

Para obter acesso ao qual as licenças são provisionadas para sua empresa e para marcar o estado das licenças, acesse o centro de administração.

No portal do Parceiro, selecione Administrar serviços > Office 365.

Clicar no link do portal do parceiro abrirá a opção Administração em nome e fornecerá acesso ao centro de administração do cliente.

Configuração do locatário

Integrar ao Microsoft Defender para Ponto de Extremidade é fácil. No menu de navegação, selecione qualquer item na seção Pontos de Extremidade ou qualquer recurso Microsoft Defender XDR, como Incidentes, Caça, Centro de Ações ou Análise de Ameaças para iniciar o processo de integração.

De um navegador da Web, navegue até o portal Microsoft Defender.

Localização do data center

Microsoft Defender para Ponto de Extremidade armazenará e processará dados no mesmo local usado pelo Microsoft Defender XDR. Se Microsoft Defender XDR ainda não tiver sido ativado, a integração ao Microsoft Defender para Ponto de Extremidade também ativará Microsoft Defender XDR e um novo local de data center será selecionado automaticamente com base no local da segurança ativa do Microsoft 365 Serviços. O local do data center selecionado é mostrado na tela.

Configuração da rede

Se a organização não exigir que os pontos de extremidade usem um Proxy para acessar a Internet, ignore esta seção.

O sensor Microsoft Defender ATP requer o Microsoft Windows HTTP (WinHTTP) para relatar os dados do sensor e se comunicar com o serviço Microsoft Defender ATP. O sensor Microsoft Defender para Ponto de Extremidade inserido é executado no contexto do sistema usando a conta LocalSystem. O sensor usa o Microsoft Windows HTTP Services (WinHTTP) para permitir a comunicação com o serviço de nuvem Microsoft Defender ATP. A configuração do WinHTTP é independente das configurações de proxy de navegação na Internet do Windows (WinINet) e só pode descobrir um servidor proxy usando os seguintes métodos de descoberta:

Métodos de descoberta automática:

- Proxy transparente

- Protocolo WPAD

Se um proxy transparente ou WPAD tiver sido implementado na topologia de rede, não haverá necessidade de configurações especiais. Para obter mais informações sobre Microsoft Defender para Ponto de Extremidade exclusões de URL no proxy, consulte a seção URLs do Serviço proxy neste documento para que as URLs permitam lista ou em Configurar configurações de proxy de dispositivo e conectividade com a Internet.

Configuração de proxy estático manual:

Configuração baseada em registro

WinHTTP configurado usando o comando netsh

Adequado apenas para áreas de trabalho em uma topologia estável (por exemplo: uma área de trabalho em uma rede corporativa atrás do mesmo proxy).

Configure o servidor proxy manualmente usando um proxy estático baseado no registro

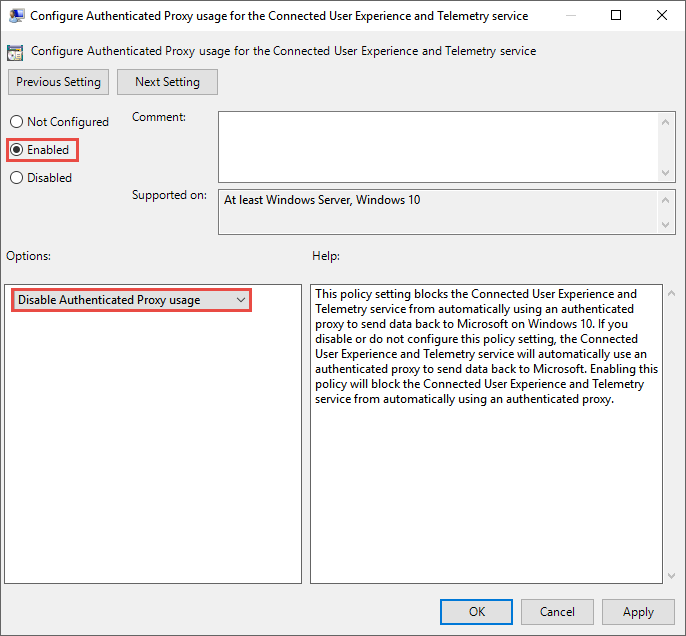

Configure um proxy estático baseado em registro para permitir que apenas Microsoft Defender para Ponto de Extremidade sensor reporte dados de diagnóstico e se comunique com Microsoft Defender para Ponto de Extremidade serviços se um computador não tiver permissão para se conectar à Internet. O proxy estático é configurável por meio da Política de Grupo (GP). A política do grupo pode ser encontrada em:

- Modelos administrativos > Coleção de dados de componentes > do Windows e builds > de visualização Configuram o uso de proxy autenticado para o Serviço de Telemetria e Experiência do Usuário Conectado

- Defina-o como Habilitado e selecione Desabilitar o uso de Proxy Autenticado

Abra o Console de Gerenciamento de Política de Grupo.

Create uma política ou edite uma política existente com base nas práticas organizacionais.

Edite o Política de Grupo e navegue até modelos administrativos Coleção de dados de componentes >> do Windows e builds > de visualização Configure o uso de Proxy Autenticado para o Serviço de Telemetria e Experiência do Usuário Conectado.

Selecione Habilitado.

Selecione Desabilitar o uso de Proxy Autenticado.

Navegue até modelos administrativos > Coleção de dados de componentes > do Windows e Builds > de visualização Configure experiências e telemetria do usuário conectados.

Selecione Habilitado.

Insira o Nome do Servidor proxy.

A política define dois valores de registro TelemetryProxyServer como REG_SZ e DisableEnterpriseAuthProxy como REG_DWORD na chave de registro HKLM\Software\Policies\Microsoft\Windows\DataCollection.

O valor TelemetryProxyServer do registro usa o seguinte formato de cadeia de caracteres:

<server name or ip>:<port>

Por exemplo: 10.0.0.6:8080

O valor de registro DisableEnterpriseAuthProxy deve ser definido como 1.

Configurar o servidor proxy manualmente usando o comando netsh

Use netsh para configurar um proxy estático de todo o sistema.

Observação

- Isso afetará todos os aplicativos, incluindo serviços do Windows que usam WinHTTP com proxy padrão.

- Laptops que estão alterando a topologia (por exemplo: de office para casa) não funcionarão com netsh. Use a configuração de proxy estático com base no registro.

Abra uma linha de comando com privilégios elevados:

- Vá para Iniciar e digite cmd.

- Clique com o botão direito do mouse em Prompt de Comando e selecione Executar como administrador.

Insira o seguinte comando e pressione Enter:

netsh winhttp set proxy <proxy>:<port>Por exemplo: netsh winhttp set proxy 10.0.0.6:8080

Configuração de proxy para dispositivos de nível inferior

Down-Level dispositivos incluem estações de trabalho do Windows 7 SP1 e Windows 8.1, bem como o Windows Server 2008 R2 e outros sistemas operacionais de servidor que foram integrados anteriormente usando o Microsoft Monitoring Agent. Esses sistemas operacionais terão o proxy configurado como parte do Microsoft Management Agent para lidar com a comunicação do ponto de extremidade para o Azure. Consulte o Guia de Implantação Rápida do Agente de Gerenciamento da Microsoft para obter informações sobre como um proxy está configurado nesses dispositivos.

URLs do Serviço proxy

URLs que incluem v20 nelas só são necessárias se você tiver dispositivos Windows 10, versão 1803 ou Windows 11. Por exemplo, us-v20.events.data.microsoft.com só será necessário se o dispositivo estiver em Windows 10, versão 1803 ou Windows 11.

Se um proxy ou firewall estiver bloqueando o tráfego anônimo, conforme Microsoft Defender para Ponto de Extremidade sensor estiver se conectando do contexto do sistema, verifique se o tráfego anônimo é permitido nas URLs listadas.

A planilha para download a seguir lista os serviços e suas URLs associadas às quais sua rede deve ser capaz de se conectar. Verifique se não há regras de firewall ou filtragem de rede que neguem o acesso a essas URLs ou talvez seja necessário criar uma regra de permissão especificamente para elas.

| Planilha da lista de domínios | Descrição |

|---|---|

| Microsoft Defender para Ponto de Extremidade lista de URL para clientes comerciais | Planilha de registros DNS específicos para locais de serviço, localizações geográficas e sistema operacional para clientes comerciais. Baixe a planilha aqui. |

| Microsoft Defender para Ponto de Extremidade lista de URL para Gov/GCC/DoD | Planilha de registros DNS específicos para locais de serviço, locais geográficos e sistema operacional para clientes Gov/GCC/DoD. Baixe a planilha aqui. |

Próxima etapa

- Continuar na Etapa 2 – Atribuir funções e permissões

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de