Executar ações de resposta em um dispositivo

Aplica-se a:

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

Responda rapidamente aos ataques detetados ao isolar dispositivos ou ao recolher um pacote de investigação. Depois de tomar medidas nos dispositivos, pode marcar detalhes da atividade no Centro de ação.

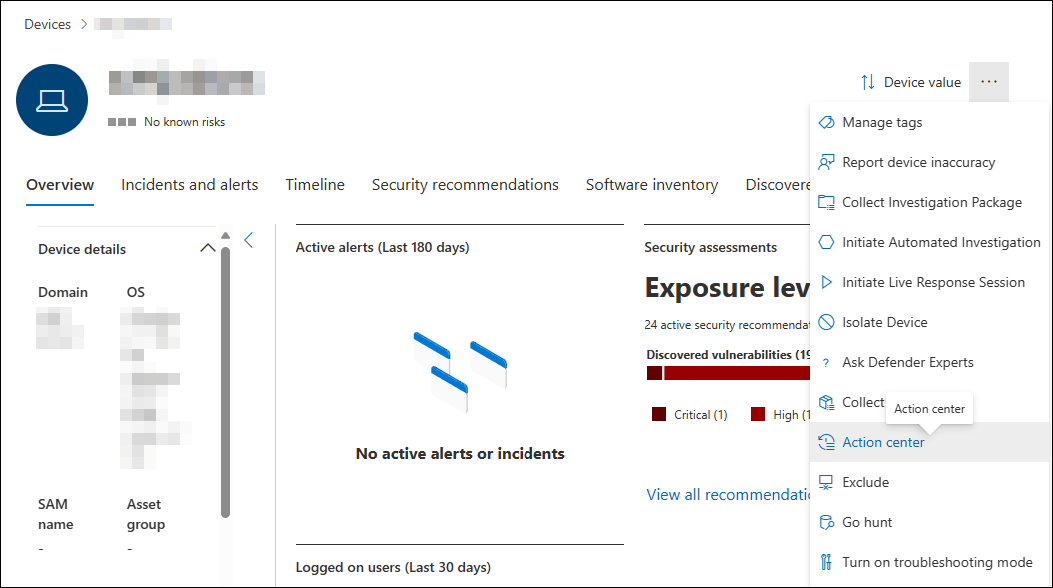

As ações de resposta são executadas na parte superior de uma página de dispositivo específica e incluem:

- Gerenciar marcas

- Iniciar Investigação Automatizada

- Iniciar sessão de resposta em direto

- Coletar pacote de investigação

- Executar verificação de antivírus

- Restringir a execução de aplicativo

- Isolar dispositivo

- Conter dispositivo

- Consultar um especialista em ameaças

- Central de Ações

Importante

O Defender para Endpoint Plano 1 inclui apenas as seguintes ações de resposta manual:

- Executar verificação de antivírus

- Isolar dispositivo

- Parar e colocar um ficheiro em quarentena

- Adicione um indicador para bloquear ou permitir um arquivo.

Microsoft Defender para Empresas não inclui a ação "Parar e colocar um ficheiro em quarentena" neste momento.

A sua subscrição tem de incluir o Defender para Endpoint Plano 2 para ter todas as ações de resposta descritas neste artigo.

Pode encontrar páginas de dispositivos a partir de qualquer uma das seguintes vistas:

- Fila de alertas - Selecione o nome do dispositivo ao lado do ícone do dispositivo na fila de alertas.

- Lista de dispositivos – selecione o cabeçalho do nome do dispositivo na lista de dispositivos.

- Caixa de pesquisa - Selecione Dispositivo no menu suspenso e insira o nome do dispositivo.

Importante

Para obter informações sobre a disponibilidade e o suporte para cada ação de resposta, veja os requisitos de sistema operativo suportados/mínimos encontrados em cada funcionalidade.

Gerenciar marcas

Adicione ou faça a gestão de etiquetas para criar uma afiliação de grupo lógico. As marcas de dispositivo oferecem suporte ao mapeamento correto da rede, permitindo anexar marcas diferentes para capturar contexto e habilitar a criação de lista dinâmica como parte de um incidente.

Para obter mais informações sobre a identificação de dispositivos, consulte Criar e gerir etiquetas de dispositivos.

Iniciar Investigação Automatizada

Pode iniciar uma nova investigação automatizada para fins gerais no dispositivo, se necessário. Enquanto uma investigação está em execução, qualquer outro alerta gerado a partir do dispositivo será adicionado a uma investigação automatizada em curso até que essa investigação esteja concluída. Além disso, se a mesma ameaça for vista noutros dispositivos, esses dispositivos serão adicionados à investigação.

Para obter mais informações sobre investigações automatizadas, veja Descrição geral das Investigações automatizadas.

Iniciar sessão de resposta em direto

A resposta em direto é uma capacidade que lhe dá acesso instantâneo a um dispositivo através de uma ligação de shell remota. Isto dá-lhe o poder de realizar trabalhos de investigação aprofundados e tomar medidas de resposta imediatas para conter prontamente ameaças identificadas em tempo real.

A resposta em direto foi concebida para melhorar as investigações ao permitir-lhe recolher dados forenses, executar scripts, enviar entidades suspeitas para análise, remediar ameaças e procurar proativamente ameaças emergentes.

Para obter mais informações sobre a resposta em direto, veja Investigar entidades em dispositivos com resposta em direto.

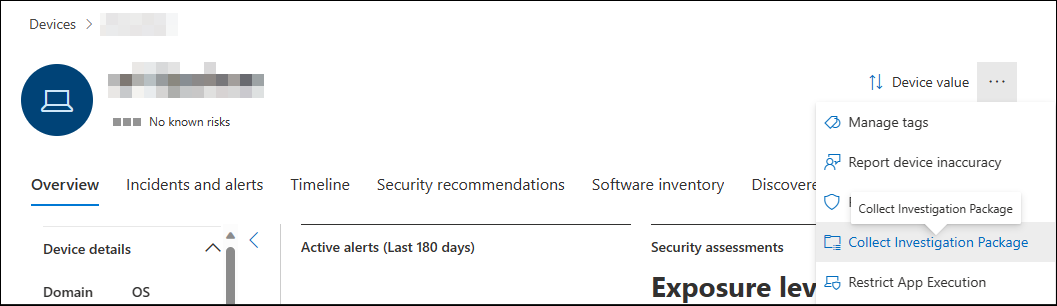

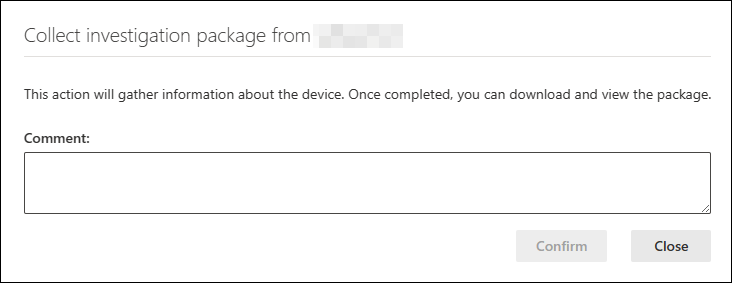

Recolher o pacote de investigação dos dispositivos

Como parte do processo de investigação ou resposta, pode recolher um pacote de investigação de um dispositivo. Ao recolher o pacote de investigação, pode identificar o estado atual do dispositivo e compreender melhor as ferramentas e técnicas utilizadas pelo atacante.

Para transferir o pacote (ficheiro Zip) e investigar os eventos ocorridos num dispositivo:

Selecione Recolher pacote de investigação na linha de ações de resposta na parte superior da página do dispositivo.

Especifique na caixa de texto o motivo pelo qual pretende efetuar esta ação. Selecione Confirmar.

O ficheiro zip é transferido.

Passos alternativos:

Selecione Recolher Pacote de Investigação na secção de ações de resposta da página do dispositivo.

Adicione comentários e selecione Confirmar.

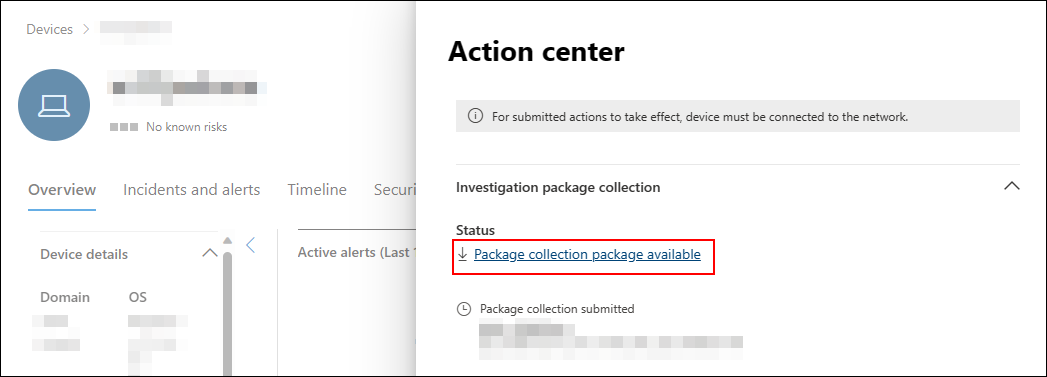

Selecione Centro de ação na secção de ações de resposta da página do dispositivo.

Clique no pacote De recolha de pacotes disponível para transferir o pacote de coleção.

Para dispositivos Windows, o pacote contém as seguintes pastas:

Pasta Descrição Auto-substantivos Contém um conjunto de ficheiros que representam o conteúdo do registo de um ponto de entrada de início automático (ASEP) conhecido para ajudar a identificar a persistência do atacante no dispositivo. NOTA: Se a chave de registo não for encontrada, o ficheiro irá conter a seguinte mensagem: "ERRO: O sistema não conseguiu localizar a chave ou o valor do registo especificado.".Programas instalados Este ficheiro .CSV contém a lista de programas instalados que podem ajudar a identificar o que está atualmente instalado no dispositivo. Para obter mais informações, consulte Win32_Product classe. Conexões de rede Esta pasta contém um conjunto de pontos de dados relacionados com as informações de conectividade que podem ajudar a identificar a conectividade a URLs suspeitos, a infraestrutura de comando e controlo (C&C) do atacante, qualquer movimento lateral ou ligações remotas. - ActiveNetConnections.txt: apresenta estatísticas de protocolo e ligações de rede TCP/IP atuais. Fornece a capacidade de procurar conectividade suspeita feita por um processo.

- Arp.txt: apresenta as tabelas de cache do protocolo de resolução de endereços (ARP) atuais para todas as interfaces. A cache do ARP pode revelar outros anfitriões numa rede que tenham sido comprometidos ou sistemas suspeitos na rede que possam ter sido utilizados para executar um ataque interno.

- DnsCache.txt: apresenta o conteúdo da cache de resolução do cliente DNS, que inclui as entradas pré-carregadas do ficheiro Anfitriões local e quaisquer registos de recursos obtidos recentemente para consultas de nome resolvidas pelo computador. Isto pode ajudar a identificar ligações suspeitas.

- IpConfig.txt: apresenta a configuração completa de TCP/IP para todos os adaptadores. Os adaptadores podem representar interfaces físicas, como placas de rede instaladas ou interfaces lógicas, como ligações de acesso telefónico.

- FirewallExecutionLog.txt e pfirewall.log

NOTA: O ficheiro pfirewall.log tem de existir em %windir%\system32\logfiles\firewall\pfirewall.log, pelo que será incluído no pacote de investigação. Para obter mais informações sobre como criar o ficheiro de registo da firewall, veja Configurar a Firewall do Windows Defender com o Registo de Segurança AvançadoPré-obtenção de ficheiros Os ficheiros Windows Prefetch foram concebidos para acelerar o processo de arranque da aplicação. Pode ser utilizado para controlar todos os ficheiros utilizados recentemente no sistema e localizar rastreios para aplicações que possam ter sido eliminadas, mas que ainda podem ser encontrados na lista de ficheiros de pré-correspondência. - Pasta prefetch: contém uma cópia dos ficheiros de pré-obtenção de

%SystemRoot%\Prefetch. NOTA: recomenda-se que transfira um visualizador de ficheiros de pré-correspondência para ver os ficheiros de pré-bloqueio. - PrefetchFilesList.txt: contém a lista de todos os ficheiros copiados que podem ser utilizados para controlar se ocorreram falhas de cópia na pasta de pré-bloqueio.

Processos Contém um ficheiro .CSV que lista os processos em execução e fornece a capacidade de identificar os processos atuais em execução no dispositivo. Isto pode ser útil ao identificar um processo suspeito e o respetivo estado. Tarefas agendadas Contém um ficheiro .CSV que lista as tarefas agendadas, que podem ser utilizadas para identificar rotinas executadas automaticamente num dispositivo escolhido para procurar código suspeito que foi definido para ser executado automaticamente. Registo de eventos de segurança Contém o registo de eventos de segurança, que contém registos de atividade de início de sessão ou fim de sessão, ou outros eventos relacionados com segurança especificados pela política de auditoria do sistema. NOTA: Abra o ficheiro de registo de eventos com o Visualizador de eventos.Serviços Contém um ficheiro .CSV que lista os serviços e os respetivos estados. Sessões do Windows Server Message Block (SMB) Listas acesso partilhado a ficheiros, impressoras e portas de série e comunicações diversas entre nós numa rede. Isto pode ajudar a identificar a transferência de dados exfiltração ou movimento lateral. Contém ficheiros para SMBInboundSessions e SMBOutboundSession.

NOTA: Se não existirem sessões (entrada ou saída), receberá um ficheiro de texto que indica que não foram encontradas sessões SMB.Informações do Sistema Contém um ficheiro SystemInformation.txt que lista informações do sistema, como a versão do SO e as placas de rede. Diretórios Temporários Contém um conjunto de ficheiros de texto que lista os ficheiros localizados em %Temp% para cada utilizador no sistema. Isto pode ajudar a controlar ficheiros suspeitos que um atacante possa ter deixado cair no sistema.

NOTA: Se o ficheiro contiver a seguinte mensagem: "O sistema não consegue localizar o caminho especificado", significa que não existe nenhum diretório temporário para este utilizador e poderá dever-se ao facto de o utilizador não ter sessão iniciada no sistema.Usuários e grupos Fornece uma lista de ficheiros que cada um representa um grupo e os respetivos membros. WdSupportLogs Fornece o MpCmdRunLog.txt e MPSupportFiles.cab NOTA: Esta pasta só será criada no Windows 10, versão 1709 ou posterior com o update rollup de fevereiro de 2020 ou mais recente instalado:CollectionSummaryReport.xls Este ficheiro é um resumo da coleção de pacotes de investigação, contém a lista de pontos de dados, o comando utilizado para extrair os dados, a execução status e o código de erro se ocorrer uma falha. Pode utilizar este relatório para controlar se o pacote inclui todos os dados esperados e identificar se ocorreram erros. Os pacotes de coleção para dispositivos macOS e Linux contêm o seguinte:

Objeto macOS Linux Aplicativos Uma lista de todas as aplicações instaladas Não aplicável Volume do disco - Quantidade de espaço livre

- Lista de todos os volumes de disco montados

- Lista de todas as partições

- Quantidade de espaço livre

- Lista de todos os volumes de disco montados

- Lista de todas as partições

Arquivo Uma lista de todos os ficheiros abertos com os processos correspondentes que utilizam estes ficheiros Uma lista de todos os ficheiros abertos com os processos correspondentes que utilizam estes ficheiros Histórico Histórico da shell Não aplicável Módulos de kernel Todos os módulos carregados Não aplicável Conexões de rede - Ligações ativas

- Ligações de escuta ativas

- Tabela ARP

- Regras de firewall

- Configuração da interface

- Definições de proxy

- Configurações da VPN

- Ligações ativas

- Ligações de escuta ativas

- Tabela ARP

- Regras de firewall

- Lista de IP

- Definições de proxy

Processos Uma lista de todos os processos em execução Uma lista de todos os processos em execução Serviços e tarefas agendadas - Certificados

- Perfis de configuração

- Informações de hardware

- Detalhes da CPU

- Informações de hardware

- Informações do sistema operativo

Informações de segurança do sistema - Informações de integridade da Interface de Firmware Extensível (EFI)

- Firewall status

- Informações da Ferramenta de Remoção de Software Maligno (MRT)

- Status de Proteção da Integridade do Sistema (SIP)

Não aplicável Usuários e grupos - Histórico de inícios de sessão

- Sudoers

- Histórico de inícios de sessão

- Sudoers

Executar Microsoft Defender análise de Antivírus em dispositivos

Como parte do processo de investigação ou resposta, pode iniciar remotamente uma análise antivírus para ajudar a identificar e remediar software maligno que possa estar presente num dispositivo comprometido.

Importante

- Esta ação é suportada para macOS e Linux para a versão 101.98.84 e posterior do cliente. Também pode utilizar a resposta em direto para executar a ação. Para obter mais informações sobre a resposta em direto, veja Investigar entidades em dispositivos com resposta em direto

- Uma análise do Antivírus Microsoft Defender pode ser executada juntamente com outras soluções antivírus, quer Microsoft Defender Antivírus seja ou não a solução antivírus ativa. Microsoft Defender o Antivírus pode estar no modo Passivo. Para obter mais informações, veja Microsoft Defender Compatibilidade do Antivírus.

Um que selecionou Executar análise antivírus, selecione o tipo de análise que pretende executar (rápido ou completo) e adicione um comentário antes de confirmar a análise.

O Centro de ação mostrará as informações de análise e o linha do tempo do dispositivo incluirá um novo evento, refletindo que foi submetida uma ação de análise no dispositivo. Microsoft Defender alertas de Antivírus refletirão quaisquer deteções que surgiram durante a análise.

Observação

Ao acionar uma análise com a ação de resposta do Defender para Endpoint, Microsoft Defender valor do antivírus "ScanAvgCPULoadFactor" ainda se aplica e limita o impacto da CPU da análise. Se ScanAvgCPULoadFactor não estiver configurado, o valor predefinido é um limite de 50% de carga máxima da CPU durante uma análise. Para obter mais informações, consulte configure-advanced-scan-types-microsoft-defender-antivirus.

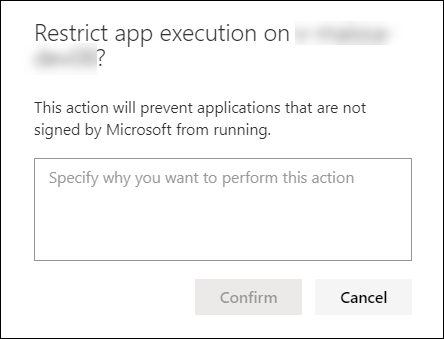

Restringir a execução de aplicativo

Além de conter um ataque ao parar processos maliciosos, também pode bloquear um dispositivo e impedir a execução de tentativas subsequentes de programas potencialmente maliciosos.

Importante

- Esta ação está disponível para dispositivos no Windows 10, versão 1709 ou posterior, Windows 11 e Windows Server 2019 ou posterior.

- Esta funcionalidade está disponível se a sua organização utilizar Microsoft Defender Antivírus.

- Esta ação tem de cumprir os formatos de política de integridade do código do Controlo de Aplicações do Windows Defender e os requisitos de assinatura. Para obter mais informações, veja Formatos de política de integridade do código e assinatura).

Para restringir a execução de uma aplicação, é aplicada uma política de integridade de código que só permite que os ficheiros sejam executados se forem assinados por um certificado emitido pela Microsoft. Este método de restrição pode ajudar a impedir que um atacante controle dispositivos comprometidos e realize atividades maliciosas adicionais.

Observação

Poderá reverter a restrição de execução de aplicações em qualquer altura. O botão na página do dispositivo será alterado para dizer Remover restrições de aplicações e, em seguida, siga os mesmos passos que restringir a execução de aplicações.

Depois de selecionar Restringir a execução de aplicações na página do dispositivo, escreva um comentário e selecione Confirmar. O Centro de ação mostrará as informações de análise e o linha do tempo do dispositivo incluirá um novo evento.

Notificação no utilizador do dispositivo

Quando uma aplicação é restrita, é apresentada a seguinte notificação para informar o utilizador de que uma aplicação está a ser impedida de ser executada:

Observação

A notificação não está disponível em Windows Server 2016 e Windows Server 2012 R2.

Isolar dispositivos da rede

Dependendo da gravidade do ataque e da sensibilidade do dispositivo, poderá querer isolar o dispositivo da rede. Esta ação pode ajudar a impedir que o atacante controle o dispositivo comprometido e realize atividades adicionais, como a transferência de dados exfiltração e movimento lateral.

Importante

- O isolamento de dispositivos da rede é suportado para macOS para a versão de cliente 101.98.84 e posterior. Também pode utilizar a resposta em direto para executar a ação. Para obter mais informações sobre a resposta em direto, veja Investigar entidades em dispositivos com resposta em direto

- O isolamento total está disponível para dispositivos com Windows 11, Windows 10, versão 1703 ou posterior, Windows Server 2022, Windows Server 2019, Windows Server 2016 e Windows Server 2012 R2.

- Pode utilizar a capacidade de isolamento do dispositivo em todos os Microsoft Defender para Ponto de Extremidade suportados no Linux listados nos Requisitos de sistema. Certifique-se de que os seguintes pré-requisitos estão ativados: iptables, ip6tables e kernel do Linux com CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES e CONFIG_IP_NF_MATCH_OWNER.

- O isolamento seletivo está disponível para dispositivos com Windows 10, versão 1709 ou posterior e Windows 11.

- Ao isolar um dispositivo, só são permitidos determinados processos e destinos. Por conseguinte, os dispositivos que estão atrás de um túnel VPN completo não conseguirão aceder à Microsoft Defender para Ponto de Extremidade serviço cloud depois de o dispositivo estar isolado. Recomendamos a utilização de uma VPN de túnel dividido para Microsoft Defender para Ponto de Extremidade e Microsoft Defender tráfego relacionado com a proteção baseada na cloud com base na cloud.

- A funcionalidade suporta a ligação VPN.

- Tem de ter, pelo menos, uma das seguintes permissões de função: "Ações de remediação ativas". Para obter mais informações, veja Criar e gerir funções.

- Tem de ter acesso ao dispositivo com base nas definições do grupo de dispositivos. Para obter mais informações, veja Criar e gerir grupos de dispositivos.

- A exclusão para isolamento de macOS e Linux não é suportada.

- Um dispositivo isolado é removido do isolamento quando um administrador modifica ou adiciona uma nova regra iptable ao dispositivo isolado.

- Isolar um servidor em execução no Microsoft Hyper-V bloqueia o tráfego de rede para todas as máquinas virtuais subordinadas do servidor.

Esta funcionalidade de isolamento de dispositivo desliga o dispositivo comprometido da rede ao manter a conectividade ao serviço Defender para Endpoint, que continua a monitorizar o dispositivo.

No Windows 10, versão 1709 ou posterior, terá mais controlo sobre o nível de isolamento de rede. Também pode optar por ativar o Outlook, o Microsoft Teams e a conectividade Skype for Business (também conhecido como "Isolamento Seletivo").

Observação

Poderá voltar a ligar o dispositivo à rede em qualquer altura. O botão na página do dispositivo mudará para dizer Libertar do isolamento e, em seguida, seguirá os mesmos passos que isolar o dispositivo.

Depois de selecionar Isolar dispositivo na página do dispositivo, escreva um comentário e selecione Confirmar. O Centro de ação mostrará as informações de análise e o linha do tempo do dispositivo incluirá um novo evento.

Observação

O dispositivo permanecerá ligado ao serviço Defender para Endpoint, mesmo que esteja isolado da rede. Se tiver optado por ativar o Outlook e Skype for Business comunicação, poderá comunicar com o utilizador enquanto o dispositivo estiver isolado. O isolamento seletivo só funciona nas versões clássicas do Outlook e do Microsoft Teams.

Forçar a libertação forçada do dispositivo do isolamento

A funcionalidade de isolamento de dispositivos é uma ferramenta inestimável para proteger os dispositivos contra ameaças externas. No entanto, existem instâncias em que os dispositivos isolados não respondem.

Existe um script transferível para estas instâncias que pode executar para libertar à força dispositivos a partir do isolamento. O script está disponível através de uma ligação na IU.

Observação

- Os administradores e a gestão das definições de segurança nas permissões do Centro de Segurança podem forçar a libertação forçada de dispositivos do isolamento.

- O script é válido apenas para o dispositivo específico.

- O script irá expirar dentro de três dias.

Para forçar a libertação forçada do dispositivo do isolamento:

- Na página do dispositivo, selecione Transferir script para forçar a libertação de um dispositivo do isolamento a partir do menu de ação.

- No assistente do lado direito, selecione Transferir script.

Requisitos mínimos

Os requisitos mínimos para a funcionalidade "libertar à força o dispositivo do isolamento" são:

- Somente Windows. São suportadas as seguintes versões:

- Windows 10 21H2 e 22H2 com KB5023773 KB.

- Windows 11 versão 21H2, todas as edições com KB5023774.

- Windows 11 versão 22H2, todas as edições com KB5023778.

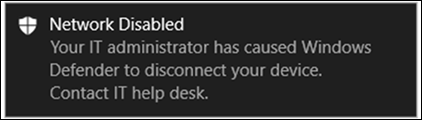

Notificação no utilizador do dispositivo

Quando um dispositivo está a ser isolado, é apresentada a seguinte notificação para informar o utilizador de que o dispositivo está a ser isolado da rede:

Observação

A notificação não está disponível em plataformas não Windows.

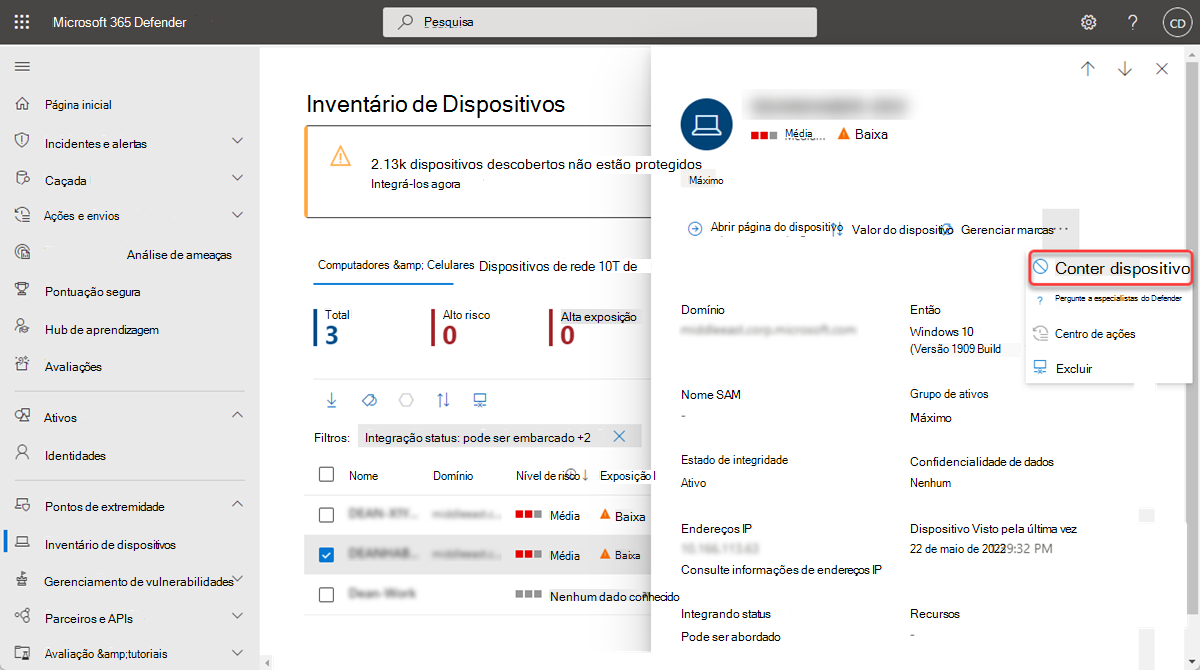

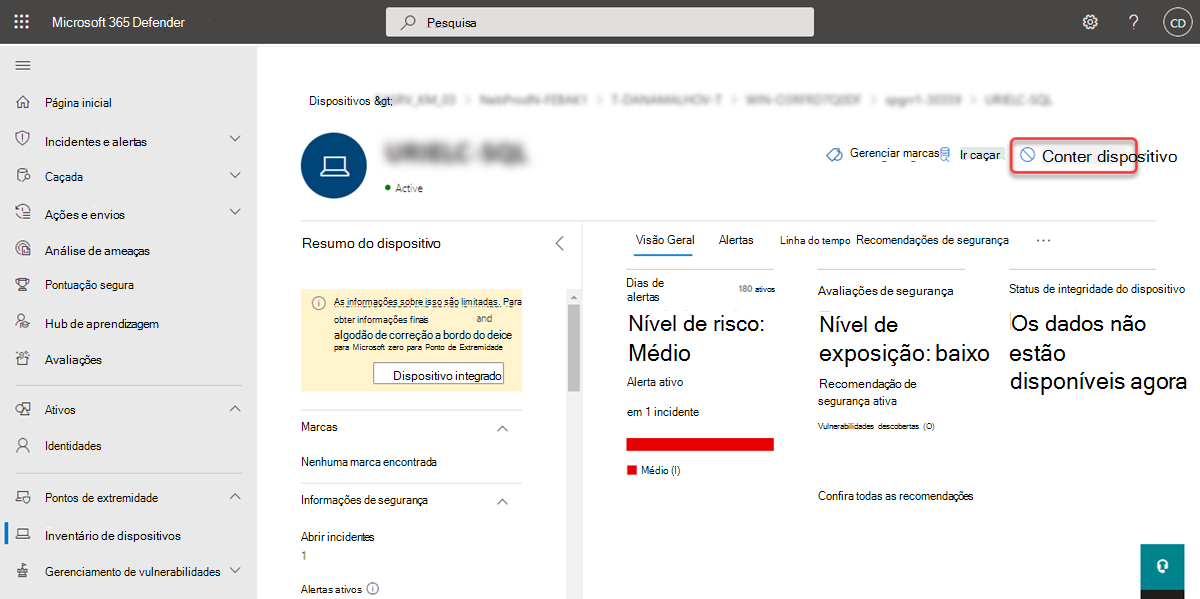

Conter dispositivos da rede

Quando tiver identificado um dispositivo não gerido que está comprometido ou potencialmente comprometido, poderá querer conter esse dispositivo da rede para impedir que o potencial ataque se mova lateralmente pela rede. Quando contém um dispositivo, qualquer Microsoft Defender para Ponto de Extremidade dispositivo integrado bloqueará a comunicação de entrada e saída com esse dispositivo. Esta ação pode ajudar a impedir que os dispositivos vizinhos fiquem comprometidos enquanto o analista de operações de segurança localiza, identifica e corrige a ameaça no dispositivo comprometido.

Observação

O bloqueio da comunicação de entrada e saída com um dispositivo "contido" é suportado nos dispositivos integrados Microsoft Defender para Ponto de Extremidade Windows 10 e Windows Server 2019+.

Assim que os dispositivos estiverem contidos, recomendamos que investigue e remediar a ameaça nos dispositivos contidos o mais rapidamente possível. Após a remediação, deve remover os dispositivos da contenção.

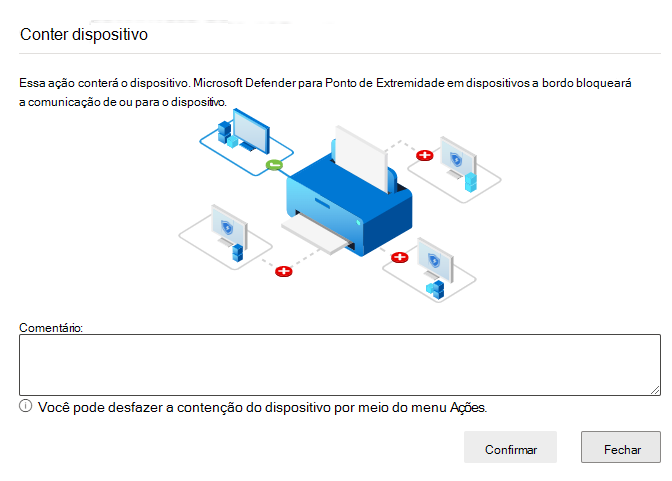

Como conter um dispositivo

Aceda à página Inventário de dispositivos e selecione o dispositivo a conter.

Selecione Conter dispositivo no menu de ações na lista de opções do dispositivo.

No pop-up conter dispositivo, escreva um comentário e selecione Confirmar.

Importante

A contenção de um grande número de dispositivos pode causar problemas de desempenho no Defender para dispositivos integrados no Ponto Final. Para evitar problemas, a Microsoft recomenda que contenha até 100 dispositivos em qualquer altura.

Conter um dispositivo a partir da página do dispositivo

Um dispositivo também pode ser contido na página do dispositivo ao selecionar Conter dispositivo na barra de ação:

Observação

Pode demorar até 5 minutos para que os detalhes sobre um dispositivo recém-contido cheguem Microsoft Defender para Ponto de Extremidade dispositivos integrados.

Importante

- Se um dispositivo contido alterar o respetivo endereço IP, todos os Microsoft Defender para Ponto de Extremidade dispositivos integrados irão reconhecê-lo e começar a bloquear as comunicações com o novo endereço IP. O endereço IP original deixará de ser bloqueado (pode demorar até 5 minutos a ver estas alterações).

- Nos casos em que o IP do dispositivo contido é utilizado por outro dispositivo na rede, haverá um aviso enquanto contém o dispositivo, com uma ligação para investigação avançada (com uma consulta pré-preenchida). Isto irá fornecer visibilidade para os outros dispositivos que utilizam o mesmo IP para ajudá-lo a tomar uma decisão consciente se quiser continuar a conter o dispositivo.

- Nos casos em que o dispositivo contido é um dispositivo de rede, será apresentado um aviso com uma mensagem a indicar que isto pode causar problemas de conectividade de rede (por exemplo, contendo um router que está a agir como um gateway predefinido). Neste momento, poderá escolher se pretende ou não conter o dispositivo.

Depois de conter um dispositivo, se o comportamento não for o esperado, verifique se o serviço Motor de Filtragem Base (BFE) está ativado nos dispositivos integrados do Defender para Endpoint.

Parar de conter um dispositivo

Poderá parar de conter um dispositivo em qualquer altura.

Selecione o dispositivo na página Inventário de dispositivos ou abra o dispositivo.

Selecione Libertar a partir da contenção no menu de ação. Esta ação irá restaurar a ligação deste dispositivo à rede.

Conter o utilizador da rede

Quando uma identidade na sua rede pode ficar comprometida, tem de impedir que essa identidade aceda à rede e a diferentes pontos finais. O Defender para Endpoint pode "conter" uma identidade, impedindo-a de aceder e ajudando a impedir ataques, especificamente, ransomware. Quando uma identidade é contida, qualquer dispositivo integrado Microsoft Defender para Ponto de Extremidade suportado bloqueará o tráfego de entrada em protocolos específicos relacionados com ataques (inícios de sessão de rede, RPC, SMB, RDP), terminará sessões remotas em curso e iniciará sessão em ligações RDP existentes (termine a sessão, incluindo todos os processos relacionados), ao mesmo tempo que ativa o tráfego legítimo. Esta ação pode ajudar significativamente a reduzir o impacto de um ataque. Quando uma identidade é contida, os analistas de operações de segurança têm tempo extra para localizar, identificar e remediar a ameaça à identidade comprometida.

Observação

O bloqueio da comunicação de entrada com um utilizador "contido" é suportado em Microsoft Defender para Ponto de Extremidade Windows 10 integrados e 11 dispositivos (Versão 8740 e superior do Sense), dispositivos Windows Server 2019+ e Windows Servers 2012R2 e 2016 com o agente moderno.

Importante

Assim que uma ação Conter utilizador for imposta num controlador de domínio, inicia uma atualização de GPO na política Controlador de Domínio Predefinido. Uma alteração de um GPO inicia uma sincronização entre os controladores de domínio no seu ambiente. Este comportamento é esperado e, se monitorizar o ambiente relativamente a alterações ao GPO do AD, poderá ser notificado sobre essas alterações. Anular a ação Conter utilizador reverte as alterações de GPO para o estado anterior, o que iniciará outra sincronização do GPO do AD no seu ambiente. Saiba mais sobre a intercalação de políticas de segurança em controladores de domínio.

Como conter um utilizador

Atualmente, a contenção de utilizadores só está disponível automaticamente através da interrupção automática de ataques. Quando a Microsoft deteta que um utilizador está comprometido, é definida automaticamente uma política "Conter Utilizador".

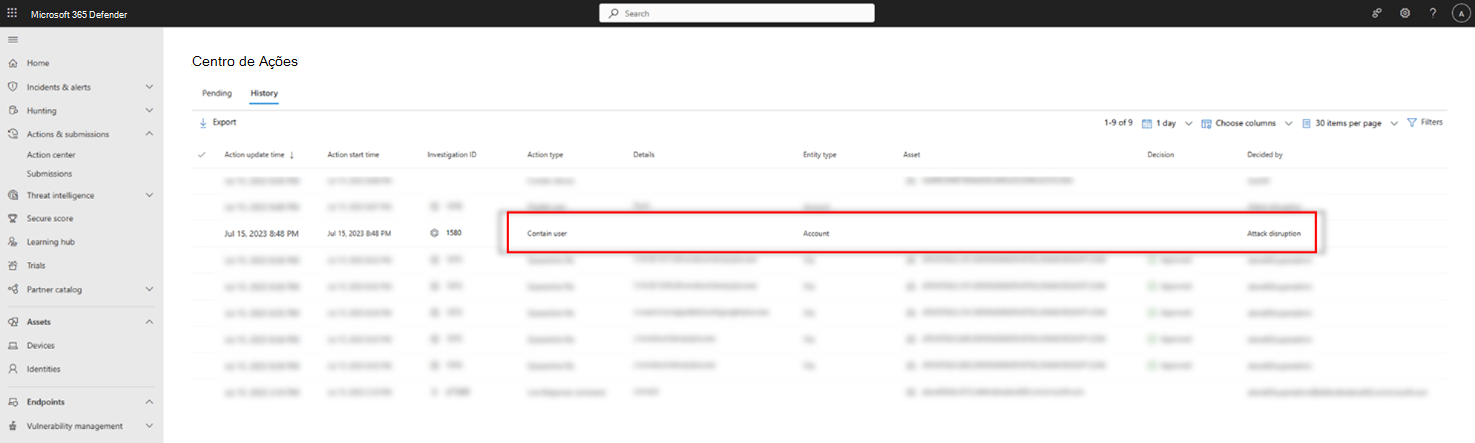

Ver as ações do utilizador contidas

Depois de um utilizador estar contido, pode ver a ação nesta vista Histórico do Centro de Ação. Aqui, pode ver quando ocorreu a ação e quais os utilizadores na sua organização que estavam contidos:

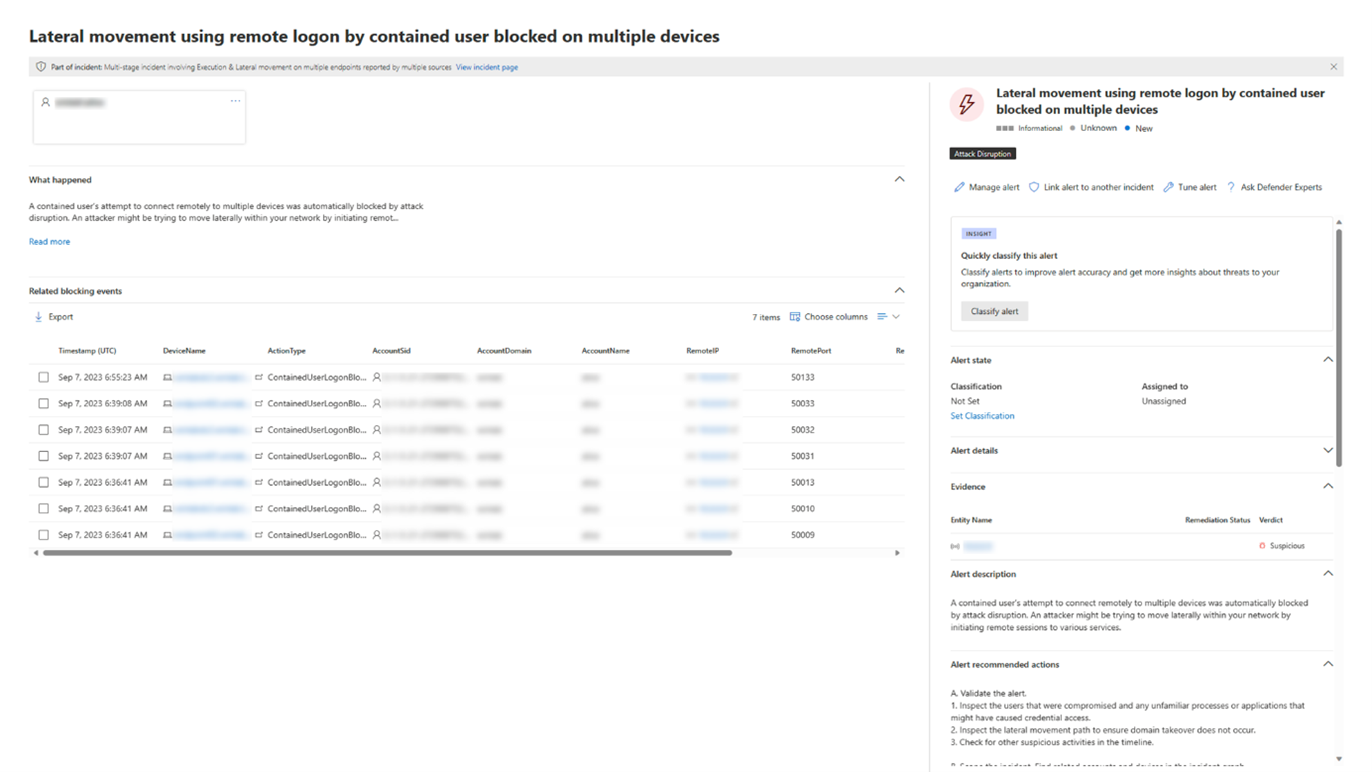

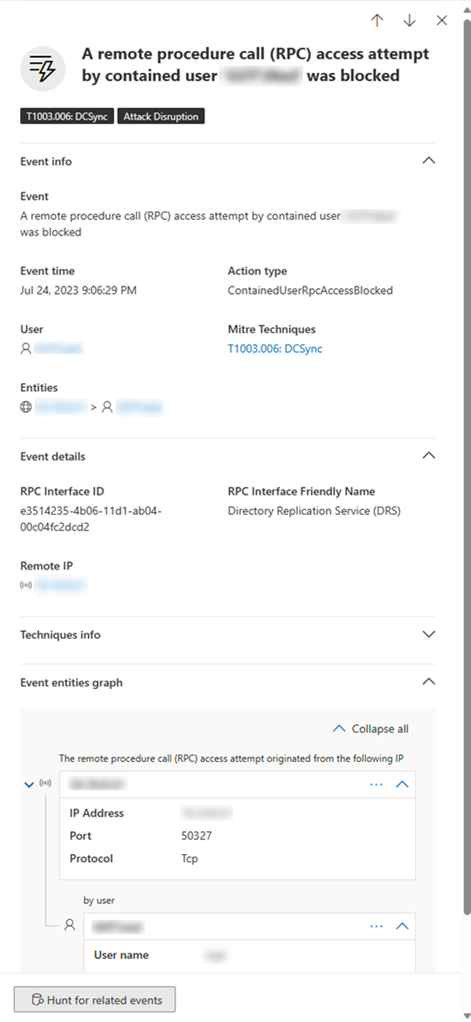

Além disso, depois de uma identidade ser considerada "contida", esse utilizador será bloqueado pelo Defender para Ponto Final e não poderá efetuar qualquer movimento lateral malicioso ou encriptação remota no ou em qualquer dispositivo integrado do Defender para Endpoint suportado. Estes blocos serão apresentados como alertas para o ajudar a ver rapidamente os dispositivos que o utilizador comprometido tentou aceder e potenciais técnicas de ataque:

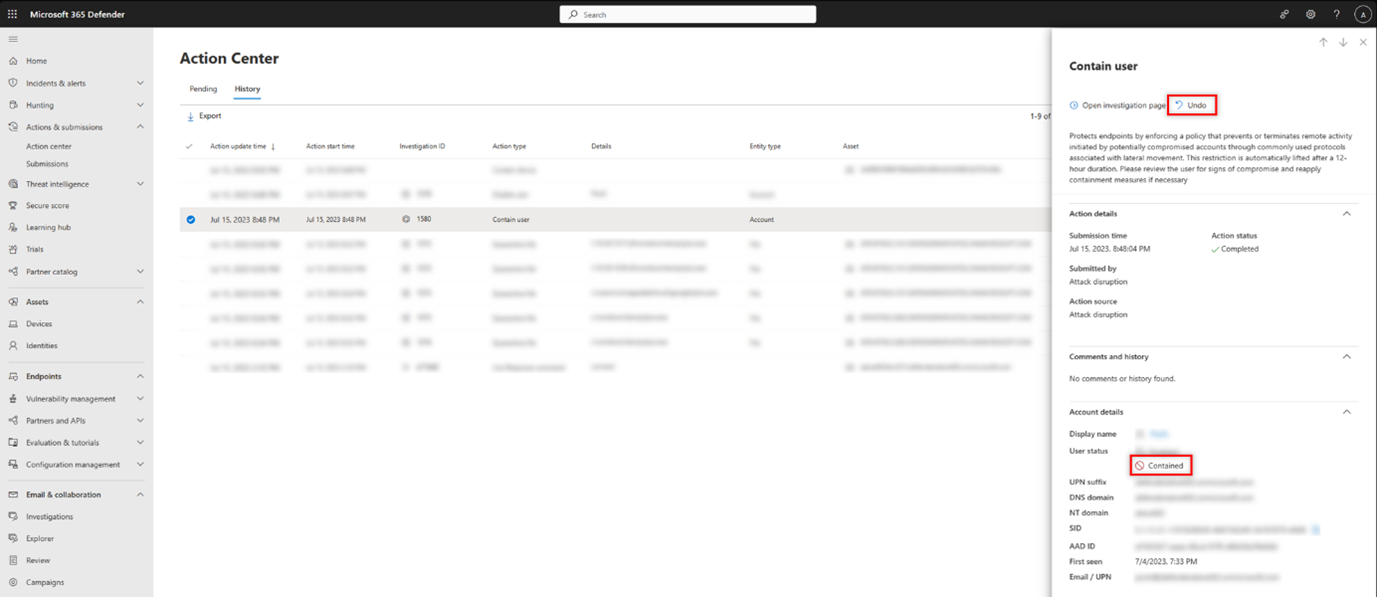

Anular conter ações do utilizador

Pode libertar os blocos e a contenção num utilizador em qualquer altura:

- Selecione a ação Conter Utilizador no Centro de Ação. No painel lateral, selecione Anular

- Selecione o utilizador a partir do inventário do utilizador, do painel lado da página Incidente ou do painel do lado do alerta e selecione Anular

Esta ação irá restaurar a ligação deste utilizador à rede.

Capacidades de investigação com o Contain User

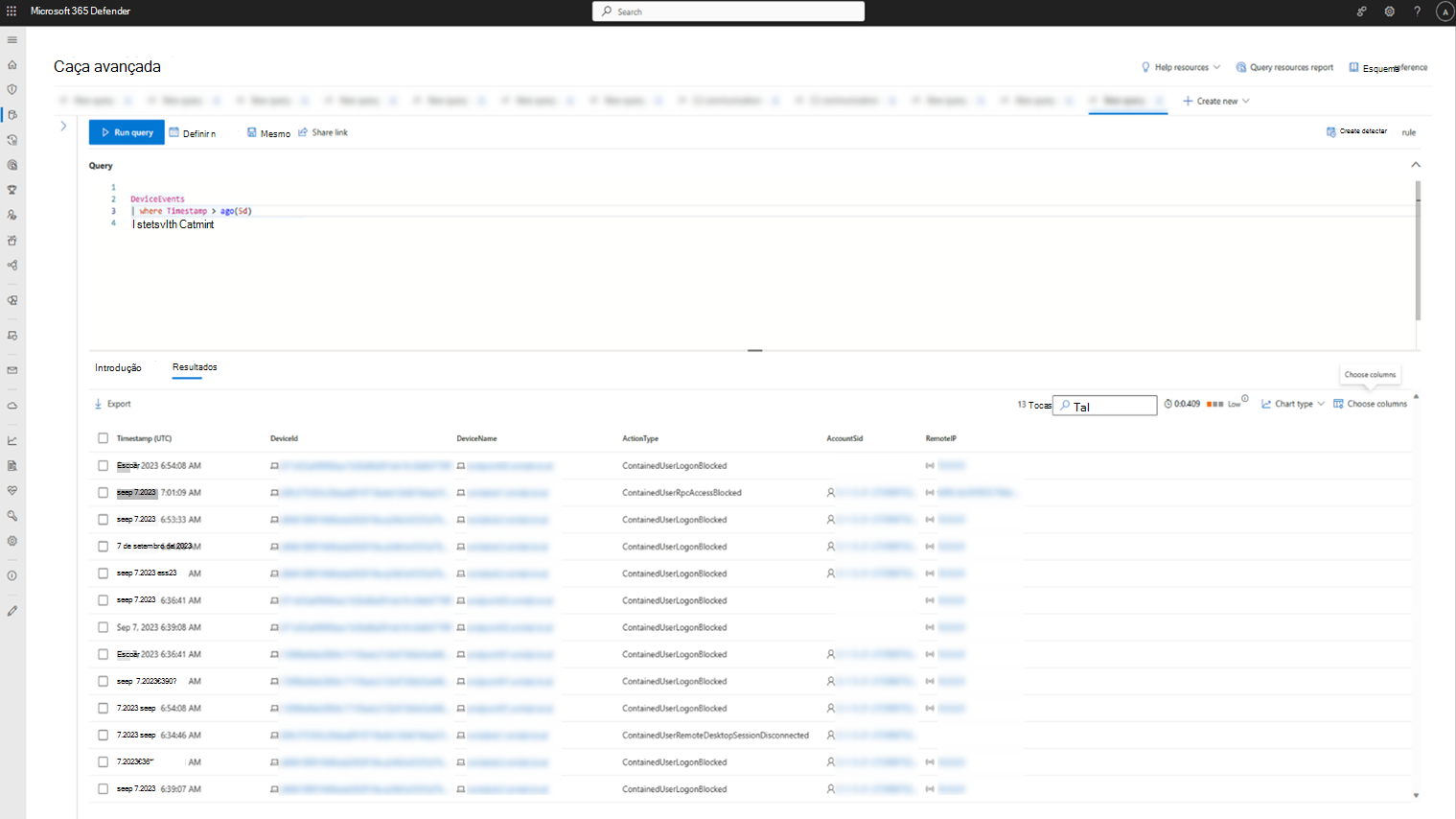

Depois de um utilizador estar contido, pode investigar a potencial ameaça ao ver as ações bloqueadas pelo utilizador comprometido. Na vista linha do tempo dispositivo, pode ver informações sobre eventos específicos, incluindo granularidade de protocolo e interface, e a Técnica MITRE relevante associada.

Além disso, pode expandir a investigação com a Investigação Avançada. Procure qualquer "Tipo de Ação" que comece por "Conter" na tabela "DeviceEvents". Em seguida, pode ver todos os diferentes eventos de bloqueio singulares em relação a Conter Utilizador no seu inquilino, aprofundar o contexto de cada bloco e extrair as diferentes entidades e técnicas associadas a esses eventos.

Consultar um especialista em ameaças

Pode consultar um especialista em ameaças da Microsoft para obter mais informações sobre um dispositivo potencialmente comprometido ou já comprometido. Especialistas em Ameaças da Microsoft podem ser interativadas diretamente a partir do Microsoft Defender XDR para obter uma resposta atempadamente e precisa. Os especialistas fornecem informações não só sobre um dispositivo potencialmente comprometido, mas também para compreender melhor ameaças complexas, notificações de ataque direcionadas que obtém, ou se precisar de mais informações sobre os alertas ou um contexto de informações sobre ameaças que vê no portal dashboard.

Veja Configurar e gerir Notificações de Ataques de Ponto Final para obter detalhes.

Verificar os detalhes de atividade na Central de ações

O Centro de ação fornece informações sobre as ações efetuadas num dispositivo ou ficheiro. Poderá ver os seguintes detalhes:

- Coleção de pacotes de investigação

- Análise de antivírus

- Restrição de aplicações

- Isolamento do dispositivo

Todos os outros detalhes relacionados também são apresentados, por exemplo, data/hora de submissão, submissão de utilizador e se a ação teve êxito ou falhou.

Confira também

- Executar ações de resposta em um arquivo

- Ações de resposta manual no Plano 1 do Microsoft Defender para Ponto de Extremidade

- Imprecisão de relatórios

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.