Correção de vulnerabilidades

Aplica-se a:

- Gerenciamento de Vulnerabilidades do Microsoft Defender

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender para Servidores Plano 1 & 2

Assista a este pequeno vídeo para saber como Gerenciamento de Vulnerabilidades do Microsoft Defender descobre vulnerabilidades e configurações incorretas em seus pontos de extremidade e fornece insights acionáveis que ajudam você a corrigir rapidamente ameaças e vulnerabilidades em seu ambiente.

Dica

Você sabia que pode experimentar todos os recursos em Gerenciamento de Vulnerabilidades do Microsoft Defender gratuitamente? Descubra como se inscrever para uma avaliação gratuita.

Solicitar correção

Os recursos de gerenciamento de vulnerabilidades conectam a lacuna entre os administradores de Segurança e TI por meio do fluxo de trabalho de solicitação de correção. Administradores de segurança como você podem solicitar que o Administrador de TI corrija uma vulnerabilidade das páginas recomendação para Intune.

Habilitar Microsoft Intune conexão

Para usar esse recurso, habilite suas conexões Microsoft Intune. No portal Microsoft Defender, navegue até Configurações>De pontos de extremidadeRecursos avançados>gerais>. Role para baixo e procure Microsoft Intune conexão. Por padrão, o alternância é desativado. Ative a conexão Microsoft Intune.

Observação: se você tiver a conexão Intune habilitada, terá a opção de criar uma tarefa de segurança Intune ao criar uma solicitação de correção. Essa opção não será exibida se a conexão não estiver definida.

Consulte Usar Intune para corrigir vulnerabilidades identificadas por Microsoft Defender para Ponto de Extremidade para obter detalhes.

Etapas de solicitação de correção

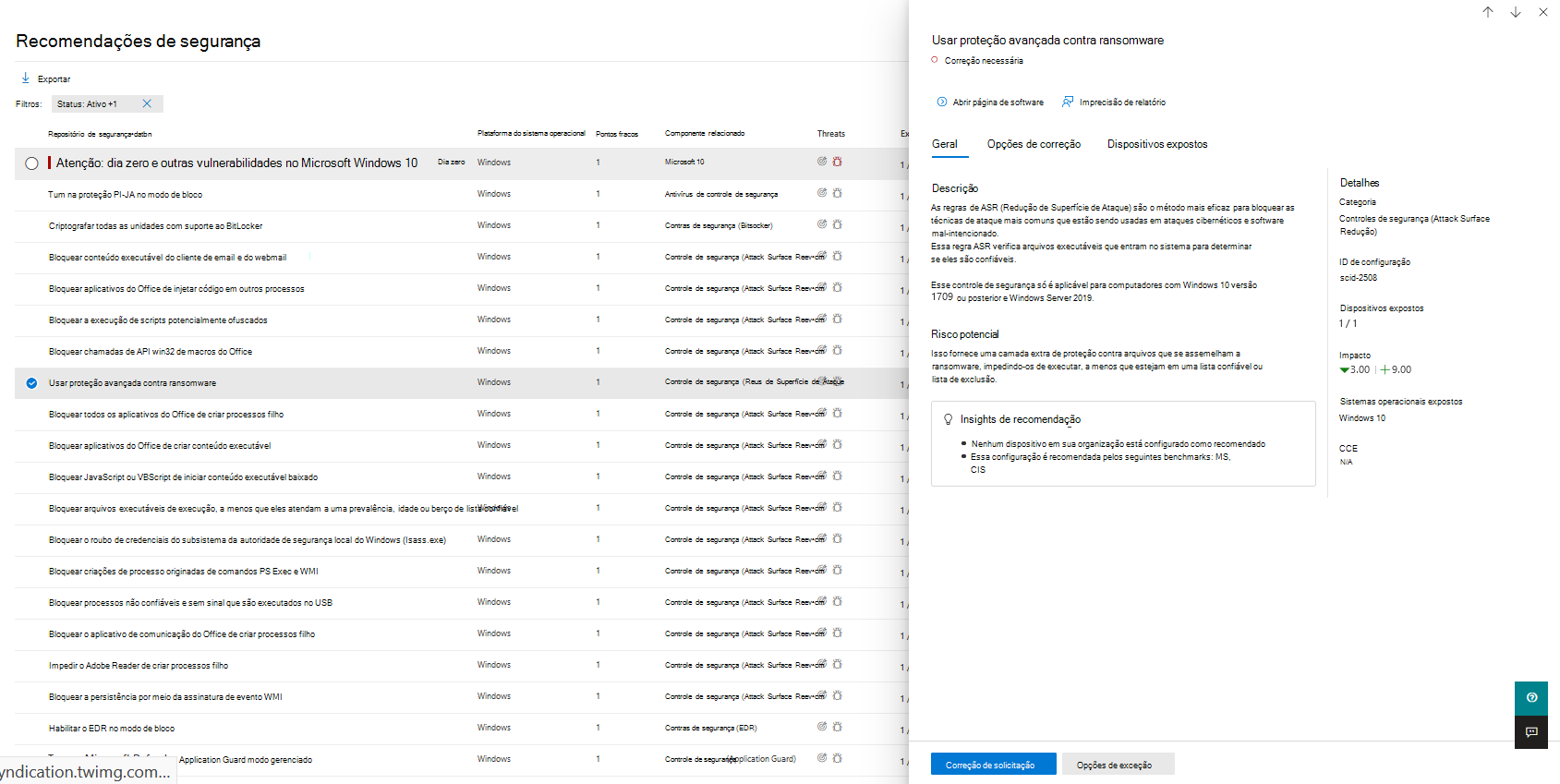

Acesse o menu de navegação de gerenciamento de vulnerabilidades no portal Microsoft Defender e selecione Recomendações.

Selecione uma recomendação de segurança para a qual você deseja solicitar a correção e selecione Opções de correção.

Preencha o formulário, incluindo o que você está solicitando correção, grupos de dispositivos aplicáveis, prioridade, data de vencimento e notas opcionais.

- Se você escolher a opção de correção "atenção necessária", a seleção de uma data de vencimento não estará disponível, pois não há nenhuma ação específica.

Selecione Enviar solicitação. Enviar uma solicitação de correção cria um item de atividade de correção no gerenciamento de vulnerabilidades, que pode ser usado para monitorar o progresso da correção dessa recomendação. Isso não disparará uma correção nem aplicará alterações aos dispositivos.

Notifique o administrador de TI sobre a nova solicitação e faça com que eles entrem em Intune para aprovar ou rejeitar a solicitação e iniciar uma implantação de pacote. Se você quiser marcar como o tíquete aparece no Intune, consulte Usar Intune para corrigir vulnerabilidades identificadas por Microsoft Defender para Ponto de Extremidade para obter detalhes.

Acesse a página Correção para exibir o status de sua solicitação de correção.

Observação

Se sua solicitação envolver a correção de mais de 10.000 dispositivos, só poderemos enviar 10.000 dispositivos para correção para Intune.

Depois que as fraquezas de segurança cibernética da sua organização forem identificadas e mapeadas para recomendações de segurança acionáveis, comece a criar tarefas de segurança. Você pode criar tarefas por meio da integração com Microsoft Intune em que os tíquetes de correção são criados.

Reduza a exposição da sua organização contra vulnerabilidades e aumente sua configuração de segurança corrigindo as recomendações de segurança.

Exibir suas atividades de correção

Quando você envia uma solicitação de correção da página recomendações de segurança, ela inicia uma atividade de correção. Uma tarefa de segurança é criada que pode ser rastreada em uma página de Correção e um tíquete de correção é criado em Microsoft Intune.

Se você escolheu a opção de correção "atenção necessária", não haverá barra de progresso, status de tíquete ou data de vencimento, pois não há nenhuma ação real que possamos monitorar.

Depois de estar na página Correção, selecione a atividade de correção que deseja exibir. Você pode seguir as etapas de correção, acompanhar o progresso, exibir a recomendação relacionada, exportar para CSV ou marcar conforme concluído.

Observação

Há um período de retenção de 180 dias para atividades de correção concluídas. Para manter a página Correção funcionando de forma ideal, a atividade de correção será removida seis meses após sua conclusão.

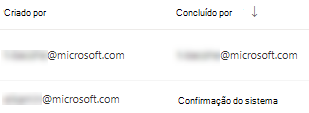

Concluído por coluna

Acompanhe quem fechou a atividade de correção com a coluna "Concluído por" na página Correção.

- Email endereço: o email da pessoa que concluiu manualmente a tarefa

- Confirmação do sistema: a tarefa foi concluída automaticamente (todos os dispositivos corrigidos)

- N/A: As informações não estão disponíveis porque não sabemos como essa tarefa mais antiga foi concluída

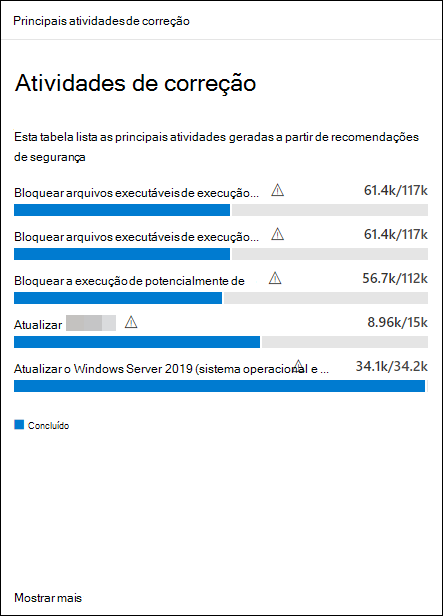

Principais atividades de correção no dashboard

Exibir as principais atividades de correção no dashboard de gerenciamento de vulnerabilidades. Selecione qualquer uma das entradas para acessar a página Correção . Você pode marcar a atividade de correção conforme concluído após a equipe de administrador de TI corrigir a tarefa.

Artigos relacionados

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de