Recomendações de segurança

Aplica-se a:

- Gerenciamento de Vulnerabilidades do Microsoft Defender

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender para Servidores Plano 1 & 2

Dica

Você sabia que pode experimentar todos os recursos em Gerenciamento de Vulnerabilidades do Microsoft Defender gratuitamente? Descubra como se inscrever para uma avaliação gratuita.

As fraquezas de segurança cibernética identificadas em sua organização são mapeadas para recomendações de segurança acionáveis e priorizadas pelo impacto delas. As recomendações priorizadas ajudam a reduzir o tempo para atenuar ou corrigir vulnerabilidades e impulsionar a conformidade.

Cada recomendação de segurança inclui etapas de correção acionáveis. Para ajudar com o gerenciamento de tarefas, a recomendação também pode ser enviada usando o Microsoft Intune e o Microsoft Endpoint Configuration Manager. Quando o cenário de ameaças muda, a recomendação também muda, pois coleta continuamente informações de seu ambiente.

Dica

Para obter emails sobre novos eventos de vulnerabilidade, consulte Configurar notificações por email de vulnerabilidade em Microsoft Defender para Ponto de Extremidade

Como funciona

Cada dispositivo na organização é pontuado com base em três fatores importantes para ajudar os clientes a se concentrarem nas coisas certas no momento certo.

- Ameaça: características das vulnerabilidades e explorações nos dispositivos de suas organizações e no histórico de violações. Com base nesses fatores, as recomendações de segurança mostram os links correspondentes para alertas ativos, campanhas de ameaças em andamento e seus relatórios analíticos de ameaças correspondentes.

- Probabilidade de violação: a postura de segurança da sua organização e a resiliência contra ameaças.

- Valor comercial: ativos da sua organização, processos críticos e propriedades intelectuais.

Navegue até a página recomendações de segurança

Acesse a página recomendações de segurança de algumas maneiras diferentes:

- Menu de navegação de gerenciamento de vulnerabilidades no portal do Microsoft Defender

- Principais recomendações de segurança no dashboard de gerenciamento de vulnerabilidades

Menu de navegação

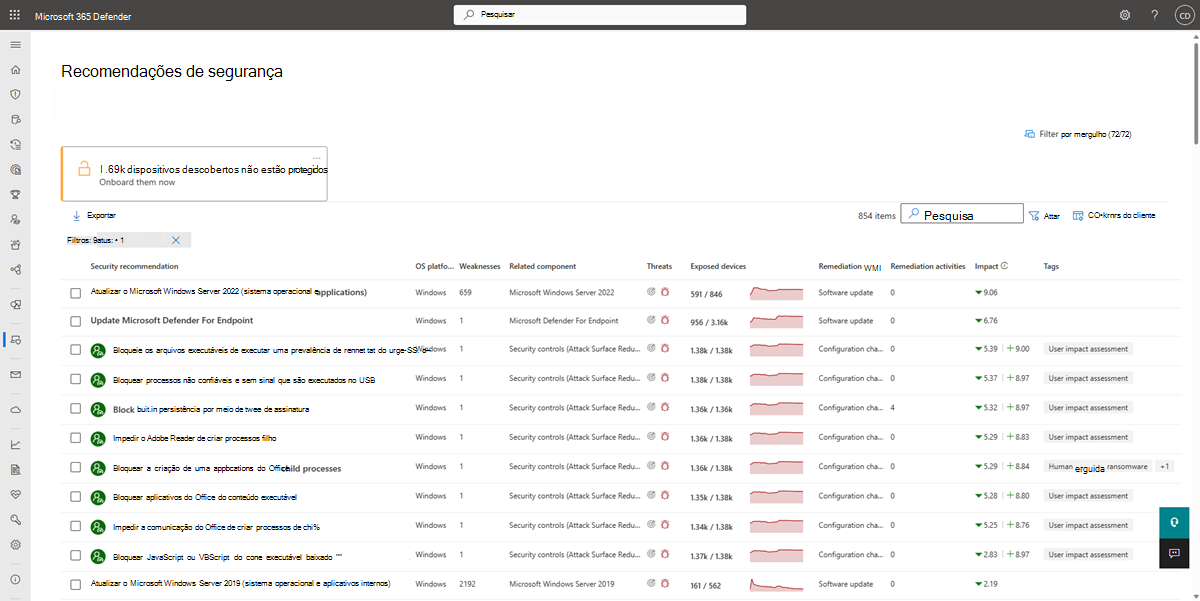

Acesse o menu de navegação de gerenciamento de vulnerabilidades e selecione Recomendações. A página contém uma lista de recomendações de segurança para as ameaças e vulnerabilidades encontradas em sua organização.

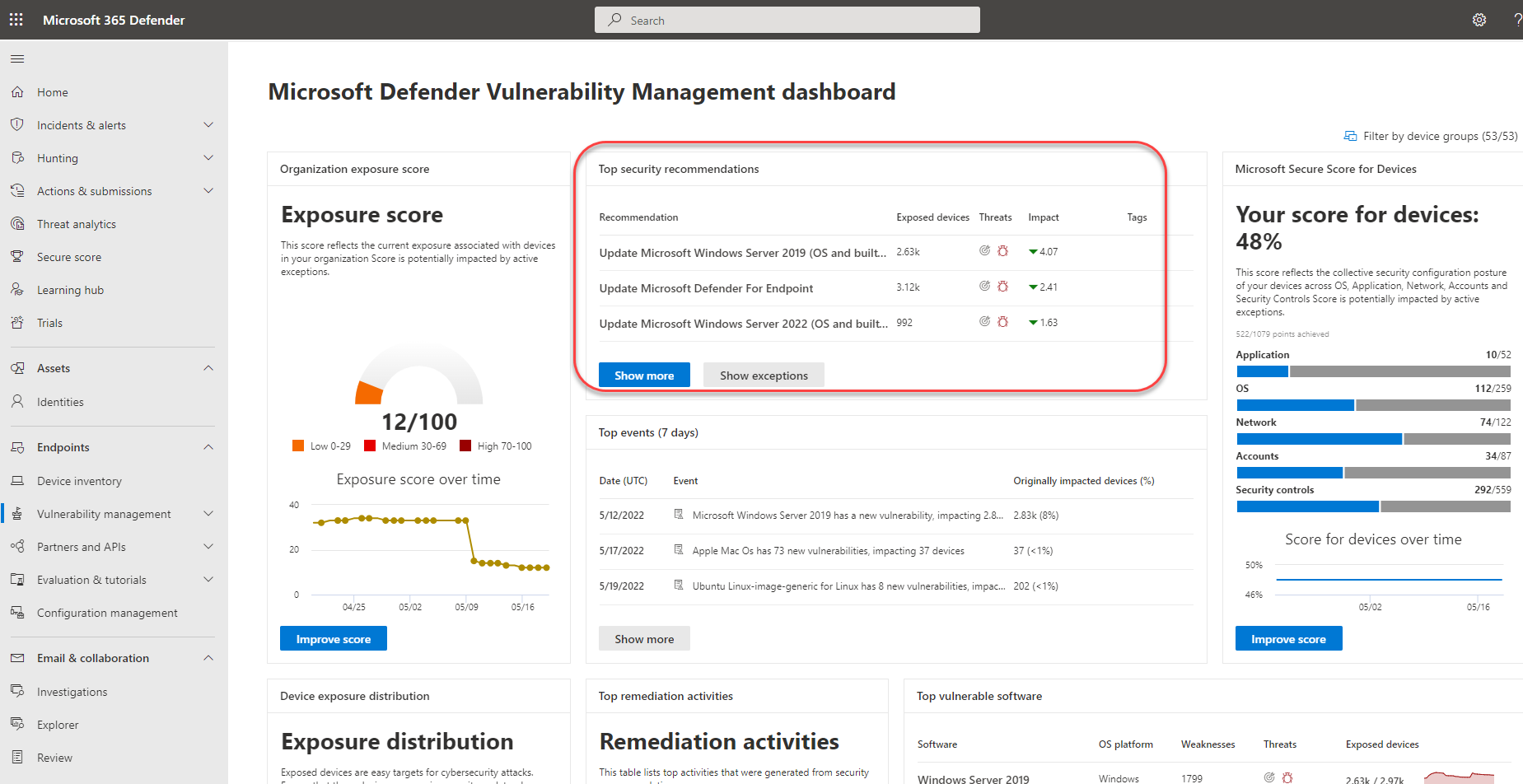

Principais recomendações de segurança no dashboard de gerenciamento de vulnerabilidades

Em um determinado dia como Administrador de Segurança, você pode dar uma olhada no dashboard de gerenciamento de vulnerabilidades para ver sua pontuação de exposição lado a lado com sua Pontuação segura da Microsoft para dispositivos. O objetivo é reduzir a exposição da sua organização contra vulnerabilidades e aumentar a segurança do dispositivo da sua organização para ser mais resiliente contra ataques contra ameaças de segurança cibernética. A lista de recomendações de segurança superior pode ajudá-lo a alcançar esse objetivo.

As principais recomendações de segurança listam as oportunidades de melhoria priorizadas com base nos fatores importantes mencionados na seção anterior - ameaça, probabilidade de violação e valor. A seleção de uma recomendação levará você à página de recomendações de segurança com mais detalhes.

Visão geral das recomendações de segurança

Veja recomendações, o número de fraquezas encontradas, componentes relacionados, insights de ameaças, número de dispositivos expostos, status, tipo de correção, atividades de correção, impacto na pontuação de exposição e Pontuação Segura para Dispositivos depois que a recomendação for implementada e marcas associadas.

A cor do grafo de dispositivos expostos muda à medida que a tendência muda. Se o número de dispositivos expostos estiver aumentando, a cor será alterada para vermelho. Se houver uma diminuição no número de dispositivos expostos, a cor do grafo será alterada para verde.

Observação

O gerenciamento de vulnerabilidades mostra dispositivos que estavam em uso há até 30 dias . Isso é diferente do restante do Microsoft Defender para Ponto de Extremidade, em que, se um dispositivo não estiver em uso há mais de sete dias, ele terá em um status 'Inativo'.

Ícones

Ícones úteis também chamam rapidamente sua atenção para:

possíveis alertas ativos

possíveis alertas ativos explorações públicas associadas

explorações públicas associadas insights de recomendação

insights de recomendação

Impacto

A coluna de impacto mostra o impacto potencial na pontuação de exposição e na Pontuação Segura para Dispositivos depois que uma recomendação é implementada. Você deve priorizar itens que reduzirão sua pontuação de exposição e aumentarão sua Pontuação Segura para Dispositivos.

A redução potencial na pontuação de exposição é exibida como:

. Uma pontuação de exposição menor significa que os dispositivos são menos vulneráveis à exploração. Como a pontuação de exposição é baseada em uma combinação de fatores, incluindo novas correções ou vulnerabilidades recém-descobertas, a redução real da pontuação pode ser menor.

. Uma pontuação de exposição menor significa que os dispositivos são menos vulneráveis à exploração. Como a pontuação de exposição é baseada em uma combinação de fatores, incluindo novas correções ou vulnerabilidades recém-descobertas, a redução real da pontuação pode ser menor.O aumento projetado para sua Pontuação Segura para Dispositivos é exibido como:

. Uma pontuação segura mais alta para dispositivos significa que seus pontos de extremidade são mais resilientes contra ataques de segurança cibernética.

. Uma pontuação segura mais alta para dispositivos significa que seus pontos de extremidade são mais resilientes contra ataques de segurança cibernética.

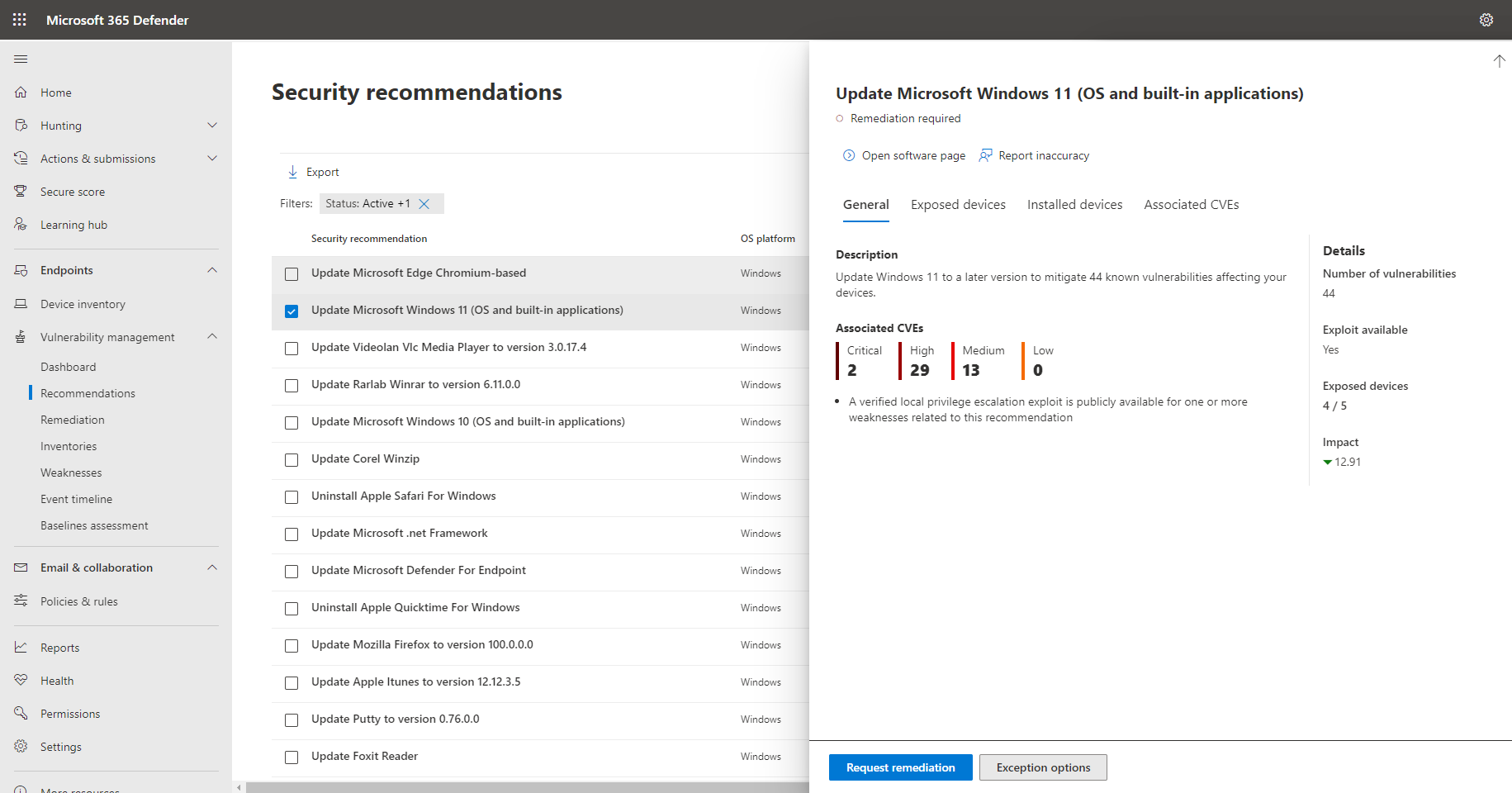

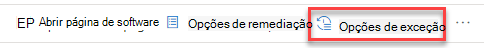

Explorar opções de recomendação de segurança

Selecione a recomendação de segurança que você deseja investigar ou processar.

No flyout, você pode escolher qualquer uma das seguintes opções:

Abrir página de software – Abra a página de software para obter mais contexto sobre o software e como ele é distribuído. As informações podem incluir contexto da ameaça, recomendações associadas, pontos fracos descobertos, número de dispositivos expostos, vulnerabilidades descobertas, nomes e detalhes dos dispositivos com o software instalado e distribuição da versão.

Opções de correção – Envie uma solicitação de correção para abrir um tíquete em Microsoft Intune para que o administrador de TI pegue e o endereço. Acompanhe a atividade de correção na página Correção.

Opções de exceção – Envie uma exceção, forneça justificativa e defina a duração da exceção se ainda não puder corrigir o problema.

Observação

Quando uma alteração de software é feita em um dispositivo, normalmente leva 2 horas para que os dados sejam refletidos no portal de segurança. No entanto, às vezes isso pode levar mais tempo. As alterações de configuração podem levar de 4 a 24 horas.

Investigar alterações na exposição ou impacto do dispositivo

Se houver um grande salto no número de dispositivos expostos ou um aumento acentuado no impacto na pontuação de exposição da organização e na Pontuação Segura para Dispositivos, essa recomendação de segurança vale a pena investigar.

- Selecione a página recomendação e Abrir software

- Selecione a guia Linha do tempo de Eventos para exibir todos os eventos impactantes relacionados a esse software, como novas vulnerabilidades ou novas explorações públicas. Saiba mais sobre linha do tempo de eventos

- Decida como resolver o aumento ou a exposição da sua organização, como enviar uma solicitação de correção

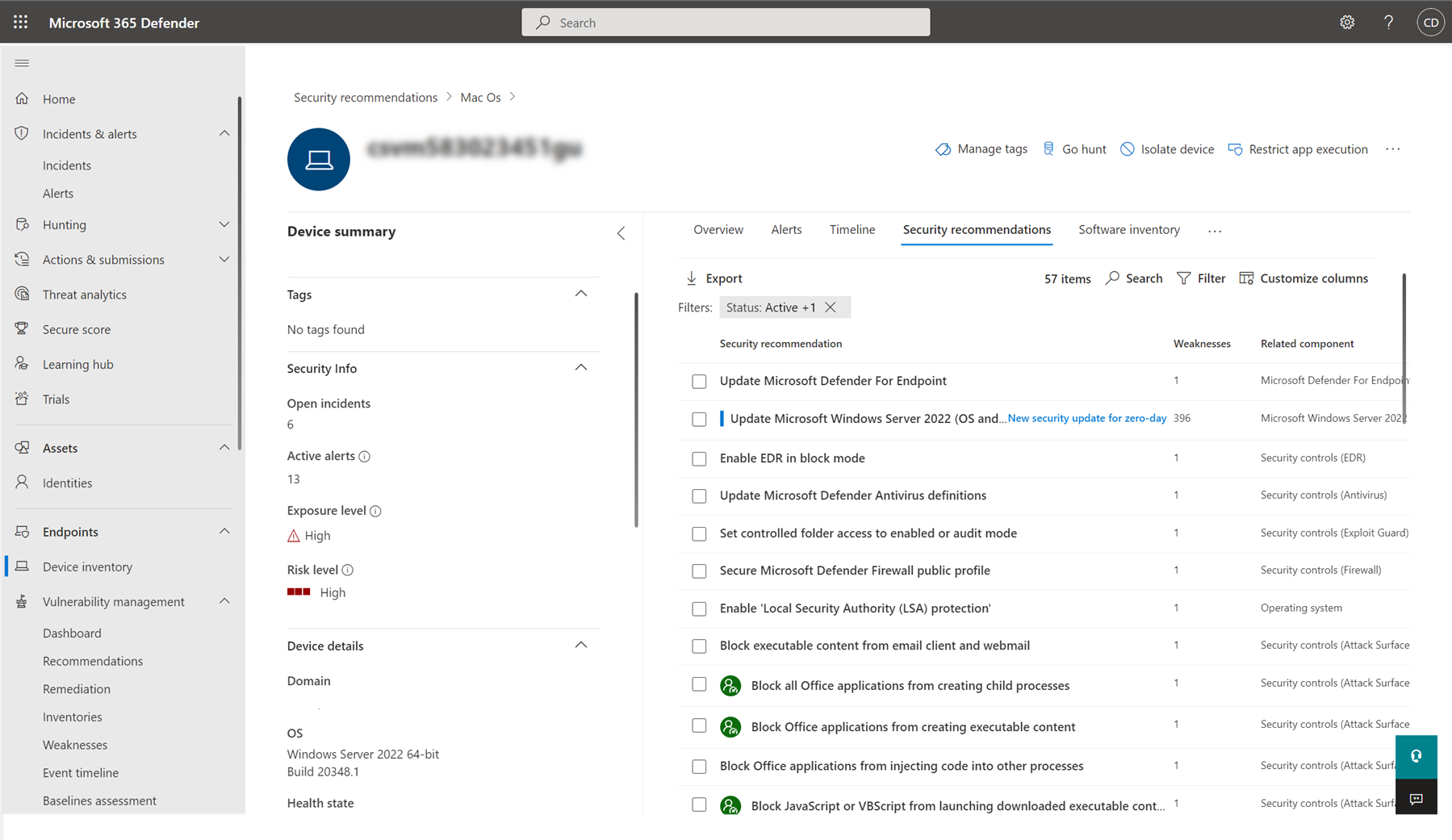

Recomendações em dispositivos

Para ver a lista de recomendações de segurança que se aplicam a um dispositivo, você pode:

Selecione o dispositivo na guia Dispositivos expostos no painel de sobrevoo de recomendação ou selecione o dispositivo diretamente na página Inventário de dispositivos .

Selecione a guia Recomendações de segurança para ver uma lista de recomendações de segurança para este dispositivo.

Observação

Se você tiver a Microsoft Defender para integração IoT habilitada no Defender para Ponto de Extremidade, as recomendações para dispositivos IoT corporativos que aparecem na guia dispositivos IoT serão exibidas na página de recomendações de segurança. Para obter mais informações, consulte Habilitar a segurança de IoT empresarial com o Defender para Ponto de Extremidade.

Solicitar correção

A funcionalidade de correção de gerenciamento de vulnerabilidades faz a ponte entre os administradores de Segurança e TI por meio do fluxo de trabalho de solicitação de correção. Administradores de segurança como você podem solicitar que o Administrador de TI corrija uma vulnerabilidade da página de recomendação de segurança para Intune. Saiba mais sobre as opções de correção

Como solicitar a correção

Selecione uma recomendação de segurança para a qual você deseja solicitar a correção e selecione Opções de correção. Preencha o formulário e selecione Enviar solicitação. Acesse a página Correção para exibir o status de sua solicitação de correção. Saiba mais sobre como solicitar a correção

Arquivo para exceção

Como alternativa a uma solicitação de correção quando uma recomendação não é relevante no momento, você pode criar exceções para recomendações. Saiba mais sobre exceções

Somente usuários com permissões de "tratamento de exceções" podem adicionar exceção. Saiba mais sobre funções RBAC.

Quando uma exceção é criada para uma recomendação, a recomendação não está mais ativa. O estado de recomendação será alterado para exceção total ou exceção parcial (por grupo de dispositivos).

Como criar uma exceção

Selecione uma recomendação de segurança para a qual você deseja criar uma exceção e selecione Opções de exceção.

Preencha o formulário e envie. Para exibir todas as suas exceções (atuais e passadas), navegue até a página Correção no menu Gerenciamento de Vulnerabilidades & Ameaças e selecione a guia Exceções . Saiba mais sobre como criar uma exceção

Imprecisão de relatório

Você pode relatar um falso positivo quando vir qualquer informação de recomendação de segurança incorreta, imprecisa, incompleta ou já corrigida.

Abra a recomendação segurança.

Selecione os três pontos ao lado da recomendação de segurança que você deseja relatar e selecione Denunciar imprecisão.

No painel de sobrevoo, selecione a categoria de imprecisão no menu suspenso, preencha seu endereço de email e detalhes sobre a imprecisão.

Selecione Enviar. Seus comentários são imediatamente enviados aos especialistas em gerenciamento de vulnerabilidades.

Artigos relacionados

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de