Verificação autenticada para Windows

Aplica-se a:

- Gerenciamento de Vulnerabilidades do Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender para Servidores Plano 2

Observação

Para usar esse recurso, você precisará Gerenciamento de Vulnerabilidades do Microsoft Defender Autônomo ou se já for um cliente do Plano 2 Microsoft Defender para Ponto de Extremidade, o complemento gerenciamento de vulnerabilidades do Defender.

A verificação autenticada para Windows fornece a capacidade de executar verificações em dispositivos Windows não gerenciados. Você pode direcionar remotamente por intervalos de IP ou nomes de host e verificar serviços windows fornecendo Gerenciamento de Vulnerabilidades do Microsoft Defender com credenciais para acessar remotamente os dispositivos. Depois de configurados, os dispositivos não gerenciados de destino serão verificados regularmente em busca de vulnerabilidades de software. Por padrão, a verificação será executada a cada quatro horas com opções para alterar esse intervalo ou executá-lo apenas uma vez.

Em seguida, os administradores de segurança podem ver as recomendações de segurança mais recentes e examinar vulnerabilidades descobertas recentemente para o dispositivo de destino no portal Microsoft Defender.

Dica

Você sabia que pode experimentar todos os recursos em Gerenciamento de Vulnerabilidades do Microsoft Defender gratuitamente? Descubra como se inscrever para uma avaliação gratuita.

Instalação do scanner

Semelhante à verificação autenticada do dispositivo de rede , você precisará de um dispositivo de verificação com o scanner instalado. Se você ainda não tiver o scanner instalado, consulte Instalar o scanner para obter etapas sobre como baixá-lo e instalá-lo.

Observação

Não são necessárias alterações para scanners instalados pré-existentes.

Pré-requisitos

A seção a seguir lista os pré-requisitos necessários para configurar para usar a verificação autenticada para Windows.

Conta de verificação

Uma conta de verificação é necessária para acessar remotamente os dispositivos. Essa deve ser uma conta de serviço gerenciada por grupo (gMsa).

Observação

Recomendamos que a conta gMSA seja uma conta menos privilegiada com apenas as permissões de verificação necessárias e está definida para pedalar a senha regularmente.

Para criar uma conta gMsa:

Em seu controlador de domínio em uma janela do PowerShell, execute:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 significa o nome da conta que você está criando e o scanner-win11-I$ significa o nome do computador em que o agente do scanner será executado. Somente esse computador poderá recuperar a senha da conta. Você pode fornecer uma lista separada por vírgulas de computadores.

- A modificação de uma conta existente pode ser feita com Get-ADServiceAccount e Set-ADServiceAccount

Para Instalar a Conta de Serviço do AD, no computador em que o agente do scanner será executado usando uma janela do PowerShell elevada, execute:

Install-ADServiceAccount -Identity gmsa1

Se o PowerShell não reconhecer esses comandos, provavelmente significa que você está perdendo um módulo do PowerShell necessário. As instruções sobre como instalar o módulo variam dependendo do sistema operacional. Para obter mais informações, consulte Introdução com contas de serviço gerenciadas por grupo.

Dispositivos a serem verificados

Use a tabela abaixo para obter diretrizes sobre as configurações necessárias, juntamente com as permissões necessárias para a conta de verificação, em cada dispositivo a ser verificado:

Observação

As etapas abaixo são apenas uma maneira recomendada de configurar as permissões em cada dispositivo a serem examinadas e usa o grupo Monitor de Desempenho Usuários. Você também pode configurar as permissões das seguintes maneiras:

- Adicione a conta a um grupo de usuários diferente e forneça todas as permissões necessárias para esse grupo.

- Forneça essas permissões explicitamente à conta de verificação.

Para configurar e aplicar a permissão a um grupo de dispositivos a serem verificados usando uma política de grupo, consulte Configurar um grupo de dispositivos com uma política de grupo.

| Dispositivos a serem verificados requisitos | Descrição |

|---|---|

| A WMI (Instrumentação de Gerenciamento do Windows) está habilitada | Para habilitar a WMI (instrumentação remota de gerenciamento do Windows):

|

| A conta de verificação é um membro do grupo Monitor de Desempenho Usuários | A conta de verificação deve ser um membro do grupo Monitor de Desempenho Usuários no dispositivo a ser verificado. |

| Monitor de Desempenho Grupo de usuários tem permissões 'Habilitar conta' e 'Habilitação Remota' no namespace WMI Raiz/CIMV2 | Para verificar ou habilitar essas permissões:

|

| Monitor de Desempenho Grupo de usuários deve ter permissões em operações DCOM | Para verificar ou habilitar essas permissões:

|

Configurar um grupo de dispositivos com uma política de grupo

Uma política de grupo permitirá que você aplique em massa as configurações necessárias, bem como as permissões necessárias para a conta de verificação, a um grupo de dispositivos a serem verificados.

Siga estas etapas em um controlador de domínio para configurar um grupo de dispositivos ao mesmo tempo:

| Etapa | Descrição |

|---|---|

| Criar um Objeto de Política de Grupo |

|

| Habilitar a WMI (Instrumentação de Gerenciamento do Windows) | Para habilitar a WMI (instrumentação remota de gerenciamento do Windows):

|

| Permitir WMI por meio do firewall | Para permitir a WMI (Instrumentação de Gerenciamento do Windows) por meio do firewall:

|

| Conceder permissões para executar operações DCOM | Para conceder permissões para executar operações DCOM:

|

| Conceda permissões ao namespace WMI Root\CIMV2 executando um script do PowerShell por meio da política de grupo: |

|

Exemplo de script do PowerShell

Use o seguinte script do PowerShell como ponto de partida para conceder permissões ao namespace WMI Root\CIMV2 por meio da política de grupo:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

Depois que a política de GPO for aplicada a um dispositivo, todas as configurações necessárias serão aplicadas e sua conta gMSA poderá acessar e examinar o dispositivo.

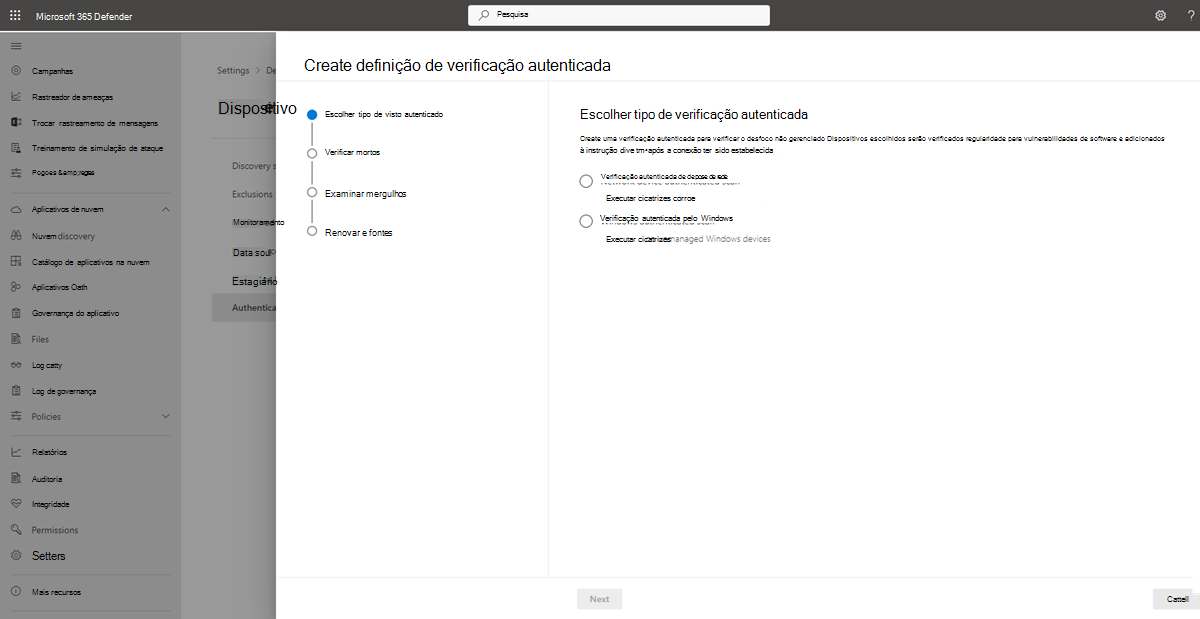

Configurar uma nova verificação autenticada

Para configurar uma nova verificação autenticada:

Acesse Configurações>Descoberta de dispositivo>Verificações autenticadas no portal Microsoft Defender.

Selecione Adicionar nova verificação e escolha Verificação autenticada pelo Windows e selecione Avançar.

Insira um nome de verificação.

Selecione o dispositivo de verificação: o dispositivo integrado que você usará para examinar os dispositivos não gerenciados.

Insira o Destino (intervalo): os intervalos de endereços IP ou nomes de host que você deseja examinar. Você pode inserir os endereços ou importar um arquivo CSV. A importação de um arquivo substituirá todos os endereços adicionados manualmente.

Selecione o intervalo de verificação: por padrão, a verificação será executada a cada quatro horas, você pode alterar o intervalo de verificação ou executá-lo apenas uma vez, selecionando "Não repita".

Escolha seu método de Autenticação – há duas opções para escolher:

- Kerberos (preferencial)

- Negociar

Observação

A opção Negociar retornará ao NTLM nos casos em que Kerberos falhar. O uso do NTLM não é recomendado, pois não é um protocolo seguro.

Insira as credenciais Gerenciamento de Vulnerabilidades do Microsoft Defender usará para acessar remotamente os dispositivos:

- Use azure KeyVault: Se você gerenciar suas credenciais no Azure KeyVault, poderá inserir a URL do Azure KeyVault e o nome secreto do Azure KeyVault a serem acessados pelo dispositivo de verificação para fornecer credenciais

- Para o valor secreto do Azure KeyVault, use detalhes da conta gMSA no formato Domínio; Username

Selecione Avançar para executar ou ignorar a verificação de teste. Para obter mais informações sobre verificações de teste, consulte Verificar e adicionar dispositivos de rede.

Selecione Avançar para examinar as configurações e selecione Enviar para criar sua nova verificação autenticada.

Observação

Como o scanner autenticado atualmente usa um algoritmo de criptografia que não está em conformidade com o FIPS (Federal Information Processing Standards), o scanner não pode operar quando uma organização impõe o uso de algoritmos compatíveis com FIPS.

Para permitir algoritmos que não estejam em conformidade com o FIPS, defina o seguinte valor no registro para os dispositivos em que o scanner será executado: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy com um valor DWORD chamado Habilitado e valor de 0x0

Algoritmos compatíveis com FIPS são usados apenas em relação a departamentos e agências do Estados Unidos governo federal.

Verificação autenticada para APIs do Windows

Você pode usar APIs para criar uma nova verificação e exibir todas as verificações configuradas existentes em sua organização. Para saber mais, veja:

- Obter todas as definições de verificação

- Adicionar, excluir ou atualizar uma definição de verificação

- Obter todos os agentes de verificação

- Obter agente de verificação por Id

- Obter histórico de verificação por definição

- Obter histórico de verificação por sessão

Artigos relacionados

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de